[c#]记一次实验室局域网的ARP欺骗

起因

某天中午午睡时,笔者被激烈的键盘和鼠标声音吵醒,发现实验室的同学在那边忘我地打LOL,顿觉不爽,于是决定整他一下。想了一下之后觉得就让他掉线一下作为惩罚好了。结合以往的理论知识,大家在同一个局域网中,用ARP欺骗显然是一个好办法,于是就有了本文接下来的故事。

ARP欺骗理论

首先先来整理一下关于ARP欺骗的理论知识。ARP欺骗[1](英语:ARP spoofing),又称ARP病毒(ARP poisoning)或ARP攻击,是针对以太网地址解析协议(ARP)的一种攻击技术。此种攻击可让攻击者获取局域网上的数据包甚至可篡改数据包,且可让网络上特定电脑或所有电脑无法正常连接。

在以太局域网内数据包传输依靠的是MAC地址,IP地址与MAC对应的关系依靠ARP表,每台安装有TCP/IP协议的主机(包括网关)都有一个ARP缓存表。该表中保存这网络中各个电脑的IP地址和MAC地址的对照关系。

在正常情况下arp缓存表能够有效的保证数据传输的一对一性。但是ARP协议对应的ARP缓存表维护机制中存在不完善的地方,当主机收到一个ARP的应答包后,它并不验证自己是否发送过这个ARP请求,而是直接将应答包里的MAC地址与IP对应的关系替换掉原有的ARP缓存表里的相应信息。这就是导致arp欺骗的根本原因。

简单总结一下,ARP欺骗大致可以分为以下三种:

1、伪造主机

欺骗源C把自己伪装成局域网内的另一台主机B,使得局域网内发往B的报文都流向了C。伪造主机的过程与伪造网关类似。

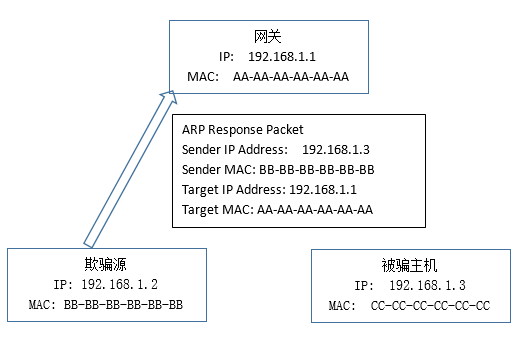

图1:伪造主机

图1中,我们假设局域网中有三台主机,分别是网关,欺骗源和被骗主机,他们的IP的MAC地址都标在图中了。欺骗源每隔一定的时间间隔就向网关发送一个ARP报文,内容为我的IP地址是192.168.1.3(被骗主机IP),我的MAC地址是BB-BB-BB-BB-BB-BB(自己的MAC地址)。这样当网关更新ARP缓存表的时候,就会把这个错误的IP和MAC映射关系登记在ARP缓存表中,下次当网关转发报文的时候就会把发送给被骗主机的报文发送给欺骗源。这反应到现实中就是被骗主机断网了。

2、伪造网关

欺骗源把自己(或者其他非网关主机)伪装成网关,向局域网内的被骗主机发送ARP应答报文。使得局域网内的主机误以为欺骗源的MAC是网关MAC地址。使得原本流向网关的数据都被错误地发送到欺骗源。其简单的示意图如图2所示:

图2:伪造网关

我们还是以上面三台主机的例子来解释,主机的IP与MAC都没有改变,但是这次欺骗源向被骗主机发送ARP报文,报文的内容为,我的IP是192.168.1.1(我是网关),我的MAC地址是BB-BB-BB-BB-BB-BB(欺骗源的MAC地址)。这样当被骗主机收到ARP报文后,会更新IP地址为192.168.1.1这一项的MAC为欺骗源的MAC。这样被骗主机向网关发送数据的时候其实都发给了欺骗源,这反应到现实中其实也是被骗主机掉线了。当然第二种情况经验证理论和实际情况有出入,下文会解释。

3、双向欺骗

第三种其实是上两种方式的结合,既欺骗网关又欺骗主机,达到双向欺骗的目的,这里就不再赘述。

具体实施

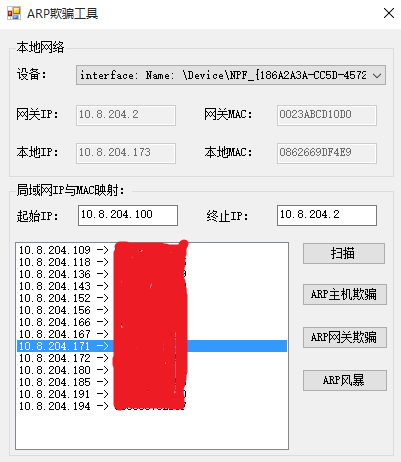

通过Windows API来构造ARP报文并发送也是可以的,但是感谢伟大的开源社区,我们可以使用winpcap或者其C#的封装Sharppcap来实现,这大大简化了我们的实现过程。事实上,本文并不打算介绍编程的细节,因为笔者认为明白原理之后,通过上述工具写出一个ARP欺骗工具并不是什么事儿。所以我们直接来看一下这个工具,如图3所示。

图 3:ARP欺骗工具

在开始ARP欺骗之前,我们先要扫描一下局域网内的所有主机,获取他们的IP地址和MAC的映射关系,这个可以通过ARP Request报文,一个一个扫描过去就可以了。

然后选择其中一个IP(MAC)进行ARP欺骗就可以了。ARP风暴是笔者加的另一个功能,其原理是不断构造ARP Request报文来不停地询问局域网内的所有主机,让他们不断做出应答从而来耗尽局域网内的带宽资源,造成网卡的假象。但似乎是因为现在的交换机带宽足够大吧,并没有什么卵用。

效果

当使用ARP网关欺骗(即对应上文的伪造主机)时,效果非常理想,那个同学掉线了,且怎么都无法重连,非常着急……

但是当使用ARP主机欺骗(即对应上文的伪造网关)时,效果超出的我的想象,实验室所有主机都掉线了,包括笔者的电脑。后来笔者分析了一下原因,理论上这个假的ARP Response报文(即笔者电脑伪装成网关给被骗主机发报文)是发送给那个被骗的主机的,其他主机应该是不会接收的。但是实际上,别的主机看到是从网关发送回来的ARP Response 报文,则不管是不是发送给自己的,都会接受下来,然后更新自己的ARP缓存表。确实,这么做是有其道理的,因为当网关的MAC地址发生给变时,局域网的主机应该第一时间更新ARP缓存表,而不是等到网关发送给你了你再更新,那就太晚了。

结论

笔者并不打算公开ARP欺骗工具和其代码,毕竟不是什么有用的工具,而且可以用来做坏事(当然有心的话自己写一个也很容易)。如果有兴趣交流的话笔者很乐意给个人发送一份^_^

=======================2015.9.9 修改==================================

也没想到有这么多人有兴趣研究这个,那就把源码放在下面的链接,大家自行下载吧,每个人都发一份太麻烦了。

博客园下载链接: http://files.cnblogs.com/files/fantacity/SharpPcapTool.rar

参考文献

ARP欺骗 http://zh.wikipedia.net.ru/wiki/ARP%E6%AC%BA%E9%A8%99

[c#]记一次实验室局域网的ARP欺骗的更多相关文章

- 第五章 局域网的ARP 欺骗

@ARP欺骗 arp欺骗仅限于局域网. arp欺骗虽然仅限于局域网,但却能让我们掌握网络的布局,以及如何通信:所以,我觉得这个章节非常有用. 监控本机流量 kali linux默认是不转发ip,如果我 ...

- 中间人攻击-Arp之局域网内DNS欺骗

基础知识 网关是啥? 网关是工作在OSI七层模型中的传输层或者应用层,用于高层协议的不同网络之间的连接,网关就好比一个房间通向另一个房间的一扇门. ARP协议 假设A(192.168.1.2)与B(1 ...

- 使用ARP欺骗, 截取局域网中任意一台机器的网页请求,破解用户名密码等信息

ARP欺骗的作用 当你在网吧玩,发现有人玩LOL大吵大闹, 用ARP欺骗把他踢下线吧 当你在咖啡厅看上某一个看书的妹纸,又不好意思开口要微信号, 用arp欺骗,不知不觉获取到她的微信号和聊天记录,吓一 ...

- Kali实现局域网ARP欺骗和ARP攻击

原文地址: http://netsecurity.51cto.com/art/201303/386031.htm http://xiao106347.blog.163.com/blog/static/ ...

- 『局域网安全』利用ARP欺骗劫持Cookie

0x 00 ARP欺骗说明 欺骗原理相关内容就不多叙述了,百度一大堆 实施ARP欺骗在Windows下,Linux下都相关工具 由于在Linux下可以开启ip_forward功能,个人认为Linux下 ...

- kali系统:局域网arp欺骗, 搞定任意windows计算机

目的 通过Arp欺骗, 给局域网内的所有用户网页中植入木马, 只要用户运行以后, 就会反弹一个shell到我们计算机 准备 kali系统 metaspolit的使用 Arp欺骗工具:bettercap ...

- 树莓派上使用KickThemOut对局域网内的设备进行ARP欺骗

安装KickThemOut工具 $ git clone https://github.com/k4m4/kickthemout.git $ cd kickthemout/ $ sudo -H pip ...

- 同一局域网环境下的arp欺骗和中间人攻击(mac)

最近读了一篇有关arp欺骗和中间人攻击的文章,于是乎就想着自己实现一下,顺便验证下微信在回话劫持后的安全性. 1.本机环境 Macbook Air:OS X 10.11 El Captain 2.推荐 ...

- 局域网 ARP 欺骗原理详解

局域网 ARP 欺骗原理详解 ARP 欺骗是一种以 ARP 地址解析协议为基础的一种网络攻击方式, 那么什么是 ARP 地址解析协议: 首先我们要知道, 一台电脑主机要把以太网数据帧发送到同一局域网的 ...

随机推荐

- JavaScript Data.parse()转化时间戳安卓和ISO不兼容

Data.parse()获取时间戳,在Android是没有问题的,但是在ISO就不行了,原因在于转化成时间戳的时间格式不一样. Android的格式是如“2017-12-12 12:12:12”,IS ...

- LeetCode 题解之Number Complement

1.题目描述 2.题目分析 使用 C++的 bitset 库进行操作: 3.代码 int findComplement(int num) { bitset<> b(num); string ...

- springMvc之文件上传与下载

我们经常会使用的一个功能是文件下载,既然有文件下载就会有文件上传,下面我们来看一下文件上传是如何实现的 首先准备好一个页面 <style type="text/css"> ...

- 转:Web 开发中很实用的10个效果【附源码下载】

原文地址:http://www.cnblogs.com/lhb25/p/10-useful-web-effect.html 在工作中,我们可能会用到各种交互效果.而这些效果在平常翻看文章的时候碰到很多 ...

- Hadoop HBase概念学习系列之HMaster服务器(四)

每台HRegion服务器都会和HMaster服务器通信,HMaster的主要任务就是告诉每个HRegion服务器它要维护哪些HRegion. 当一台新的HRegion服务器登录到HMaster服务器时 ...

- Windows Phone 8 获取与监听网络连接状态(转)

原文地址:http://www.cnblogs.com/sonic1abc/archive/2013/04/02/2995196.html 现在的只能手机对网络的依赖程度都很高,尤其是新闻.微博.音乐 ...

- 学习H5C3

不一样的老师,不一样风格,刚开始我们都是非常热情,知道这是非常重要的,我需要坚持,加油!!!

- jquery实现返回页面顶部功能。

<p id="back-to-top"> <span></span> </p> <script type="text ...

- php 基于redis计数器类

本文引自网络 Redis是一个开源的使用ANSI C语言编写.支持网络.可基于内存亦可持久化的日志型.Key-Value数据库,并提供多种语言的API. 本文将使用其incr(自增),get(获取), ...

- centos限制远程尝试密码次数

CentOS中有一个pam_tally2.so的PAM模块,来限定用户的登录失败次数,如果次数达到设置的阈值,则锁定用户.编译PAM的配置文件 # vim /etc/pam.d/login添加: au ...