php screw加密与破解

一、破解工具之php-screw-brute

1、项目地址

https://github.com/securifybv/php-screw-brute

2、项目介绍

此脚本可以恢复/爆破php screw使用的密钥。PHP Screw使用压缩文件的长度来确定(硬编码)密钥的起始索引。PHP Screw的工作原理是首先使用ZLIB(级别1)压缩PHP文件,然后按位取反,再与密钥进行异或。 因为ZLIB具有固定的头部并且不同文件的起始索引不同,所以可以恢复密钥的一部分, 其余字节可以爆破。 通常,你拥有的文件越多,恢复密钥的速度就越快。 当然,所有文件都必须使用相同的PHP Screw密钥进行加密。 如果你拥有的文件足够多,则可直接恢复密钥而不需要爆破。

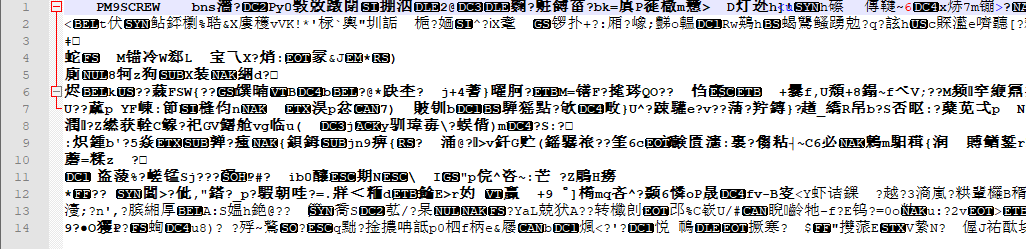

下图1是php文件经过php screw加密后的一个样子,通过开头的“PM9SCREW”字符串得知使用了php screw进行加密。

图1

3、使用

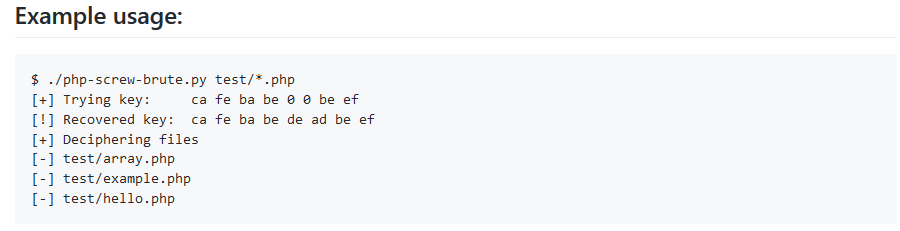

下图2是使用方法,解密成功后,会在相同目录下生成以“.plain”为后缀的同名文件。比如待解密的文件是“index.php”,则解密成功后生成“index.php.plain”文件。

图2

写了一个python脚本,用于筛选解密成功的php文件。

#!/usr/bin/python

# -*- coding: UTF-8 -*- import os

import shutil def main():

src = '/root/Download/demo'

dst = src + '_backup'

shutil.copytree(src,dst) #备份 for root,dirs,files in os.walk(src):

for name in files:

basename, ext = os.path.splitext(name)

oldname = os.path.join(root,name)

newname = os.path.join(root,basename)

if ext == '.php':

os.remove(oldname) #删除原来的加密的PHP文件

if ext == '.plain':

os.rename(oldname,newname) #重命名解密成功的文件 filename.php.plain => filename.php print('Good job') if __name__ == '__main__':

main()

二、破解工具之screw_decode

1、项目地址

https://github.com/firebroo/screw_decode

2、项目介绍

前提需要有加密之后的文件,和加密的扩展库php_screw.so 打开screwdecode.c找到PM9SCREW,PM9SCREW_LEN和pm9screw_mycryptkey,3个可能被使用者修改,需要用IDA去查找然后替换掉。 pm9screw_mycryptkey是至关重要的,拿不到就解密不了。别的两个可以暴力尝试解决,其实就是读取掉头部n个字节尝试解密。

3、安装和使用

安装:

git clone https://github.com/firebroo/screw_decode.git

make

如果以上出错,就看报错然后google,一个是依赖php-devel,一个是依赖zlibc-devel

使用:

sudo ./decode path

说明: 结果保存在同目录,文件名字为原文件名字后面追加.decode, sudo 权限保证可以有chdir和创建文件权限。

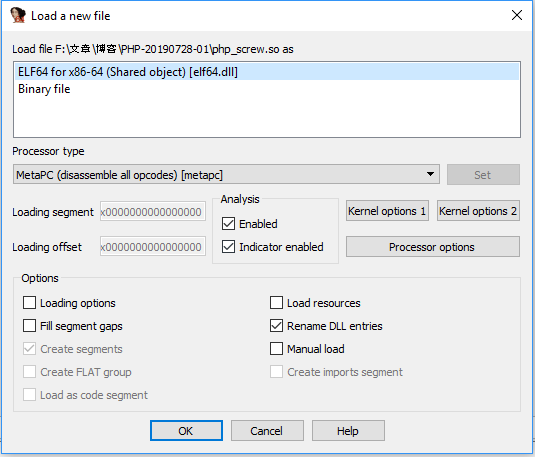

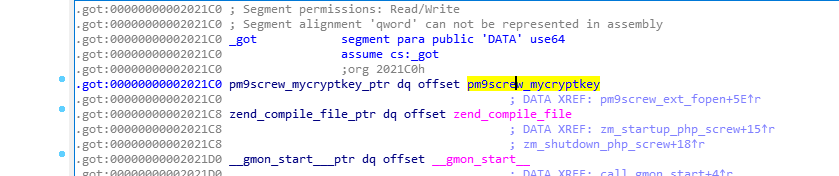

三、IDA获取加密的key

1、通过导图查找

首先找到php_screw.so文件,然后通过IDA分析(幸好之前跟基友要了份IDA)。加密过程是在pm9screw_ext_fopen函数中实现的,所以只需要到这个函数中去找加密部分即可。

图3

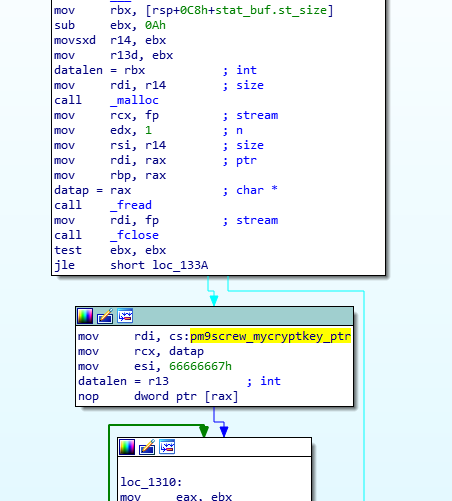

找到pm9screw_ext_fopen函数,双击,如图4所示:

图4

然后右边的窗口就会如图5所示:

图5

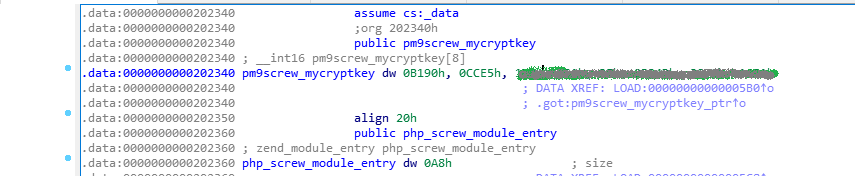

很明显,我标黄的就是加密密钥了,双击跳转至其指针保存处:

图6

再次双击,跟踪变量,见下图7,打码处就是密钥了。

图7

如下图8,右键,将十六进制的密钥转成十进制的,然后打开screwdecode.c,见下图9,将密钥替换掉,即可使用screw_decode解密。

图8

图9

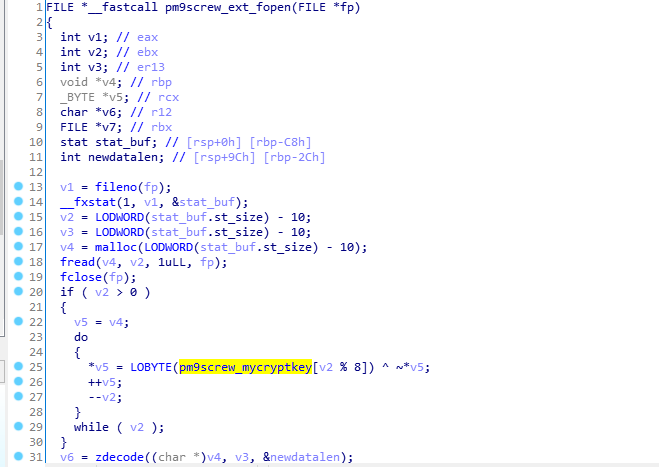

2、通过伪代码查找

再找到目标函数之后,使用F5,查看伪代码,双击黄标也可以跳转到之前找到的位置。

图10

四、php-screw加密文件

1、项目地址

https://sourceforge.net/projects/php-screw/ 或者

https://github.com/Luavis/php-screw

2、使用

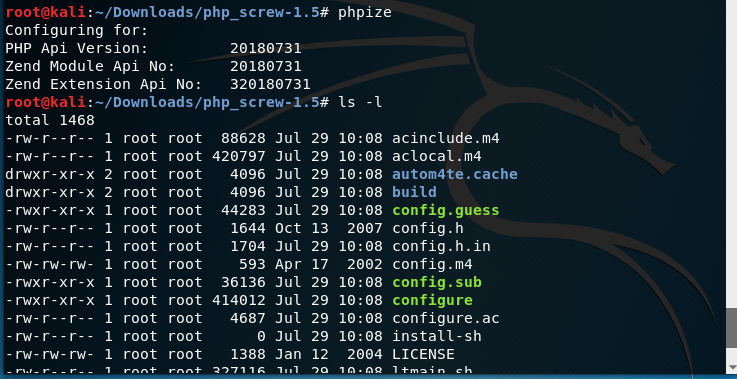

(1)我是在kali-rolling上测试的,提示没有phpize这个命令。

apt-get install php-dev

(2)然后解压

tar –zxvf php_screw-1.5.tar.gz

图9

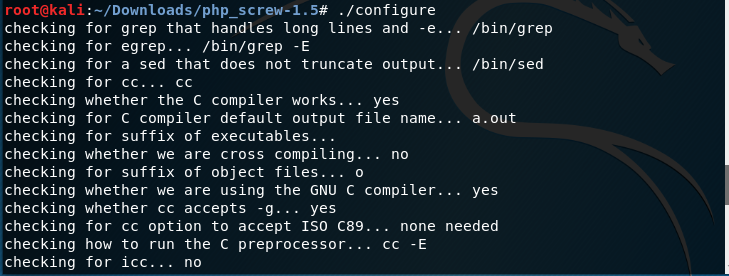

(3) 编译PHP扩展的工具,主要是根据系统信息生成对应的configure文件

Phpize

./configure

图10

图11

(4)编辑my_screw.h修改pm9screw_mycryptkey密钥的值

如图12是默认值。

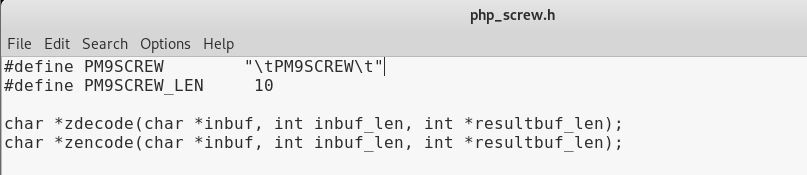

图12

(5)此外我们可以编辑php_screw.h修改PM9SCREW 和 PM9SCREW_LEN的值,注意PM9SCREW_LEN的值要小于等于PM9SCREW的长度。如图13是其默认值。

图13

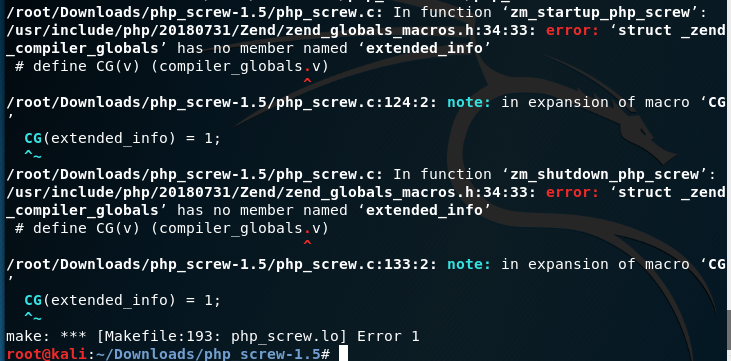

(5)进行编译

如图14编译时出错了,在php_screw的目录下以下命令执行即可解决,最后编译成功。

sed -i "s/CG(extended_info) = 1;/CG(compiler_options) |= ZEND_COMPILE_EXTENDED_INFO;/g" php_screw.c

图14

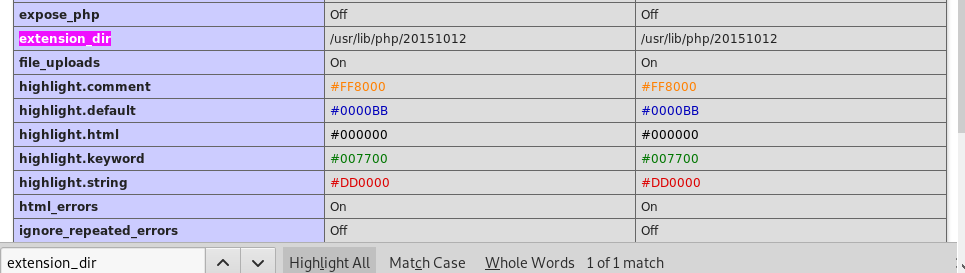

(6)将编译好的php_screw.so拷贝到php扩展库目录。

通过phpinfo()页面查找extension-dir关键字

图16

将编译好的php_screw.so拷贝到php扩展目录。

cp modules/php_screw.so /usr/lib/php/20151012/php_screw.so

(7)编辑php.ini添加以下一行代码

extension=php_screw.so

(8)重启http服务器

Service apache2 restart

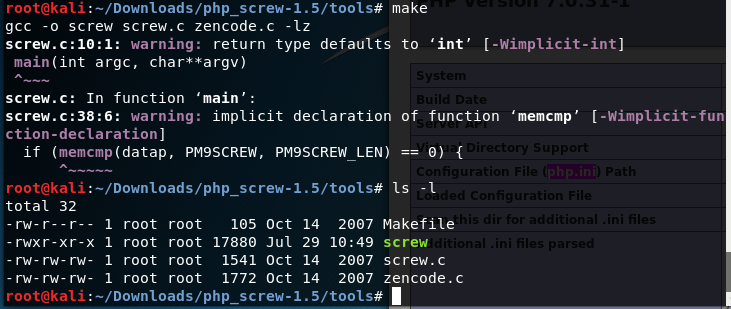

(9)编译加密工具

cd tools

make

编译完成后生成screw可执行文件。

图17

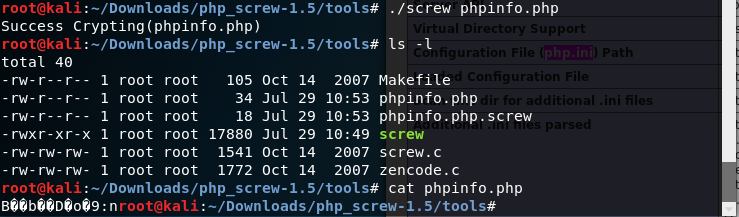

(10)尝试加密一个php文件

我们写一个phpinfo.php文件内容是<?php phpinfo();?>

然后执行./screw phpinfo.php加密文件,见下图18。

图18

(11)将加密好的文件拷贝到web目录

cp phpinfo.php /var/www/html/phpinfo.php

图19

(12)批量加密php文件

find /data/php/source -name “*.php” -print|xargs -n1 screw //加密所有的.php文件

五、参考:

php_screw的加密和解密探究(二)解密算法与Python实现:

php_screw的加密和解密探究(一)编译Screw扩展并测试:

用 phpize 编译共享 PECL 扩展库:

https://www.php.net/manual/zh/install.pecl.phpize.php

转载请注明出处。

php screw加密与破解的更多相关文章

- 老王教您怎么做cass7.1 8.0 9.1所有系列的复制狗 加密狗 破解狗

cass7.1 8.0 9.1所有系列的复制狗 加密狗 破解狗本来是出于好奇看到网上有这样的东西,学了下感觉挺简单的,如果你是cass的初学者想仅仅是想学习这个软件,不想花大价格购买正版的,这个是可以 ...

- “不给力啊,老湿!”:RSA加密与破解

作者:Vamei 出处:http://www.cnblogs.com/vamei 欢迎转载,也请保留这段声明.谢谢! 加密和解密是自古就有技术了.经常看到侦探电影的桥段,勇敢又机智的主角,拿着一长串毫 ...

- Flash 加密和破解

关于Flash(swf),我们需要明确一点: ***Flash字节码的意义都是公开的 所以如果cracker真的有足够的耐心他最终还是可以破解掉你的Flash.我们能做的只是尽量提高Flash被破解的 ...

- 记一次ctf比赛解密题的解决(可逆加密基本破解之暴力破解)

题目是这个样子的: code.txt的内容是这样: 有点吓人木?233333 其实解密之后是这样的: 找到一点安慰没? 好了,废话不多说.讲解一下思路吧. 我们知道base64加密是属于可逆加密的.简 ...

- [原创]aaencode等类似js加密方案破解方法

受http://tieba.baidu.com/p/4104806767 2L启发,不过他说的方法,我没有尝试成功,自己摸索出了一个新方法,在这里分享下. 首先拿aaencode官网的加密字符串作为例 ...

- Python爬虫反反爬:CSS反爬加密彻底破解!

刚开始搞爬虫的时候听到有人说爬虫是一场攻坚战,听的时候也没感觉到特别,但是经过了一段时间的练习之后,深以为然,每个网站不一样,每次爬取都是重新开始,所以,爬之前谁都不敢说会有什么结果. 前两天,应几个 ...

- Ecstore会员密码加密方式破解

<?php //以下是加密方式,亲测有效 $string_md5 = md5(md5("密码")."用户名"."注册时间");//三个 ...

- swoole加密可破解吗

程序的执行和加解密过程合二唯一,无论是内部开发人员和外部黑客攻击,即使拿到了数据和私钥和服务器的root权限,也无法解密还原数据. Swoole将加解密分成了3部分(程序+算法+私钥),缺一不可解密. ...

- 京东js加密 nloginpwd 破解

京东登录,有一个参数nloginpwd,是加密字段. 第一步:浏览器抓包 第二部:搜索加密字段 js 代码 第三部: 下断点 2. js代码: var navigator = {}; var wind ...

随机推荐

- Java 正则表达式获取两个字符中间的内容

利用 正则表达式 获取两个字符串中间的值 直接上代码吧,不是很难. public static void main(String[] args) { // 内容 String value = &quo ...

- java Timer和TimerTask(简单的使用)

Timer 是一个定时工具 TimerTask 是一个实现了Runnable接口抽象类,代表可以被Timer执行的任务 (1)Timer.schedule(TimerTask task,Date ti ...

- Series拼接回DataFrame

从这样的表,如何计算一行汇总层拼接回去

- javascript内置对象一:String

<script> //string.split("-"),以字符"-"把string拆分成一个数组.返回一个数组 //array.joi ...

- ZOJ - 4114 Flipping Game

ZOJ - 4114 Flipping Game 题目大意:给出两个串s,t,n个灯泡的序列,1代表开着,0代表关着,一共操作k轮,每轮改变m个灯泡的状态,问最终能把s串变成t串的方案数. 坤神题解. ...

- Casual Literary Notes

写在前面的话: 人生中总会有一些惊喜,它会给予坚守的人们以奖励,提醒着人们,生命中不光是辛劳和付出. 很多收获,最后看来,往往都是因为当初的那一点坚持. -- 雷宇<现场> 1.18 上午 ...

- Spring Cloud Eureka(二):Eureka 注册中心体验

1.Eureka 简述 本文主要从应用角度体验一下注册中心的搭建和使用,后文会由浅入深学习Spring Cloud Eureka 的各种原理和机制. Spring Cloud Eureka 是 Spr ...

- [笔记]Header V4 RSA/SHA256 Signature, key ID 4d274df2: NOKEY 解决办法

问题描述: 原因: IUS-COMMUNITY-GPG-KEY,版本太旧 解决: 切换到rpm-gpg目录中,下载最新的IUS-COMMUNITY-GPG-KEY

- iptables 有关计算机名解析问题

遇到一奇怪现象: 1.开启防火墙(iptables)所有的用计算机名解析的连接全部是失效,但是用IP的一切正常.ping计算机名不通.但是ping IP地址一切OK: 2.关闭防火墙(iptables ...

- Zookeeper系列(十四)Zookeeper的数据与存储

作者:leesf 掌控之中,才会成功:掌控之外,注定失败. 出处:http://www.cnblogs.com/leesf456/p/6179118.html尊重原创,奇文共欣赏: 一.前言 前 ...