linux源码分析2

linux源码分析

这里使用的linux版本是4.8,x86体系。

这篇是 http://home.ustc.edu.cn/~boj/courses/linux_kernel/1_boot.html 的学习笔记。

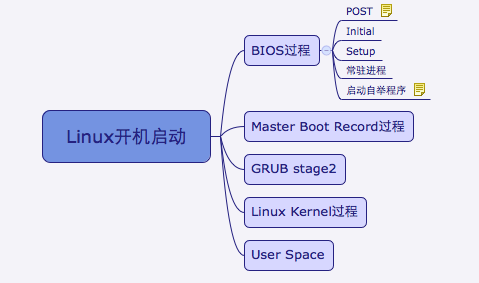

linux的启动过程有点像是小鱼吃大鱼,最后吃成一个胖子。

计算机中的PC寄存器是用来指示下个执行程序。最开始的时候,pc寄存器都是指向0xfffffff0。这个程序是指向BIOS的POST程序的。POST全称是Power On Self Test,意思是加点自检。过程包括内存检查,系统总线检查等。

POST过程结束,就进入到了自举过程,自举过程把MBR(主引导扇区)加载到内存中,并且执行它。这个主引导扇区是第一个扇区的前512字节。

Master Boot Record过程是为了后面一个过程准备的。它主要做的是读入GRUB stage2所在的扇区。并且执行它。

GRUB stage2 将系统切换到保护模式。设置C运行环境。

然后进入到x86/boot/header.S中执行。在这里面,你能找到main的函数入口。这个对应到x86/boot/main.c的main函数。

这个main函数执行到最后会进入go_to_protected_mode(); 进入到pm.c的这个函数的定义,除了初始化一些逻辑以外,主要是protected_mode_jump

下面就进入到boot/pmjump.S的protected_mode_jump

29 protected_mode_jump:

30 movl %edx, %esi # Pointer to boot_params table

31

32 xorl %ebx, %ebx

33 movw %cs, %bx # 将实模式的代码段放入 bx

34 shll $4, %ebx # 转换为线性地址

35 addl %ebx, 2f # 将 in_pm32 的实模式地址转换为线性地址

36

37 movw $__BOOT_DS, %cx # ds 段选择子

38 movw $__BOOT_TSS, %di # tss 段选择子

39

40 movl %cr0, %edx

41 orb $X86_CR0_PE, %dl # Protected mode

42 movl %edx, %cr0 # 将 cr0 的0位置0是进入保护模式的标志

43 jmp 1f # Short jump to serialize on 386/486

44 1:

45 # 下面这段作用是跳转到 in_pm32,由于已经在保护模式,所以需要考虑段的问题

46 # Transition to 32-bit mode

47 .byte 0x66, 0xea # ljmpl opcode

48 2: .long in_pm32 # offset

49 .word __BOOT_CS # segment

50

51 .size protected_mode_jump, .-protected_mode_jump

52

53 .code32

54 .type in_pm32, @function

55 in_pm32: # 下面的注释挺清楚,就不翻译了

56 # Set up data segments for flat 32-bit mode

57 movl %ecx, %ds

58 movl %ecx, %es

59 movl %ecx, %fs

60 movl %ecx, %gs

61 movl %ecx, %ss

62 # The 32-bit code sets up its own stack, but this way we do have

63 # a valid stack if some debugging hack wants to use it.

64 addl %ebx, %esp

65

66 # Set up TR to make Intel VT happy

67 ltr %di # 这个比较有意思

68

69 # Clear registers to allow for future extensions to the

70 # 32-bit boot protocol

71 xorl %ecx, %ecx

72 xorl %edx, %edx

73 xorl %ebx, %ebx

74 xorl %ebp, %ebp

75 xorl %edi, %edi

76

77 # Set up LDTR to make Intel VT happy

78 lldt %cx # 又是一个骗 CPU 的东西

79 # eax 是 protected_mode_jump 的第一个参数,即 header.S 中定义的 boot_params.hdr.code32_start,即 vmlinux 的入口地址

80 jmpl *%eax # Jump to the 32-bit entrypoint

81

82 .size in_pm32, .-in_pm32最后的jmpl就跳转到

arch/x86/kernel/head_32.S的startup_32

ENTRY(initial_code)

.long i386_start_kernel进入到arch/x86/kernel/head32.c

asmlinkage __visible void __init i386_start_kernel(void)

{

cr4_init_shadow();

sanitize_boot_params(&boot_params);

x86_early_init_platform_quirks();

/* Call the subarch specific early setup function */

switch (boot_params.hdr.hardware_subarch) {

case X86_SUBARCH_INTEL_MID:

x86_intel_mid_early_setup();

break;

case X86_SUBARCH_CE4100:

x86_ce4100_early_setup();

break;

default:

i386_default_early_setup();

break;

}

start_kernel();

}这里最后是调用了start_kernel,这里的start_kernel是与操作系统无关的init/main.c里面了。

参考

http://home.ustc.edu.cn/~boj/courses/linux_kernel/1_boot.html

http://blog.csdn.net/alais/article/details/5129005

linux源码分析2的更多相关文章

- Linux源码分析之:malloc、free

之前写代码的时候一直有个疑问,malloc申请内存的时候指定了内存大小,但是free的时候却只指定要释放的内存地址,那么free是如何知道它要释放的内存空间大小呢? 源码之前,了无秘密,下面就从源码来 ...

- linux源码分析(一)

前置:这里使用的linux版本是4.8,x86体系. 其实linux的内核启动的入口文件还是非常好找的,init/main.c. static 和 extern 首先理解的是static和extern ...

- linux源码分析(五)-start_kernel

前置:这里使用的linux版本是4.8,x86体系. local_irq_disable(); 这个函数是做了关闭中断操作.和后面的local_irq_enable相对应.说明启动的下面函数是不允许被 ...

- linux源码分析(四)-start_kernel-cgroup

前置:这里使用的linux版本是4.8,x86体系. cgroup_init_early(); 聊这个函数就需要先了解cgroup. cgroup概念 这个函数就是初始化cgroup所需要的参数的.c ...

- linux源码分析(三)-start_kernel

前置:这里使用的linux版本是4.8,x86体系. start_kernel是过了引导阶段,进入到了内核启动阶段的入口.函数在init/main.c中. set_task_stack_end_mag ...

- linux源码分析(二)-启动过程

前置:这里使用的linux版本是4.8,x86体系. 这篇是 http://home.ustc.edu.cn/~boj/courses/linux_kernel/1_boot.html 的学习笔记. ...

- linux源码分析 - 进程

本文为原创,转载请注明:http://www.cnblogs.com/tolimit/ 最近在回想一些知识点的时候,觉得对进程这一块有些模糊,特别写一篇随笔对进程信息进行巩固和复习. 程序和进程 以我 ...

- 源码分析:动态分析 Linux 内核函数调用关系

源码分析:动态分析 Linux 内核函数调用关系 时间 2015-04-22 23:56:07 泰晓科技 原文 http://www.tinylab.org/source-code-analysi ...

- Linux内核源码分析方法

一.内核源码之我见 Linux内核代码的庞大令不少人“望而生畏”,也正因为如此,使得人们对Linux的了解仅处于泛泛的层次.如果想透析Linux,深入操作系统的本质,阅读内核源码是最有效的途径.我们都 ...

随机推荐

- 关于Java获取系统信息

本文部分转载自: http://www.cnblogs.com/wuhenke/archive/2011/11/19/2255400.html 我总结的相关类似博客:http://www.cnblog ...

- 拼接json时小心C#中bool类型转化

C#中bool类型的值,在ToString时会有如下转化:true—>Ture ; false—>False这是拼接到json串中就会出现如下结果:{ "no": &q ...

- Jersey(1.19.1) - JSON Support

Jersey JSON support comes as a set of JAX-RS MessageBodyReader<T> and MessageBodyWriter<T&g ...

- C#算法基础之递归排序

using System; using System.Collections.Generic; using System.Linq; using System.Text; using System.T ...

- Asp.net中基于Forms验证的角色验证授权

Asp.net的身份验证有有三种,分别是"Windows | Forms | Passport",其中又以Forms验证用的最多,也最灵活. Forms 验证方式对基于用户的验证授 ...

- unity3d所要知道的基础知识体系大纲,可以对照着学习,不定期更新

本文献给,想踏入3D游戏客户端开发的初学者. 毕业2年,去年开始9月开始转作手机游戏开发,从那时开始到现在一共面的游戏公司12家,其中知名的包括搜狐畅游.掌趣科技.蓝港在线.玩蟹科技.天神互动.乐元素 ...

- sql查询统计,根据新闻类别ID统计,没有数据显示0

有两张表,新闻信息表MessageInfo和新闻类别表MessageType.表结构如下: 然后需要实现下面这种查询结果: 这个是我面试时遇到的,上面的新闻类型是乱写的.当时没有做出来,然后回来又研究 ...

- 搭建私有git代码托管服务就是这么简单(简单5步)

部署一个git代码托管服务就是这么简单 --基于阿里云ecs以docker容器运行gogs代码托管服务 部署步骤: 1.新建ecs云主机,选定操作系统为ubuntu 12.4tls 2.搭建docke ...

- Swift中的注释以及表达式

Swift程序有两类注释:单行注释(//)和多行注释(/*...*/).注释方法与C.C++和Objective-C语言都是类似的,下面详细介绍一下.1. 单行注释单行注释可以注释整行或者一行中的一部 ...

- Objective-C 【关于导入类(@class 和 #import的区别)】

之前我们分析过 #include 和 #import 的区别,#import不会引起交叉编译,#import 确定一个文件只能被导入一次,使在递归包含中不会出现问题. 那么 #import 和 @cl ...