菜鸟入门【ASP.NET Core】12:JWT 设计解析及定制

前言

上一节我们讲述的书如何使用jwt token,而且上一节的token是要加Authorization:bearer XXXXXXXXXXXX才能访问。

这一节我们来研究如何自定义类似jwt的token验证,也就是说直接从header中拿取我们想要的token

自己定制JWT

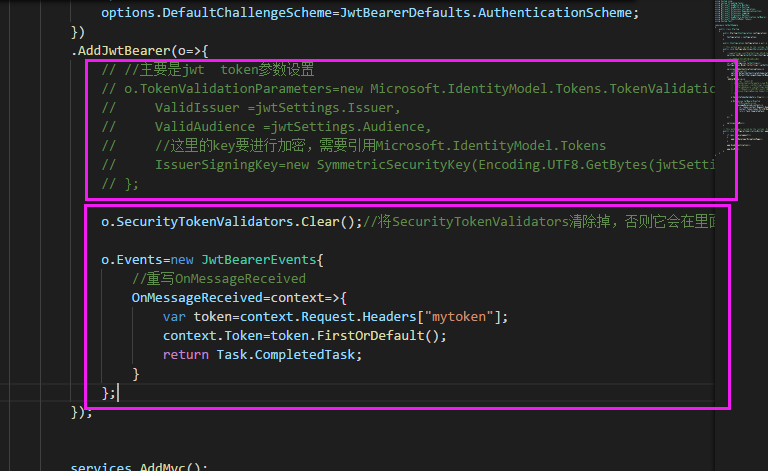

首先,继续在上一节的JwtAuthSample项目中的Startup.cs中的ConfigureServices方法中注释掉以下内容,然后自定义jwt token

public void ConfigureServices(IServiceCollection services)

{

//将appsettings.json中的JwtSettings部分文件读取到JwtSettings中,这是给其他地方用的

services.Configure<JwtSettings>(Configuration.GetSection("JwtSettings")); //由于初始化的时候我们就需要用,所以使用Bind的方式读取配置

//将配置绑定到JwtSettings实例中

var jwtSettings=new JwtSettings();

Configuration.Bind("JwtSettings",jwtSettings); services.AddAuthentication(options=>{

//认证middleware配置

options.DefaultAuthenticateScheme=JwtBearerDefaults.AuthenticationScheme;

options.DefaultChallengeScheme=JwtBearerDefaults.AuthenticationScheme;

})

.AddJwtBearer(o=>{

// //主要是jwt token参数设置

// o.TokenValidationParameters=new Microsoft.IdentityModel.Tokens.TokenValidationParameters{

// ValidIssuer =jwtSettings.Issuer,

// ValidAudience =jwtSettings.Audience,

// //这里的key要进行加密,需要引用Microsoft.IdentityModel.Tokens

// IssuerSigningKey=new SymmetricSecurityKey(Encoding.UTF8.GetBytes(jwtSettings.SecretKey))

// }; o.SecurityTokenValidators.Clear();//将SecurityTokenValidators清除掉,否则它会在里面拿验证 o.Events=new JwtBearerEvents{

//重写OnMessageReceived

OnMessageReceived=context=>{

var token=context.Request.Headers["mytoken"];

context.Token=token.FirstOrDefault();

return Task.CompletedTask;

}

};

}); services.AddMvc();

}

接下来我们新建MyTokenValidator.cs类来验证token,并让这个类实现ISecurityTokenValidator接口

using System;

using System.Collections.Generic;

using System.IO;

using System.Linq;

using System.Threading.Tasks;

using Microsoft.AspNetCore;

using Microsoft.AspNetCore.Hosting;

using Microsoft.Extensions.Configuration;

using Microsoft.Extensions.Logging;

using Microsoft.AspNetCore.Authentication.JwtBearer;

using System.Security.Claims;

using Microsoft.IdentityModel.Tokens; namespace JwtAuthSample

{

public class MyTokenValidator : ISecurityTokenValidator

{

bool ISecurityTokenValidator.CanValidateToken =>true; int ISecurityTokenValidator.MaximumTokenSizeInBytes { get; set; } bool ISecurityTokenValidator.CanReadToken(string securityToken)

{

return true;

} //验证token

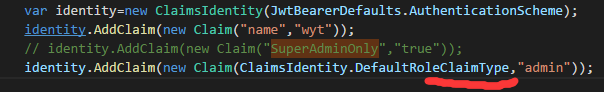

ClaimsPrincipal ISecurityTokenValidator.ValidateToken(string securityToken, TokenValidationParameters validationParameters, out SecurityToken validatedToken)

{

validatedToken=null;

//判断token是否正确

if(securityToken!="abcdefg")

return null; //给Identity赋值

var identity=new ClaimsIdentity(JwtBearerDefaults.AuthenticationScheme);

identity.AddClaim(new Claim("name","wyt"));

identity.AddClaim(new Claim(ClaimsIdentity.DefaultRoleClaimType,"admin")); var principle=new ClaimsPrincipal(identity);

return principle;

}

} }

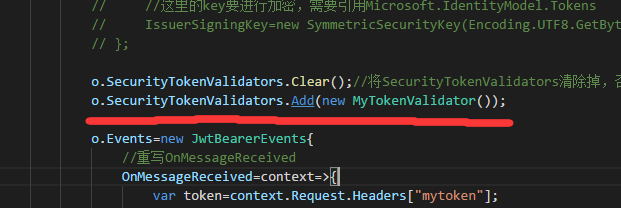

然后我们在Startup.cs的ConfigureServices方法中将我们自定义的MyTokenValidator验证加进去

o.SecurityTokenValidators.Add(new MyTokenValidator());

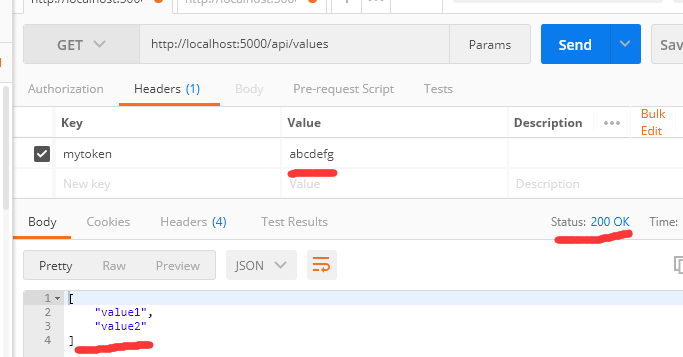

这时候我们执行dotnet watch run运行项目,用postman不加header头或加错误的hearder头,发现无法访问

我们用正确的自定义token进行访问

Role以及Claims授权

Role授权

我们之前的授权方式都是添加 [Authorize] 标签但是由于我们在Claim中设置了Role

所以我们可以将 [Authorize] 标签写成[Authorize(Roles="admin")]

只有解析出来的token中的角色为admin才授权成功

Claims授权

要使用Claims授权,我们首先需要在Startup.cs的ConfigureServices方法中添加授权

//添加Claim授权

services.AddAuthorization(options=>{

options.AddPolicy("SuperAdminOnly",policy=>{policy.RequireClaim("SuperAdminOnly");});

});

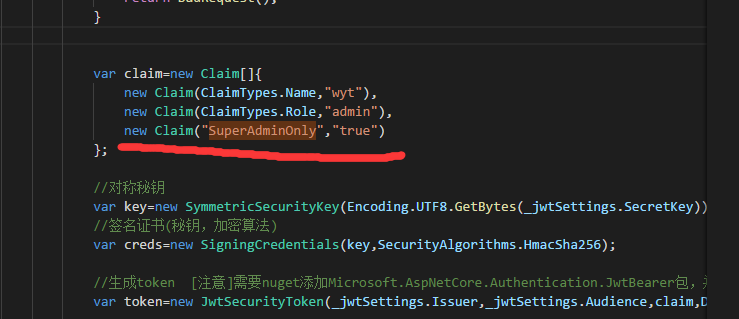

然后在AuthorizeController.cs生成token的action中的Claim中添加SuperAdminOnly

最后在需要权限认证的地方使用标签 [Authorize(Policy="SuperAdminOnly")]

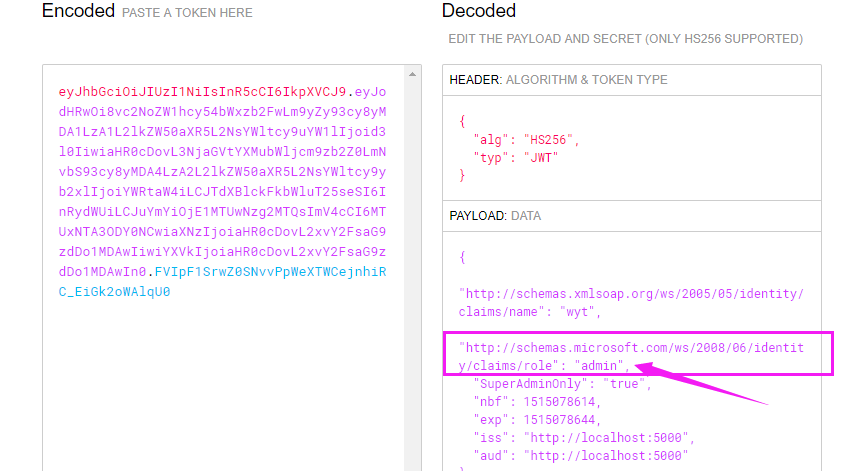

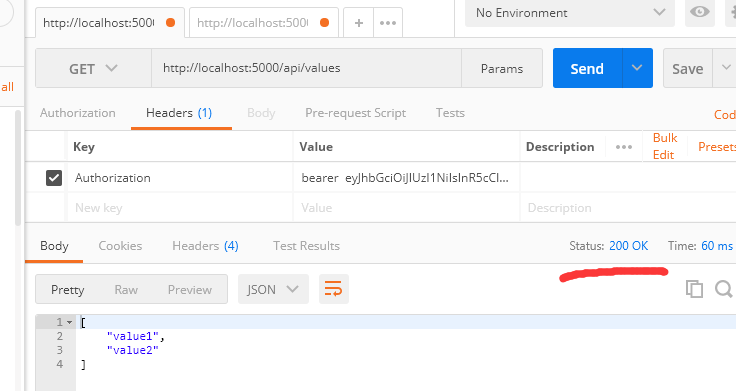

我们首先获取一下token,到jwt官网上解析一下发现token中包含SuperAdminOnly

然后访问成功

菜鸟入门【ASP.NET Core】12:JWT 设计解析及定制的更多相关文章

- 任务38:JWT 设计解析及定制

任务38:JWT 设计解析及定制 改造jwt token token的值不放在Authorize里面,而是放在header的token里面 asp.net core的源代码 在Security的下面 ...

- 【ASP.NET Core快速入门】(十二)JWT 设计解析及定制

前言 上一节我们讲述的书如何使用jwt token,而且上一节的token是要加Authorization:bearer XXXXXXXXXXXX才能访问. 这一节我们来研究如何自定义类似jwt的to ...

- ASP.NET Core 基于JWT的认证(一)

ASP.NET Core 基于JWT的认证(一) Json web token (JWT), 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519).该token被设计 ...

- ASP.NET Core 基于JWT的认证(二)

ASP.NET Core 基于JWT的认证(二) 上一节我们对 Jwt 的一些基础知识进行了一个简单的介绍,这一节我们将详细的讲解,本次我们将详细的介绍一下 Jwt在 .Net Core 上的实际运用 ...

- .NET Core实战项目之CMS 第二章 入门篇-快速入门ASP.NET Core看这篇就够了

作者:依乐祝 原文链接:https://www.cnblogs.com/yilezhu/p/9985451.html 本来这篇只是想简单介绍下ASP.NET Core MVC项目的(毕竟要照顾到很多新 ...

- Asp.Net Core基于JWT认证的数据接口网关Demo

近日,应一位朋友的邀请写了个Asp.Net Core基于JWT认证的数据接口网关Demo.朋友自己开了个公司,接到的一个升级项目,客户要求用Aps.Net Core做数据网关服务且基于JWT认证实现对 ...

- asp.net core 集成JWT(一)

[什么是JWT] JSON Web Token(JWT)是目前最流行的跨域身份验证解决方案. JWT的官网地址:https://jwt.io/ 通俗地来讲,JWT是能代表用户身份的令牌,可以使用JWT ...

- asp.net core 集成JWT(二)token的强制失效,基于策略模式细化api权限

[前言] 上一篇我们介绍了什么是JWT,以及如何在asp.net core api项目中集成JWT权限认证.传送门:https://www.cnblogs.com/7tiny/p/11012035.h ...

- 基于 Vue.js 之 iView UI 框架非工程化实践记要 使用 Newtonsoft.Json 操作 JSON 字符串 基于.net core实现项目自动编译、并生成nuget包 webpack + vue 在dev和production模式下的小小区别 这样入门asp.net core 之 静态文件 这样入门asp.net core,如何

基于 Vue.js 之 iView UI 框架非工程化实践记要 像我们平日里做惯了 Java 或者 .NET 这种后端程序员,对于前端的认识还常常停留在 jQuery 时代,包括其插件在需要时就引 ...

随机推荐

- LOJ-10106(有向图欧拉回路的判断)

题目链接:传送门 思路: (1)将每个单词视为有向路径,单词的起始字母是起始节点,末尾字母是终止节点,然后找由字母建立的有向图 是否是欧拉图或者半欧拉图. (2)先用并查集判断是否连通,再判断入度与出 ...

- 加盟阿里!贾扬清被曝从Facebook离职,任阿里硅谷研究院VP

3 月 2 日傍晚,知乎上爆出一则 AI 人事变动大消息——Caffe 作者贾扬清将从 Facebook 离职. 短短数小时,就有近 10 万人浏览这个问题.不仅如此,据 AI 前线爆料,贾扬清离开 ...

- C#常用代码(更新中)

文件(夹)的相关操作 新建文件夹 If(!Directory.Exist(路径)) Directory.CreateDirectory(路径); 删除文件夹 Directory.Delete(路径,t ...

- sqrt()函数对素数判断的优化

素数是只有1和本身能整除的整数.所以在求素数的时候,要将素数与1到素数本身中间的所有整数都相除,看是否有整除的数,如果有,那肯定不是素数了.但是从算法上考虑,为了减少重复量,开平方后面的数就不用相除了 ...

- 几种String对象方法的区别

1.在String对象方法中,发现.slice()方法和.substring()方法的作用几乎相同,都是根据起始索引返回截取得到的字符串.经过查阅资料和实测得到区别: 正常情况下索引都为正值,返回值为 ...

- Xcode8.0 / OS X EI Capitan 10.11.6 提交报错90111

改用新系统和新版xcode(都是正式版)后,提交App Store审核时报错: INFO ITMS-90111: "Beta Toolchain. 构建新的 App 和App 更新时,必须使 ...

- 安装VS2017后打开项目提示 asp.net 4.0尚未web服务器注册

Visual Studio 2017 出来了,手痒安装完成后打开原来的项目缺提示,asp.net 4.0尚未web服务器注册.郁闷了… 按照提示的方法,如何:将 ASP.NET Web 应用程序升级到 ...

- CentOS 解决vim乱码问题

今天在服务器安装了任务调度工具(TaskCTL) 发现是乱码的,看了官方文档说的办法也没有处理成功,可能由于他们已经有一段时间没有维护这个版本了.(以前提供的免费版本) 后来发现CentOS的Vim的 ...

- koa中返回404并且刷新后才正常的解决方案

概述 这几天学习koa2,有一些心得,记录下来,供以后开发时参考,相信对其他人也有用. 起因 这几天学习koa2,写的代码执行时有一个奇怪的bug:明明能够返回数据,却有时正常返回数据,有时偏偏给你返 ...

- Java 中的伪共享详解及解决方案

1. 什么是伪共享 CPU 缓存系统中是以缓存行(cache line)为单位存储的.目前主流的 CPU Cache 的 Cache Line 大小都是 64 Bytes.在多线程情况下,如果需要修改 ...