CornerNet

论文 CornerNet: Detecting Objects as Paired Keypoint

CornerNet的更多相关文章

- 论文阅读笔记五十:CornerNet: Detecting Objects as Paired Keypoints(ECCV2018)

论文原址:https://arxiv.org/pdf/1808.01244.pdf github:https://github.com/princeton-vl/CornerNet 摘要 本文提出了目 ...

- 论文阅读 | CornerNet:Detecting Objects as Paired Keypoints

论文地址:https://arxiv.org/abs/1808.01244v1 论文代码:https://github.com/umich-vl/CornerNet 概述 CornerNet是一篇发表 ...

- 【论文】CornerNet:几点疑问

1.cornerpooling的设计,个人觉得解释有些牵强. 这里的两个特征图如何解释,corner点为何是横向与纵向响应最强的点.如果仅仅当成一种奇特的池化方式,恰好也有着不错的效果,那倒是可以接受 ...

- [论文理解] CornerNet: Detecting Objects as Paired Keypoints

[论文理解] CornerNet: Detecting Objects as Paired Keypoints 简介 首先这是一篇anchor free的文章,看了之后觉得方法挺好的,预测左上角和右下 ...

- 【论文阅读】CornerNet: Detecting Objects as Paired Keypoints

以下内容将介绍ECCV2018的一篇目标检测的文章<CornerNet: Detecting Objects as Paired Keypoints>.该文章讲述了一个老子就是不用anch ...

- CornerNet: Detecting Objects as Paired Keypoints

CornerNet是一种anchor free的目标检测方法,不需要设置anchor,而是通过检测关键点(Keypoints),即目标的左上角(Top-Left Corners)和右下角(Bottom ...

- CornerNet 算法笔记

论文名称:CornerNet: Detecting Objects as Paired Keypoints 论文链接:https://arxiv.org/abs/1808.01244 代码链接:htt ...

- cornerNet部分学习内容记录

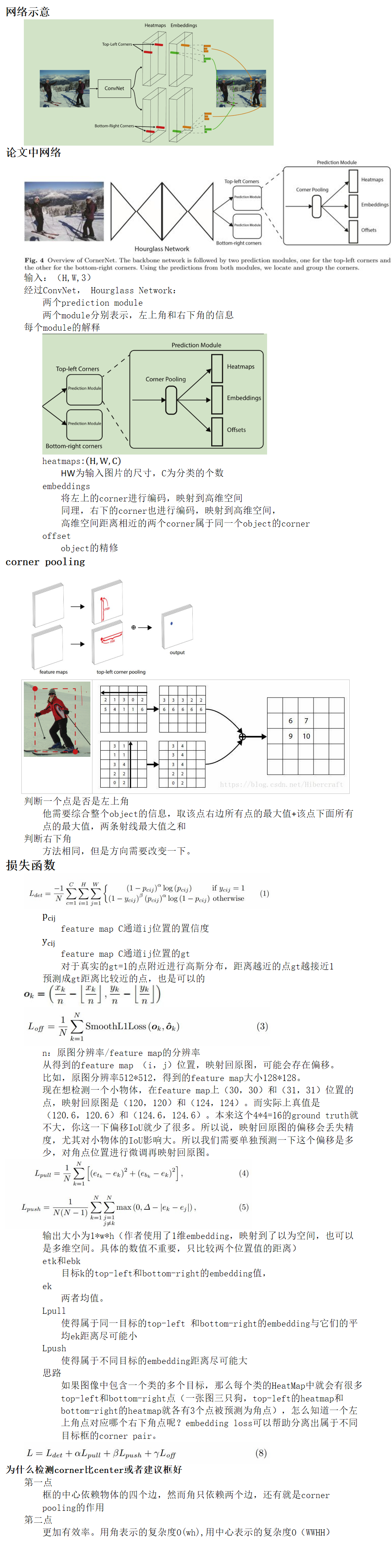

cornerNet来源灵感是基于多人姿态估计的从下往上思想,预测角的热图,根据嵌入式向量对角进行分组,其主干网络也来自于姿态估计的环面网络. cornerNet的总体框架结构图如下: CornerN ...

- anchor-free : CornerNet 和 CenterNet 简要笔记

CornerNethourglass network -> prediction module = corner pooling -> heatmaps + embedding + off ...

随机推荐

- UnsupportedClassVersionError的错误处理

造成这种错误的原因是支持Tomcat运行的JDK版本与支持application运行的JDK版本不一致导致的. 解决办法: 将JDK版本改成一致. 步骤 1.Window ——> Prefere ...

- Jmeter(十七) - 从入门到精通 - JMeter后置处理器 -上篇(详解教程)

1.简介 后置处理器是在发出“取样器请求”之后执行一些操作.取样器用来模拟用户请求,有时候服务器的响应数据在后续请求中需要用到,我们的势必要对这些响应数据进行处理,后置处理器就是来完成这项工作的.例如 ...

- OSCP Learning Notes - Capstone(4)

SickOS 1.2 Walkthrough Preparation: Down load the SickOS virtual machines from the following website ...

- 大厂程序员教你如何学习C++(内附学习资料)

目前准备面试同学都知道,C++是百度和腾讯的主流开发语言,而java是阿里的主流开发语言. 对于初学者来说,也不用纠结究竟学习c++还是java 其实只要好好掌握好一门即可,另一门即可融会贯通 因为我 ...

- HDOJ 1051. Wooden Sticks

题目 There is a pile of n wooden sticks. The length and weight of each stick are known in advance. The ...

- 01 shell编程之变量定义

一.SHELL介绍 ㈠ 什么是shell脚本? 简单来说就是将需要执行的命令保存到文本中,按照顺序执行.它是解释型的,意味着不需要编译. 若干命令 + 脚本的基本格式 + 脚本特定语法 + 思想= s ...

- springMVC -- 对接UEditor(富文本编辑器)

工作中需要用到UEditor编辑文本,在与springMVC进行整合时,出现了一些问题,结果导致,在进行图片上传时出现如下提示: 上网查询了很多相关资料,此处简要记录下,防止以后遇到类似问题. 一种方 ...

- js获得url地址携带参数

function GetQueryString(name) { var reg = new RegExp("(^|&)" + name + "=([^&] ...

- chrome浏览器hover时文字抖动bug

今天发现一个奇怪的bug,chrome浏览器里面 当父标签定位为fixed时,hover里面子标签时,文本会发生抖动,百思不得其解,经过多方查证,发现解决办法 -webkit-transform: ...

- 大数据(hadoop)

大数据 一.概述 二.大数据特点 三.大数据部门组织结构 hadoop框架 一.hadoop是什么 Hadoop是一个由Apache基金会所开发的分布式系统基础架构. 主要解决,海量数据的存储和海量数 ...