74CMS3.0储存型XSS漏洞代码审计

发现一个总结了乌云以前代码审计案例的宝藏网站:https://php.mengsec.com/

希望自己能成为那个认真复现和学习前辈们思路的那个人,然后准备慢慢开始审计一些新的小型cms了

骑士cms3.0储存型XSS漏洞,源代码可以在74CMS官网上找到:http://www.74cms.com/download/

要挖掘储存型XSS需要寻找未过滤的输入点和未过滤的输出函数,这个最终的输出点可能跟输入点完全不在一个业务流上,对于这类可以根据当前代码功能去猜,或者老老实实去追哪里有操作过这个数据,使用表名,字段名去代码里面搜索。

在74cms3.0中这个XSS储存型漏洞也是如此,我们将74CMS在本地安装后,到admin/admin_link.php位置处

也就是说,当存在我们对网站的输入的时候,我们就可以考虑是否有XSS漏洞

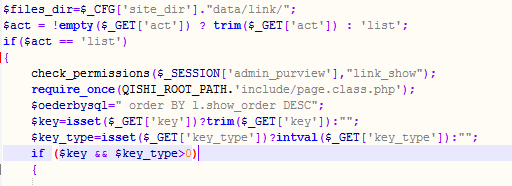

这里有添加友情链接的功能,是一个输入的位置,查看admin/admin_link.php文件

此处有:

当我们不指定act参数的时候,$act=list ,进入if语句

然后在这个位置将使用get_links函数从数据库中读取友情链接,也就是我们可以输入储存在数据库中的link

我们跟进get_links函数

get_links函数是一个从数据库里面读取友情链接并返回的函数

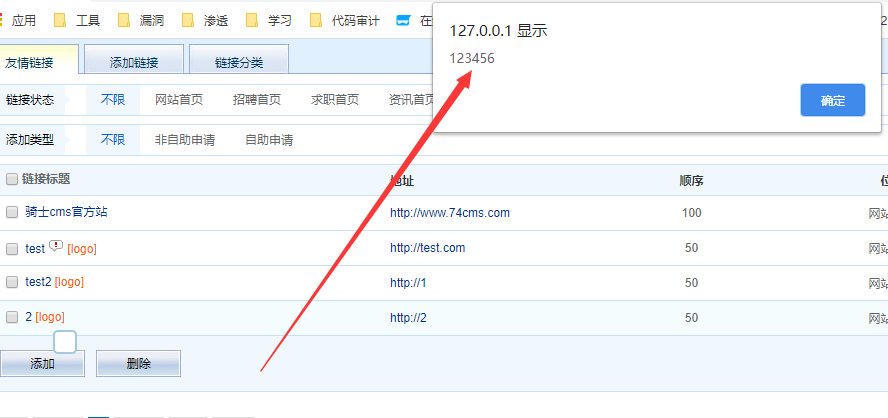

再接着就是输出, 我们自己点击添加链接,也可以看出我们有几个部分的输入,可以一一在模板中查看

链接名称,链接地址,LOGO地址,备注,显示顺序都是我们可以控制的输入,同时是按照link/admin_link.htm为模板输出的,跟进link/admin_link.htm

在logo处是img标签,在XSS-labs里面有过类似的题目,src属性我们利用onerror输出,输入点就是输入友情链接的地方

书上这里使用了HTML实体编码,实际上这里不需要编码也可以直接弹窗

这里有一篇将XSS漏洞的文章:https://wooyun.js.org/drops/Bypass%20xss%E8%BF%87%E6%BB%A4%E7%9A%84%E6%B5%8B%E8%AF%95%E6%96%B9%E6%B3%95.html

我觉得里面说的挺好的:本文主要是一个测试XSS的思路流程,并没有把所有的payload写全,其实也没有人能够写全,只是列了一个大体的框架,大家实际在寻找的过程中可以不断慢慢的根据这种思路补充自己的payload,想必呢,一定会有很大的进步的!~

在不断的代码审计中不断积累自己的payload,能够在看到漏洞点时下意识本能反应出来,应该就是代码审计的大手子了。

74CMS3.0储存型XSS漏洞代码审计的更多相关文章

- PhpMyWind储存型XSS漏洞练习(CVE-2017-12984)

0x01 介绍 又是一款开源CMS内容管理系统PhpMyWind,在小于等于5.4版本中存在储存型XSS漏洞.如下图所示,这个就是发生储存型XSS漏洞的代码 0x02 演示 1.第一张图是客户留言时, ...

- [代码审计]:PhpMyWind储存型XSS漏洞(CVE-2017-12984)

简介 今天开启一下代码审计的篇章 python安全编程剩下的看起来没意思就结束了 ,现在规划每2周写一个爬虫练练手, 然后今天开启代码审计和Docker的学习 我个人感觉先看漏洞利用过程再看漏洞分析 ...

- 74CMS 3.0 存储型XSS漏洞

一. 启动环境 1.双击运行桌面phpstudy.exe软件 2.点击启动按钮,启动服务器环境 二.代码审计 1.双击启动桌面Seay源代码审计系统软件 2.因为74CMS3.0源代码编辑使用GBK编 ...

- 云来储存型XSS漏洞+越权修改应用封面

0x001. 今天本来想看看场景应用有什么新功能没,于是乎随便打开了一个场景应用,然后上传了一张图片修改下封面,结果我看到firefox 网络竟然有2个post,不由得勾起我的好奇心,好奇害死猫嘿嘿. ...

- 薄弱的交互页面之新浪微博到博客的储存型xss漏洞

首先分享一片博文到微博,然后 在微博评论xss code 最后回到博客点击举报就触发xss了 点击举报 Xss之2 首先还是分享一片博文到微博,然后评论xsscode 回到我的博客个人中心,查看评论 ...

- Java Web开发 - 持久型/存储型XSS漏洞

Java Web开发 - 持久型/存储型XSS漏洞 1.什么是XSS漏洞攻击? XSS是跨站脚本攻击(Cross Site Scripting)的简称,之所以叫XSS而不是CSS相比大家都能明白了吧, ...

- 【代码审计】eduaskcms_v1.0.7前台存储型XSS漏洞分析

0x00 环境准备 eduaskcms官网:https://www.eduaskcms.xin 网站源码版本:eduaskcms-1.0.7 程序源码下载:https://www.eduaskcm ...

- 【代码审计】iZhanCMS_v2.1 前台存储型XSS漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】大米CMS_V5.5.3 后台多处存储型XSS漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

随机推荐

- Redis快速入门教程

1.Redis介绍 Redis说白了就是个存放Key-Value数据接口的内存存储系统,主要用作数据库缓存和消息代理. 内部支持sring,hash,list,set,sorted-set五种数据结构 ...

- 手把手教你使用rpm部署ceph集群

环境准备 1.在运行 Ceph 守护进程的节点上创建一个普通用户,ceph-deploy 会在节点安装软件包,所以你创建的用户需要无密码 sudo 权限.如果使用root可以忽略. 为赋予用户所有权限 ...

- [MIT6.006] 13. Breadth-First Search (BFS) 广度优先搜索

一.图 在正式进入广度优先搜索的学习前,先了解下图: 图分为有向图和无向图,由点vertices和边edges构成.图有很多应用,例如:网页爬取,社交网络,网络传播,垃圾回收,模型检查,数学推断检查和 ...

- JetCache 源码分析

一.简介 JetCache是一个基于Java的缓存系统封装,提供统一的API和注解来简化缓存的使用. JetCache提供了比SpringCache更加强大的注解,可以原生的支持TTL.两级缓存.分布 ...

- .Net orm 开源项目 FreeSql 2.0.0(满意的答卷)

写在开头 2018年11月头脑发热到今天,一晃已经两年,当初从舒服区走向一个巨大的坑,回头一看后背一凉. 两年时间从无到有,经历数不清的日夜奋斗(有人问花了多长时间投入,答案:全职x2 + 两年无休息 ...

- 使用 Docker 部署 Spring Boot 项目,带劲!!

上一篇:年轻人的第一个 Docker 应用 Docker 一次构建.处处运行及快速启停的特性,在微服务架构中有着举足轻重的地位,具体的概念性的东西就不介绍了,不懂的点击这里阅读 Docker 基础教程 ...

- pdfFactory如何设置限制打印和浏览文档权限

当我们进行私密文件的分享时,除了要设置密码保护文件内容外,还要注意设置打印限制,防止他人利用打印的方式,进行纸质文件的传播. 在使用pdfFactory安全策略时,我们可以通过设定禁止打印的方式,完全 ...

- jQuery 第四章 实例方法 DOM操作之data方法

jquery 里面 的 data 方法比较重要, 所以成一个模块写: 首先, 得知道 data() 干嘛用的, 看淘宝上 有自定义的属性, 为data - 什么什么, 这是为了dom 跟数据有 ...

- IntelliJ IDEA 行注释的缩进设置(不自动添加注释到行首)

目录 现状 修改对比 最后 现状 想注释一行或一个方法,//注释总是生成在行首: 修改对比 要修改的配置在这: 我们可以在注释后添加一个空格,就变成了: 最后 设置完了看下注释效果: 这看起来才舒服.

- ubuntu安装imagick扩展

注意:安装该扩展不要求安装ImageMagick从http://pecl.php.net/package/imagick找到imagick的最新的版本 Linux代码 wget http://pecl ...