python的exe反编译

python的exe反编译

驱动人生样本为python打包的exe文件,尝试反编译为py文件。

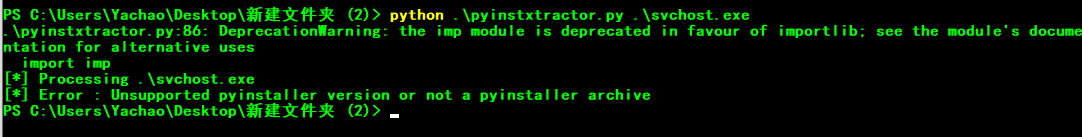

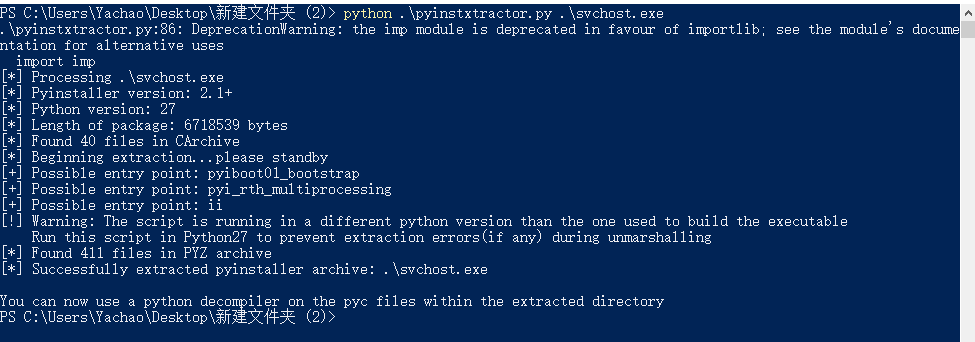

使用pyinstxtractor.py生成pyc文件。

实际尝试发现,直接反编译会报错

看到前面利用pyinstxtractor.py反编译的错误里有个提示“not a pyinstaller archive”,而用来提取的py脚本叫archive_viewer.py(使用archive_viewer.py要安装PyInstaller,通过pip install pyinstaller即可安装)

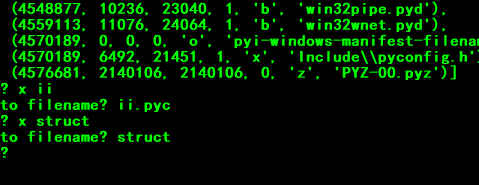

方法一、使用archive_viewer.py提取pyc

archive_viewer.py命令

#这里是archive_viewer.py可以使用的命令,这里我们用“X”提取文件

U: go Up one level

O <name>: open embedded archive name

X <name>: extract name

Q: quit

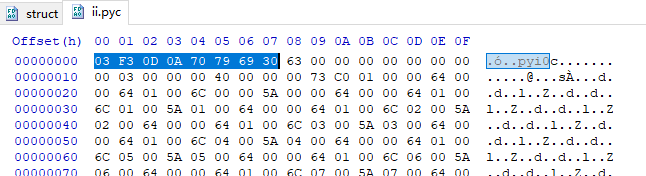

由于用PyInstaller打包后,pyc文件的前8个字节会被抹掉,所以最后要自己添加回去。

前四个字节为python编译的版本,后四个字节为时间戳。(四个字节的magic number、四个字节的timestamp)

想要获得编译版本可以查看打包文件里struct的信息,so这里还是提取出struct这个文件

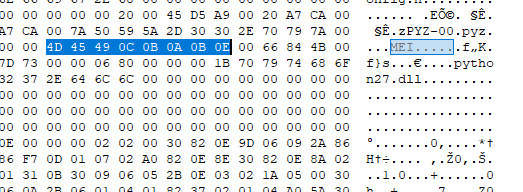

用16进制编辑器打开struct文件,复制其前8个字节

添加到ii.pyc中

然后使用工具反编译pyc即可得到py。

*可用uncompyle .pyc反编译pyc文件得到py

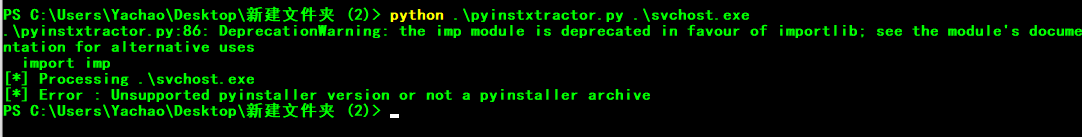

方法二、使用pyinstxtractor.py提取pyc

直接使用pyinstxtractor.py去提取exe文件中的pyc会报错,需要去掉签名信息后再使用pyinstxtractor.py解开

首先去掉exe文件的签名

查看pyinstaller源码得知,PyInstaller首先会通过读取程序最后的数据进行识别,如果是符合格式的才会进行解析(c/Program Files/Python/Python37/Lib/site-packages/PyInstaller/archive/reader.py)

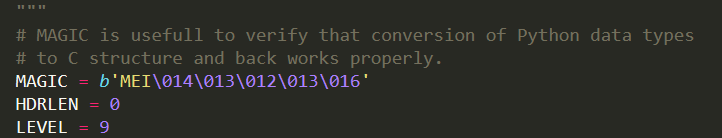

MAGIC是文件末尾开始识别的地方。

pyinstaller2.0是包括MAGIC在内的24个字节长度

pyinstaller2.1是包括MAGIC在内的88个字节长度

\014\013\012\013\016 是8进制,可转换为16进制查看

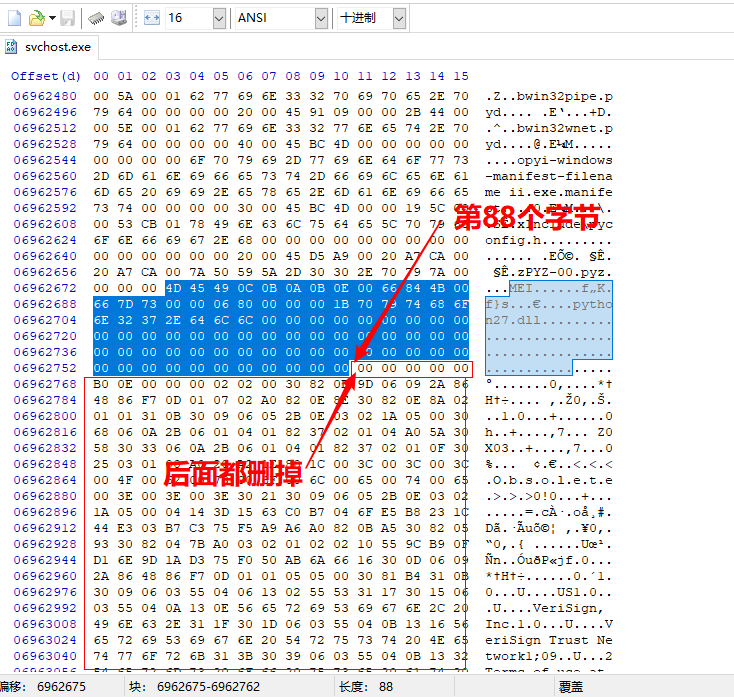

使用16进制编辑器打开svchost.exe,从最后向前搜索MEI,找到匹配MAGIC的整个结构。

从MEI开始,选中向后88个字节长度为止,剩下后面部分全都删掉(删除格式之后的数据)。

然后就完成了去签名。

最后直接用pyinstxtractor.py提取即可。这里也需要和之前一样修复头部数据,方法和上面一样。

python的exe反编译的更多相关文章

- exe4j生成的exe反编译成java代码

很早以前写了一个java串口小程序,现在只有exe4j打包后的源程序了,最近又要用,折腾了一下发现其实要找回来也很简单,这里记录一下,以免以后忘记. exe4j只是将java程序,使用自己的方式打包了 ...

- python编译、运行、反编译pyc文件

为了加密 .py 文件,以前一般使用打包成 exe ,但是最近发现可以将其编译成二进制文件 pyc ,虽然反编译难度不大,但是也需要一些水平 编译生成 pyc: 单个文件 代码: import py_ ...

- 反编译pyinstaller打包的exe安装包

PyInstaller将Python文件打包为exe后如何反编译(破解源码)以及防止反编译 在这里分享一些技巧和经验给大家.辛苦撰文分享,转载或引用请保留本文作者信息及文章链接. 作者的环境: win ...

- 转载文章----IL反编译利器——Ildasm.exe和Reflector.exe:

转载地址:http://www.cnblogs.com/yangmingming/archive/2010/02/03/1662546.html 一:Ildasm.exe简介 这一微软VS自带工具, ...

- 转载文章----初识Ildasm.exe——IL反编译的实用工具

转载地址http://www.cnblogs.com/yangmingming/archive/2010/02/03/1662307.html Ildasm.exe 概要:(路径:C:\Program ...

- 初识Ildasm.exe——IL反编译的实用工具

原文地址:http://www.cnblogs.com/yangmingming/archive/2010/02/03/1662307.html Ildasm.exe 概要: 一.前言: 微软的IL反 ...

- python编译以及反编译

在Python2.3之前Python自带反编译的工具,高版本的貌似这个反编译的已经不能用了. 据说是在Python2.7上最好用的反编译工具uncompyle 代码地址 http://github.c ...

- [No000013B]初识Ildasm.exe——IL反编译的实用工具

Ildasm.exe 概要: 一.前言: 微软的IL反编译实用程序——Ildasm.exe,可以对可执行文件(ex,经典的控制台Hello World 的 exe 可执行文件)抽取出 IL 代码,并且 ...

- Java| 编译和反编译

原文链接: http://www.yveshe.com/articles/2018/05/01/1525172129089.html 什么是编程语言? 在介绍编译和反编译之前,我们先来简单介绍下编程语 ...

随机推荐

- JS---封装缓动(变速)动画函数---增加任意一个属性

封装缓动(变速)动画---增加任意一个属性 1. 本来的变速动画函数,是获取特定的属性(之前案例是向右移动,所以获取的是left属性) 2. 现在改变为,获取任意一个属性,使其移动到指定的target ...

- Supermap/Cesium 开发心得----动态散点图(波纹点/涟漪点)

在二维开发中,openlayers4 入门开发系列结合 echarts4 实现散点图,下图是GIS之家的效果图,那么在三维中,则可借助Entity来变相构造下图的效果. 思路: 构造实体ellipse ...

- LICEcap 动画屏幕录制软件

下载地址 https://licecap.en.softonic.com/ LICEcap捕捉屏幕的区域并保存为gif动画或lcf格式 效果请看下面的链接 https://www.cnblogs ...

- RocketMq在SparkStreaming中的应用总结

其实Rocketmq的给第三方的插件已经全了,如果大家有兴趣的话请移步https://github.com/apache/rocketmq-externals.本文主要是结合笔者已有的rmq在spar ...

- 使用create-react-app+react-router-dom+axios+antd+react-redux构建react项目

1.安装.构建 # 全局安装 npm install -g create-react-app # 构建一个my-app的项目 npx create-react-app my-app cd my-app ...

- KVO-键值监听

键值监听,就是可以监听对象某个属性值的变化: 首先,在工程中,新建一个Person的类 @interface Person : NSObject @property (nonatomic, copy) ...

- Java连载54-两种单例模式、接口详解

一.单例模式分为两种: (1)饿汉式单例:在类加载阶段就创建了一个对象. (2)懒汉式单例:用对对象的时候才会创建对象.(连载53中例子就是懒汉式) 饿汉式举例: package com.bjpowe ...

- 基于Casbin实现ABAC

最近同事在研究Casbin的权限设计,我们主要是考虑使用ABAC基于属性的访问控制,Casbin给的示例不多,于是自己写了几个示例. 首先我们看看提到ABAC时,一般描述如下: ABAC被一些人称为是 ...

- 【朝花夕拾】Android自定义View篇之(三)Canvas绘制文字

前言 转载请声明,转自[https://www.cnblogs.com/andy-songwei/p/10968358.html],谢谢! 前面的文章中在介绍Canvas的时候,提到过后续单独讲Can ...

- JVM内存模型与类加载机制

一. java虚拟机的内存模型如图: 补习一下jvm内存模型中的各个组成部分 堆: 我们new出来的对象全部放在堆中,他是jvm所能够动态分配的最大的一块空间 优点: 内存动态分配,生命周期不必事先告 ...