FastAPI(59)- 详解使用 OAuth2PasswordBearer + JWT 认证

JWT

- JSON Web Tokens

- 它是一个将 JSON 对象编码为密集且没有空格的长字符串的标准

- 使用 JWT token 和安全密码 hash 使应用程序真正安全

JWT 小栗子

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c

- 它还没有加密,因此任何人都可以从该字符串中恢复信息

- 但是已经加签了,因此,当收到发出的 token 时,可以验证是否实际发出了它

- 创建一个有效期为 1 周的 token,然后当用户第二天带着 token 回来时,知道该用户仍然登录到系统中

- 一周后,令牌将过期,用户将无法获得授权,必须重新登录以获取新的 token

- 如果用户(或第三方)试图修改 token 以更改过期时间,将能够发现它,因为签名不匹配

前提

需要安装 python-jose 来在 Python 中生成和验证 JWT token

pip install python-jose

pip install cryptography

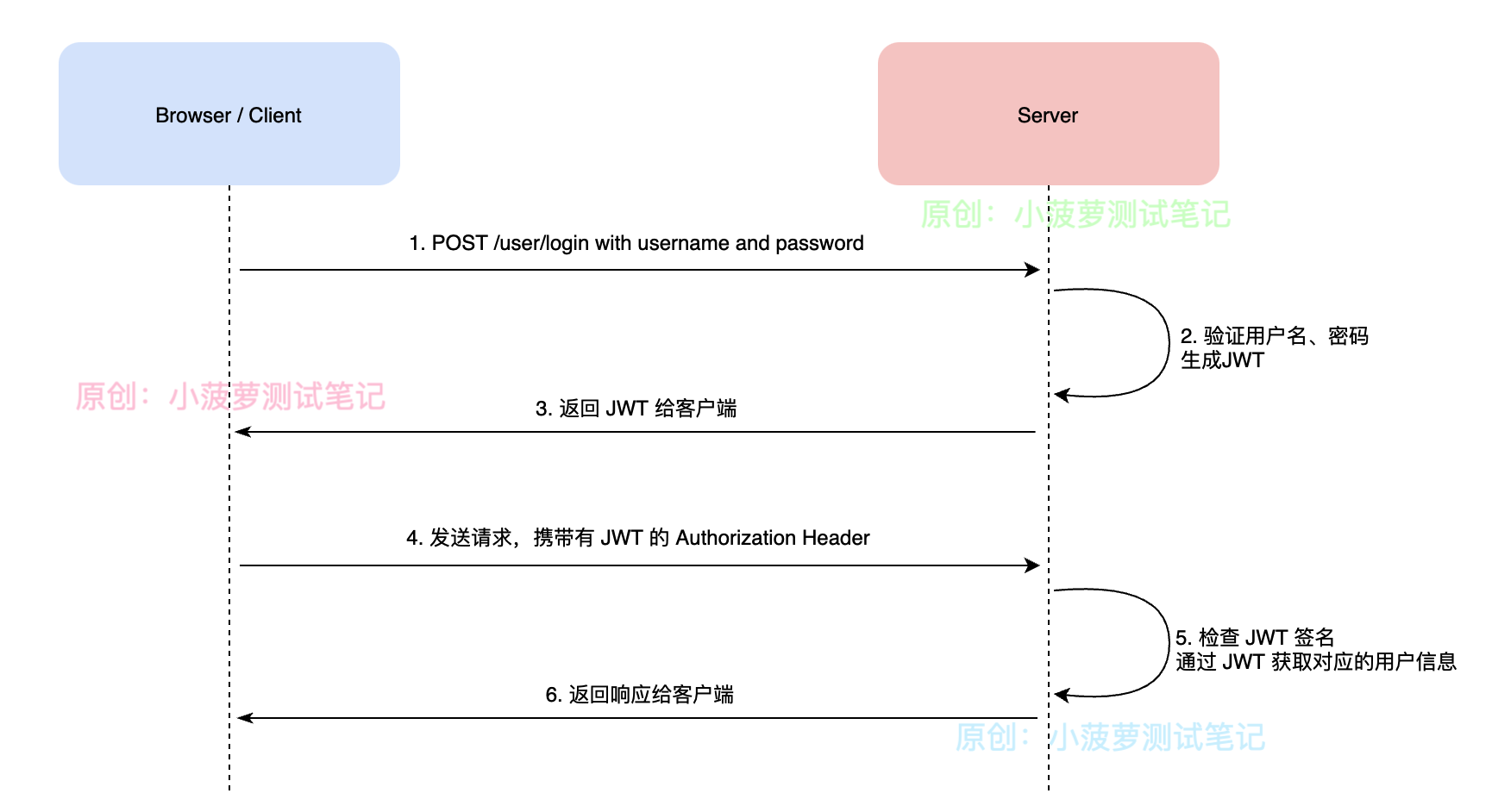

JWT 流程

- 前端登录提交用户名、密码

- 后端拿到用户名、密码进行验证,如果没问题,则返回 token

- 前端访问需要认证的 url 时携带 token

- 后端拿到 token 进行验证

- 验证通过返回用户信息及访问的 url 信息

hash 密码

前提

- 数据库存储的密码不能是明文的,需要加密

- PassLib 是一个用于处理哈希密码的包

- 推荐的算法是 「Bcrypt」

pip install passlib

pip install bcrypt

包含的功能

- hash 密码

- 验证 hash 密码是否一致

- 通过用户名、密码验证用户

hash 密码

# 导入 CryptContext

from passlib.context import CryptContext pwd_context = CryptContext(schemes=['bcrypt'], deprecated="auto") # 密码加密

def hash_password(password: str) -> str:

return pwd_context.hash(password)

验证 hash 密码是否一致

# 验证密码

def verify_password(plain_password, hashed_password):

return pwd_context.verify(plain_password, hashed_password)

通过用户名、密码验证用户

# 模拟从数据库中根据用户名查找用户

def get_user(db, username: str):

if username in db:

user_dict = db[username]

return UserInDB(**user_dict) # 根据用户名、密码来验证用户

def authenticate_user(db, username: str, password: str):

# 1、通过用户名模拟去数据库查找用户

user = get_user(db, username)

if not user:

# 2、用户不存在

return False

if not verify_password(password, user.hashed_password):

# 3、密码验证失败

return False

# 4、验证通过,返回用户信息

return user

处理 JWT token

生成用于签名 JWT token 的随机密钥

在命令行敲

> openssl rand -hex 32

dc393487a84ddf9da61fe0180ef295cf0642ecbc5d678a1589ef2e26b35fce9c

常量池

方便后续复用

# 常量池

# 通过 openssl rand -hex 32 生成的随机密钥

SECRET_KEY = "dc393487a84ddf9da61fe0180ef295cf0642ecbc5d678a1589ef2e26b35fce9c"

# 加密算法

ALGORITHM = "HS256"

# 过期时间,分钟

ACCESS_TOKEN_EXPIRE_MINUTES = 30

创建生成 JWT token 需要用的 Pydantic Model

其实不创建也没事,但这里为了规范和数据校验功能,还是建吧

# 返回给客户端的 Token Model

class Token(BaseModel):

access_token: str

token_type: str class TokenData(BaseModel):

username: Optional[str] = None

生成 JWT token

# 导入 JWT 相关库

from jose import JWTError, jwt # 用户名、密码验证成功后,生成 token

def create_access_token(

data: dict,

expires_delta: Optional[timedelta] = None):

to_encode = data.copy()

if expires_delta:

expire = datetime.utcnow() + expires_delta

else:

expire = datetime.utcnow() + timedelta(minutes=15)

to_encode.update({"exp": expire})

# 加密

encoded_jwt = jwt.encode(to_encode, SECRET_KEY, algorithm=ALGORITHM)

return encoded_jwt

修改 get_current_user

获取 token 后解码并获取用户

# 导入 JWT 相关库

from jose import JWTError, jwt # 根据当前用户的 token 获取用户,token 已失效则返回错误码

async def get_current_user(token: str = Depends(oauth2_scheme)):

credentials_exception = HTTPException(

status_code=status.HTTP_401_UNAUTHORIZED,

detail="Could not validate credentials",

headers={"WWW-Authenticate": "Bearer"},

)

try:

# 1、解码收到的 token

payload = jwt.decode(token, SECRET_KEY, algorithms=ALGORITHM)

# 2、拿到 username

username: str = payload.get("sub")

if not username:

# 3、若 token 失效,则返回错误码

raise credentials_exception

token_data = TokenData(username=username)

except JWTError:

raise credentials_exception

# 4、获取用户

user = get_user(fake_users_db, username=token_data.username)

if not user:

raise credentials_exception

# 5、返回用户

return user

修改获取 token 的路径操作函数

# OAuth2 获取 token 的请求路径

@app.post("/token", response_model=Token)

async def login(form_data: OAuth2PasswordRequestForm = Depends()):

# 1、获取客户端传过来的用户名、密码

username = form_data.username

password = form_data.password

# 2、验证用户

user = authenticate_user(fake_users_db, username, password)

if not user:

# 3、验证失败,返回错误码

raise HTTPException(

status_code=status.HTTP_401_UNAUTHORIZED,

detail="Incorrect username or password",

headers={"WWW-Authenticate": "Bearer"},

)

access_token_expires = timedelta(minutes=ACCESS_TOKEN_EXPIRE_MINUTES)

# 4、生成 token

access_token = create_access_token(

data={"sub": user.username},

expires_delta=access_token_expires

)

# 5、返回 JSON 响应

return {"access_token": access_token, "token_type": "bearer"}

sub 的是什么?

- JWT 规范中有一个 sub key,子健

- 它是可选的,这里的作用是通过用户名设置用户标识

- 子健应该在整个应用程序中具有唯一的标识符,并且它应该是一个字符串

完整的代码

#!usr/bin/env python

# -*- coding:utf-8 _*-

"""

# author: 小菠萝测试笔记

# blog: https://www.cnblogs.com/poloyy/

# time: 2021/10/6 12:05 下午

# file: 49_bearer.py

"""

from typing import Optional import uvicorn

from fastapi import FastAPI, Depends, HTTPException, status

from fastapi.security import OAuth2PasswordBearer, OAuth2PasswordRequestForm

from pydantic import BaseModel

from datetime import datetime, timedelta

# 导入 CryptContext

from passlib.context import CryptContext

# 导入 JWT 相关库

from jose import JWTError, jwt # 常量池

# 通过 openssl rand -hex 32 生成的随机密钥

SECRET_KEY = "dc393487a84ddf9da61fe0180ef295cf0642ecbc5d678a1589ef2e26b35fce9c"

# 加密算法

ALGORITHM = "HS256"

# 过期时间,分钟

ACCESS_TOKEN_EXPIRE_MINUTES = 30 # 模拟数据库

fake_users_db = {

"johndoe": {

"username": "johndoe",

"full_name": "John Doe",

"email": "johndoe@example.com",

"hashed_password": "$2b$12$EixZaYVK1fsbw1ZfbX3OXePaWxn96p36WQoeG6Lruj3vjPGga31lW",

"disabled": False,

}

} # 返回给客户端的 User Model,不需要包含密码

class User(BaseModel):

username: str

email: Optional[str] = None

full_name: Optional[str] = None

disabled: Optional[bool] = None # 继承 User,用于密码验证,所以要包含密码

class UserInDB(User):

hashed_password: str # 获取 token 路径操作函数的响应模型

class Token(BaseModel):

access_token: str

token_type: str class TokenData(BaseModel):

username: Optional[str] = None # 实例对象池

app = FastAPI() oauth2_scheme = OAuth2PasswordBearer(tokenUrl="token") pwd_context = CryptContext(schemes=['bcrypt'], deprecated="auto") # 密码加密

def hash_password(password: str) -> str:

return pwd_context.hash(password) # 验证密码

def verify_password(plain_password, hashed_password):

return pwd_context.verify(plain_password, hashed_password) # 模拟从数据库中根据用户名查找用户

def get_user(db, username: str):

if username in db:

user_dict = db[username]

return UserInDB(**user_dict) # 根据用户名、密码来验证用户

def authenticate_user(db, username: str, password: str):

# 1、通过用户名模拟去数据库查找用户

user = get_user(db, username)

if not user:

# 2、用户不存在

return False

if not verify_password(password, user.hashed_password):

# 3、密码验证失败

return False

# 4、验证通过,返回用户信息

return user # 用户名、密码验证成功后,生成 token

def create_access_token(

data: dict,

expires_delta: Optional[timedelta] = None):

to_encode = data.copy()

if expires_delta:

expire = datetime.utcnow() + expires_delta

else:

expire = datetime.utcnow() + timedelta(minutes=15)

to_encode.update({"exp": expire})

# 加密

encoded_jwt = jwt.encode(to_encode, SECRET_KEY, algorithm=ALGORITHM)

return encoded_jwt # OAuth2 获取 token 的请求路径

@app.post("/token", response_model=Token)

async def login(form_data: OAuth2PasswordRequestForm = Depends()):

# 1、获取客户端传过来的用户名、密码

username = form_data.username

password = form_data.password

# 2、验证用户

user = authenticate_user(fake_users_db, username, password)

if not user:

# 3、验证失败,返回错误码

raise HTTPException(

status_code=status.HTTP_401_UNAUTHORIZED,

detail="Incorrect username or password",

headers={"WWW-Authenticate": "Bearer"},

)

access_token_expires = timedelta(minutes=ACCESS_TOKEN_EXPIRE_MINUTES)

# 4、生成 token

access_token = create_access_token(

data={"sub": user.username},

expires_delta=access_token_expires

)

# 5、返回 JSON 响应

return {"access_token": access_token, "token_type": "bearer"} # 根据当前用户的 token 获取用户,token 已失效则返回错误码

async def get_current_user(token: str = Depends(oauth2_scheme)):

credentials_exception = HTTPException(

status_code=status.HTTP_401_UNAUTHORIZED,

detail="Could not validate credentials",

headers={"WWW-Authenticate": "Bearer"},

)

try:

# 1、解码收到的 token

payload = jwt.decode(token, SECRET_KEY, algorithms=ALGORITHM)

# 2、拿到 username

username: str = payload.get("sub")

if not username:

# 3、若 token 失效,则返回错误码

raise credentials_exception

token_data = TokenData(username=username)

except JWTError:

raise credentials_exception

# 4、获取用户

user = get_user(fake_users_db, username=token_data.username)

if not user:

raise credentials_exception

# 5、返回用户

return user # 判断用户是否活跃,活跃则返回,不活跃则返回错误码

async def get_current_active_user(user: User = Depends(get_current_user)):

if user.disabled:

raise HTTPException(status_code=status.HTTP_400_BAD_REQUEST, detail="Invalid User")

return user # 获取当前用户信息

@app.get("/user/me")

async def read_user(user: User = Depends(get_current_active_user)):

return user # 正常的请求

@app.get("/items/")

async def read_items(token: str = Depends(oauth2_scheme)):

return {"token": token} if __name__ == '__main__':

uvicorn.run(app="49_bearer:app", reload=True, host="127.0.0.1", port=8080)

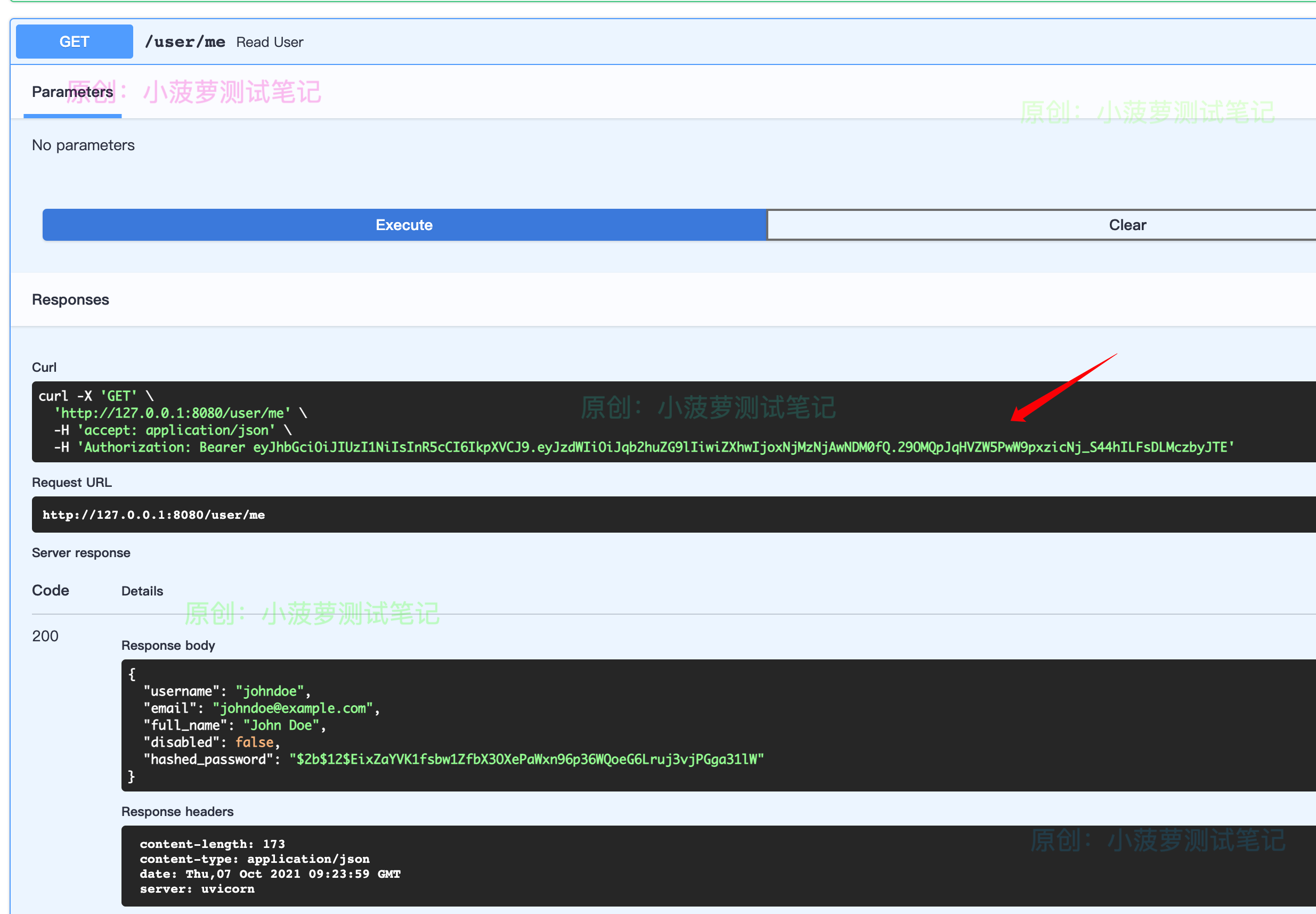

请求结果

FastAPI(59)- 详解使用 OAuth2PasswordBearer + JWT 认证的更多相关文章

- Python3中使用urllib的方法详解(header,代理,超时,认证,异常处理)_python

我们可以利用urllib来抓取远程的数据进行保存哦,以下是python3 抓取网页资源的多种方法,有需要的可以参考借鉴. 1.最简单 import urllib.request response = ...

- 详解Cisco ACS AAA认证-1(转)

转自:http://www.360doc.com/content/12/0611/17/8797027_217495523.shtml作者:luobo2012 近来,有些同学会问到关于AAA认证的问题 ...

- 详解Django的CSRF认证

1.csrf原理 csrf要求发送post,put或delete请求的时候,是先以get方式发送请求,服务端响应时会分配一个随机字符串给客户端,客户端第二次发送post,put或delete请求时携带 ...

- Python3中使用urllib的方法详解(header,代理,超时,认证,异常处理)

出自 http://www.jb51.net/article/93125.htm

- JWT(Json web token)认证详解

JWT(Json web token)认证详解 什么是JWT Json web token (JWT), 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519).该to ...

- 转:SSL 握手协议详解

SSL 握手协议详解 RSA作为身份认证,ECDHE来交换加密密钥,AES/DES等作为加密. 如果RSA来加解密,那么身份认证后,直接用认证后的RSA公钥解密.不需要再额外交换加密密钥了. 相关报文 ...

- Flask-Login详解

Flask-Login详解 关于Flask登录认证的详细过程请参见拙作<<使用Flask实现用户登陆认证的详细过程>>一文,而本文则偏重于详细介绍Flask-Login的原理, ...

- CDA考试 ▏2017 CDA L1备考资源习题详解-统计基础部分

CDA考试 ▏2017 CDA L1备考资源习题详解-统计基础部分 <CDA LEVEL 1描述性分析典型例题讲解> 主讲人:CDA命题组委会 傅老师 ▏2017 CDA L1备考资源习题 ...

- 授权认证登录之 Cookie、Session、Token、JWT 详解

一.先了解几个基础概念 什么是认证(Authentication) 通俗地讲就是验证当前用户的身份. 互联网中的认证: 用户名密码登录 邮箱发送登录链接 手机号接收验证码 只要你能收到邮箱/验证码,就 ...

随机推荐

- mycat<三>

server.xml文件 <?xml version="1.0" encoding="UTF-8"?> <!-- - - Licensed u ...

- twemproxy《一》

twemproxy 做redis客户端中间代理的时候,如果redis有密码时,需要在nutcracker.yml中添加密码:

- java变量类型和常量类型

变量类型 局部变量 实例变量 类变量 public class 变量类型 { //属性:变量 //必须先定义再使用,并初始化 //布尔型:默认值为false //3. 类变量(静态变量) static ...

- golang sqlx

在项目中我们通常可能会使用database/sql连接MySQL数据库.本文借助使用sqlx实现批量插入数据的例子,介绍了sqlx中可能被你忽视了的sqlx.In和DB.NamedExec方法. sq ...

- Linux - 设置帮助文件为中文

前言 当我们执行某个命令的 --h 或者 --help 时,默认输出的都是英文,接下来我们来说下如何将所有帮助文件显示成中文哦! 设置系统默认语言为中文 对应每个shell而言,重启后会变成英文,所 ...

- Linux 动态库的编译和使用

1. 动态链接库简介 动态库又叫动态链接库,是程序运行的时候加载的库,当动态链接库正确安装后,所有的程序都可以使用动态库来运行程序.动态库是目标文件的集合,目标文件在动态库中的组织方式是按特殊的方式组 ...

- Spring表达式

一.SpEL 其中,直接写也可以赋值,' ' 单引号引起来后成为一个字符串对象,可以调用String的方法: 二.引用另外一个bean 装配这个类的bean: 1.第一种方法,property标签中使 ...

- Reader字符输入流和InputStreamReader和FileReader

1.FileReader extends InputStreamReader extends Reader 其中,Reader字符输入流和InputStreamReader和FileReader为字 ...

- 常见shell脚本测试题 for/while语句

1.计算从1到100所有整数的和2.提示用户输入一个小于100的整数,并计算从1到该数之间所有整数的和3.求从1到100所有整数的偶数和.奇数和4.执行脚本输入用户名,若该用户存在,输出提示该用户已存 ...

- go中导入包的几种方式

标准方式: import ( "fmt" )使用:fmt.Println() 点(.)方式 import ( . "fmt" ) 使用时候,可以胜率fmt前缀P ...