Xray学习

Xray

目前支持的漏洞检测类型包括:

- XSS漏洞检测 (key: xss)

- SQL 注入检测 (key: sqldet)

- 命令/代码注入检测 (key: cmd-injection)

- 目录枚举 (key: dirscan)

- 路径穿越检测 (key: path-traversal)

- XML 实体注入检测 (key: xxe)

- 文件上传检测 (key: upload)

- 弱口令检测 (key: brute-force)

- jsonp 检测 (key: jsonp)

- ssrf 检测 (key: ssrf)

- 基线检查 (key: baseline)

- 任意跳转检测 (key: redirect)

- CRLF 注入 (key: crlf-injection)

- Struts2 系列漏洞检测 (高级版,key: struts)

- Thinkphp系列漏洞检测 (高级版,key: thinkphp)

- POC 框架 (key: phantasm)

基本用法

在windows下将每条命令的xray变成xray_windows_amd64.exe

基础爬虫扫描

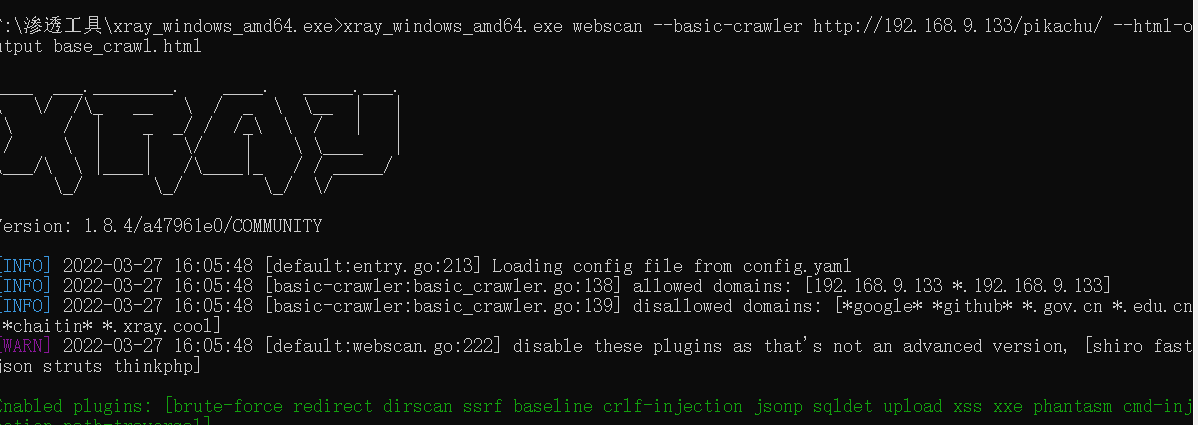

xray_windows_amd64.exe webscan --basic-crawler http://192.168.9.133/pikachu/ --html-output base_crawl.html

- 扫描模式 --basic-crawler 爬虫爬取链接进行扫描

- 输出方式 --html-output base_crawl.html 以html格式输出到同目录下的base_crawl.html

扫描界面

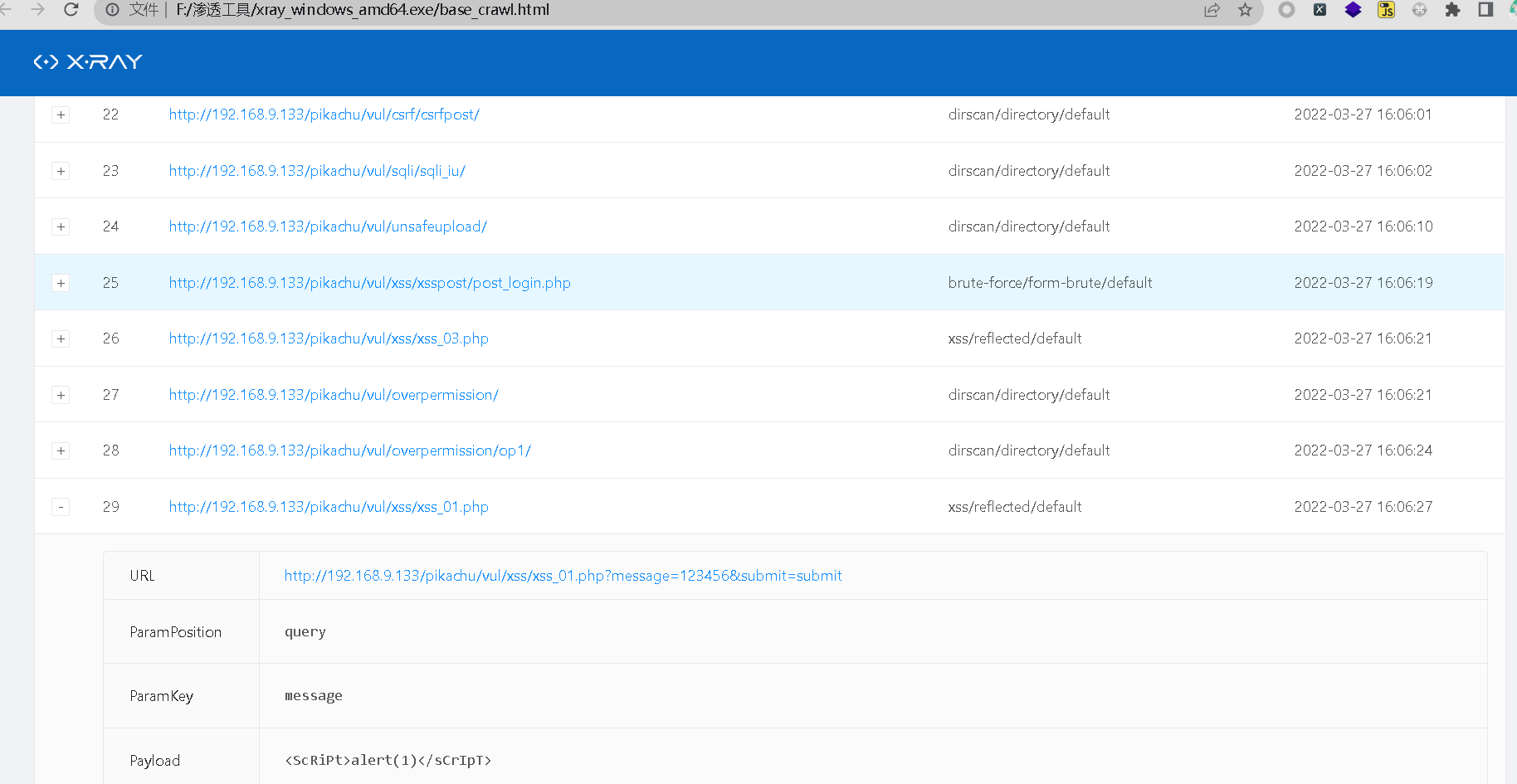

结果报告

被动扫描

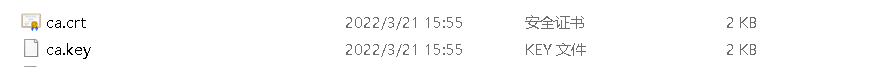

运行命令生成证书

xray_windows_amd64.exe genca

安装ca.crt证书

接下来就可以被动扫描了

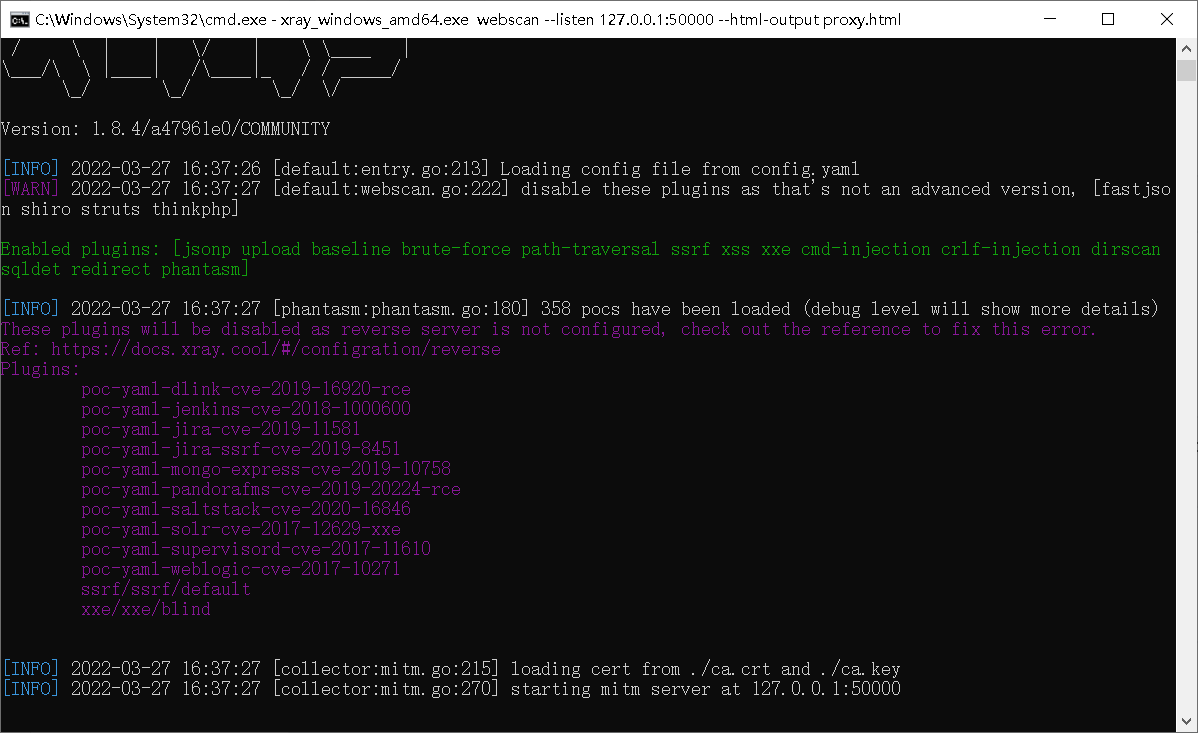

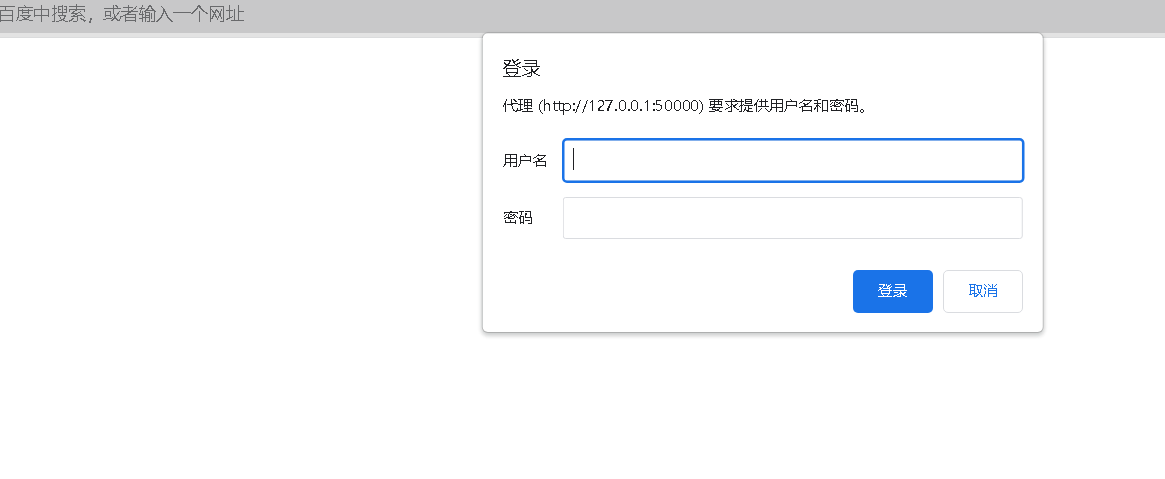

xray_windows_amd64.exe webscan --listen 127.0.0.1:50000 --html-output proxy.html

启动监听50000端口

设置浏览器 http 代理为 http://127.0.0.1:50000,就可以自动分析代理流量并扫描。

现在只需要浏览需要扫描的网站就可以进行扫描

单页面扫描

xray_windows_amd64.exe webscan --url http://192.168.9.133/pikachu/vul/xss/xss_reflected_get.php --html-output single-url.html

指定插件扫描

默认情况下,将会启用所有内置插件,可以使用下列命令指定本次扫描启用的插件。

xray_windows_amd64.exe webscan --plugins cmd-injection,sqldet --url http://192.168.9.133/pikachu/vul/xss/xss_reflected_get.php

xray_windows_amd64.exe webscan --plugins cmd-injection,sqldet --listen 127.0.0.1:7777

指定插件输出

可以指定将本次扫描的漏洞信息输出到某个文件中:

xray_windows_amd64.exe webscan --url http://192.168.9.133/pikachu/vul/xss/xss_reflected_get.php

--text-output result.txt --json-output result.json --html-output report.html

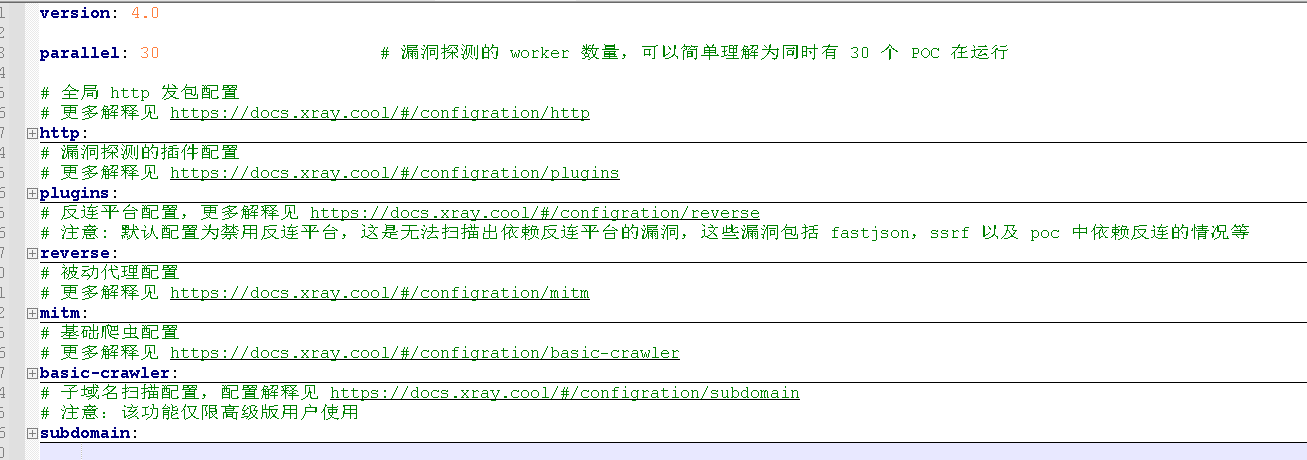

Xray配置

下面是xray配置文件的结构,相比老外的配置文件,中国人自己写的工具看起来真舒服

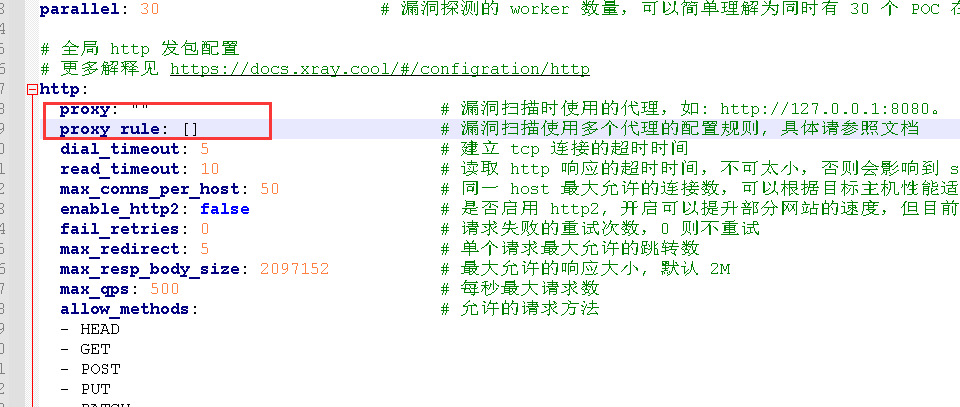

挂代理

扫外网或隐藏真实ip

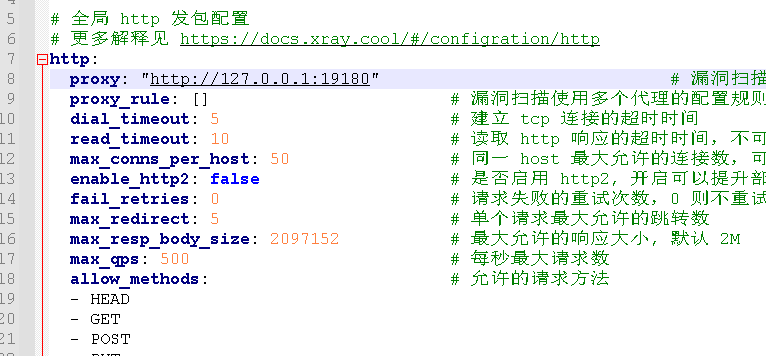

proxy为单个代理(以扫描外网为例)

打开某FQ软件

这里有三个选择 根据扫描的目标自己确定

http://127.0.0.1:19180

https://127.0.0.1:19181

socks5://127.0.0.1:19181

如果是被动扫描现在的流程就是

浏览器---->xray监听端口----->代理端口:19180---->外网的某台服务器----->目标网址

如果有多个代理配置proxy_rule即可

启用密码保护

对扫描进行认证

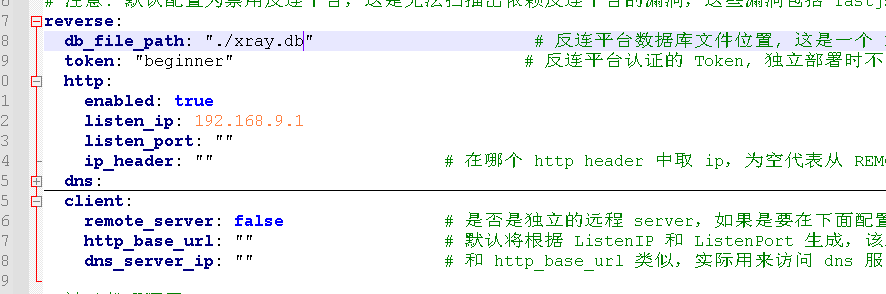

反连平台

反连平台常用于解决没有回显的漏洞探测的情况,可以联想xss平台(xsser、beef)

存储型xss

ssrf

fastjson

s2-052

xxe 盲打

所有依赖反连平台的 poc

配置如下,没有的项自己填上,dns配置忽略掉不用动

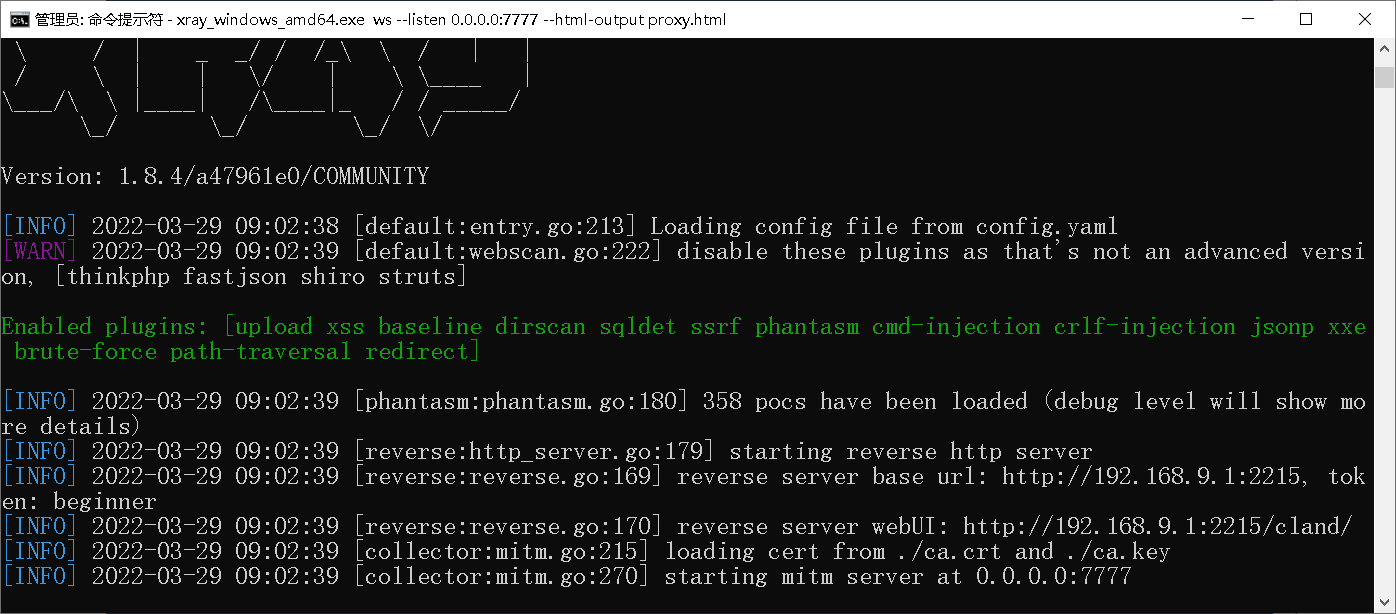

再次启动xray 这里多出了反连平台的url

下面生成了url 和xsspayload

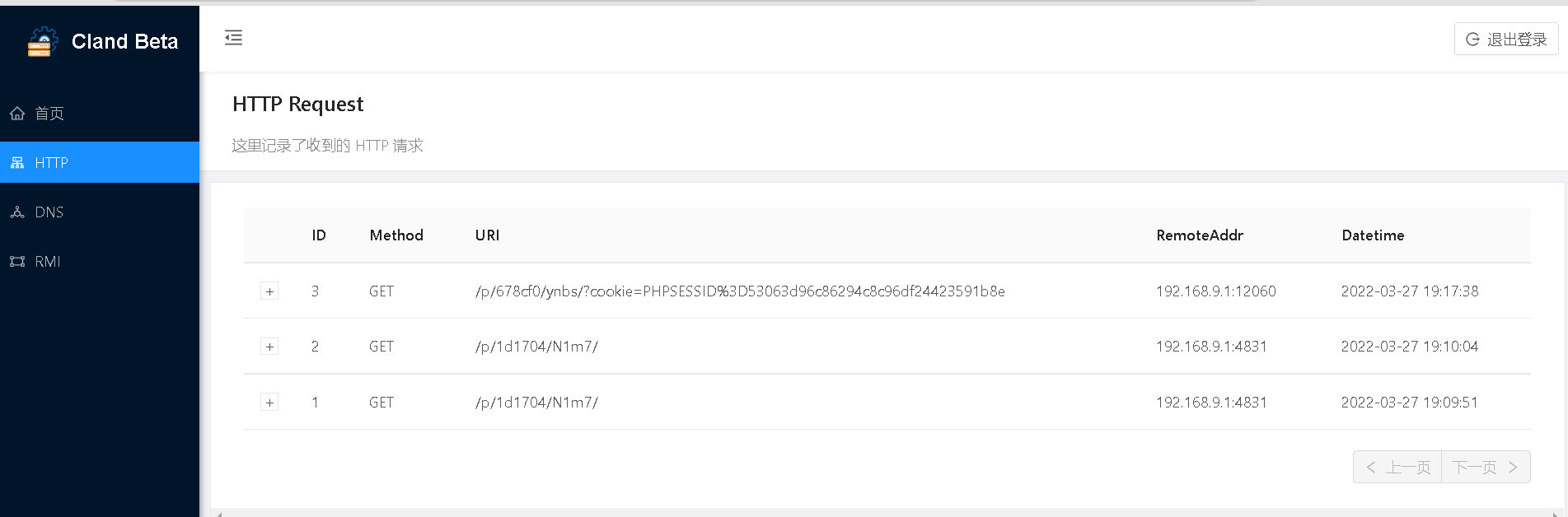

通过访问url和出发xsspayload http这里会有回显

与其他工具连用

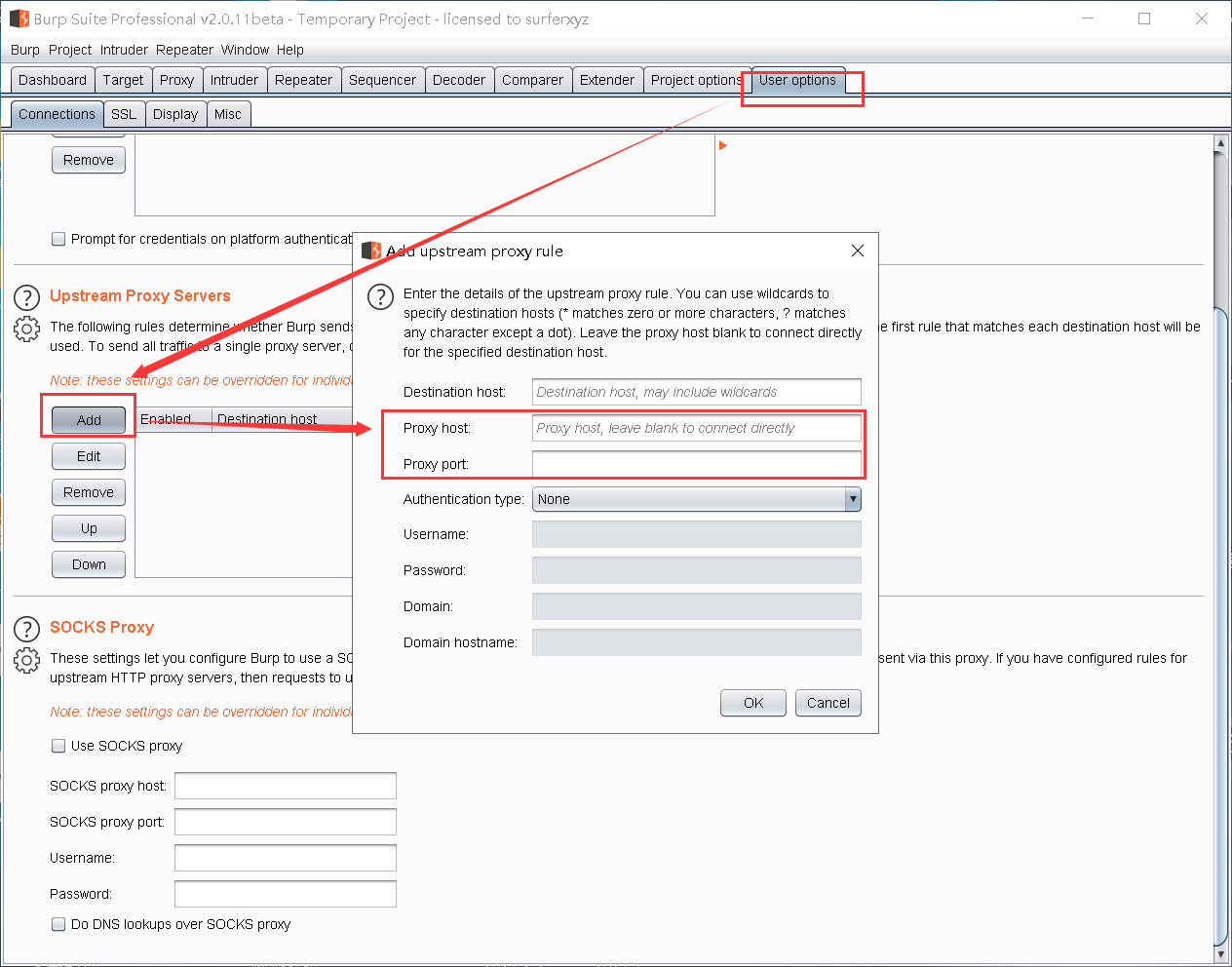

burpsuit

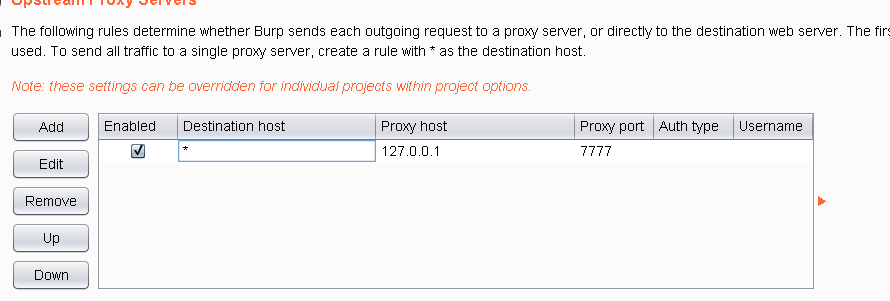

在user options配置代理设置 proxy host 、proxy port为代理服务器ip和端口,Destination host如果不填默认所有访问的网址都会走代理

现在启动xray监听即可

浏览器--->burp(手动分析)----xray(自动扫描)---->目标网址--->xray---->burpsuit--->浏览器

AWVS

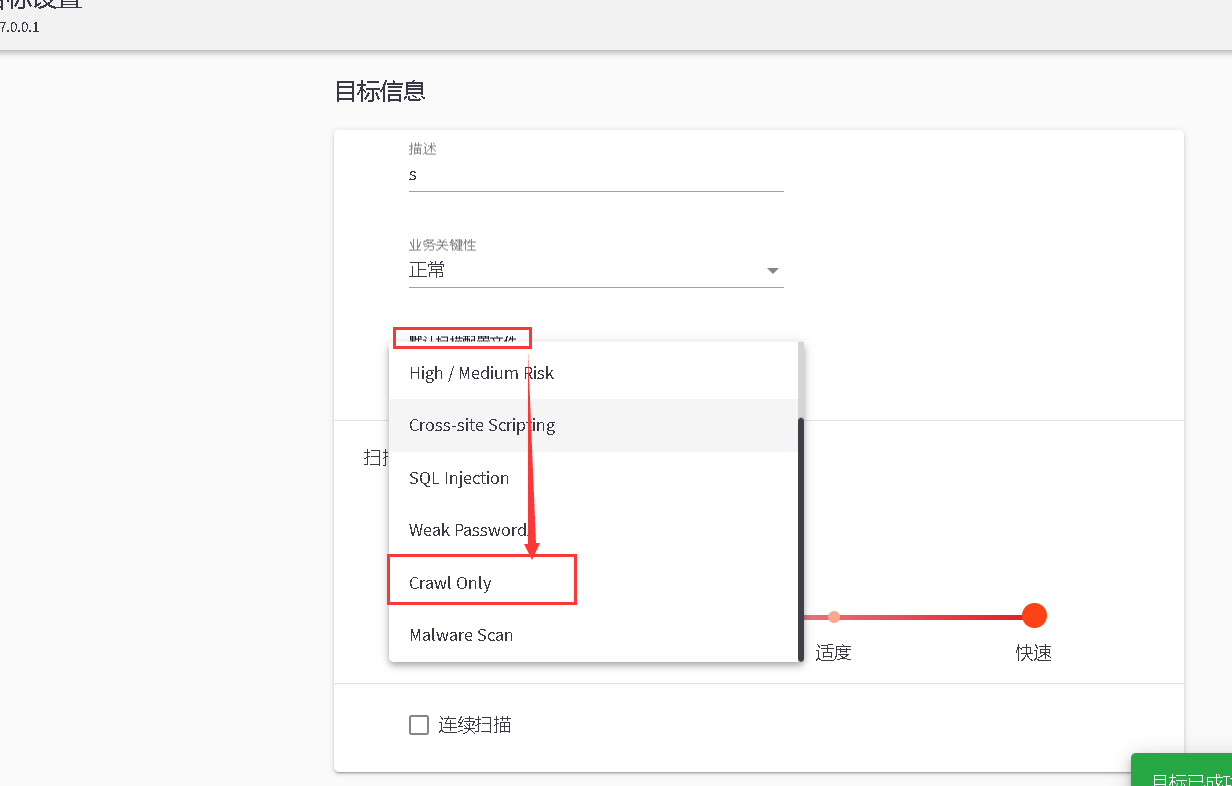

- 先在最左侧配置代理设置,地址和端口为xray用于监听的地址与端口

- awvs创建扫描目标

- 将扫描模式变成仅爬取,下面的配置文件自定义修改,创建好后点击扫描即可

现在的模式就变成了avws爬取的所有界面都让xray转发并扫描

Xray学习的更多相关文章

- xray—学习笔记

长亭xray扫描器 简介 xray (https://github.com/chaitin/xray) 是从长亭洞鉴核心引擎中提取出的社区版漏洞扫描神器,支持主动.被动多种扫描方式,自备盲打平台.可以 ...

- 快速学习html、css的经典笔记

HTML语言剖析 Html简介-目录 全写: HyperText Mark-up Language 译名: 超文本标识语言 简释:一种为普通文件中某些字句加上标示的语言,其目的在于运用标签(tag ...

- IM通信协议逆向分析、Wireshark自定义数据包格式解析插件编程学习

相关学习资料 http://hi.baidu.com/hucyuansheng/item/bf2bfddefd1ee70ad68ed04d http://en.wikipedia.org/wiki/I ...

- DICOM医学图像处理:storescp.exe与storescu.exe源码剖析,学习C-STORE请求

转载:http://blog.csdn.net/zssureqh/article/details/39213817 背景: 上一篇专栏博文中针对PACS终端(或设备终端,如CT设备)与RIS系统之间w ...

- 图像识别 | AI在医学上的应用 | 深度学习 | 迁移学习

参考:登上<Cell>封面的AI医疗影像诊断系统:机器之心专访UCSD张康教授 Identifying Medical Diagnoses and Treatable Diseases b ...

- Entity Framework 学习

Entity Framework 学习初级篇1--EF基本概况 Entity Framework 学习初级篇2--ObjectContext.ObjectQuery.ObjectStateEntry. ...

- 《零基础学JavaScript(全彩版)》学习笔记

<零基础学JavaScript(全彩版)>学习笔记 二〇一九年二月九日星期六0时9分 前期: 刚刚学完<零基础学HTML5+CSS3(全彩版)>,准备开始学习JavaScrip ...

- Xray高级版白嫖破解指南

啊,阿Sir,免费的还想白嫖?? 好啦好啦不开玩笑 Xray是从长亭洞鉴核心引擎中提取出的社区版漏洞扫描神器,支持主动.被动多种扫描方式,自备盲打平台.可以灵活定义 POC,功能丰富,调用简单,支持 ...

- web渗透学习目录

一,基础学习 01.基础学习 [[编码总结]] [[JSON三种数据解析方法]] [[js加密,解密]] [[Internet保留地址和非保留地址.内网和公网.VNC和UltraVN]] 代理 [[S ...

随机推荐

- CodeTON Round 1 (Div. 1 + Div. 2, Rated, Prizes!) A ~ D

A. 给定一个序列,对于任意1<=k<=n 都满足|ai−ak|+|ak−aj|=|ai−aj|, 找满足条件的i和j并输出 思路: 观察样例,发现输出的是最大值和最小值,那么猜答案是最大 ...

- 22.1.23Manacher算法、双端队列、单调栈

22.1.23Manacher算法.双端队列.单调栈 1.Manacher算法 1)用途: Manacher算法用于解决类似求某个字符串中最长的回文子串.(回文就是正着读和倒着读一样的结构). 2)算 ...

- Spring---Spring专题(二)

1.Spring配置数据源 1.1 数据源(连接池)的作用 数据源(连接池)是提高程序性能而出现的 事先实例化数据源,初始化部分链接资源 使用连接资源时从数据源中获取 使用完毕后将连接资源归还给数据源 ...

- 使用docker配置laravel5.5环境

简介 简述一下我用docker来配置laravel环境 软件镜像 php:7.2-rc-fpm-alpine mysql:5.6 nginx:1.12.2-alpine 配置环境 Ubuntu:16. ...

- Oracle入门基础(一)一一基本查询

SQL> --当前用户 SQL> show user SQL> --当前用户下的表 SQL> select * from tab; TNAME TABTYPE CLUSTERI ...

- 面试问题之计算机网络:TCP三次握手四次挥手

转载于:https://www.cnblogs.com/Andya/p/7272462.html TCP三次握手: 起初A和B都处于CLOSED关闭状态 B创建TCB,处于LISTEN收听状态,等待A ...

- 什么是 Spring 的 MVC 框架?

Spring 配备构建 Web 应用的全功能 MVC 框架.Spring 可以很便捷地和其他 MVC 框架集成,如 Struts,Spring 的 MVC 框架用控制反转把业务对象和控制逻 辑清晰地隔 ...

- WSGI是个啥?大白话告诉你wsgi做了什么!

定义: 官方定义:wsgi是Web服务器网关接口(Python Web Server Gateway Interface,缩写为WSGI)是为Python语言定义的Web服务器和Web应用程序或框架之 ...

- scrapy--使用案例

1.scrapy框架 1.1 安装scrapy pip3 install wheel 下载twisted http://www.lfd.uci.edu/~gohlke/pythonlibs/#twis ...

- MyBatis Plus 2.3 个人笔记-02-基本注解

实体类注解 /* * MybatisPlus会默认使用实体类的类名到数据中找对应的表. * */ @TableName("tbl_employee") public class E ...