在Wireshrak中使用过滤器——捕获过滤器

过滤器可以让你找出你所希望进行分析的数据包。简单来说,一个过滤器就是定义了一定条件,用来包含或者排除数据包的表达式。如果你不希望看到一些数据包,你可以写一恶搞过滤器来屏蔽它们。如果你希望只看到某些数据包,你可以写一个只显示这些数据包的过滤器。

Wireshark主要提供两种主要的过滤器。

- 捕获过滤器:当进行数据包捕获时,只有那些满足给定的包含/排除表达式的数据包会被捕获。

- 显示过滤器:该过滤器根据指定的表达式用于在一个已捕获的数据包集合中,隐藏不想显示的数据包,或者只显示那些需要的数据包。

这里我们先介绍一下捕获过滤器。

捕获过滤器用于进行数据包补货的是机场和,使用它的一个主要原因就是性能。如果你知道你并不需要分析某个类型的流量,你可以简单地使用捕获过滤器过滤掉它,从而节省那些会被用来捕获这些数据包的处理器资源。

当处理大量数据的时候,创建自定义的捕获过滤器时相当好用的。它可以让你专注于那些与你手头事情有关的数据包,从而加速分析过程。

举个例子,你在一台多角色的服务器上捕获流量时,很可能会用到捕获过滤器,假设你正在解决一个运行于262端口的网络服务问题,如果你正在分析的那台服务器在许多端口运行着各种不同的昂罗服务,找到并分析只运行于262端口的流量本身可能就具有一定的工作量。你可以通过Capture Options对话框达到目的,步骤如下所示。

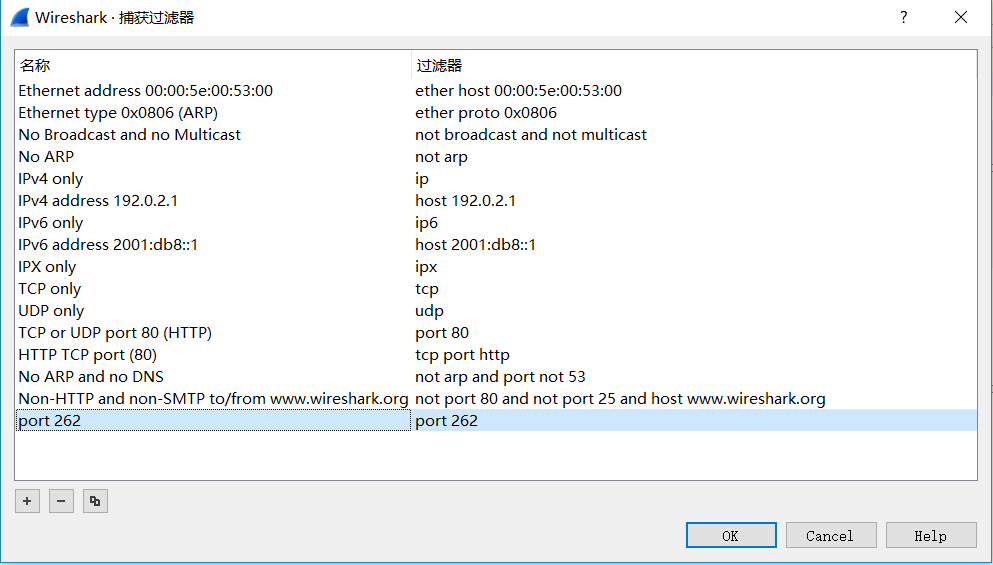

- 选择捕获->捕获过滤器,然后编辑一个新的捕获过滤器选项:名称为“port 262”(这个可以随便取),过滤器为“port 262”

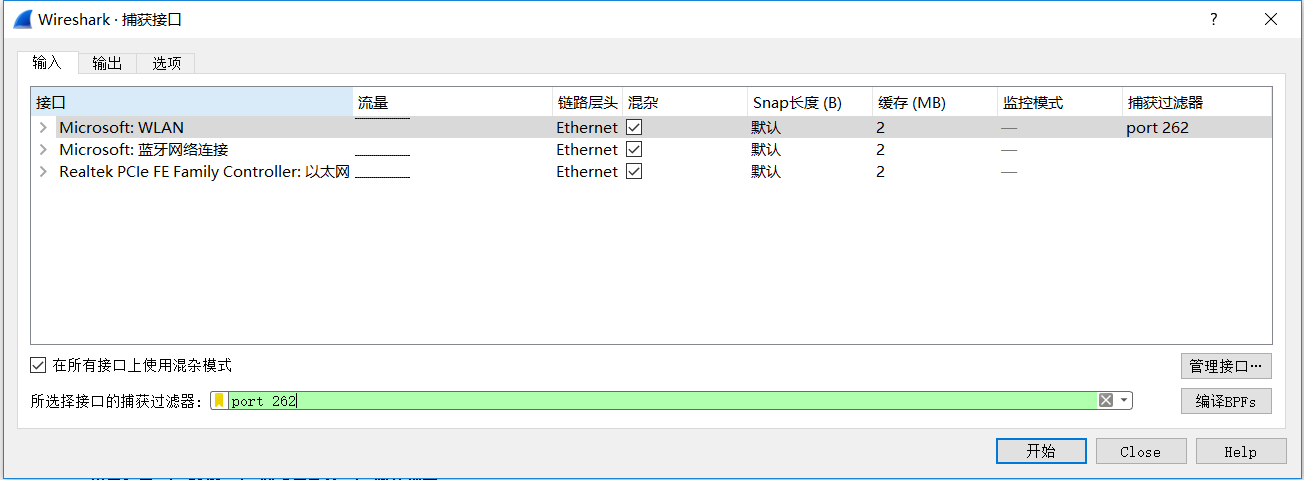

- 选择“捕获->选项”,然后在对应的网卡的后面(或者选定给定网卡后,在下方的捕获过滤器)中输入“port 262”

- 当你设定好你的过滤器之后,单击“开始”开始捕获。

1.捕获过滤器的BPF语法

捕获过滤器应用于WinPcap,并使用Berkeley Packet Filter(BPF)语法。这个语法被广泛用于多种数据包嗅探软件,主要因为大部分数据包嗅探软件都依赖于使用BPF的libpcap/WinPcap库。掌握BPF语法对你在数据包层级更深入地探索网络来说,非常关键。

使用BPF语法创建的过滤器被称为表达式,并且表达式包含一个或多个原语。每个原语包含一个或多个限定词,然后跟着一个ID名字或者数字,如:

| 限定词 | 说明 | 例子 |

|---|---|---|

| Type | 指出名字或数字所代表的意义 | host、net、port |

| Dir | 指明传输方向时前往还是来自名字或数字 | src、dst |

| Proto | 限定所要匹配的协议 | ether、ip、tcp、udp、http、ftp |

一个捕获过滤器样例

一个捕获过滤器样例

在给定表达式的组成部分中,一个src限定词和192.168.0.10组成了一个原语。这个源于本身就是表达式,可以用它只捕获那些目标IP地址时192.168.0.10的流量。

你可以使用一下3中逻辑运算符,对原语进行组合,从而创建更高级的表达式。

- 连接运算符 与 (&&)

- 选择运算符 或 (||)

- 否定运算符 非 (!)

举例来说,下面的这个表达式只对源地址是192.168.0.10和源端口或目标端口是80的流量进行捕获。

src 192.168.0.10 && port 80

2.主机名和地址过滤器

你所创建的大多数过滤器都会关注与一个或一些特定的网络设备。根据这个情况,可以根据设备的MAC地址、IPv4地址、IPv6地址或者DNS主机名配置过滤规则。

举例来说,假设你对一个正在和你网络中某个服务器进行交互的主机所产生的流量感兴趣,你在这台服务器上可以创建一个使用host限定词的过滤器,来捕获所有和那台主机IPv4地址相关的流量。

host 172.16.16.149

去过你在使用一个IPv6网络,你可能需要使用基于IPv6地址的host限定词进行过滤,如下所示。

host 2001:0:9d38:6ab8:3845:3f91:9aca:947a

你同样可以使用基于一台设备的主机名host限定词进行过滤,就像一下这样。

host testserver2

或者,如果你考虑到一台主机的IP地址可能会变化,你可以通过加入ether协议限定词,对它的MAC地址进行过滤。

ether host 00-1a-a0-52-e2-a0

传输方向限定词通常会和前面例子演示的那些过滤器一起使用,来捕获流向或者流出某台主机的流量。举例来说,如果想捕获来自某台主机的流量,加入src限定词。

src host 172.16.16.149

当你在一个原语中没有指定一种类型限定符(host、net或者port)时,host限定词将作为默认选择。所以上面的那个例子也可以写成没有类型限定符的样子。

dst 172.16.16.149

3.端口和协议过滤器

不仅仅可以基于主机过滤,你还可以对基于每个数据包的端口进行过滤。端口过滤通常被用来过滤使用已知端口的服务和应用。举例来说,下面是一个只对8080端口进行流量捕获的简单过滤器的例子。

port 8080

如果想要捕获除8080端口外的所有流量,如下所示。

!port 8080

端口过滤器可以和传输方向限定符一起使用。举例来说,如果希望只捕获前往监听标准HTTP80端口的Web服务器的流量,使用dst限定符。

dst port 80

4.协议过滤器

协议过滤器可以让你基于特定协议进行数据包过滤。这通常被用于那些不是应用层的不能简单地使用特定端口进行定义的协议。所以如果你只想看看ICMP流量,可以使用下面这个过滤器。

icmp

如果你想看除了IPv6之外的所有流量,下面这个过滤器能够满足要求。

!ip6

5.协议域过滤器

BPF语法提供给我们的一个强大功能,就是hi我们可以通过检查协议头中的每一字节来创建基于那些数据的特殊过滤器。

举例来说,假设我们想要基于ICMP过滤器的类型域进行过滤,而类型域位于数据包最开头也就是偏移量为0的位置,那么我们可以通过在协议限定符后输入由方括号括起的字节偏移量,在这个例子中就是icmp[0],来指定我们想在一个数据包内进行检查的位置。这样将返回一个1字节的整型值用于比较。比如只想要得到代表目标不可达(类型3)信息的ICMP数据包,我们在我们的过滤器表达式中令其等于3,如下所示。

icmp[0]==3

如果只想要检查代表echo请求(类型8)或echo回复(类型0)的ICMP数据包,使用带有OR运算符的两个原语。

icmp[0]==8||icmp[0]==0

这些过滤器尽管很好用,但是只能基于数据包头部的1个字节进行过滤。当然,你可以在方括号中偏移值的后面以冒号分割加上一个字节长度,来制定你希望返回给过滤器表达式的数据长度。

举例来说,我们想要创建一个捕获所有以类型3代码1表示的目标不可达、主机不可达的ICMP数据包,它们都是彼此相邻的1字节字段,位于数据包头部偏移量为0的位置。那么我们通过创建一个检查数据包头部偏移量为0处为2个字节数据的过滤器,并与十六进制值0301(类型3、代码1)进行比较,如下所示。

icmp[0:2]==0x0301

一个常用的场景是只捕获带有RST标志的TCP数据包。但是RST位对应的比特位对应tcp[13]这个字节的数值4所在的那个二进制位。所以过滤器看上去是这样的。

tcp[13]&4==4

如果希望所有被设置了PSH标志(比特位代表数字8)的数据包,我们的过滤器应该会将其相应位置替换成这样。

tcp[13]&8==8

6.捕获过滤器表达式样例

常用捕获过滤器

| 过滤器 | 说明 |

|---|---|

| tcp[13]&32==32 | 设置了URG位的TCP数据包 |

| tcp[13]&16==16 | 设置了ACK位的TCP数据包 |

| tcp[13]&8==8 | 设置了PSH位的TCP数据包 |

| tcp[13]&4==4 | 设置了RST位的TCP数据包 |

| tcp[13]&2==2 | 设置了SYN位的TCP数据包 |

| tcp[13]&1==1 | 设置了FIN位的TCP数据包 |

| tcp[13]==18 | TCP SYN-ACK数据包 |

| ether host 00:00:00:00:00:00(替换为你的MAC) | 流入或流出你MAC地址的流量 |

| !ether host 00:00:00:00:00:00(替换为你的MAC) | 不流入或流出你MAC地址的流量 |

| broadcast | 仅广播流量 |

| icmp | ICMP流量 |

| icmp[0:2]==0x0301 | ICMP目标不可达、主机不可达 |

| ip | 仅IPv4流量 |

| ip6 | 仅IPv6流量 |

| udp | 仅UDP流量 |

在Wireshrak中使用过滤器——捕获过滤器的更多相关文章

- Servlet过滤器——异常捕获过滤器

1.概述 介绍如何实现异常捕获过滤器. 2.技术要点 本实例主要是在过滤器Filter的doFilter()方法中,对执行过滤器链的chain的doFilter()语句处添加try…catch异常捕获 ...

- Wireshark入门与进阶系列五之常见捕获过滤器

0x00 前言 我们都知道,wireshark可以实现本地抓包,同时Wireshark也支持remote packet capture protocol(rpcapd)协议远程抓包,只要在远程主机上安 ...

- 在Wireshark中使用过滤器——显示过滤器

在Wireshark运行过程中选择搜索(Ctrl-F),第一个默认的搜索选项就是显示过滤器. 显示过滤器用于捕获文件,用来告诉Wireshark只显示那些符合过滤条件的数据包. 显示过滤器比捕获过滤器 ...

- 简单理解Struts2中拦截器与过滤器的区别及执行顺序

简单理解Struts2中拦截器与过滤器的区别及执行顺序 当接收到一个httprequest , a) 当外部的httpservletrequest到来时 b) 初始到了servlet容器 传递给一个标 ...

- symfony中twig的模板过滤器

过滤器 变量可以被过滤器修饰.过滤器和变量用(|)分割开.过滤器也是可以有参数的.过滤器也可以被多重使用. 通用过滤器 date过滤器 1.1版本新增时区支持,1.5版本增加了默认的日期格式.格式化时 ...

- ASP.NET Core中使用自定义MVC过滤器属性的依赖注入

除了将自己的中间件添加到ASP.NET MVC Core应用程序管道之外,您还可以使用自定义MVC过滤器属性来控制响应,并有选择地将它们应用于整个控制器或控制器操作. ASP.NET Core中常用的 ...

- 笨鸟先飞之ASP.NET MVC系列之过滤器(01过滤器简介)

过滤器 什么是过滤器? 过滤器(Filter) 主要的作用大致可以理解为把我们的附加逻辑注入到MVC框架的请求处理. 在ASP.NET MVC的请求处理中一种有19个管道事件分别是 BeginRequ ...

- Vue小案例 之 商品管理------学习过滤器 使用过滤器处理日期的格式

代码学习过滤器 过滤器介绍:过滤模型数据,在数据显示前做预处理操作: 内置过滤器:在1.x中,Vue提供了内置过滤器,但是在2.x中已经完全废除: 解决办法: (1)使用第三方库来替代1.x中的内置过 ...

- MVC过滤器:过滤器执行顺序

如果某个Action过滤器运用了多种过滤器,那么过滤器的执行顺序是如何呢? 规则一:不同类型的过滤器有一个先后顺序 即执行顺序是:授权过滤器->动作过滤器->结果过滤器->异常过滤器 ...

随机推荐

- ubuntu 学习中的坑-2021-11-22

安装ssh-server服务 查看是否安装ssh服务 #dpkg -l | grep ssh 安装ssh-server服务 #sudo apt-get install openssh-server 然 ...

- CF回顾《二分类》

cf Educational Codeforces Round 115 (Rated for Div. 2) C题 类型:二分查找. 中文题目: C.删除两项内容 Monocarp有一个由n个整数组成 ...

- 常用的dos指令

•常用的DOS指令 dir:列出当前目录下的文件及文件夹 md:创建文件 rd:删除文件 cd:进入指定目录 cd..:退回到上一级目录 cd\:退回到根目录 del:删除文件 exi ...

- Buffer 和 cache

要问Cache和Buffer的区别,首先要问另一个问题:为何会存在Cache和Buffer? 无论缓存还是缓冲,其实本质上解决的都是读写速度不匹配的问题,从这个角度,他们非常相似. 知乎上关于Cach ...

- kubernetes集群节点多网卡,calico指定网卡

kubernetes集群节点多网卡,calico指定网卡 1.calico如果有节点是多网卡,所以需要在配置文件中指定内网网卡 spec: containers: - env: - name: DAT ...

- ZYNQ使用88E1510 PHY芯片的驱动程序

SDK V2014.4 PHY 88E1510 PL端以太网,自协商 standalone应用程序 PL端设计,略. 根据PL端生成的hdf,新建项目,采用官方lwip echo server例程.发 ...

- DDOS反射攻击

0x01 环境 包含3台主机 attact 作为攻击方,使用Centos7.2 reflect 作为流量放大器,安装有dns .ntp .memcached三种可以放大流量的服务 windows_se ...

- 一文看懂 C 语言 I/O

再会吧,这宝贵的片刻和短暂的时机限制了我在情义上的真挚表示,也不能容我们畅叙衷曲,这本来是亲友重逢所应有的机缘:愿上帝赐给我们美好的未来,好让我们开怀畅谈!再一次告别:勇敢作战吧,祝你胜利!--威廉• ...

- Java基础 (下)

泛型 Java 泛型了解么?什么是类型擦除?介绍一下常用的通配符? Java 泛型(generics) 是 JDK 5 中引入的一个新特性, 泛型提供了编译时类型安全检测机制,该机制允许程序员在编译时 ...

- JSBridge通信原理, 有哪几种实现的方式?

JsBridge给JavaScript提供了调用Native功能,Native也能够操控JavaScript.这样前端部分就可以方便使用地理位置.摄像头以及登录支付等Native能力啦.JSBridg ...