CVE-2013-2566 SSL/TLS RC4 信息泄露漏洞 修复方案

详细描述

安全套接层(Secure Sockets Layer,SSL),一种安全协议,是网景公司(Netscape)在推出Web浏览器首版的同时提出的,目的是为网络通信提供安全及数据完整性。SSL在传输层对网络连接进行加密。传输层安全(Transport Layer Security),IETF对SSL协议标准化(RFC 2246)后的产物,与SSL 3.0差异很小。 SSL/TLS内使用的RC4算法存在单字节偏差安全漏洞,可允许远程攻击者通过分析统计使用的大量相同的明文会话,利用此漏洞恢复纯文本信息。

解决办法

建议:避免使用RC4算法

1、禁止apache服务器使用RC4加密算法

vi /etc/httpd/conf.d/ssl.conf

修改为如下配置

SSLCipherSuite HIGH:MEDIUM:!aNULL:!MD5:!RC4

重启apache服务

2、关于lighttpd加密算法

在配置文件lighttpd.conf中禁用RC4算法,例如:

ssl.cipher-list = "EECDH+AESGCM:EDH+AESGCM:ECDHE-RSA-AES128-GCM-SHA256:AES256+EECDH:AES256+EDH:ECDHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-SHA:ECDHE-RSA-AES128-SHA:DHE-RSA-AES256-SHA256:DHE-RSA-AES128-SHA256:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:ECDHE-RSA-DES-CBC3-SHA:EDH-RSA-DES-CBC3-SHA:AES256-GCM-SHA384:AES128-GCM-SHA256:AES256-SHA256:AES128-SHA256:AES256-SHA:AES128-SHA:DES-CBC3-SHA:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!MD5:!PSK:!RC4"

重启lighttpd 服务。

3、Windows系统建议参考官网链接修复:

https://support.microsoft.com/en-us/help/2868725/microsoft-security-advisory-update-for-disabling-rc4

如何完全禁用 RC4:

笔记

在进行以下注册表更改以完全禁用 RC4 之前,您必须安装此安全更新 (2868725)。

此安全更新适用于本文中列出的 Windows 版本。但是,此注册表设置也可用于在较新版本的 Windows 中禁用 RC4。(比如windows 2012R2不需要下载补丁,可以直接在注册表禁用RC4)

无论对方支持的密码如何,都不想使用 RC4 的客户端和服务器可以通过设置以下注册表项来完全禁用 RC4 密码套件。以这种方式,任何与必须使用 RC4 的客户端或服务器通信的服务器或客户端都可以阻止连接发生。部署此设置的客户端将无法连接到需要 RC4 的站点,部署此设置的服务器将无法为必须使用 RC4 的客户端提供服务。

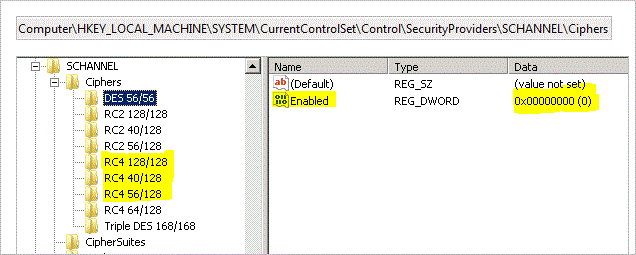

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 128/128]

"Enabled"=dword:00000000[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 40/128]

"Enabled"=dword:00000000[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 56/128]

"Enabled"=dword:00000000

============================================================================

打开注册表:win+R 键入 regedit

找到上面更改的相应位置

如果Ciphers目录下没有RC4 128/128、RC4 40/128、RC4 56/128

我们可以新建

Please create below RC4 folders in the registry path shown below. Set Enabled = 0.

============================================================================

其他应用程序如何阻止使用基于 RC4 的密码套件

默认情况下,所有应用程序都不会关闭 RC4。直接调用 SChannel 的应用程序将继续使用 RC4,除非它们选择加入安全选项。使用 SChannel 的应用程序可以通过将 SCH_USE_STRONG_CRYPTO 标志传递给 SCHANNEL_CRED 结构中的 SChannel 来阻止 RC4 密码套件进行连接。如果必须保持兼容性,使用 SChannel 的应用程序也可以实现不传递此标志的回退。

参考链接

https://support.microsoft.com/en-us/topic/microsoft-security-advisory-update-for-disabling-rc4-479fd6f0-c7b5-0671-975b-c45c3f2c0540

https://social.technet.microsoft.com/Forums/en-US/faad7dd2-19d5-4ba0-bd3a-fc724d234d7b/how-to-diable-rc4-is-windows-2012-r2?forum=winservergen

https://docs.microsoft.com/zh-CN/troubleshoot/windows-server/windows-security/restrict-cryptographic-algorithms-protocols-schannel

CVE-2013-2566 SSL/TLS RC4 信息泄露漏洞 修复方案的更多相关文章

- Nginx升级加固SSL/TLS协议信息泄露漏洞(CVE-2016-2183)

Nginx升级加固SSL/TLS协议信息泄露漏洞(CVE-2016-2183) 漏洞说明 // 基于Nginx的https网站被扫描出SSL/TLS协议信息泄露漏洞(CVE-2016-2183),该漏 ...

- Windows2008 r2“Web服务器HTTP头信息泄露”漏洞修复

一.漏洞名称 漏洞名称 漏洞摘要 修复建议 Web服务器HTTP头信息泄露 远程Web服务器通过HTTP头公开信息. 修改Web服务器的HTTP头以不公开有关底层Web服务器的详细信息. 说明:在ii ...

- WordPress Backdoor未授权访问漏洞和信息泄露漏洞

漏洞名称: WordPress Backdoor未授权访问漏洞和信息泄露漏洞 CNNVD编号: CNNVD-201312-497 发布时间: 2013-12-27 更新时间: 2013-12-27 危 ...

- Linux kernel 内存泄露本地信息泄露漏洞

漏洞名称: Linux kernel 内存泄露本地信息泄露漏洞 CNNVD编号: CNNVD-201311-467 发布时间: 2013-12-06 更新时间: 2013-12-06 危害等级: ...

- Linux Kernel ‘/net/socket.c’本地信息泄露漏洞

漏洞名称: Linux Kernel ‘/net/socket.c’本地信息泄露漏洞 CNNVD编号: CNNVD-201312-037 发布时间: 2013-12-04 更新时间: 2013-12- ...

- Linux Kernel ‘mp_get_count()’函数本地信息泄露漏洞

漏洞名称: Linux Kernel ‘mp_get_count()’函数本地信息泄露漏洞 CNNVD编号: CNNVD-201311-054 发布时间: 2013-11-06 更新时间: 2013- ...

- Linux Kernel ‘/bcm/Bcmchar.c’本地信息泄露漏洞

漏洞名称: Linux Kernel ‘/bcm/Bcmchar.c’本地信息泄露漏洞 CNNVD编号: CNNVD-201311-053 发布时间: 2013-11-06 更新时间: 2013-11 ...

- PuTTY 信息泄露漏洞

漏洞名称: PuTTY 信息泄露漏洞 CNNVD编号: CNNVD-201308-380 发布时间: 2013-08-27 更新时间: 2013-08-27 危害等级: 低危 漏洞类型: 信息泄露 ...

- Linux kernel ‘key_notify_policy_flush’函数信息泄露漏洞

漏洞名称: Linux kernel ‘key_notify_policy_flush’函数信息泄露漏洞 CNNVD编号: CNNVD-201307-072 发布时间: 2013-07-05 更新时间 ...

- Linux kernel ‘net/key/af_key.c’信息泄露漏洞

漏洞名称: Linux kernel ‘net/key/af_key.c’信息泄露漏洞 CNNVD编号: CNNVD-201307-071 发布时间: 2013-07-05 更新时间: 2013-07 ...

随机推荐

- [剑指Offer]3.数组中重复的数字

题目 找出数组中重复的数字. 在一个长度为n的数组中的所有数字都在0~n-1的范围内.数组中某些数字是重复的,但是不知道有几个数字重复了,也不知道每个数字重复了几次.请找出数组中任意一个重复的数组.例 ...

- 2.PyQt5【窗口组件】对话框-Dialog

一.前言 QDialog 类是对话框窗口的基类.对话框窗口是主要用于短期任务以及和用户进行简要 通讯的顶级窗口.QDialog 可以是模态对话框也可以是非模态对话框.QDialog 支持扩展性并 且可 ...

- vulnhub靶场之DIGITALWORLD.LOCAL: VENGEANCE

准备: 攻击机:虚拟机kali.本机win10. 靶机:digitalworld.local: VENGEANCE,下载地址:https://download.vulnhub.com/digitalw ...

- ADC-单通道DMA到多通道DMA ADC采集修改事项

1. 使能通道IO,因为从单通道到多通道,需要添加规则转换通道数,故需要使能扫描模式,否则只能扫描第一个通道: 2. DMA模式配置需修改为循环传输模式,否则只转换一次: 3. 开启ADC规则转换通道 ...

- drf 认证组件、权限组件、频率组件

认证组件 访问某个接口 需要登陆后才能访问 #第一步 写一个登录功能 用户表 User表 UserToken表 :存储用户登录状态 [这个表可以没有 如果没有 把字段直接卸载User表上也可以] 登录 ...

- springboot跨域解决

package com.xf.config; import java.io.IOException; import javax.servlet.Filter; import javax.servlet ...

- C# 如何部分加载“超大”解决方案中的部分项目

在有的特有的项目环境下,团队会将所有的项目使用同一个解决方案进行管理.这种方式方面了管理,但是却会导致解决方案变得非常庞大,导致加载时间过长.那么,如何部分加载解决方案中的部分项目呢?就让我们来借用微 ...

- Redis01 Redis详细介绍

参考:https://blog.csdn.net/u011863024/article/details/107476187 学习视频 redis官网 redis中文网 JAVA源码 1 sql的发展 ...

- mysql04-管理mysql常用指令

https://www.runoob.com/mysql/mysql-administration.html 1.常用指令 USE 数据库名 :选择要操作的Mysql数据库,使用该命令后所有Mysql ...

- *已解决 java写的简单验证码Servlet实践

目的:java写的简单验证码Servlet实践 总结项目中遇到的问题 提供遇到同样问题的一些(菜鸟的)思路 (代码在最后~) 项目参考:https://www.itdaan.com/blog/2018 ...