RIG exploit kit:恶意活动分析报告——像大多数exploit kit一样,RIG会用被黑的网站和恶意广告进行流量分发

RIG exploit kit:恶意活动分析报告

在过去的几周里,我们曾撰文讨论过Neutrino和Magnitude的exploit kit。现在,我们来研究下RIG的exploit kit,看看它有什么特别的分发渠道和payload。

与其他同类的比较

像大多数exploit kit一样,RIG会用被黑的网站和恶意广告进行流量分发。但是,它也会借助较老的exploit进行辅助攻击。比如它使用的Flash exploit(CVE-2015-8651)其实在2015年12月就打了补丁,而其他的一些exploit kit可能会更倾向于使用2016年4月的发布的新exploit(CVE-2016-4117)。

尽管攻击方式不算复杂,但是RIG仍然能通过一些恶意软件活动获得较大的流量。而那些利用被黑站点和恶意广告,重定向到RIG的流量,是通过服务端的302跳转机制,或者是通过客户端的iframe和JS脚本的跳转实现的。

不同的恶意软件活动中,可能会有不同类型的代表exploit kit,这也是恶意软件payload会出现多元化的成因。奇怪的是,在我们下面收集的RIG样本里,是没有勒索赎金软件(ransomware)的,而这通常是很多常规exploit kit所具备的。同时,我们在样本里面发现了打包混淆的信息窃取软件和僵尸bot软件。

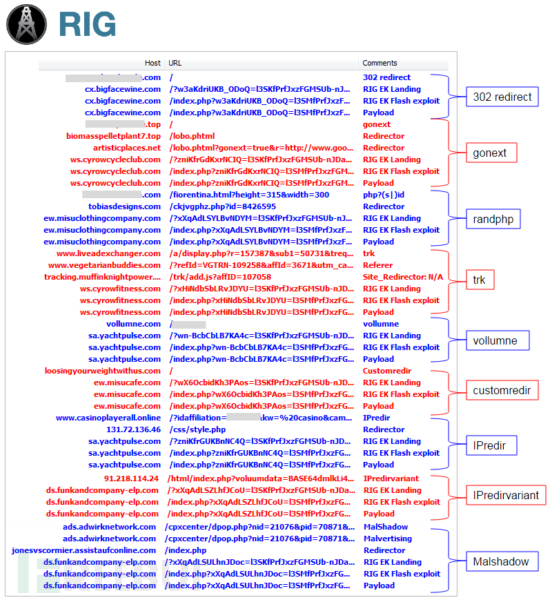

各类RIG类恶意活动概述

这里的命名规则是很简单的,所以我们挑选了一些特殊的字符串和匹配项作为标签。请注意,下面可能存在我们还没有记录的其他变种。

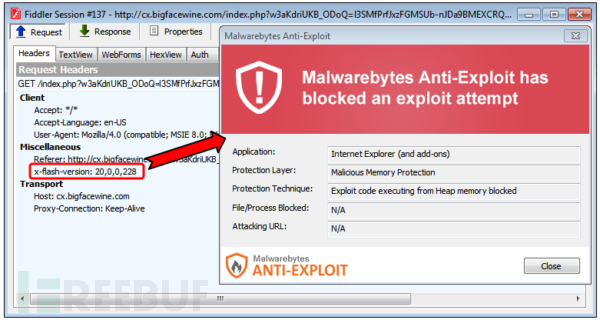

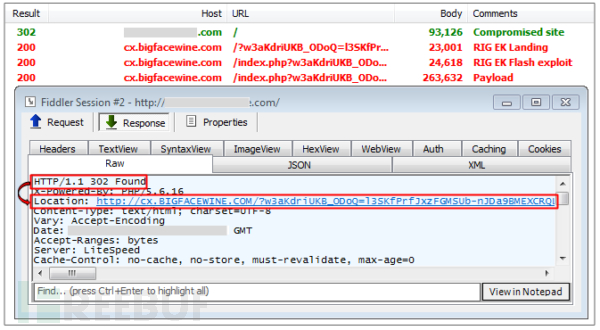

302重定向

这里的302重定向,使用了服务端的302重定向机制,转到了RIG exploit kit的着陆页。大部分的时候,那些被黑的网站仍然有着正常的网页内容,但却会执行跳转动作。

Payload:

0289ab23c01b2ccb9f347035b5fca1bf8a607bc511dfbe52df8881c6482a4723

解压包在这里

样本代表:Neurevt Bot (Betabot)

Neurevt分析在这里

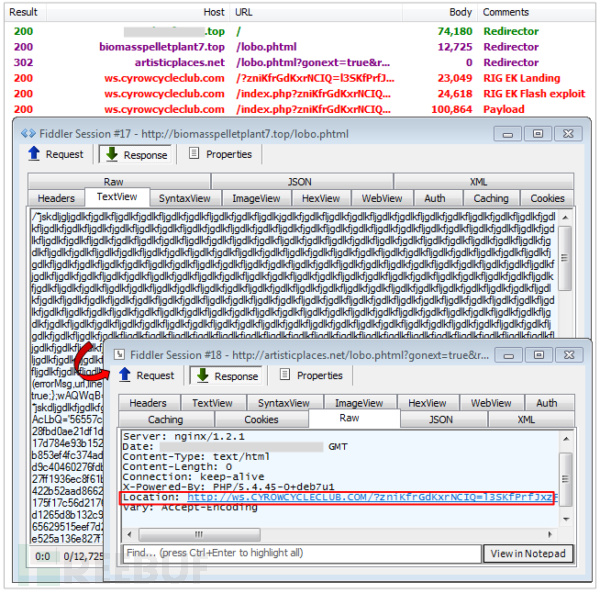

Gonext

这个也是最活跃的活动之一,由于它使用了.top等特定顶级域名,而且HTML文件大多数采用了如lobo.phtml等混淆命名模式,所以我们是很容易分辨出它的。它最终的跳转仍然使用了服务端302重定向,跳转的来源为一些相对稳定的域名如artisticplaces.net。

Payload:

c5184a30a88c234d3031c7661e0383114b54078448d62ae6fb51a4455863d4b5

样本代表:Dofoil (Smoke Loader)

解压包在这里

Smoke Loader分析在这里

C&C服务器:prince-of-persia24.ru

下载地址在这里(IRC bot, C&C服务器:med-global-fox.com)

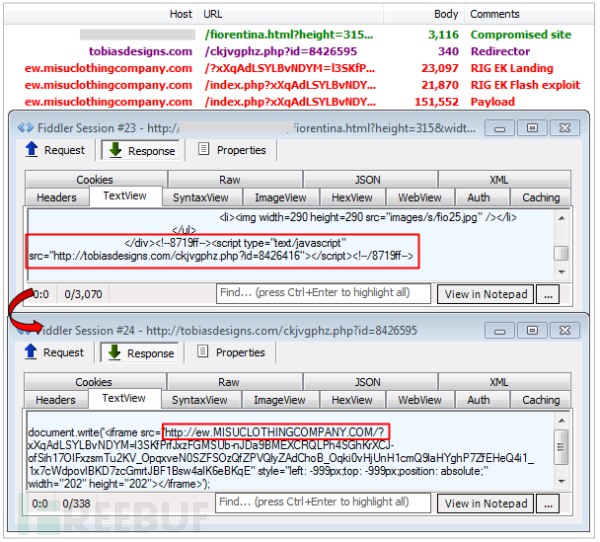

Randphp

这种手法也是很流行的,它会将恶意JS代码注入被黑网站,重定向到一个中转网站的随机命名的php文件,该文件里面包含了将流量重定向到RIG exploit kit的iframe标签。

Payload:

1a3e2f940db24ff23c40adfd45d053036bad7372699c904c1ef0aaae81b24c5d

使用VB packer, crashes打包

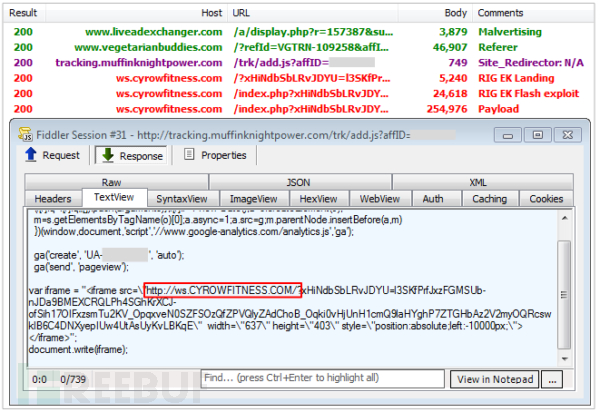

Trk

这里则是基于恶意广告的活动,它使用了两级的重定向:一个傀儡站点以及一个通过某Google分析账户记录状态的跟踪站点,最后它会利用iframe将流量重定向到RIG exploit kit。

Payload:

09f7926969f1dd11b828e2a3537c923646389140b2dba64c0b623b58099f3b64

样本代表:Gootkit

解压包在这里

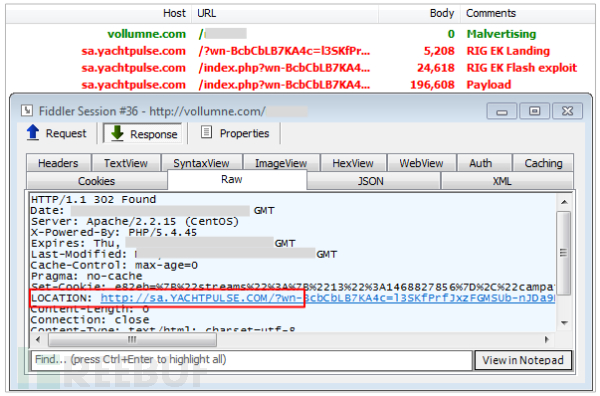

Vollumne

这里的活动是基于恶意广告的,所有流量都会经过vollumne.com,这个域名由gianafyn410@yahoo.com (Russia)注册,它使用了服务端302将流量重定向到RIG exploit kit。

Payload:

fe128f8bc1be6a0076dd78133ae69029374e25b2662aaafdeb846af1bc60b617

使用VB packer, crashes打包

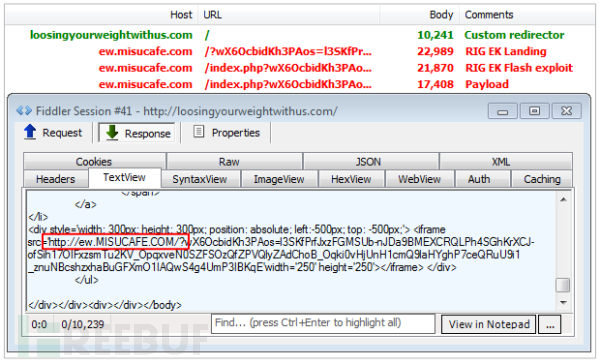

客户端重定向

这种攻击会使用充斥了和谐内容,以及其他广告内容的被黑站点。它也可能通过恶意广告链接,重定向到RIG exploit kit。而使用这种手法的被黑站点主页底部,可能会被注入相应的恶意跳转iframe。

Payload:

bb863da684e0b4a1940f0150a560745b6907c14ff295d93f73e5075adb28f3ea

后门:关闭Windows安全中心

自动化分析在这里

IPredir

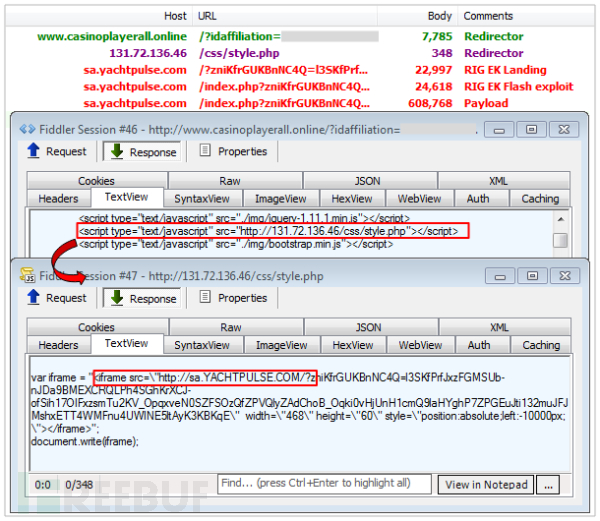

这又是一种容易识别的攻击,它使用了客户端的iframe重定向(比如案例:casinoplayerall.online)。或者,它会将流量重定向到一个硬编码的IP地址(比如131.72.136.46),最终再重定向到RIG exploit kit。

Payload:

f21a7b90a83c482948206060d6637dffafc97ef319c9d7fa82f07cd9e8a7ec56

样本代表:Gootkit

解压包:中间payload -> dropper_dll_service.dll

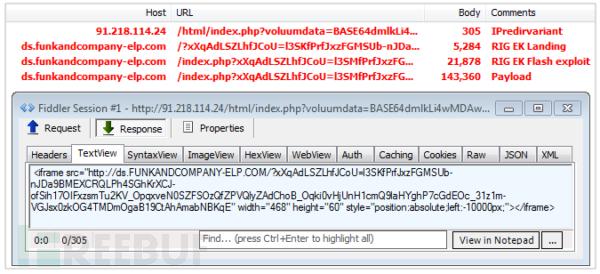

IPredirvariant

最近,我们开始更多地见到上图中这种重定向机制。这些恶意活动由恶意广告进行驱动,最后会将流量重定向到一个恶意的硬编码IP地址。

Payload:

a1985dd74238996ab137b21f1856a5787ce07c8cd09744a260aaf1310d4a8944

使用VB packer, crashes打包

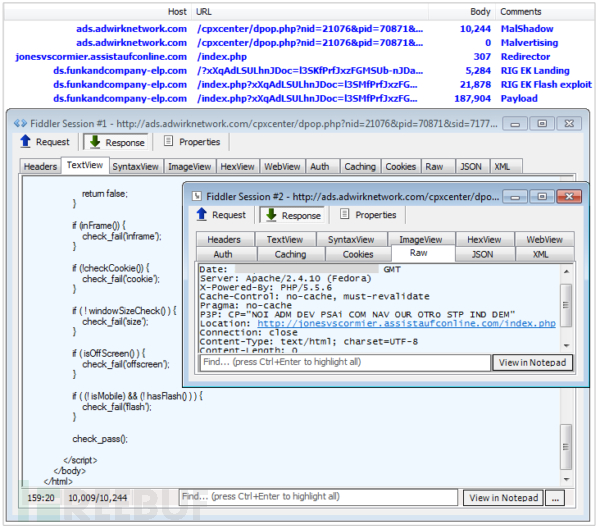

Malshadow

这里使用了域名阴影技术,利用恶意广告将流量重定向到RIG exploit kit。

Payload:

b91dd7571f191224ea8802bb9c9d153857b4f5d48eb72b811620268e8c954a00

样本代表:Gootkit

结论

我们现在看见的这些RIG exploit kit与Magnitude exploit kit的机制是极为相似的,虽然后者使用了更新而且更好的Flash exploit。

IOCs

Payloads(SHA256 dump)

样本案例

artisticplaces[.]net/lobo.phtml?gonext=true&r=

biomasspelletplant2[.]xyz/lobo.html

biomasspelletplant3[.]xyz/lobo.html

biomasspelletplant4[.]xyz/lobo.html

biomasspelletplant5[.]xyz/lobo.html

biomasspelletplant6[.]xyz/lobo.html

biomasspelletplant7[.]top/lobo.html

biomasspelletplant[.]xyz/lobo.html

24x7apple[.]com/sp1.phtml?gonext=

affordableaffairsbyyoli[.]com/spm.phtml?gonext=

analyticsonjs[.]com/analytics.phtml?gonext=

balkanlight[.]com/bro.phtml?gonext=

blockmycalls[.]com/sm.phtml?gonext=

buzzinarea[.]com/immo.phtml?gonext=

capemadefieldguide.org/dan.phtml?gonext=

capemadefieldguide.org/ram.phtml?gonext=

clothes2017.club/oly.phtml?gonext=

cookingschoolonline.us/bro.phtml?gonext=

dadadeo[.]com/jes.phtml?gonext=

easyastrologyoraclecards[.]com/bruno.phtml?gonext=

ebldf[.]com/bruno.phtml?gonext=

enkorepartners[.]com/bruno.phtml?gonext=

gstatistics[.]com/stat.phtml?gonext=

henrymountjoy[.]com/sm.phtml?gonext=

littlebungas[.]com/myst.phtml?gonext=

mikeandangelina[.]com/myst.phtml?gonext=

molodinoska[.]com/bro.phtml?gonext=

monmariemakeupartist[.]com/sp1.phtml?gonext=

monsterbungas[.]com/myst2.phtml?gonext=

religiousapproaches[.]com/ch.phtml?gonext=

religiouslandscape[.]com/ch2.phtml?gonext=

siliconvalleydreams[.]com/oly.phtml?gonext=

snovels[.]com/myst.phtml?gonext=

svdreams[.]com/oly.phtml?gonext=

tequilabuch[.]com/bro.phtml?gonext=

thebookoneducation[.]com/bro.phtml?gonext=

thebookoneducation[.]com/laze2.phtml?gonext=

thebookoneducation[.]com/laze.phtml?gonext=

thebookoneducation[.]com/may.phtml?gonext=

thecasinobank[.]com/buggy.phtml?gonext=

wordpresscache.org/bro.phtml?gonext=

wordpresscache.org/youshynec.phtml?gonext=

youthadvocatecoaching[.]com/shi.phtml?gonext=

randphp

103rdcomposite[.]net/forums/db/g3hbzckj.php?id=8548176

az.mediancard[.]com/8xrvwbkd.php?id=8141864

bitina[.]com/wqjkt8m2.php?id=12866788

e-bannerstand[.]com/nycy2z8t.php?id=11726031

ekitab[.]net/7thwcbvz.php?id=11741674

fh380968.bget[.]ru/templates/stets1/hhwbwny9.php

filosofia.top/j6fn3dfl.php?id=8294815

forum.wloclawek[.]pl/dmzxkcbr.php?id=14338552

gaptaquara[.]com.br/gkxpdffh.php?id=8231629

gv-pk[.]com/bfnmvvlw.php?id=7912878

illirico18[.]it/v98vrpz6.php?id=8247670

jobroom.nichost[.]ru/zpgrkljm.php?id=10810290

kromespb[.]ru/_VTI_CNF/rpwbr3gt.php?id=8519025

louisiana-indonesia[.]com/qc8nf2nc.php?id=8324784

multiporn[.]us/milfs/rzhxpbr8.php?id=1266474

ocenem1.nichost[.]ru/ndpvy6rk.php?id=10810290

russianbiker.de/4hyrb3fk.php?id=8062768

shop.universalauto[.]ru/x6m2byg8.php?id=8295668

tobiasdesigns[.]com/ckjvgphz.php?id=8426416

ugasac[.]com/webapp/sigemave/3cdnvtkn.php?id=8186035

waterjet-cutter[.]com/lc6jxqkv.php?id=15783431

www.bma[.]com.ua/vk63ntzy.php?id=2259041

www.hima-haven[.]com/rmbwj7ld.php?id=8118993

www.nspiredsigns[.]com/pfmj94vq.php?id=15876656

www.rospravo[.]ru/k67cpfnn.php?id=8673574

IPredir

131.72.136.46/css/style.php

185.86.77.27/css/style.php

84.200.84.230/css/style.php

IPredirvariant

91.218.114.24/html/index.php?voluumdata

Malshadow

ads.adwirknetwork.com

RIG exploit kit:恶意活动分析报告——像大多数exploit kit一样,RIG会用被黑的网站和恶意广告进行流量分发的更多相关文章

- 从浅入深详解独立ip网站域名恶意解析的解决方案

立IP空间的好处想必大家都能耳熟闻详,稳定性强,利于seo等让大家选择了鼎峰网络香港独立IP空间.那么, 网站独享服务器IP地址,独立IP空间利于百度收录和权重的积累.不受牵连.稳定性强等诸多优势为一 ...

- asp.net网站防恶意刷新的Cookies与Session解决方法

本文实例讲述了asp.net网站防恶意刷新的Cookies与Session解决方法,是WEB程序设计中非常实用的技巧.分享给大家供大家参考.具体实现方法如下: Session版实现方法: public ...

- 发送垃圾邮件的僵尸网络——药物(多)、赌博、股票债券等广告+钓鱼邮件、恶意下载链接、勒索软件+推广加密货币、垃圾股票、色情网站(带宏的office文件、pdf等附件)

卡巴斯基实验室<2017年Q2垃圾邮件与网络钓鱼分析报告> 米雪儿 2017-09-07 from:http://www.freebuf.com/articles/network/1465 ...

- 【Machine Learning in Action --4】朴素贝叶斯过滤网站的恶意留言

背景:以在线社区的留言板为例,为了不影响社区的发展,我们需要屏蔽侮辱性的言论,所以要构建一个快速过滤器,如果某条留言使用了负面或者侮辱性的语言,那么就将该留言标识为内容不当.过滤这类内容是一个很常见的 ...

- Kubernetes 组件简介

关于Kubernetes是什么??? Kubernetes是致力于提供跨主机集群的自动部署.扩展.高可用以及运行应用程序容器的平台. Kubernets集群组成有哪些??? k8s由master和no ...

- 使用NB Exploit Kit攻击的APT样本分析——直接看流程图,就是网页挂马,利用java和flash等漏洞来在你主机安装和运行恶意软件

使用NB Exploit Kit攻击的APT样本分析 from:https://cloud.tencent.com/developer/article/1092136 1.起因 近期,安恒工程师在某网 ...

- 20145304 Exp4 恶意代码分析

20145304 Exp4 恶意代码分析 实验后回答问题 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控 ...

- 20145307陈俊达《网络对抗》Exp4 恶意代码分析

20145307陈俊达<网络对抗>Exp4 恶意代码分析 基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪 ...

- 基于深度学习的恶意样本行为检测(含源码) ----采用CNN深度学习算法对Cuckoo沙箱的动态行为日志进行检测和分类

from:http://www.freebuf.com/articles/system/182566.html 0×01 前言 目前的恶意样本检测方法可以分为两大类:静态检测和动态检测.静态检测是指并 ...

随机推荐

- Angular Material

Angular Material 的设计之美 Ng-Matero 0.3 已发布,新增 module schematic 以及 page schematic,详见 README 前言 Angula ...

- StringTable

首先看这样一个面试题 // StringTable [ "a", "b" ,"ab" ] hashtable 结构,不能扩容 public ...

- elasticsearch迁移数据到新索引中

因为业务原因,需要修改索引的映射的某个字段的类型,比如更改Text为Keyword. 需要如下步骤: 1).先新建索引,映射最新的映射实体 2).迁移老索引的数据到新索引中(数据较大的话,可以分批迁移 ...

- 使用benchmarkSQL测试数据库的TPCC

压力测试是指在MySQL上线前,需要进行大量的压力测试,从而达到交付的标准.压力测试不仅可以测试MySQL服务的稳定性,还可以测试出MySQL和系统的瓶颈. TPCC测试:Transaction Pr ...

- Effective.Java第1-11条

1. 考虑使用静态工厂方法替代构造方法 一个类可以提供一个公共静态工厂方法,它只是返回类实例的静态方法.例如JDK的Boolean的valueOf方法: public final class Bool ...

- 【洛谷】P1022 计算器的改良-全AC题解

#include <iostream> #include <cstring> #include <iomanip> using namespace std; int ...

- shell-快速入门_批处理脚本编程语言

1. Shell概述 1.1. Shell是什么 Shell是一门批处理脚本编程语言. 批处理是什么? 操作系统都分为(GUI)图形界面,命令界面(command). 命令操作的可以不用一一条执行.可 ...

- Python实现Newton和lagrange插值

一.介绍Newton和lagrange插值:给出一组数据进行Newton和lagrange插值,同时将结果用plot呈现出来1.首先是Lagrange插值:根据插值的方法,先对每次的结果求积,在对结果 ...

- 二.HTML

1.HTML 1. <head></head>标签 <!DOCTYPE html> <!--统一规范--> <!----> <html ...

- Mybatis架构与原理

一.简介 MyBatis 是一款优秀的持久层框架.MyBatis 避免了几乎所有的 JDBC 代码和手动设置参数以及获取结果集 Mybatis可以将Sql语句配置在XML文件中,避免将Sql语句硬编码 ...