openstack policy 鉴权过程分析

转:http://blog.chinaunix.net/uid-20940095-id-4144300.html

1. openstack 鉴权简单介绍

众所周知,openstack通过keystone用来完成authenticate(认证),真正的鉴权(authorize)是在各个模块分别做的,具体实现为每个模块都有一个policy文件,叫policy.json,里面定义了鉴权用的rules。

以nova为例,policy文件的位置在:/etc/nova/policy.json,下面先来看几条rules,了解其基本含义:

本含义:

"compute:create": "",

"compute:create:attach_network": "",

"compute:create:attach_volume": "",

"compute:create:forced_host": "is_admin:True",

"compute:get_all": "",

"compute:get_all_tenants": "",

"compute:start": "rule:admin_or_owner",

"compute:stop": "rule:admin_or_owner",

"compute:unlock_override": "rule:admin_api",

语法规则为:rule:[result]

rule:指这条规则是干啥的,通常对应一个action,以类似scope:action的形式给出,scope表示作用范围,action表示执行哪种操作

result: 表示这条rule的判定结果或者如何进行判定,比如"compute:create:forced_host":"is_admin:True",如果执行此操作的用户具有admin角色(role),则这条结果的判定结果就是True。

另外,rule是可以嵌套的,比如"compute:stop": "rule:admin_or_owner",表示compute:stop这条规则的结果为admin_or_owner这条规则的结果,而admin_or_owner规则如下:

"admin_or_owner": "is_admin:True or project_id:%(project_id)s",

如果调用这个操作的用户的角色是admin,就返回True,或者返回用户所属的project的id.

2. policy鉴权代码分析

针对每一个操作,都会经过一个叫@wrap_check_policy的decorator,以nova的resize操作为例,在执行真正的resize代码之前,先要经过一个叫@wrap_check_policy的装饰器来完成policy的check过程,具体参见后面的代码check_policy函数:

@wrap_check_policy

@check_instance_lock

@check_instance_cell

@check_instance_state(vm_state=[vm_states.ACTIVE, vm_states.STOPPED],

task_state=[None])

def resize(self, context, instance, flavor_id=None,

**extra_instance_updates):

check_policy(context, action, target, scope='compute')函数有四个参数:

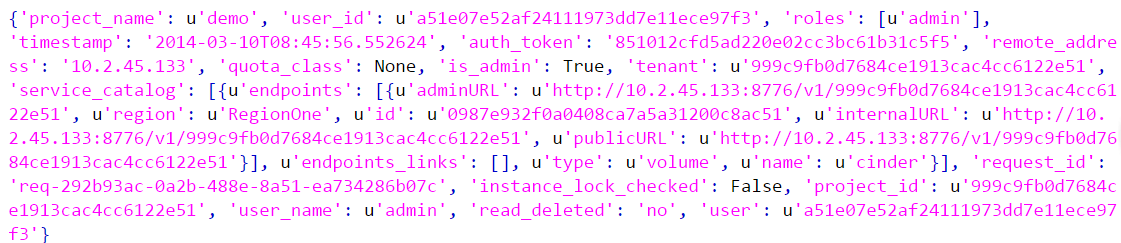

(1) context: 执行resize操作的上下文,其内容包括project_id, user_id, role,auth_token等信息,具体如下:

(2) action:表示当前执行的操作是啥,这里就是resize

(3) target:操作针对的object是啥,这里就是instance id

(4) scope:当前操作的作用域是啥,主要为了与policy文件中定义的作用域匹配,这里为compute,即nova执行的操作

def check_policy(context, action, target, scope='compute'):

_action = '%s:%s' % (scope, action) ##这里拼接成policy.json的rule,即_action=compute:resize

nova.policy.enforce(context, _action, target)

------------------------------------------------------------------------------------------------------------------------

def enforce(context, action, target, do_raise=True):

"""Verifies that the action is valid on the target in this context. :param context: nova context

:param action: string representing the action to be checked

this should be colon separated for clarity.

i.e. ``compute:create_instance``,

``compute:attach_volume``,

``volume:attach_volume``

:param target: dictionary representing the object of the action

for object creation this should be a dictionary representing the

location of the object e.g. ``{'project_id': context.project_id}``

:param do_raise: if True (the default), raises PolicyNotAuthorized;

if False, returns False :raises nova.exception.PolicyNotAuthorized: if verification fails

and do_raise is True. :return: returns a non-False value (not necessarily "True") if

authorized, and the exact value False if not authorized and

do_raise is False.

"""

init() ##policy.json被cache到cache_info数据结构中,init()函数就是去检查policy.json是否已经被加载或修改过,如果cache_info结构为空,说明policy.json还没有加载过,则执行加载;如果policy.json被修改过,也会重新进行加载 credentials = context.to_dict() ##将context转化成dictonary,就是上面context给出的内容,以便后面代码使用 # Add the exception arguments if asked to do a raise

extra = {}

if do_raise:

extra.update(exc=exception.PolicyNotAuthorized, action=action) ##增加no auth hook函数,即如果rule的结果为False,则执行no auth hook函数做一些处理 return policy.check(action, target, credentials, **extra) ##进行policy的check

--------------------------------------------------------------------------------------------------------------------

def init():

global _POLICY_PATH

global _POLICY_CACHE

if not _POLICY_PATH:

_POLICY_PATH = CONF.policy_file

if not os.path.exists(_POLICY_PATH):

_POLICY_PATH = CONF.find_file(_POLICY_PATH)

if not _POLICY_PATH:

raise exception.ConfigNotFound(path=CONF.policy_file)

utils.read_cached_file(_POLICY_PATH, _POLICY_CACHE,

reload_func=_set_rules) ##加载policy.json文件

---------------------------------------------------------------------------------------------------------------------- def read_cached_file(filename, cache_info, reload_func=None):

"""Read from a file if it has been modified. :param cache_info: dictionary to hold opaque cache.

:param reload_func: optional function to be called with data when

file is reloaded due to a modification. :returns: data from file """

mtime = os.path.getmtime(filename) ###获取policy.json文件的modify time,如果与cache_info中的mtime不同,则说明文件被修改过,则执行重新加载

if not cache_info or mtime != cache_info.get('mtime'):

LOG.debug(_("Reloading cached file %s") % filename)

with open(filename) as fap:

cache_info['data'] = fap.read()

cache_info['mtime'] = mtime

if reload_func:

reload_func(cache_info['data'])

return cache_info['data'] ###返回加载后的policy.json文件的内容

---------------------------------------------------------------------------------------------------------------------------

def check(rule, target, creds, exc=None, *args, **kwargs):

"""

Checks authorization of a rule against the target and credentials. :param rule: The rule to evaluate.

:param target: As much information about the object being operated

on as possible, as a dictionary.

:param creds: As much information about the user performing the

action as possible, as a dictionary.

:param exc: Class of the exception to raise if the check fails.

Any remaining arguments passed to check() (both

positional and keyword arguments) will be passed to

the exception class. If exc is not provided, returns

False. :return: Returns False if the policy does not allow the action and

exc is not provided; otherwise, returns a value that

evaluates to True. Note: for rules using the "case"

expression, this True value will be the specified string

from the expression.

""" # Allow the rule to be a Check tree

if isinstance(rule, BaseCheck):

result = rule(target, creds)

elif not _rules:

# No rules to reference means we're going to fail closed

result = False

else:

try:

# Evaluate the rule

result = _rules[rule](target, creds) ##没一条rule执行一个函数,这个对应关系记录在全局变量_rules

except KeyError:

# If the rule doesn't exist, fail closed

result = False # If it is False, raise the exception if requested

if exc and result is False:

raise exc(*args, **kwargs) return result

3. 总结

之前一直以为修改了policy.json文件,需要重启service才能重新加载policy.json生效,通过分析代码,证明policy.json是动态更新的。另外,通过分析代码,也搞清楚了如何添加自定义的rule,以便实现更细粒度的rule,稍后会给出一个自己实现的例子。

openstack policy 鉴权过程分析的更多相关文章

- 使用ranger对kafka进行鉴权

使用ranger对kafka进行鉴权测试环境:ranger-kafka-plugin为0.6.3版本,kafka版本为kafka_2.10-0.10.1.1,且kafka broker为一个节点.一. ...

- 七牛云 PHP SDK服务器鉴权失败!参数解释

昨天搞了一下午,用7牛官方的SDK demo 1.上传凭证 $policy = array( 'callbackUrl' => 'http://api.example.com/qiniu/upl ...

- 鉴权应用服务器 app客户端 web服务端 安全令牌(SecurityToken)、临时访问密钥(AccessKeyId, AccessKeySecret)

设置EndPoint和凭证 移动终端是一个不受信任的环境,把AccessKeyId和AccessKeySecret直接保存在终端用来加签请求,存在极高的风险.建议只在测试时使用明文设置模式,业务应用推 ...

- .NET Core中的鉴权授权正确方式(.NET5)

一.简介 前后端分离的站点一般都会用jwt或IdentityServer4之类的生成token的方式进行登录鉴权.这里要说的是小项目没有做前后端分离的时站点登录授权的正确方式. 一.传统的授权方式 这 ...

- ApiAuthValue鉴权机制总结

一.背景介绍 1.自动化的配置工具autoconfig介绍 项目开发过程中,有些配置会随着运行环境的变化而各不相同.如jdbc驱动的配置,在开发环境可能链接到开发本地的数据库,测试环境则有一套测试专用 ...

- 搭建一个分布式MongoDB鉴权集群

今天休假在家,测试并搭建了一个replica set shard MongoDB鉴权集群.replica set shard 鉴权集群中文资料比较少,本文是个人笔记,同时也希望对后来者有所帮助.本文仅 ...

- 开放平台鉴权以及OAuth2.0介绍

OAuth 2.0 协议 OAuth是一个开发标准,允许用户授权第三方网站或应用访问他们存储在另外的服务提供者上的信息,而不需要将用户名和密码提供给第三方网站或分享他们数据的内容. OAuth 2.0 ...

- 取消mod_sofia的呼叫鉴权

FreeSWITCH中默认的SIP呼叫是要鉴权的,流程如下. 终端 FreeSWITCH A -----Invite------> FS A <----Trying------ FS A ...

- android 高德地图出现【定位失败key鉴权失败】

如题:android 高德地图出现[定位失败key鉴权失败] 原因:使用的是debug模式下的SHA1,发布的版本正确获取SHA1的方式见: 方法二使用 keytool(jdk自带工具),按照如下步骤 ...

随机推荐

- 连接mysql提示Establishing SSL connection without server's identity verification is not recommended错误

Establishing SSL connection without server's identity verification is not recommended. According to ...

- C++中全排列函数next_permutation用法

最近做了TjuOj上关于全排列的几个题,室友告诉了一个非常好用的函数,谷歌之,整理如下: next_permutation函数 组合数学中经常用到排列,这里介绍一个计算序列全排列的函数:next_pe ...

- iOS学习笔记(3)— 屏幕旋转

一.屏幕旋转机制: iOS通过加速计判断当前的设备方向和屏幕旋转.当加速计检测到方向变化的时候,屏幕旋转的流程如下: 1.设备旋转时,系统接收到旋转事件. 2.系统将旋转事件通过AppDelegate ...

- CMD命令利用tasklist与taskkill关闭程序

昨天远程服务器后,服务器无故卡住了,鼠标各种延迟与无反应,想在进程管理器里关闭程序也卡住,想点击重启系统也卡死无反应.纠结后win+R打开了cmd用shutdown重启才算搞定.重启期间思考了下,如何 ...

- AtCoder ARC 090 E / AtCoder 3883: Avoiding Collision

题目传送门:ARC090E. 题意简述: 给定一张有 \(N\) 个点 \(M\) 条边的无向图.每条边有相应的边权,边权是正整数. 小 A 要从结点 \(S\) 走到结点 \(T\) ,而小 B 则 ...

- TObjectList

AOwnsObjects = true 就是 objectlist释放的时候,里面的对象一并释放. TObjectList对象的创建方法有一个参数:constructor TObjectList.C ...

- T-sql语句修改数据库逻辑名、数据库名、物理名(sql2000)

--更改MSSQL数据库物理文件名Sql语句的写法 --注意:要在活动监视器里面确保没有进程连接你要改名的数据库!!!!!!!!!!!!!!!!!!!! -- Sql语句如下 USE master - ...

- 接口测试工具--Poster与Postman的简单实用

HTTP/SOAP协议接口的功能测试: 1.浏览器URL(GET请求) http://127.0.0.1:8000/login/?username=zhangsan&password=1234 ...

- linux下nc提交web报文问题

1.用wireshark截取访问百度首页拿到的请求数据包: GET /index.php?tn=newbdie_bd_dg&bar= HTTP/1.1 Host: www.baidu.com ...

- 安装VM虚拟机提示 尝试创建目录 C:\Public\documents\SharedVirtual Machines 时发生错误解决方法

把Windows Defender安全中心的“受控制文件夹的访问”给关闭了,然后就可以顺利安装上了. 作者:耑新新,发布于 博客园 转载请注明出处,欢迎邮件交流:zhuanxinxin@foxmai ...