nginx配置ssl双向验证 nginx https ssl证书配置

1、安装nginx

参考《nginx安装》:http://www.ttlsa.com/nginx/nginx-install-on-linux/

如果你想在单IP/服务器上配置多个https,请看《nginx 同一个IP上配置多个HTTPS主机》

2、使用openssl实现证书中心

由于是使用openssl架设私有证书中心,因此要保证以下字段在证书中心的证书、服务端证书、客户端证书中都相同

State or Province Name

Locality Name

Organization Name

Organizational Unit Name

|

1

2

3

4

5

|

Country Name

State or Province Name

Locality Name

Organization Name

Organizational Unit Name

|

编辑证书中心配置文件

/etc/pki/tls/openssl.cnf

[ CA_default ]

dir = /etc/pki/CA

certs = $dir/certs # Where the issued certs are

kept

crl_dir = $dir/crl # Where the issued crl are kept

database = $dir/index.txt # database index file.

#unique_subject = no # Set to 'no' to allow creation

of

# several ctificates with same subject.

new_certs_dir = $dir/newcerts # default place for new certs.

certificate = $dir/cacert.pem # The CA certificate

serial = $dir/serial # The current serial number

crlnumber = $dir/crlnumber # the current crl number

# must be commented out to leave a V1

CRL

crl = $dir/crl.pem # The current CRL

private_key = $dir/private/cakey.pem# The private key

RANDFILE = $dir/private/.rand # private random number file

[ req_distinguished_name ]

countryName = Country Name(2 letter code)

countryName_default = CN

countryName_min = 2

countryName_max = 2

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = FJ

localityName = Locality Name (eg, city)

localityName_default = FZ

0.organizationName = Organization Name (eg, company)

0.organizationName_default = zdz

organizationalUnitName = Organizational Unit Name (eg,

section)

organizationalUnitName_default = zdz

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

|

vim /etc/pki/tls/openssl.cnf

[ CA_default ]

dir = /etc/pki/CA

certs = $dir/certs # Where the issued certs are kept

crl_dir = $dir/crl # Where the issued crl are kept

database = $dir/index.txt # database index file.

#unique_subject = no # Set to 'no' to allow creation of

# several ctificates with same subject.

new_certs_dir = $dir/newcerts # default place for new certs.

certificate = $dir/cacert.pem # The CA certificate

serial = $dir/serial # The current serial number

crlnumber = $dir/crlnumber # the current crl number # must be commented out to leave a V1 CRL

crl = $dir/crl.pem # The current CRL

private_key = $dir/private/cakey.pem# The private key

RANDFILE = $dir/private/.rand # private random number file

[ req_distinguished_name ]

countryName = Country Name(2 letter code)

countryName_default = CN

countryName_min = 2

countryName_max = 2

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = FJ

localityName = Locality Name (eg, city)

localityName_default = FZ

0.organizationName = Organization Name (eg, company)

0.organizationName_default = zdz

organizationalUnitName = Organizational Unit Name (eg, section)

organizationalUnitName_default = zdz

|

创建证书私钥

(umask 077;openssl genrsa -out cakey.pem 2048)

|

1

2

|

cd /etc/pki/CA/private

(umask 077;openssl genrsa -out cakey.pem 2048)

|

生成自签证书

openssl req -new -x509 -key private/cakey.pem -out cacert.pem -days=3655

|

1

2

|

cd /etc/pki/CA/

openssl req -new -x509 -key private/cakey.pem -out cacert.pem -days=3655

|

3、创建服务器证书

cd /usr/local/nginx/ssl

(umask 077;openssl genrsa -out nginx.key 1024)

openssl req -new -key nginx.key -out nginx.csr

openssl ca -in nginx.csr -out nginx.crt -days=3650

|

1

2

3

4

5

|

mkdir /usr/local/nginx/ssl

cd /usr/local/nginx/ssl

(umask 077;openssl genrsa -out nginx.key 1024)

openssl req -new -key nginx.key -out nginx.csr

openssl ca -in nginx.csr -out nginx.crt -days=3650

|

4、创建客户端浏览器证书

openssl req -new -key client.key -out client.csr

openssl ca -in client.csr -out client.crt -days=3650

将文本格式的证书转换成可以导入浏览器的证书

openssl pkcs12 -export -clcerts -in client.crt -inkey client.key -out client.p12

|

1

2

3

4

5

|

(umask 077;openssl genrsa -out client.key 1024)

openssl req -new -key client.key -out client.csr

openssl ca -in client.csr -out client.crt -days=3650

将文本格式的证书转换成可以导入浏览器的证书

openssl pkcs12 -export -clcerts -in client.crt -inkey client.key -out client.p12

|

5、配置nginx服务器验证

ssl on;

ssl_certificate /usr/local/nginx/ssl/nginx.crt;

ssl_certificate_key /usr/local/nginx/ssl/nginx.key;

ssl_client_certificate /usr/local/nginx/ssl/cacert.pem;

ssl_session_timeout 5m;

#ssl_verify_client on; 服务器验证客户端,暂时不开启,让没有证书的客户端可以访问,先完成单向验证

ssl_protocols SSLv2 SSLv3 TLSv1;

|

1

2

3

4

5

6

7

8

|

vim /usr/local/nginx/conf/nginx.conf

ssl on;

ssl_certificate /usr/local/nginx/ssl/nginx.crt;

ssl_certificate_key /usr/local/nginx/ssl/nginx.key;

ssl_client_certificate /usr/local/nginx/ssl/cacert.pem;

ssl_session_timeout 5m;

#ssl_verify_client on; 服务器验证客户端,暂时不开启,让没有证书的客户端可以访问,先完成单向验证

ssl_protocols SSLv2 SSLv3 TLSv1;

|

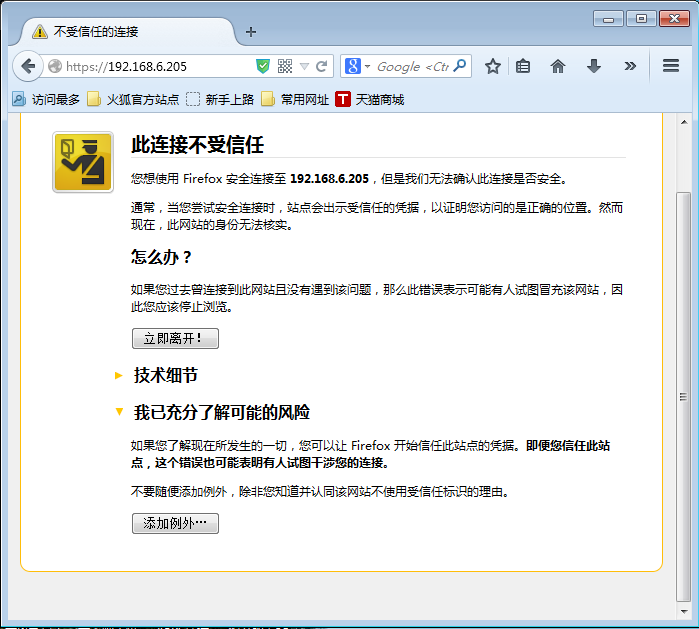

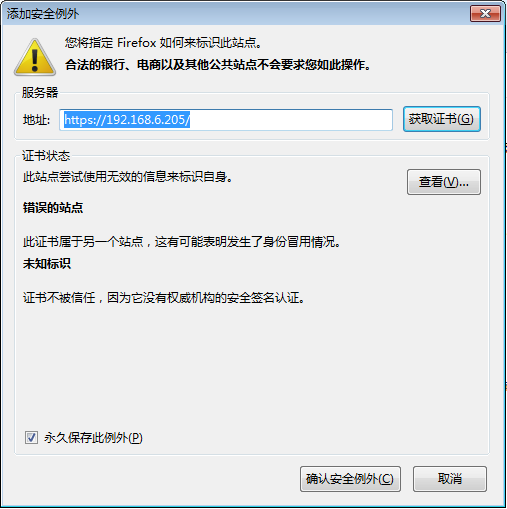

点击“我已充分了解可能的风险”

点击“添加例外”

点击“确认安全例外”

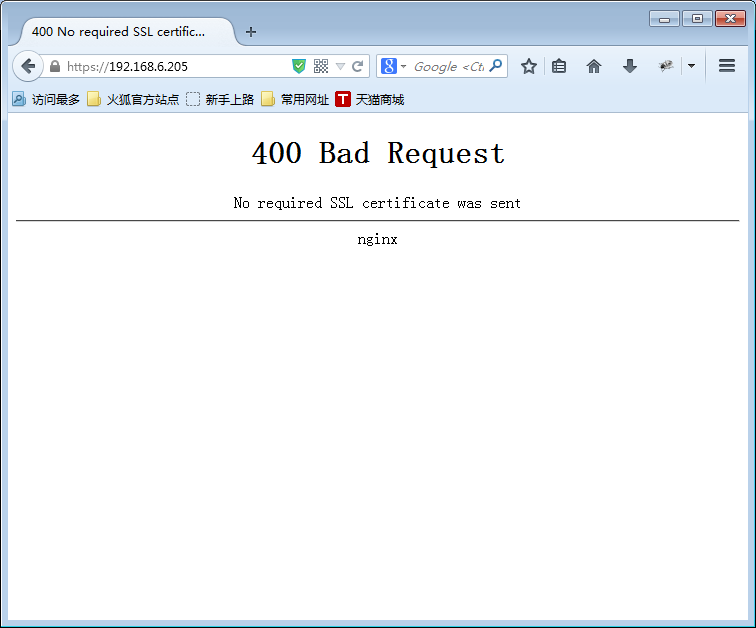

6、配置双向验证

nginx配置开启ssl_verify_client on;

在客户端浏览器没有安装证书的情况下访问

在客户端浏览器导入证书

将在Linux服务器上生成的客户端证书下载到windows上

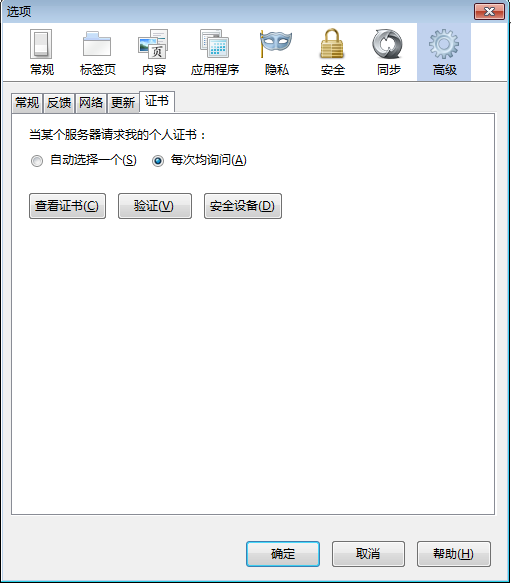

打开火狐浏览器的高级选项卡

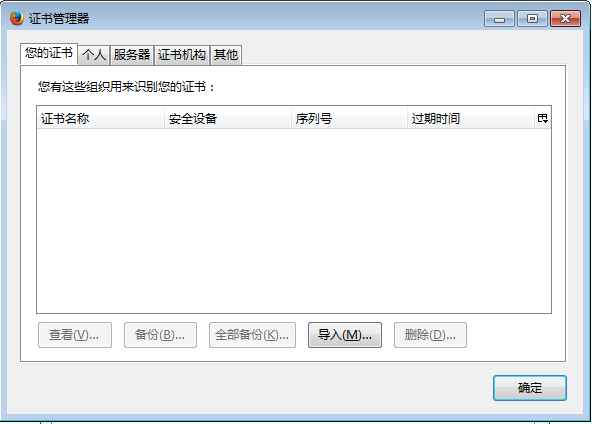

在证书管理器中的您的证书中点击导入

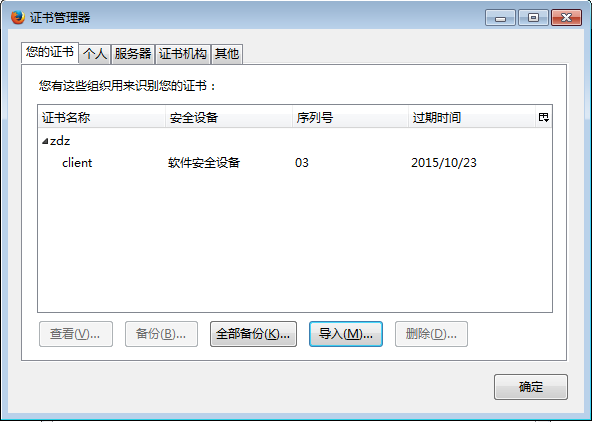

选择证书并导入

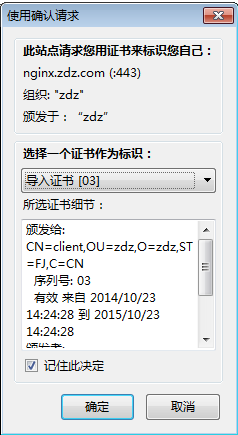

再次刷新网页,弹出“使用确认”点击确定,就实现了双向验证

本文转自:http://www.zhengdazhi.com/?p=865

nginx配置ssl双向验证 nginx https ssl证书配置的更多相关文章

- 请给你的短信验证码接口加上SSL双向验证

序言 去年年底闲来几天,有位同事专门在网上找一些注册型的app和网站,研究其短信接口是否安全,半天下来找到30来家,一些短信接口由于分析难度原因,没有继续深入,但差不多挖掘到20来个,可以肆意被调用, ...

- MQTT研究之EMQ:【SSL双向验证】

EMQ是当前MQTT中,用于物联网领域中比较出色的一个broker,今天我这里要记录和分享的是关于SSL安全通信的配置和注意细节. 环境: 1. 单台Linux CentOS7.2系统,安装一个EMQ ...

- Netty实现SSL双向验证完整实例

Netty实现SSL双向验证完整实例 博客分类: netty nettyssl自签证书 一.证书准备 要使用ssl双向验证,就必须先要生成服务端和客户端的证书,并相互添加信任,具体流程如下(本人调试 ...

- 阿里云https免费证书配置-包教会

阿里云https免费证书配置-包教会-有需要请联系小编! 小编个人站点:https://www.itdog.site/ 小编微信号:wvqusrtg

- nginx配置https双向验证(ca机构证书+自签证书)

nginx配置https双向验证 服务端验证(ca机构证书) 客户端验证(服务器自签证书) 本文用的阿里云签发的免费证书实验,下载nginx安装ssl,文件夹有两个文件 这两个文件用于做服务器http ...

- Linux 中 Xampp 的 https 安全证书配置

博客地址:http://www.moonxy.com 一.前言 HTTP 协议是不加密传输数据的,也就是用户跟你的网站之间传递数据有可能在途中被截获,破解传递的真实内容,所以使用不加密的 HTTP 的 ...

- ios https 安全证书配置

原定于2017年1月1日起所有提交到 App Store 的App必须强制开启 ATS,需要配置Https.但是现在不需要了,无固定期限的往后延期了,但是这个还是得弄明白下为好,说不定哪天突然就让弄了 ...

- 【LNMP】基于阿里云的https免费证书配置

1 登录阿里云账户,左侧菜单选择 -> 2 右上角选择购买证书,选择免费型 3 按照流程购买,回到订单列表.填写认证信息,选择DNS解析, 在列表 选择下载证书 4 我的服务器是ng ...

- Java Https双向验证

CA: Certificate Authority,证书颁发机构 CA证书:证书颁发机构颁发的数字证书 参考资料 CA证书和TLS介绍 HTTPS原理和CA证书申请(满满的干货) 单向 / 双向认证 ...

随机推荐

- zepto源码注解

/* Zepto v1.0-1-ga3cab6c - polyfill zepto detect event ajax form fx - zeptojs.com/license */ ;(funct ...

- 12个JavaScript技巧

转自:http://web.jobbole.com/86146/ 在这篇文章中将给大家分享12个有关于JavaScript的小技巧.这些小技巧可能在你的实际工作中或许能帮助你解决一些问题. 使用!!操 ...

- <global-results>

全局result(global-results)有很多时候一个<result>可供很多<action>使用,这时可以使用<global-results>标签来定义全 ...

- C# 将透明图片的非透明区域转换成Region

以下代码实现将一张带透明度的png图片的非透明部分转换成Region输出 /// <summary> /// 根据图片得到一个图片非透明部分的区域 /// </summary> ...

- WorldWind源码剖析系列:WorldWind实时确定、更新、初始化和渲染地形和纹理数据

WorldWind实时确定.更新.初始化和渲染地形和纹理数据 当用户点击WorldWind中的地球时,首先响应的是WorldWindow.OnPaint()函数,后续程序的调用流程如下图所示. 零散知 ...

- Ubuntu 16.04 LTS安装好需要设置的15件事(喜欢新版本)

看到这篇文章说明你已经从老版本升级到 Ubuntu 16.04 或进行了全新安装,在安装好 Ubuntu 16.04 LTS 之后建议大家先做如下 15 件事.无论你是刚加入 Ubuntu 行列的新用 ...

- 实验楼实验——LINUX基础入门

第一节 Linux简介 一.Linux的历史: 1965 年,Bell 实验室.MIT.GE(通用电气公司)准备开发 Multics 系统,为了同时支持 300 个终端访问主机,但是 1969 年失败 ...

- 报这个错 unrecognized selector sent to instance

1.给一个对象赋空值: 2.调不存在的方法:3.数据类型不对.

- grootJs 系统常用API接受

groot.absUrl(url) 把相对路径转换为绝对路径 groot.model 把vm对象转换为json 去掉系统生成的的属性groot.model groot.log 输出到控制台 兼容低版本 ...

- bcd 8421码

bcd码表: 比如一个字符串 String s = "0200" 按对照表转换成二进制 02 : 0000 0010 00 : 0000 0000 s转换为字节的时候 02和00分 ...