Kubernetes 基于 RBAC 的授权(十六)

一、RBAC介绍

在Kubernetes中,授权有ABAC(基于属性的访问控制)、RBAC(基于角色的访问控制)、Webhook、Node、AlwaysDeny(一直拒绝)和AlwaysAllow(一直允许)这6种模式。

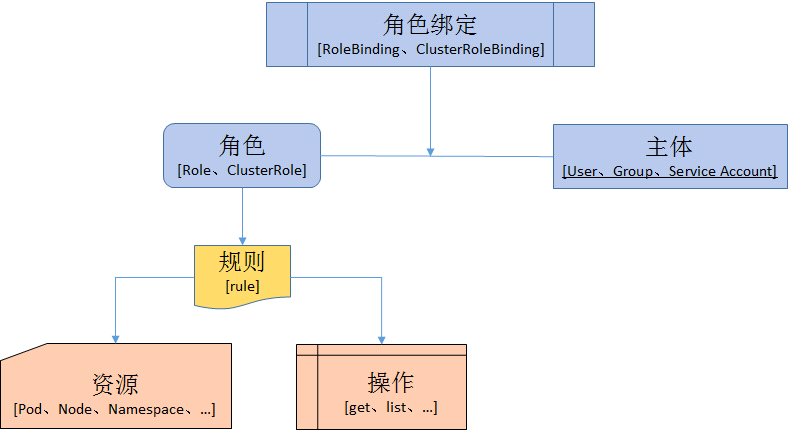

从1.6版本起,Kubernetes 默认启用RBAC访问控制策略。从1.8开始,RBAC已作为稳定的功能。通过设置--authorization-mode=RBAC,启用RABC。在RABC API中,通过如下的步骤进行授权:

定义角色:在定义角色时会指定此角色对于资源的访问控制的规则;

绑定角色:将主体与角色进行绑定,对用户进行访问授权。

1.1、角色和集群角色

在 RBAC API 中,角色包含代表权限集合的规则。在这里,权限只有被授予,而没有被拒绝的设置。在 Kubernetes 中有两类角色,即普通角色(Role)和集群角色(ClusterRole)。可以通过Role定义在一个命名空间中的角色,或者可以使用ClusterRole定义集群范围的角色。一个Role只能被用来授予访问单一命令空间中的资源。下面是在 default 命令空间中定义了一个名为 pod-reader 的角色,此角色能够对在 default 命名空间中访问 Pod:

kind: RoleapiVersion: rbac.authorization.k8s.io/v1metadata:namespace: defaultname: pod-readerrules:- apiGroups: [""] # "" indicates the core API groupresources: ["pods"]verbs: ["get", "watch", "list"]

ClusterRole可用于授予与Role相同的权限。他们能够被授予如下资源的权限:

- 集群范围的资源(类似于Node)

- 非资源端点(类似于”/healthz”)

- 集群中所有命名空间的资源(类似Pod)

下面的ClusterRole可用于授予对任何特定namespaces中的秘密的读取访问权限,或跨所有命名空间的访问权限。

kind: ClusterRoleapiVersion: rbac.authorization.k8s.io/v1metadata:# "namespace" omitted since ClusterRoles are not namespacedname: secret-readerrules:- apiGroups: [""]resources: ["secrets"]verbs: ["get", "watch", "list"]

1.2、RoleBinding 和 ClusterRoleBinding

角色绑定用于将角色与一个或一组用户进行绑定,从而实现将对用户进行授权的目的。主体分为用户、组和服务帐户。角色绑定也分为角色普通角色绑定和集群角色绑定。角色绑定只能引用同一个命名空间下的角色。

在下面的例子中,在 default 命名空间中角色绑定将 jane 用户和 pod-reader 角色进行了绑定,这就授予了 jane 能够访问 default 命名空间下的 Pod。

# This role binding allows "jane" to read pods in the "default" namespace.kind: RoleBindingapiVersion: rbac.authorization.k8s.io/v1metadata:name: read-podsnamespace: defaultsubjects:- kind: Username: jane # Name is case sensitiveapiGroup: rbac.authorization.k8s.ioroleRef:kind: Role #this must be Role or ClusterRolename: pod-reader # this must match the name of the Role or ClusterRole you wish to bind toapiGroup: rbac.authorization.k8s.io

角色绑定也可以通过引用集群角色授予访问权限,当主体对资源的访问仅限与本命名空间,这就允许管理员定义整个集群的公共角色集合,然后在多个命名空间中进行复用。

例如,下面的角色绑定引用了集群角色,但是 dave 用户也仅仅只能读取 development 命名空间中的 secret s资源:

# This role binding allows "dave" to read secrets in the "development" namespace.kind: RoleBindingapiVersion: rbac.authorization.k8s.io/v1metadata:name: read-secretsnamespace: development # This only grants permissions within the "development" namespace.subjects:- kind: Username: dave # Name is case sensitiveapiGroup: rbac.authorization.k8s.ioroleRef:kind: ClusterRolename: secret-readerapiGroup: rbac.authorization.k8s.io

集群角色可以被用来在集群层面和整个命名空间进行授权。下面的示例允许在 manager 组的用户能够访问所有命名空间中的保密字典资源。

# This cluster role binding allows anyone in the "manager" group to read secrets in any namespace.kind:ClusterRoleBindingapiVersion:rbac.authorization.k8s.io/v1metadata:name:read-secrets-globalsubjects:- kind:Groupname:managerapiGroup:rbac.authorization.k8s.ioroleRef:kind:ClusterRolename:secret-readerapiGroup:rbac.authorization.k8s.io

1.3、资源

在Kubernets中,主要的资源包括:Pods、Nodes、Services、Deployment、Replicasets、Statefulsets、Namespace、Persistents、Secrets和ConfigMaps等。另外,有些资源下面存在子资源,例如:Pod下就存在log子资源:

GET /api/v1/namespaces/{namespace}/pods/{name}/log

下面的例子显示, pod-and-pod-logs-reader 角色能够对 pods 和 pods/log 进行访问:

kind:RoleapiVersion:rbac.authorization.k8s.io/v1metadata:namespace:defaultname:pod-and-pod-logs-readerrules:- apiGroups:[""]resources:["pods","pods/log"]verbs:["get","list"]

也可以通过 resourceNamess 指定特定的资源实例,以限制角色只能够对实例进行访问控制:

kind:RoleapiVersion:rbac.authorization.k8s.io/v1metadata:namespace:defaultname:configmap-updaterrules:- apiGroups:[""]resources:["configmaps"]resourceNames:["my-configmap"]verbs:["update","get"]

1.4、主体

RBAC授权中的主体可以是组,用户或者服务帐户。用户通过字符串表示,比如“alice”、 “bob@example.com”等,具体的形式取决于管理员在认证模块中所配置的用户名。system: 被保留作为用来 Kubernetes 系统使用,因此不能作为用户的前缀。组也有认证模块提供,格式与用户类似。

在角色绑定主体的例子:

名称为 “alice@example.com”用户:

subjects:- kind:Username:"alice@example.com"apiGroup:rbac.authorization.k8s.io

名称为“frontend-admins”的组:

subjects:- kind:Groupname:"frontend-admins"apiGroup:rbac.authorization.k8s.io

在 kube-system 命名空间中,名称为“default”的服务帐户:

subjects:- kind:ServiceAccountname:defaultnamespace:kube-system

在“qa”命名空间中,所有的服务帐户:

subjects:- kind:Groupname:system:serviceaccounts:qaapiGroup:rbac.authorization.k8s.io

所有的服务帐户:

subjects:- kind:Groupname:system:serviceaccountsapiGroup:rbac.authorization.k8s.io

所有被认证的用户 (version 1.5+):

subjects:- kind:Groupname:system:authenticatedapiGroup:rbac.authorization.k8s.io

所有未被认证的用户 (version 1.5+):

subjects:- kind:Groupname:system:unauthenticatedapiGroup:rbac.authorization.k8s.io

所有用户(version 1.5+):

subjects:- kind:Groupname:system:authenticatedapiGroup:rbac.authorization.k8s.io- kind:Groupname:system:unauthenticatedapiGroup:rbac.authorization.k8s.io

二、命令行工具

Kubernetes可以通过命令工具进行角色绑定。

2.1、kubectl create rolebinding

在指定的命名空间中进行角色绑定:

1)在acme命名空间中,将admin集群角色授予bob用户:

$ kubectl create rolebinding bob-admin-binding --clusterrole=admin --user=bob --namespace=acme

2)在acme命名空间中,将admin集群角色授予acme:myapp服务帐户:

$ kubectl create rolebinding myapp-view-binding --clusterrole=view --serviceaccount=acme:myapp --namespace=acme

2.2、kubectl create clusterrolebinding

在整个集群中进行角色绑定:

1)在整个集群中,授予cluster-admin集群角色给root用户:

$ kubectl create clusterrolebinding root-cluster-admin-binding --clusterrole=cluster-admin --user=root

2)在整个集群中,授予system:node集群角色给kubelet用户:

$ kubectl create clusterrolebinding kubelet-node-binding --clusterrole=system:node --user=kubelet

3)在整个集群中,授予view集群角色给acme:myapp服务帐户:

$ kubectl create clusterrolebinding myapp-view-binding --clusterrole=view --serviceaccount=acme:myapp

三、服务帐户权限

默认情况下,RBAC策略授予控制板组件、Node和控制器作用域的权限,但是未授予kube-system命名空间外服务帐户的访问权限。这就允许管理员按照需要将特定角色授予服务帐户。

从最安全到最不安全的顺序,方法如下:

- 1)授予角色给一个指定应用的服务帐户(最佳实践)

这要求在Pod规格中指定ServiveAccountName,同时此服务帐户已被创建(通过API、kubectl create serviceaccount等)。例如,在my-namespace命名空间内,授予my-sa服务帐户view集群角色:

kubectl create rolebinding my-sa-view \--clusterrole=view \--serviceaccount=my-namespace:my-sa \--namespace=my-namespace

- 2)在一个命名空间授予

view集群角色给default服务帐户

如果应用没有指定serviceAccountName,它将使用default服务帐户。例如,例如,在my-namespace命名空间内,授予default服务帐户view集群角色:

kubectl create rolebinding default-view \--clusterrole=view \--serviceaccount=my-namespace:default \--namespace=my-namespace

当前,在 kube-system 命名空间中,很多插件作为 default 服务帐户进行运行。为了允许超级用户访问这些插件,在 kube-system 命名空间中授予 cluster-admin 角色给 default 帐户。

$ kubectl create clusterrolebinding add-on-cluster-admin \--clusterrole=cluster-admin \--serviceaccount=kube-system:default

- 3)在一个命名空间中,授予角色给所有的服务帐户:

如果希望在一个命名空间中的所有应用都拥有一个角色,而不管它们所使用的服务帐户,可以授予角色给服务帐户组。例如,在 my-namespace 命名空间中,将 view 集群角色授予 system:serviceaccounts:my-namespace 组:

$ kubectl create rolebinding serviceaccounts-view \--clusterrole=view \--group=system:serviceaccounts:my-namespace \--namespace=my-namespace

- 4)在整个集群中授予一个角色给所有的服务帐户 (不推荐)

如果不想按照每个命名空间管理权限,可以在整个集群的访问进行授权。例如,在整个集群层面,将 view 集群角色授予 sytem:serviceaccounts :

$ kubectl create clusterrolebinding serviceaccounts-view \--clusterrole=view \--group=system:serviceaccounts

- 5)在整个集群中授予超级用户访问所有的服务帐户 (强烈不推荐)

如果对访问权限不太重视,可以授予超级用户访问所有的服务帐户。

$ kubectl create clusterrolebinding serviceaccounts-cluster-admin \--clusterrole=cluster-admin \--group=system:serviceaccounts

- 6)宽松的RBAC权限

下面的策略允许所有的服务帐户作为集群管理员。在容器中运行的应用将自动的收取到服务帐户证书,并执行所有的API行为。包括查看保密字典恩将和修改权限,这是不被推荐的访问策略。

$ kubectl create clusterrolebinding permissive-binding \--clusterrole=cluster-admin \--user=admin \--user=kubelet \--group=system:serviceaccounts

官方文档:https://kubernetes.io/docs/reference/access-authn-authz/rbac/

Kubernetes 基于 RBAC 的授权(十六)的更多相关文章

- k8s-RBAC授权-十六

一.简介 基于角色的访问控制(“RBAC”) http://docs.kubernetes.org.cn/80.html (1) Kubernetes的授权是基于插件形式的,常用的授权插件有以下几种: ...

- Kubernetes学习之路(十六)之存储卷

目录 一.存储卷的概念和类型 二.emptyDir存储卷演示 三.hostPath存储卷演示 四.nfs共享存储卷演示 五.PVC和PV的概念 六.NFS使用PV和PVC 1.配置nfs存储 2.定义 ...

- 通过Dapr实现一个简单的基于.net的微服务电商系统(十六)——dapr+sentinel中间件实现服务保护

dapr目前更新到了1.2版本,在之前4月份的时候来自阿里的开发工程师发起了一个dapr集成Alibaba Sentinel的提案,很快被社区加入到了1.2的里程碑中并且在1.2 release 相关 ...

- 第十六节、基于ORB的特征检测和特征匹配

之前我们已经介绍了SIFT算法,以及SURF算法,但是由于计算速度较慢的原因.人们提出了使用ORB来替代SIFT和SURF.与前两者相比,ORB有更快的速度.ORB在2011年才首次发布.在前面小节中 ...

- 使用Typescript重构axios(二十六)——添加HTTP授权auth属性

0. 系列文章 1.使用Typescript重构axios(一)--写在最前面 2.使用Typescript重构axios(二)--项目起手,跑通流程 3.使用Typescript重构axios(三) ...

- SQL注入之Sqli-labs系列第十五关和第十六关(基于POST的时间盲注)

开始挑战第十五关(Blind- Boolian Based- String)和 第十六关(Blind- Time Based- Double quotes- String) 访问地址,输入报错语句 ' ...

- VMware vSphere 服务器虚拟化之十六 桌面虚拟化之VMware Horizon View

VMware vSphere服务器虚拟化之十六 桌面虚拟化之VMware Horizon View VMware Horizon View (原VMware View的升级版现在版本5.2)是 ...

- SpringBoot | 第二十六章:邮件发送

前言 讲解了日志相关的知识点后.今天来点相对简单的,一般上,我们在开发一些注册功能.发送验证码或者订单服务时,都会通过短信或者邮件的方式通知消费者,注册或者订单的相关信息.而且基本上邮件的内容都是模版 ...

- 了解Kubernetes主体架构(二十八)

前言 Kubernetes的教程一直在编写,目前已经初步完成了以下内容: 1)基础理论 2)使用Minikube部署本地Kubernetes集群 3)使用Kubeadm创建集群 接下来还会逐步完善本教 ...

随机推荐

- Ubuntu创建启动器(快捷方式)的方式

解压.tar.gz的navicat之后发现不能自动生成启动器了,研究了一下发现: 虽然不少带有图形界面的程序会在安装时自动在桌面上创建快捷方式,还有一些图形界面程序或者命令行程序可能需要你手动创建快捷 ...

- Docker 部署 vue 项目

Docker 部署 vue 项目 Docker 作为轻量级虚拟化技术,拥有持续集成.版本控制.可移植性.隔离性和安全性等优势.本文使用Docker来部署一个vue的前端应用,并尽可能详尽的介绍了实现思 ...

- SQL查询结果拼接成字符串

sqlserver中将查询结果拼接成字符串 #for xml path(param)--将查询结果以xml格式输出 1 select id,name from table1 for xml pat ...

- Vue --- 项目创建

目录 创建Vue项目之前的准备 创建Vue项目 重新构建项目 项目目录介绍 项目的生命周期 Vue文件式组件 配置自定义全局样式 路由逻辑跳转 生命周期钩子 路由传参的两种方式 创建Vue项目之前的准 ...

- php+tcpdf生成pdf: 中文乱码

TCPDF是一个生成PDF的不错的库,可惜,官方对包括中文在内的东亚字体支持不怎么样的.场景:某项目需要根据数据库信息生成pdf格式的发票,考虑采用稳定的tcpdf,虽然还有许多其它选择,但是这个应该 ...

- [Security] Always use parameterized queries

SQL databases are commonly used to store data; for example - your application could store user profi ...

- EFK项目操作(待完善)

Environment:{ 三台服务器均安装 kafka zookeeper filebeat logstash kibana } 一.首先安装zookeeper,kafka,让机器有 leader ...

- 均值不等式中的一则题目$\scriptsize\text{$(a+\cfrac{1}{a})^2+(b+\cfrac{1}{b})^2\ge \cfrac{25}{2}$}$

例题已知正数\(a.b\)满足条件\(a+b=1\),求\((a+\cfrac{1}{a})^2+(b+\cfrac{1}{b})^2\)的最小值: 易错方法\((a+\cfrac{1}{a})^2+ ...

- LOJ6609 无意识的石子堆【加强版】【容斥原理,计数】

题目描述:在一个\(n\times m\)的网格中,放\(2n\)个棋子,使每一行和每一列都不超过两个棋子.求方案数\(\mathrm{mod} \ 943718401\). 数据范围:\(n\le ...

- 【POJ2965】The Pilots Brothers' refrigerator

题目传送门 本题知识点:深度优先搜索 + 暴力枚举 + 回溯 + 栈 如果对以上知识点还不熟悉的同学建议先做做 POJ1753 (本题是1753的提高版)(附 POJ1753博客) 以下默认您已ACP ...