ThinkPHP---rbac权限管理

【一】概论

(1)简介

rbac(role based access controal),全称基于用户组/角色的权限控制。

(2)概况

目前来说,一般项目有两种权限管理方式①传统方式;②rbac方式。下面依次介绍下

【二】传统模式与RBAC模式对比

(1)传统权限分配方式

典型特征:将权限和用户挂钩,直接将权限绑定到用户。例如ecs电商管理平台的人员权限分配

缺点:①效率上较低;②设置权限时没有统一标准。所以上述权限分配方式,在大型网站不会使用

(2)RBAC权限管理方式

在使用时有两种体现方式①基于表结构的rbac权限管理;②基于文件结构的rbac权限管理

区别:数据的存储位置,基于表结构的数据保存在数据表(3表、5表),基于文件结构的数据保存在文件里。但原理相同

拓展:3表和5表区别,若将数据拆分到不可拆分的程度,使用5表;否则使用3表

3表包含:用户表、用户组表、权限表;5表就是将3表里的权限表、用户组表进行再次拆分。

基于数据表的形式:优点在于后期数据维护上更加方便,有界面来操作数据表。

基于文件的形式:优点在于简单容易理解,缺点是不易于维护(因为写在了文件里,没有维护界面。所以后期维护修改时比较困难)

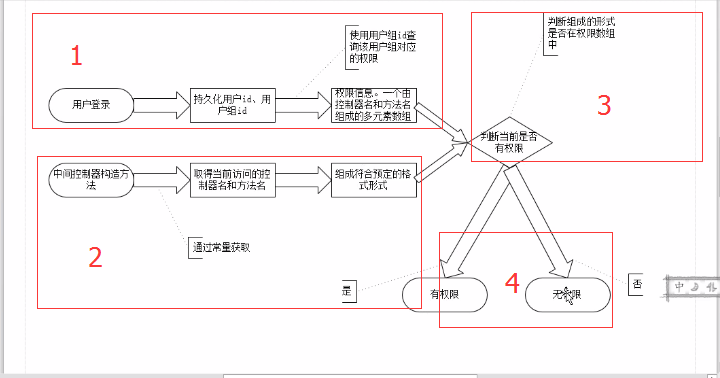

(3)RBAC原理

描述:在用户登录的时候,会持久化用户登录信息(如角色id),然后根据id去查询该角色的权限。这里的权限是用户组权限

然后在中间控制器中去获取当前用户访问的控制名和方法名,组成与预定义格式一致的形式,来判断组成后的形式在不在权限信息当中。如果在则表示有权限,如果不在则表示没有权限。

(4)RBAC权限分配方式

RBAC权限方式的最大特点:将权限和用户组挂钩,然后将用户组和用户进行挂钩。

从图中可以发现RBAC模式优点:①设计时项目前期,权限的标准就已经可以做到统一了;②维护上更加简单快捷

一般大型网站项目里,使用RBAC模式较多

【三】案例

针对OA系统,实现RBAC权限管理

第一步:定义用户组的权限信息数据,当前模式是基于文件的权限管理方式,所以数据需要写在文件里。

写在哪个文件里呢?

可以写在配置文件或者单独写文件引入。这里建议写在配置文件里,因为配置文件是系统自动加载的,所以写在配置文件里,后期用的话不需要再进行引入了。

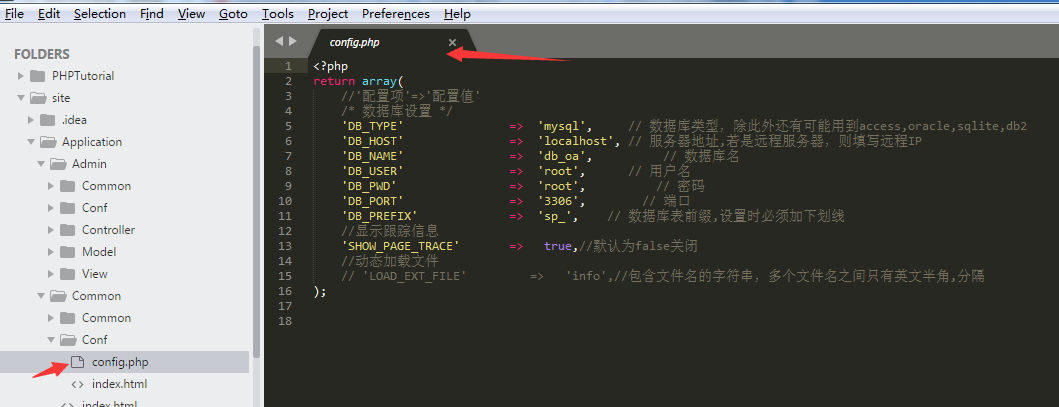

配置文件的话可以写到应用级别配置文件Application\Common\Conf\config.php,或者分组级别配置文件Application\Home\Conf\config.php

这里我推荐选择应用级别配置文件Common]Conf\config.php

之前说过3表为用户表、用户组表、权限表

将权限配置写到下面即可

//RBAC权限数据

// 1. 角色数组

'RBAC_ROLES' => array(

1 => '高层管理',

2 => '中层领导',

3 => '普通职员'

),

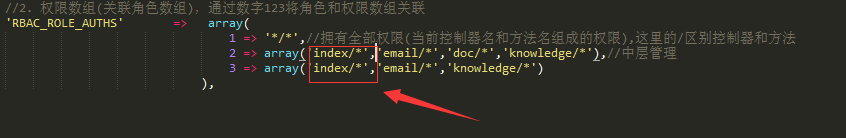

//2. 权限数组(关联角色数组),通过数字123将角色和权限数组关联

'RBAC_ROLE_AUTHS' => array(

1 => '*/*',//拥有全部权限(当前控制器名和方法名组成的权限),这里的/区别控制器和方法

2 => array('email/*','doc/*','knowledge/*'),//中层管理

3 => array('email/*','knowledge/*')

),

第二步:在指定地方去根据当前用户的role_id来获取当前用户应当有的权限。通过用户组id拿到相应权限,拿到权限信息后再获取权限名和方法名.

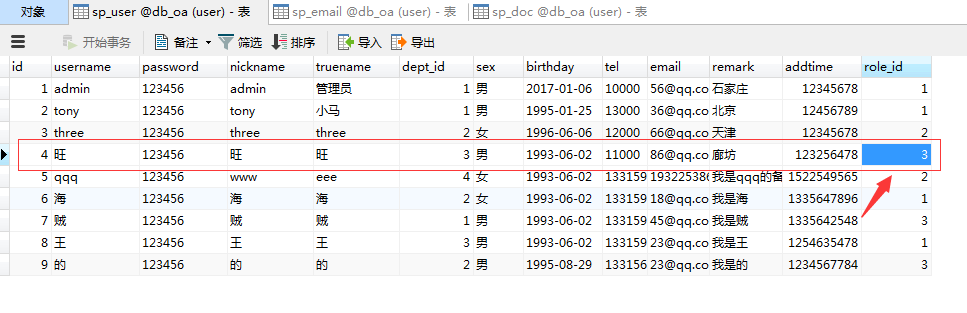

换用旺用户登录,权限为3

因为要根据当前用户的role_id去获取判断用户权限,既然和翻墙一样,也和权限挂钩了。为了防止翻墙,写到了中间控制器里,这里同样也需要判断权限,所以和翻墙写到一起。减少代码重复。写到控制器CommonController.class.php里

第三步:编写位置----中间控制器的构造方法

第四步:先测试下用户的role_id,这里我登录的用户是旺,role_id为3.所以浏览器显示3

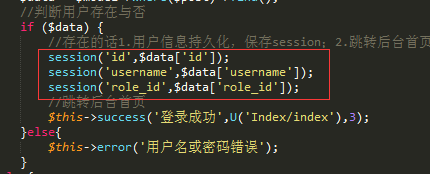

关于登录时用户信息的持久化在登录控制器里已经写好了

接着因为权限信息在配置文件里,所以接下来用C方法读取配置信息,获取权限

//因为权限信息在配置文件里,所以接下来用C方法读取配置信息,获取权限

$rbac_role_auths = C('RBAC_ROLE_AUTHS');//获取全部的用户组的权限

dump($rbac_role_auths);die;

这里输出打印下是否获取到全部权限信息,浏览器显示结果

array(3) {

[1] => string(3) "*/*"

[2] => array(3) {

[0] => string(7) "email/*"

[1] => string(5) "doc/*"

[2] => string(11) "knowledge/*"

}

[3] => array(2) {

[0] => string(7) "email/*"

[1] => string(11) "knowledge/*"

}

}

接下来获取当前用户的权限,然后输出打印下

$currRoleAuth = $rbac_role_auths[$role_id];//获取当前用户对应的权限

dump($currRoleAuth);die;

浏览器显示结果为

array(2) {

[0] => string(7) "email/*"

[1] => string(11) "knowledge/*"

}

此时上面已经走完了

接下来下面

第四步:通过常量的方式获取当前用户访问的路由中控制器名和方法名,并且组成预定义的格式

可以理解为,在中间控制器构造方法里获取当前访问的控制器名和方法名,通过什么获取呢?通过常量获取

//通过常量的方式获取当前用户访问的路由中控制器名和方法名

$controller = strtolower(CONTROLLER_NAME);//转成和预定义的一样,小写

dump($controller);die;

浏览器输出控制器名index

接下来获取方法名,继续添加

//通过常量的方式获取当前用户访问的路由中控制器名和方法名

$controller = strtolower(CONTROLLER_NAME);

$action = strtolower(ACTION_NAME);

第五步:判断是否有权限

判断依据:判断组成的形式是否在权限数组里,若在则表示有权限,否则没有权限

//判断权限,先排除超级管理员的情况

if ($role_id > 1) {

//当用户不是超级管理员时进行权限判断

if (!in_array($controller.'/'.$action,$currRoleAuth)&&!in_array($controller.'/*', $currRoleAuth)) {

//用户没有权限

$this->error('您没有权限');die;

}

}

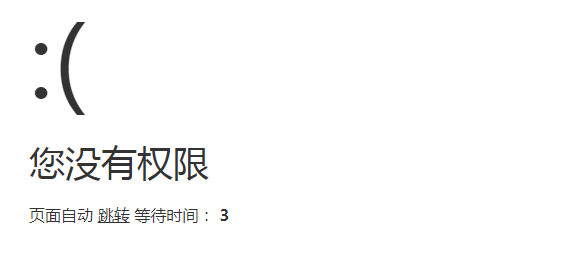

此时刷新浏览器验证下,会登录成功,但是显示首页失败,一直显示没有权限,然后重新登录,然后没有权限,然后重新登录。。。。。在没有权限和登录一直循环

为什么会出现这种情况呢?

原来因为没有在配置文件里加index控制器,所以接下来加上

现在可以进行验证测试了,普通员工没有职员管理的权限,所以如果点击职员管理会提示没有权限

如果想让用户在跳页时跳转到首页,可以在控制器里编写方法

【总结】

按照步骤执行

.

ThinkPHP---rbac权限管理的更多相关文章

- ThinkPHP RBAC权限管理机制

RBAC是ThinkPHP很好用的后台权限管理的,话不多说,实现方法如下,也方便以后自己查询使用: 1.新建4个数据库表 self_role权限表 CREATE TABLE `self_role` ( ...

- ThinkPHP中RBAC权限管理的简单应用

RBAC英文全称(Role-Based Access Controller)即基于角色的权限访问控制,简单来讲,一个用户可以拥有若干角色,每一个角色拥有若干权限.这样,就构造成“用户-角色-权限”的授 ...

- RBAC权限管理模型 产品经理 设计

RBAC权限管理模型:基本模型及角色模型解析及举例 | 人人都是产品经理http://www.woshipm.com/pd/440765.html RBAC权限管理 - PainsOnline的专栏 ...

- Spring Security实现RBAC权限管理

Spring Security实现RBAC权限管理 一.简介 在企业应用中,认证和授权是非常重要的一部分内容,业界最出名的两个框架就是大名鼎鼎的 Shiro和Spring Security.由于Spr ...

- yii2 rbac权限管理学习笔记

下面介绍一个 yii2 的 Rbac 权限管理设置,闲话少说,直接上代码, 1.首先我们要在组件里面配置一下 Rbac ,如下所示(common/config/main-local.php或者main ...

- vue基于d2-admin的RBAC权限管理解决方案

前两篇关于vue权限路由文章的填坑,说了一堆理论,是时候操作一波了. vue权限路由实现方式总结 vue权限路由实现方式总结二 选择d2-admin是因为element-ui的相关开源项目里,d2-a ...

- PHP中RBAC权限管理

1.RBAC概念和原理 RBAC:全称叫做Role-Based Access Control,中文翻译叫做基于角色的访问控制.其主要的作用是实现项目的权限控制. ...

- 基于RBAC权限管理的后台管理系统

在摸爬滚打中渐渐理解了RBAC权限管理是个什么玩意. RBAC的基本概念: **RBAC认为权限授权实际上是Who.What.How的问题.在RBAC模型中,who.what.how构成了访问权限三元 ...

- spring boot:spring security用mysql数据库实现RBAC权限管理(spring boot 2.3.1)

一,用数据库实现权限管理要注意哪些环节? 1,需要生成spring security中user类的派生类,用来保存用户id和昵称等信息, 避免页面上显示用户昵称时需要查数据库 2,如果需要在页面上显示 ...

- RBAC权限管理

RBAC(Role-Based Access Control,基于角色的访问控制),就是用户通过角色与权限进行关联. 简单地说,一个用户拥有若干角色,每一个角色拥有若干权限. 这样,就构造成“用户-角 ...

随机推荐

- scikit-learn:3. Model selection and evaluation

參考:http://scikit-learn.org/stable/model_selection.html 有待翻译,敬请期待: 3.1. Cross-validation: evaluating ...

- Html.RenderPartial使用三个参数

Html.RenderPartial("usercontrolurl", model, ViewDataDictionary) 当使用三个参数时可以这样使用: var data = ...

- SQL Server 运行计划操作符具体解释(1)——断言(Assert)

前言: 非常多非常多地方对于语句的优化,一般比較靠谱的回复即使--把运行计划发出来看看.当然那些仅仅看语句就说怎样怎样改代码,我一直都是拒绝的,由于这样的算是纯蒙.依据本人经验,大量的性能问题单纯从语 ...

- Bootstrap button源码分析

/* ======================================================================== * Bootstrap: button.js v ...

- 9 Range 实用操作

9.1 剪切.复制和粘贴来移动数据 sourceRange.Cut [Destination] 如果指定Destination,相当于Ctrl^X(sourceRange) & Ctrl^V( ...

- python-----模糊搜索文件

告诉计算机文件在哪 → 使用路径描述位置 描述文件的特征 → 用条件判断来筛选 比对后打印文件名 → 用循环来实现逐个比对 #!/usr/bin/env python # -*- codi ...

- 洛谷P2831 愤怒的小鸟——贪心?状压DP

题目:https://www.luogu.org/problemnew/show/P2831 一开始想 n^3 贪心来着: 先按 x 排个序,那么第一个不就一定要打了么? 在枚举后面某一个,和它形成一 ...

- C++中的常量(一) const限定符

最近在重新看<<C++ Primer>>,第一遍的时候const和constexpr看得并不太懂,这次又有了些更新的理解,当然可能仍然有许多不对的地方... 首先,const限 ...

- ssh使用秘钥文件连接提示WARNING: UNPROTECTED PRIVATE KEY FILE!(转载)

转自:http://www.01happy.com/ssh-unprotected-private-key-file/ 在centos 6.4下使用ssh连接远程主机时,用的是另外一个密钥,需要用-i ...

- E2017614-hm

pluck n. 勇气,精神; 内脏; 快而猛的拉; 〈俚〉不及格; vt. 拔掉; 采,摘; 鼓起(勇气等); 弹(乐器); scope n. (处理.研究事务的) 范围; 眼界,见识 ...