hibernate规避SQL注入实例

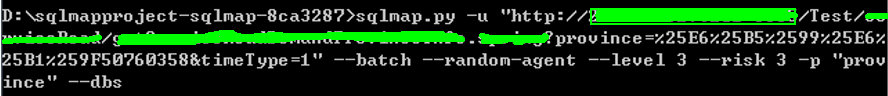

项目被检测出SQL注入,注入url如:http://127.0.0.1:8080/Test/wlf/getServiceInfo.html?province=%25E6%25B5%2599%25E6%25B1%259F50760358&timeType=1

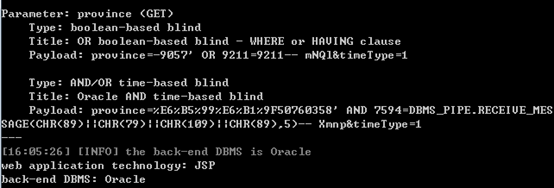

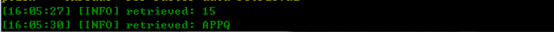

利用常用SQL注入工具可获取数据库详细情况如下所示:

sqlmap命令:

注入漏洞信息:

针对SQL注入漏洞,一般的应对方式是在服务器端加强HTTP请求字符过滤,防范注入攻击,但这里是用hibernate作为ORM操作数据库,更为彻底的方式是参数的处理。先看原来的查询操作:

public List<ProvinceListVO> getServiceInfo(String province,String timeType) {

List<ProvinceListVO> listVO = new ArrayList<ProvinceListVO>();

StringBuffer sb =new StringBuffer();

sb.append("select * from v_wlf_info t where t.province='")

.append(province).append("' and time_type='").append(timeType).append("'")

.append(" and t.total>0");

try {

listVO = this.queryByJdbcForBean2(sb.toString(), ProvinceListVO.class);

} catch (Exception e) {

e.printStackTrace();

}

return listVO;

}

问题就出在标红那一行,明明是两个参数,非得搞成字符串,让人家有机可乘。修改后的代码:

public List<ProvinceListVO> getServiceInfo(String province,String timeType) {

List<ProvinceListVO> listVO = new ArrayList<ProvinceListVO>();

StringBuffer sb =new StringBuffer();

sb.append("select * from v_wlf_info t where t.province=? and t.time_type=?")

// .append(province).append("' and time_type='").append(timeType).append("'")

.append(" and t.total>0");

try {

listVO = this.queryByJdbcForBean2(sb.toString(), ProvinceListVO.class, province, timeType);

} catch (Exception e) {

e.printStackTrace();

}

return listVO;

}

我们看下queryByJdbcForBean2干了啥:

public <T> List<T> queryByJdbcForBean2(String sql,Class c,final Object... values){

List<T> list= new ArrayList<T>();

Session session = null;

try {

session = this.getSession();

Query query = this.getSession().createSQLQuery(sql);

if (values != null) {

for (int i = 0; i < values.length; i++) {

query.setParameter(i, values[i]);

}

}

List<Object> rlist = query.setResultTransformer(Transformers.ALIAS_TO_ENTITY_MAP).list();

for (Object object : rlist) {

Map map = (Map) object;

T t = (T) Map2BeanUtils.map2Bean(map, c, Map2BeanUtils.DB_COLUMN_TYPE);

list.add(t);

}

} catch (DataAccessResourceFailureException e) {

e.printStackTrace();

} catch (HibernateException e) {

e.printStackTrace();

} catch (IllegalStateException e) {

e.printStackTrace();

}finally{

if(session != null)

this.releaseSession(session);

}

return list;

}

上面使用的是利用setParameter方法来防止在参数上做手脚。

hibernate规避SQL注入实例的更多相关文章

- sql注入实例分析

什么是SQL注入攻击?引用百度百科的解释: sql注入_百度百科: 所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具 ...

- web安全之sql注入实例(5.0之前的)

web安全之sql(5.0之前)注入实例 5.0之前的数据库没有information库. 所以这里需要运用的是load_file()函数来获取信息. 1.判断是否有sql注入,用and 1=1 和 ...

- Hibernate防止SQL注入

如果在查询字段中输入单引号"'",则会报错,这是因为输入的单引号和其他的sql组合在一起编程了一个新的sql,实际上这就是SQL注入漏洞,后来我在前台和后台都对输入的字符进行了判断 ...

- 使用Hibernate防止SQL注入的方法

之前写代码,往后台传入一个组织好的String类型的Hql或者Sql语句,去执行. 这样其实是很蠢的一种做法!!!! 举个栗子~~ 我们模仿一下用户登录的场景: 常见的做法是将前台获取到的用户名和密码 ...

- sql注入实例详解(二)

前言 这篇文章就是一个最基本的SQl手工注入的过程了.基本上在sqlilabs上面的实验,如果知道了其中的全部知识点,都可以通过以下的步骤进行脱裤.下面的这个步骤也是其他的脱裤手段的基础.如果想要精通 ...

- 后台SQL注入实例

简要描述: 汉庭连锁酒店后台SQL注入,可绕过登陆限制进入后台,可脱库. 详细说明: 问题发生在这个站点.http://miaosha.htinns.com/ 标题内没有写具体信息.因为怕发布后被人入 ...

- hibernate防止sql注入对参数赋值传参数的例子

来源于:https://my.oschina.net/u/1754093/blog/707083 1.按参数名称绑定 在HQL语句中定义命名参数要用":"开头,形式如下: Quer ...

- PDO预处理语句规避SQL注入攻击

所谓SQL注入式攻击,就是攻击者把SQL命令插入到Web表单的输入域或页面请求的查询字符串,欺骗服务器执行恶意的SQL命令.在某些表单中,用户输入的内容直接用来构造(或者影响)动态SQL命令,或作为存 ...

- Hibernate使用中防止SQL注入的几种方案

Hibernate使用中防止SQL注入的几种方案 Hibernate是一个开放源代码的对象关系映射框架,它对JDBC进行了非常轻量级的对象封装,使得Java程序员可以随心所欲的使用对象编程思维来操纵数 ...

随机推荐

- UVA-11367 Full Tank? (dijkstra)

题目大意:有n个加油站,每个加油站的油价已知,并且已知油箱的大小,问能否从起点走到终点,若能,找出最小油费. 题目分析:记得在做暴力搜索的时候做过这道题,不算难.但是这次是用dijkstra算法做的, ...

- Ansible 小手册系列 二十(经常遇到的问题)

(1). 怎么为任务设置环境变量? - name: set environment shell: echo $PATH $SOME >> /tmp/a.txt environment: P ...

- RabbitMQ(4) 未路由的消息、TTL和死信

未路由的消息 当生产这发送的消息到达指定的交换器后,如果交换器无法根据自身类型.绑定的队列以及消息的路由键找到匹配的队列,默认情况下消息将被丢弃.可以通过两种方式 处理这种情况,一是在发送是设置man ...

- vue 插件(Sublime Text 3 常用插件以及安装方法)(转)

使用Package Control组件安装 也可以安装package control组件,然后直接在线安装:按Ctrl+` 调出console粘贴以下代码到底部命令行并回车: { import url ...

- APUE学习笔记——3.10文件共享

基本概念 内核使用3个数据结构描述一个打开的文件:进程表.文件表.V节点表 首先了解3种数据结构的概念 1 进程表 每一个进程有一个进程表.进程表里是一组打开的文件描述符,如标 ...

- 20165202 week10课下补做

相关知识点总结 在数据结构和算法中,排序是很重要的操作,要让一个类可以进行排序,有两种方法: 有类的源代码,针对某一成员变量排序,让类实现Comparable接口,调用Collection.sort( ...

- open()参数宏的意义 O_TRUNC

C语言中一些基本函数 int _open(char *pathname,int access)为读或写打开一个文件, 按后按access来确定是读文件还是写文件,access值见下表 ┌──────┬ ...

- jq的attr、prop和data区别

prop()获取在匹配的元素集中的第一个元素的属性值. 大家都知道有的浏览器只要写disabled,checked就可以了,而有的要写成disabled = "disabled", ...

- Okhttp之RouteSelector简单解析

继前面的几篇OKhttp的拦截器简单分析之后,对于后续Okhttp之间的分析自己也着实琢磨了一段时间,是分析RealConnection?还是ConnectionPool,随着对Okhttp源码的深入 ...

- 基于EasyNVR实现RTSP/Onvif监控摄像头Web无插件化直播监控

前言 随着互联网的发展,尤其是移动互联网,基于H5.微信的应用越来越多,企业也更多地想基于H5.微信公众号来快速开发和运营自己的产品,那么传统的安防IPC所输出的各种RTSP.GB28181.SDK视 ...