SpringSecurity代码实现JWT接口权限授予与校验

通过笔者前两篇文章的说明,相信大家已经知道JWT是什么,怎么用,该如何结合Spring Security使用。那么本节就用代码来具体的实现一下JWT登录认证及鉴权的流程。

一、环境准备工作

- 建立Spring Boot项目并集成了Spring Security,项目可以正常启动

- 通过controller写一个HTTP的GET方法服务接口,比如:“/hello”

- 实现最基本的动态数据验证及权限分配,即实现UserDetailsService接口和UserDetails接口。这两个接口都是向Spring Security提供用户、角色、权限等校验信息的接口

- 如果你学习过Spring Security的formLogin登录模式,请将HttpSecurity配置中的formLogin()配置段全部去掉。因为JWT完全使用JSON接口,没有from表单提交。

- HttpSecurity配置中一定要加上csrf().disable(),即暂时关掉跨站攻击CSRF的防御。这样是不安全的,我们后续章节再做处理。

以上的内容,我们在之前的文章中都已经讲过。如果仍然不熟悉,可以翻看本号之前的文章。

## 二、开发JWT工具类

通过maven坐标引入JWT工具包jjwt

<dependency><groupId>io.jsonwebtoken</groupId><artifactId>jjwt</artifactId><version>0.9.0</version></dependency>

在application.yml中加入如下自定义一些关于JWT的配置

jwt:header: JWTHeaderNamesecret: aabbccddexpiration: 3600000

- 其中header是携带JWT令牌的HTTP的Header的名称。虽然我这里叫做JWTHeaderName,但是在实际生产中可读性越差越安全。

- secret是用来为JWT基础信息加密和解密的密钥。虽然我在这里在配置文件写死了,但是在实际生产中通常不直接写在配置文件里面。而是通过应用的启动参数传递,并且需要定期修改。

- expiration是JWT令牌的有效时间。

写一个Spring Boot配置自动加载的工具类。

@Data@ConfigurationProperties(prefix = "jwt") //配置自动加载,prefix是配置的前缀@Componentpublic class JwtTokenUtil implements Serializable {private String secret;private Long expiration;private String header;/*** 生成token令牌** @param userDetails 用户* @return 令token牌*/public String generateToken(UserDetails userDetails) {Map<String, Object> claims = new HashMap<>(2);claims.put("sub", userDetails.getUsername());claims.put("created", new Date());return generateToken(claims);}/*** 从令牌中获取用户名** @param token 令牌* @return 用户名*/public String getUsernameFromToken(String token) {String username;try {Claims claims = getClaimsFromToken(token);username = claims.getSubject();} catch (Exception e) {username = null;}return username;}/*** 判断令牌是否过期** @param token 令牌* @return 是否过期*/public Boolean isTokenExpired(String token) {try {Claims claims = getClaimsFromToken(token);Date expiration = claims.getExpiration();return expiration.before(new Date());} catch (Exception e) {return false;}}/*** 刷新令牌** @param token 原令牌* @return 新令牌*/public String refreshToken(String token) {String refreshedToken;try {Claims claims = getClaimsFromToken(token);claims.put("created", new Date());refreshedToken = generateToken(claims);} catch (Exception e) {refreshedToken = null;}return refreshedToken;}/*** 验证令牌** @param token 令牌* @param userDetails 用户* @return 是否有效*/public Boolean validateToken(String token, UserDetails userDetails) {SysUser user = (SysUser) userDetails;String username = getUsernameFromToken(token);return (username.equals(user.getUsername()) && !isTokenExpired(token));}/*** 从claims生成令牌,如果看不懂就看谁调用它** @param claims 数据声明* @return 令牌*/private String generateToken(Map<String, Object> claims) {Date expirationDate = new Date(System.currentTimeMillis() + expiration);return Jwts.builder().setClaims(claims).setExpiration(expirationDate).signWith(SignatureAlgorithm.HS512, secret).compact();}/*** 从令牌中获取数据声明,如果看不懂就看谁调用它** @param token 令牌* @return 数据声明*/private Claims getClaimsFromToken(String token) {Claims claims;try {claims = Jwts.parser().setSigningKey(secret).parseClaimsJws(token).getBody();} catch (Exception e) {claims = null;}return claims;}}

上面的代码就是使用io.jsonwebtoken.jjwt提供的方法开发JWT令牌生成、刷新的工具类。

三、开发登录接口(获取Token的接口)

- "/authentication"接口用于登录验证,并且生成JWT返回给客户端

- "/refreshtoken"接口用于刷新JWT,更新JWT令牌的有效期

@RestControllerpublic class JwtAuthController {@Resourceprivate JwtAuthService jwtAuthService;@PostMapping(value = "/authentication")public AjaxResponse login(@RequestBody Map<String, String> map) {String username = map.get("username");String password = map.get("password");if (StringUtils.isEmpty(username) || StringUtils.isEmpty(password)) {return AjaxResponse.error(new CustomException(CustomExceptionType.USER_INPUT_ERROR,"用户名密码不能为空"));}return AjaxResponse.success(jwtAuthService.login(username, password));}@PostMapping(value = "/refreshtoken")public AjaxResponse refresh(@RequestHeader("${jwt.header}") String token) {return AjaxResponse.success(jwtAuthService.refreshToken(token));}}

核心的token业务逻辑写在JwtAuthService 中

- login方法中首先使用用户名、密码进行登录验证。如果验证失败抛出BadCredentialsException异常。如果验证成功,程序继续向下走,生成JWT响应给前端

- refreshToken方法只有在JWT token没有过期的情况下才能刷新,过期了就不能刷新了。需要重新登录。

@Servicepublic class JwtAuthService {@Resourceprivate AuthenticationManager authenticationManager;@Resourceprivate UserDetailsService userDetailsService;@Resourceprivate JwtTokenUtil jwtTokenUtil;public String login(String username, String password) {//使用用户名密码进行登录验证UsernamePasswordAuthenticationToken upToken =new UsernamePasswordAuthenticationToken( username, password );Authentication authentication = authenticationManager.authenticate(upToken);SecurityContextHolder.getContext().setAuthentication(authentication);//生成JWTUserDetails userDetails = userDetailsService.loadUserByUsername( username );return jwtTokenUtil.generateToken(userDetails);}public String refreshToken(String oldToken) {if (!jwtTokenUtil.isTokenExpired(oldToken)) {return jwtTokenUtil.refreshToken(oldToken);}return null;}}

因为使用到了AuthenticationManager ,所以在继承WebSecurityConfigurerAdapter的SpringSecurity配置实现类中,将AuthenticationManager 声明为一个Bean。并将"/authentication"和 "/refreshtoken"开放访问权限,如何开放访问权限,我们之前的文章已经讲过了。

@Bean(name = BeanIds.AUTHENTICATION_MANAGER)@Overridepublic AuthenticationManager authenticationManagerBean() throws Exception {return super.authenticationManagerBean();}

四、接口访问鉴权过滤器

当用户第一次登陆之后,我们将JWT令牌返回给了客户端,客户端应该将该令牌保存起来。在进行接口请求的时候,将令牌带上,放到HTTP的header里面,header的名字要和jwt.header的配置一致,这样服务端才能解析到。下面我们定义一个拦截器:

- 拦截接口请求,从请求request获取token,从token中解析得到用户名

- 然后通过UserDetailsService获得系统用户(从数据库、或其他其存储介质)

- 根据用户信息和JWT令牌,验证系统用户与用户输入的一致性,并判断JWT是否过期。如果没有过期,至此表明了该用户的确是该系统的用户。

- 但是,你是系统用户不代表你可以访问所有的接口。所以需要构造UsernamePasswordAuthenticationToken传递用户、权限信息,并将这些信息通过authentication告知Spring Security。Spring Security会以此判断你的接口访问权限。

@Slf4j@Componentpublic class JwtAuthenticationTokenFilter extends OncePerRequestFilter {@Resourceprivate MyUserDetailsService userDetailsService;@Resourceprivate JwtTokenUtil jwtTokenUtil;@Overrideprotected void doFilterInternal(HttpServletRequest request,HttpServletResponse response,FilterChain chain) throws ServletException, IOException {// 从这里开始获取 request 中的 jwt tokenString authHeader = request.getHeader(jwtTokenUtil.getHeader());log.info("authHeader:{}", authHeader);// 验证token是否存在if (authHeader != null && StringUtils.isNotEmpty(authHeader)) {// 根据token 获取用户名String username = jwtTokenUtil.getUsernameFromToken(authHeader);if (username != null && SecurityContextHolder.getContext().getAuthentication() == null) {// 通过用户名 获取用户的信息UserDetails userDetails = this.userDetailsService.loadUserByUsername(username);// 验证JWT是否过期if (jwtTokenUtil.validateToken(authHeader, userDetails)) {//加载用户、角色、权限信息,Spring Security根据这些信息判断接口的访问权限UsernamePasswordAuthenticationToken authentication= new UsernamePasswordAuthenticationToken(userDetails, null,userDetails.getAuthorities());authentication.setDetails(new WebAuthenticationDetailsSource().buildDetails(request));SecurityContextHolder.getContext().setAuthentication(authentication);}}}chain.doFilter(request, response);}}

在spring Security的配置类(即WebSecurityConfigurerAdapter实现类的configure(HttpSecurity http)配置方法中,加入如下配置:

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS).and().addFilterBefore(jwtAuthenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

- 因为我们使用了JWT,表明了我们的应用是一个前后端分离的应用,所以我们可以开启STATELESS禁止使用session。当然这并不绝对,前后端分离的应用通过一些办法也是可以使用session的,这不是本文的核心内容不做赘述。

- 将我们的自定义jwtAuthenticationTokenFilter,加载到UsernamePasswordAuthenticationFilter的前面。

五、测试一下:

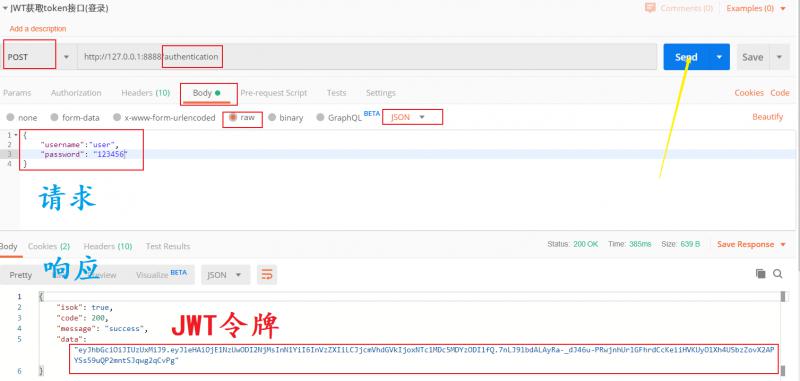

测试登录接口,即:获取token的接口。输入正确的用户名、密码即可获取token。

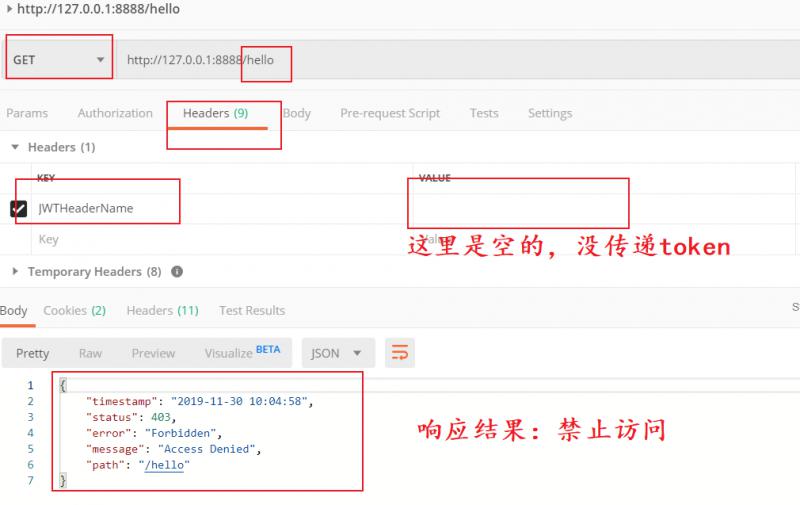

下面我们访问一个我们定义的简单的接口“/hello”,但是不传递JWT令牌,结果是禁止访问。当我们将上一步返回的token,传递到header中,就能正常响应hello的接口结果。

期待您的关注

- 向您推荐博主的系列文档:《手摸手教您学习SpringBoot系列-16章97节》

- 本文转载注明出处(必须带连接,不能只转文字):字母哥博客。

SpringSecurity代码实现JWT接口权限授予与校验的更多相关文章

- 【JEECG技术文档】JEECG 接口权限开发及配置使用说明

1.功能介绍 通过接口配置实现,对接口的访问权限控制和数据权限控制,接口时REST接口,接口权限认证机制使用Json web token (JWT) 接口权限调用流程: (1)通过接口用户的用户名 ...

- SpringBoot系列 - 集成JWT实现接口权限认证

会飞的污熊 2018-01-22 16173 阅读 spring jwt springboot RESTful API认证方式 一般来讲,对于RESTful API都会有认证(Authenticati ...

- SpringBoot+Shiro+JWT前后端分离实现用户权限和接口权限控制

1. 引入需要的依赖 我使用的是原生jwt的依赖包,在maven仓库中有好多衍生的jwt依赖包,可自己在maven仓库中选择,实现大同小异. <dependency> <groupI ...

- 跟我一起学.NetCore之熟悉的接口权限验证不能少(Jwt)

前言 权限管控对于一个系统来说是非常重要的,最熟悉不过的是菜单权限和数据权限,上一节通过Jwt实现了认证,接下来用它实现接口权限的验证,为什么不是菜单权限呢?对于前后端分离而言,称其为接口权限感觉比较 ...

- SpringSecurity之整合JWT

SpringSecurity之整合JWT 目录 SpringSecurity之整合JWT 1. 写在前面的话 2. JWT依赖以及工具类的编写 3. JWT过滤器 4. 登录成功结果处理器 5. Sp ...

- SpringBoot整合SpringSecurity示例实现前后分离权限注解

SpringBoot 整合SpringSecurity示例实现前后分离权限注解+JWT登录认证 作者:Sans_ juejin.im/post/5da82f066fb9a04e2a73daec 一.说 ...

- (十三)整合 SpringSecurity 框架,实现用户权限管理

整合 SpringSecurity 框架,实现用户权限管理 1.Security简介 1.1 基础概念 1.2 核心API解读 2.SpringBoot整合SpringSecurity 2.1 流程描 ...

- Spring Cloud实战 | 第十一篇:Spring Cloud Gateway 网关实现对RESTful接口权限控制和按钮权限控制

一. 前言 hi,大家好,这应该是农历年前的关于开源项目 的最后一篇文章了. 有来商城 是基于 Spring Cloud OAuth2 + Spring Cloud Gateway + JWT实现的统 ...

- ruoyi接口权限校验

此文章属于ruoyi项目实战系列 ruoyi系统在前端主要通过权限字符包含与否来动态显示目录和按钮.为了防止通过http请求绕过权限限制,后端接口也需要进行相关权限设计. @PreAuthorize使 ...

随机推荐

- vue 父子组件通信详解

这是一篇详细讲解vue父子组件之间通信的文章,初始学习vue的时候,总是搞不清楚几个情况 通过props在父子组件传值时,v-bind:data="data",props接收的到底 ...

- SpringBoot整合Redis(一)

docker启动redis docker run -p 6379:6379 --name myredis redis 查看容器 [root@topcheer ~]# docker ps -l CONT ...

- spring cloud 2.x版本 Ribbon服务发现教程(内含集成Hystrix熔断机制)

本文采用Spring cloud本文为2.1.8RELEASE,version=Greenwich.SR3 前言 本文基于前两篇文章eureka-server和eureka-client的实现. 参考 ...

- 干货:.net core实现读取自定义配置文件,有源代码哦

看好多人不懂在.NET CORE中如何读取配置文件,我这里分了两篇,上一篇介绍了怎样通过appsettings.json配置读取文件信息.这一篇教大家自定义配置文件: 1.在项目下创建配置文件 { & ...

- centos 7 防火墙firewall 与iptables 的一些常用命令

CentOS 7的防火墙配置跟以前版本有很大区别,CentOS7这个版本的防火墙默认使用的是firewall,与之前的版本使用iptables不一样. firewall常用命令 service fir ...

- MIT线性代数:8.求解Ax=b,可解性和结构

- 单点登录 - OAuth 2.0 授权码模式(一)

OAuth 2.0定义了四种授权方式 授权码模式(authorization code) 简化模式(implicit) 密码模式(resource owner password credentials ...

- VirtualBox6安装CentOS7设置静态IP

安装virtualbox后安装centos7, 这里就不在赘述了, 网上有很多教程 先关闭虚拟机, 按照如下设置配置网络 这里需要使用双网卡, 我们在开启第二个网卡, 如下所示 之后开启虚拟机, 进行 ...

- Linux修改主机名!(图文)

本篇作为之前的补充篇,如果想修改自己的主机名,方便老师检查作业是否是自己做的,可以用修改主机名的方法,那么怎么修改呢? 一. 使用hostname命令 比如我现在的主机名是haozhikuan-hbz ...

- m113

今天的比赛很有感触,所以来写一下题解: T1可以发现一些规律是:面积扩大的速度显然比周长扩大的速度快,然后就可以枚举周长来看能为成的面积,其实最优的情况一定是六边型的情况,通过手膜我们可以发现对于边长 ...