SpringBoot系列——Security + Layui实现一套权限管理后台模板

前言

Spring Security官网:https://spring.io/projects/spring-security

Spring Security是一个功能强大且高度可定制的身份验证和访问控制框架,侧重于为Java应用程序提供身份验证和授权。Security通过大量的拦截器进行校验,具体请看官网列出的列表:https://docs.spring.io/spring-security/site/docs/4.2.4.RELEASE/reference/htmlsingle/#ns-custom-filters

本文记录在SpringBoot项目中整合Spring Security进行权限控制,配合Layui,实现一套相对简单的权限管理后台模板

效果演示

登录,一个简单的登录页面,没登录之前,访问任意接口都会被拦截到登录页面(本例中,密码没有进行加密,存储的是明文,大家自己再进行加密存储跟校验,我这样就从简了)

我们可以利用配置文件的分支选择,设置开发环境不进行验证码校验,测试、生产环境再开启验证码校验,这样可以大大方便我们开发调试

xxx_huanzi,普通用户权限登录

xxx_sa、xxx_admin,管理员权限登录

退出登录

关键代码

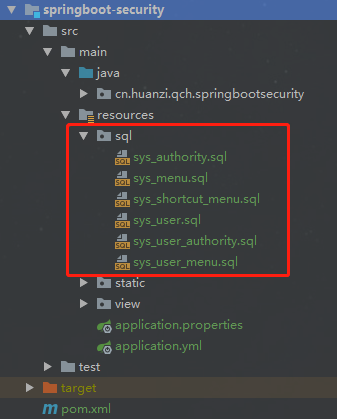

数据表

首先我们要确定下我们需要哪些表,结构跟测试数据我一起贴出来

系统用户表

SET NAMES utf8mb4;

SET FOREIGN_KEY_CHECKS = 0; -- ----------------------------

-- Table structure for sys_user

-- ----------------------------

DROP TABLE IF EXISTS `sys_user`;

CREATE TABLE `sys_user` (

`user_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '用户id',

`login_name` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '登录名',

`user_name` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '用户名称',

`password` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '登录密码',

`valid` char(1) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '软删除标识,Y/N',

`limited_ip` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NULL DEFAULT NULL COMMENT '限制允许登录的IP集合',

`limited_mac` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NULL DEFAULT NULL COMMENT '更高级别的安全限制,限制允许登录的mac地址集合',

`expired_time` datetime NULL DEFAULT NULL COMMENT '账号失效时间,超过时间将不能登录系统',

`last_change_pwd_time` datetime NOT NULL COMMENT '最近修改密码时间,超出时间间隔,提示用户修改密码',

`limit_multi_login` char(1) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '是否允许账号同一个时刻多人在线,Y/N',

`greate_time` datetime NOT NULL COMMENT '创建时间',

`update_time` datetime NOT NULL COMMENT '修改时间',

PRIMARY KEY (`user_id`) USING BTREE

) ENGINE = InnoDB CHARACTER SET = utf8 COLLATE = utf8_general_ci COMMENT = '系统用户表' ROW_FORMAT = Compact; -- ----------------------------

-- Records of sys_user

-- ----------------------------

INSERT INTO `sys_user` VALUES ('', 'xxx_sa', 'sa', '', 'Y', NULL, NULL, '2020-09-01 16:35:16', '2019-07-19 16:35:46', 'N', '2019-07-19 16:36:03', '2019-07-19 16:36:07');

INSERT INTO `sys_user` VALUES ('', 'xxx_admin', 'admin', '', 'Y', NULL, NULL, '2020-09-01 16:35:16', '2019-07-19 16:35:46', 'N', '2019-07-19 16:36:03', '2019-07-19 16:36:07');

INSERT INTO `sys_user` VALUES ('', 'xxx_huanzi', 'huanzi', '', 'Y', NULL, NULL, '2020-09-01 16:35:16', '2019-07-19 16:35:46', 'N', '2019-07-19 16:36:03', '2019-07-19 16:36:07'); SET FOREIGN_KEY_CHECKS = 1;

系统权限表

SET NAMES utf8mb4;

SET FOREIGN_KEY_CHECKS = 0; -- ----------------------------

-- Table structure for sys_authority

-- ----------------------------

DROP TABLE IF EXISTS `sys_authority`;

CREATE TABLE `sys_authority` (

`authority_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '权限id',

`authority_name` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '权限名称,ROLE_开头,全大写',

`authority_remark` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '权限描述',

PRIMARY KEY (`authority_id`) USING BTREE

) ENGINE = InnoDB CHARACTER SET = utf8 COLLATE = utf8_general_ci COMMENT = '系统权限表' ROW_FORMAT = Compact; -- ----------------------------

-- Records of sys_authority

-- ----------------------------

INSERT INTO `sys_authority` VALUES ('', 'ROLE_SA', '超级管理员权限');

INSERT INTO `sys_authority` VALUES ('', 'ROLE_ADMIN', '管理员权限');

INSERT INTO `sys_authority` VALUES ('', 'ROLE_USER', '普通用户权限'); SET FOREIGN_KEY_CHECKS = 1;

系统菜单表

SET NAMES utf8mb4;

SET FOREIGN_KEY_CHECKS = 0; -- ----------------------------

-- Table structure for sys_menu

-- ----------------------------

DROP TABLE IF EXISTS `sys_menu`;

CREATE TABLE `sys_menu` (

`menu_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '菜单id',

`menu_name` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '菜单名称',

`menu_path` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '菜单路径',

`menu_parent_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NULL DEFAULT NULL COMMENT '上级id',

PRIMARY KEY (`menu_id`) USING BTREE

) ENGINE = InnoDB CHARACTER SET = utf8 COLLATE = utf8_general_ci COMMENT = '系统菜单表' ROW_FORMAT = Compact; -- ----------------------------

-- Records of sys_menu

-- ----------------------------

INSERT INTO `sys_menu` VALUES ('', '系统管理', '/sys', NULL);

INSERT INTO `sys_menu` VALUES ('', '用户管理', '/sys/user', '');

INSERT INTO `sys_menu` VALUES ('', '权限管理', '/sys/authority', '');

INSERT INTO `sys_menu` VALUES ('', '菜单管理', '/sys/menu', '');

INSERT INTO `sys_menu` VALUES ('', 'XXX菜单', '/menu/xxx', '');

INSERT INTO `sys_menu` VALUES ('', 'XXX菜单1', '/menu/xxx1', '');

INSERT INTO `sys_menu` VALUES ('', 'XXX菜单2', '/menu/xxx2', ''); SET FOREIGN_KEY_CHECKS = 1;

用户与权限关联表

SET NAMES utf8mb4;

SET FOREIGN_KEY_CHECKS = 0; -- ----------------------------

-- Table structure for sys_user_authority

-- ----------------------------

DROP TABLE IF EXISTS `sys_user_authority`;

CREATE TABLE `sys_user_authority` (

`user_authority_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '用户权限表id',

`user_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '用户id',

`authority_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '权限id',

PRIMARY KEY (`user_authority_id`) USING BTREE

) ENGINE = InnoDB CHARACTER SET = utf8 COLLATE = utf8_general_ci COMMENT = '用户权限表' ROW_FORMAT = Compact; -- ----------------------------

-- Records of sys_user_authority

-- ----------------------------

INSERT INTO `sys_user_authority` VALUES ('', '', '');

INSERT INTO `sys_user_authority` VALUES ('', '', '');

INSERT INTO `sys_user_authority` VALUES ('', '', ''); SET FOREIGN_KEY_CHECKS = 1;

用户与菜单关联表

SET NAMES utf8mb4;

SET FOREIGN_KEY_CHECKS = 0; -- ----------------------------

-- Table structure for sys_user_menu

-- ----------------------------

DROP TABLE IF EXISTS `sys_user_menu`;

CREATE TABLE `sys_user_menu` (

`user_menu_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '用户菜单表id',

`user_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '用户id',

`menu_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '菜单id',

PRIMARY KEY (`user_menu_id`) USING BTREE

) ENGINE = InnoDB CHARACTER SET = utf8 COLLATE = utf8_general_ci COMMENT = '用户菜单表' ROW_FORMAT = Compact; -- ----------------------------

-- Records of sys_user_menu

-- ----------------------------

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', '');

INSERT INTO `sys_user_menu` VALUES ('', '', ''); SET FOREIGN_KEY_CHECKS = 1;

用户快捷菜单表

SET NAMES utf8mb4;

SET FOREIGN_KEY_CHECKS = 0; -- ----------------------------

-- Table structure for sys_shortcut_menu

-- ----------------------------

DROP TABLE IF EXISTS `sys_shortcut_menu`;

CREATE TABLE `sys_shortcut_menu` (

`shortcut_menu_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '用户快捷菜单id',

`shortcut_menu_name` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '用户快捷菜单名称',

`shortcut_menu_path` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '用户快捷菜单路径',

`user_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '用户id',

`shortcut_menu_parent_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NULL DEFAULT NULL COMMENT '上级id',

PRIMARY KEY (`shortcut_menu_id`) USING BTREE

) ENGINE = InnoDB CHARACTER SET = utf8 COLLATE = utf8_general_ci COMMENT = '用户快捷菜单表' ROW_FORMAT = Compact; -- ----------------------------

-- Records of sys_shortcut_menu

-- ----------------------------

INSERT INTO `sys_shortcut_menu` VALUES ('s1', '百度', 'https://www.baidu.com', '', NULL);

INSERT INTO `sys_shortcut_menu` VALUES ('s2', 'layui', 'https://www.layui.com/', '', NULL); SET FOREIGN_KEY_CHECKS = 1;

大家可能会发现我们的系统用户表有很多字段,又是限制IP地址、又是限制Mac地址,这是基于安全性考虑,系统可以能会限制用户的登录地址, 这些字段都是一下安全性方面相关,但在这个例子了我并没有实现这些功能,大家可以沿着我的这个思路实现一下系统安全性功能

maven引包

Spring Boot提供了一个spring-boot-starter-security启动程序,它将Spring Security相关的依赖项聚合在一起,使用maven引入

<!-- security安全校验 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

生成后台代码

引好包后,使用我们的通用后台接口与代码自动生成工具,运行main方法直接生成这六个表的后台代码(不知道怎么操作的请看我之前的博客:SpringBoot系列——Spring-Data-JPA(究极进化版) 自动生成单表基础增、删、改、查接口)

核心配置

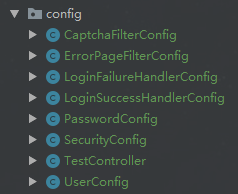

核心配置在SecurityConfig

由此也扩展出了用户认证处理、密码处理、登录成功处理、登录失败处理、验证码处理、errorPage处理,这些我就不贴出来了,大家自己去看代码

package cn.huanzi.qch.springbootsecurity.config; import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter; @EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter { @Autowired

private CaptchaFilterConfig captchaFilterConfig; @Autowired

private UserConfig userConfig; @Autowired

private PasswordConfig passwordConfig; @Autowired

private LoginFailureHandlerConfig loginFailureHandlerConfig; @Autowired

private LoginSuccessHandlerConfig loginSuccessHandlerConfig; @Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth

//用户认证处理

.userDetailsService(userConfig)

//密码处理

.passwordEncoder(passwordConfig);

} @Override

protected void configure(HttpSecurity http) throws Exception {

http

// 关闭csrf防护

.csrf().disable()

.headers().frameOptions().disable()

.and() //定制url访问权限

.authorizeRequests()

.antMatchers("/layui/**", "/css/**", "/js/**", "/images/**", "/webjars/**", "/getVerifyCodeImage").permitAll()

//系统相关、非业务接口只能是管理员以上有权限,例如获取系统权限接口、系统用户接口、系统菜单接口、以及用户与权限、菜单关联接口

.antMatchers("/sysUser/**","/sysAuthority/**","/sysMenu/**","/sysUserAuthority/**","/sysUserMenu/**").hasAnyAuthority("ROLE_ADMIN","ROLE_SA")

//admin接口测试

.antMatchers("/admin/**").hasAnyAuthority("ROLE_ADMIN","ROLE_SA")

.anyRequest().authenticated()

.and() //登录处理

.addFilterBefore(captchaFilterConfig, UsernamePasswordAuthenticationFilter.class)

.formLogin()

.loginProcessingUrl("/login")

.loginPage("/loginPage")

.failureHandler(loginFailureHandlerConfig)

.successHandler(loginSuccessHandlerConfig)

.permitAll()

.and() //登出处理

.logout()

.logoutUrl("/logout")

.logoutSuccessUrl("/loginPage")

.permitAll()

;

}

}

SecurityConfig.java

后记

这只是一个简单的演示,数据都是直接在数据库插入的,应该做成在页面进行管理,比如:

更多的功能我就不展开了,大家直接进行扩展,本文就记录到这,有什么问题以后再进行补充,具体的代码已经放到GitHub、码云上了,SQL文件我也放在了里面,

大家可以搞下来跑一下,有什么建议或者问题都可以评论留言

代码开源

代码已经开源、托管到我的GitHub、码云:

GitHub:https://github.com/huanzi-qch/springBoot

码云:https://gitee.com/huanzi-qch/springBoot

SpringBoot系列——Security + Layui实现一套权限管理后台模板的更多相关文章

- Vue2.0 + ElementUI 手写权限管理系统后台模板(一)——简述

挤一下: 一开始以为没有多少人用就没建群,但是加我的人太多了,好多问题都是重复的,所以建个群大家互相沟通交流方便点,但是建的有点晚,错过了好多人所以群里人有点少,QQ群: 157216616 小提示 ...

- Dubbo学习系列之九(Shiro+JWT权限管理)

村长让小王给村里各系统来一套SSO方案做整合,隔壁的陈家村流行使用Session+认证中心方法,但小王想尝试点新鲜的,于是想到了JWT方案,那JWT是啥呢?JavaWebToken简称JWT,就是一个 ...

- 基于Spring Security 的JSaaS应用的权限管理

1. 概述 权限管理,一般指根据系统设置的安全规则或者安全策略,用户可以访问而且只能访问自己被授权的资源.资源包括访问的页面,访问的数据等,这在传统的应用系统中比较常见.本文介绍的则是基于Saas系统 ...

- spring boot:spring security用mysql实现动态权限管理(spring boot 2.3.3)

一,动态权限管理的优点和缺点 1,优点: 因为控制权限的数据保存在了mysql或其他存储系统中, 可以动态修改权限控制,无需改动代码和重启应用, 权限变更时灵活方便 2,缺点: 权限的设置需要保存在 ...

- Linux系列教程(十七)——Linux权限管理之文件系统系统属性chattr权限和sudo命令

上篇博客我们介绍了权限管理的ACL权限,通过设定 ACL 权限,我们为某个用户指定某个文件的特定权限.这篇博客我们将介绍权限管理中用的比较多的两个命令 chattr 和 sudo . 1.设定文件系统 ...

- springboot整合security实现基于url的权限控制

权限控制基本上是任何一个web项目都要有的,为此spring为我们提供security模块来实现权限控制,网上找了很多资料,但是提供的demo代码都不能完全满足我的需求,因此自己整理了一版. 在上代码 ...

- SpringBoot Spring Security 核心组件 认证流程 用户权限信息获取详细讲解

前言 Spring Security 是一个安全框架, 可以简单地认为 Spring Security 是放在用户和 Spring 应用之间的一个安全屏障, 每一个 web 请求都先要经过 Sprin ...

- Springboot 整合ApachShiro完成登录验证和权限管理

1.前言 做一个系统最大的问题就是安全问题以及权限的问题,如何正确的选择一个安全框架对自己的系统进行保护,这方面常用的框架有SpringSecurity,但考虑到它的庞大和复杂,大多数公司还是会选择 ...

- MySQL系列--1.安装卸载与用户权限管理

MySQL安装 1.Ubuntu18下安装MySQL sudo apt-get install mysql-server MySQL的版本为5.7.25 2.登录MySQL 采用mysql-serve ...

随机推荐

- [android视频教程] 传智播客android开发视频教程

本套视频共有67集,是传智播客3G-Android就业班前8天的的课程量.本套视频教程是黎活明老师在2011年底对传智播客原来的Android核心基础课程精心重新录制的,比早期的Android课程内容 ...

- Leader-Follower线程模型简介

参考58沈剑大神架构师之路上的文章,谈谈Leader-Follower线程模型: 上图就是L/F多线程模型的状态变迁点,共6个关键点: (1)线程有3种状态:领导leading,处理processin ...

- Maven 项目使用mybatis的环境搭建-基于xml形式实现查询所有的功能

首先了解一下什么是 MyBatis? MyBatis 是一款优秀的持久层框架,它支持定制化 SQL.存储过程以及高级映射.MyBatis 避免了几乎所有的 JDBC 代码和手动设置参数以及获取结果集. ...

- JavaScript 数组、字符串、Map、Set 方法整理

在线阅读 https://www.kancloud.cn/chenmk/web-knowledges/1080519 数组 isArray():Array.isArray(value) 用于检测变量是 ...

- css布局之居中

CSS布局之居中 本文主要是介绍水平居中,垂直居中,还有水平垂直居中的方法 水平居中 1.行内元素水平居中 使用text-align:center;就可以实现行内元素的水平居中,但是记得要在父元素中设 ...

- 构建docker虚拟化平台

安装epel-release扩展包 yum install epel-release -y 安装docker yum install docker-ce 启动docker systemctl star ...

- JMeter用户参数

压测的时候,经常需要使用动态参数,即每次请求的参数不一样,这样才能更好的模拟真实的用户请求,我们首先能想到的也是最常见的就是用户ID 1. 用户参数 我们可以定义一个变量,然后指定多个值,这样每次请 ...

- Count the string[KMP]HDU3336

题库链接http://acm.hdu.edu.cn/showproblem.php?pid=3336 这道题是KMP的next数组的一个简单使用,首先要理解next数组的现实意义:next[i]表示模 ...

- spring加载bean流程解析

spring作为目前我们开发的基础框架,每天的开发工作基本和他形影不离,作为管理bean的最经典.优秀的框架,它的复杂程度往往令人望而却步.不过作为朝夕相处的框架,我们必须得明白一个问题就是sprin ...

- Sherlock之Instructions指令介绍(Sherlock Version: 7.2.5.1 64-bit)

指令集总览 1.General 1).Comment:: 注释指令. 2).Image Window: 创建新的图像窗口. True: 取像之后更新图像窗口显示:False: ...