OSCP Learning Notes - WebApp Exploitation(1)

Installing XSS&MySQL FILE

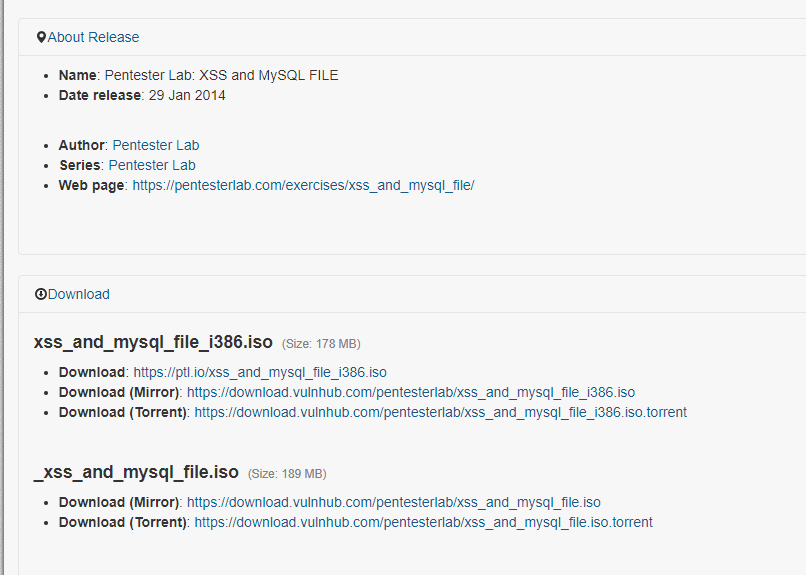

Download the Pentester Lab: XSS and MySQL FILE from the following website:

https://www.vulnhub.com/entry/pentester-lab-xss-and-mysql-file,66/

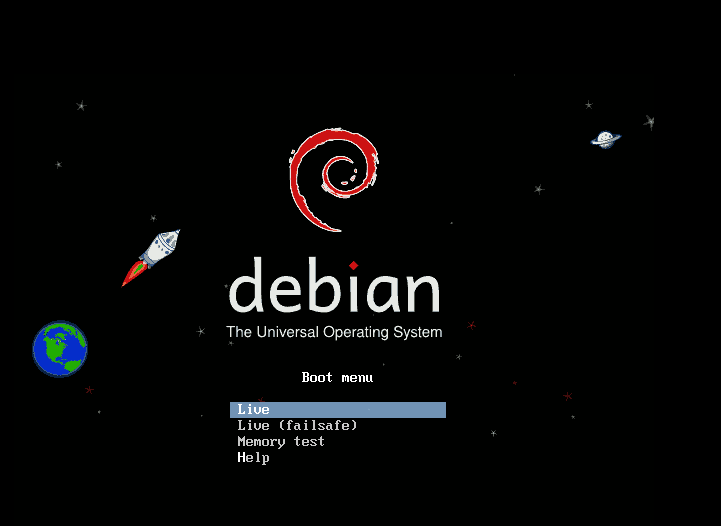

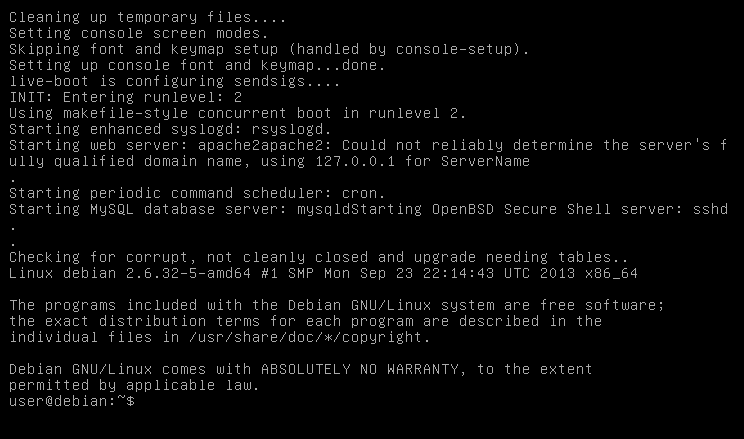

Load the iso file and open the vm through vmware.

Enter the world of XSS and MYSQL FILE...

OSCP Learning Notes - WebApp Exploitation(1)的更多相关文章

- OSCP Learning Notes - WebApp Exploitation(5)

Remote File Inclusion[RFI] Prepare: Download the DVWA from the following website and deploy it on yo ...

- OSCP Learning Notes - WebApp Exploitation(4)

Local File Inclusion[LFI] Target Pentester Lab: Download from the following website: https://www.vul ...

- OSCP Learning Notes - WebApp Exploitation(3)

SQL Injection[SQLi] Refrence: SQL Injection Authentication Bypass Cheat Sheet https://pentestlab.blo ...

- OSCP Learning Notes - WebApp Exploitation(2)

Cross-Site Scripting(XSS) 1. Using the tool - netdiscover to find the IP of target server. netdiscov ...

- OSCP Learning Notes - Post Exploitation(2)

Windows Post Exploitation Target Server: IE8-Win 7 VM 1. Download and upload the fgdump, PwDump7, wc ...

- OSCP Learning Notes - Post Exploitation(1)

Linux Post Exploitation Target Sever: Kioptrix Level 1 1. Search the payloads types. msfvenom -l pay ...

- OSCP Learning Notes - Post Exploitation(4)

Pivoting 1. Edit the virtual network settings of the Vmware. 2. Set the Network Adapter(s) of Kali L ...

- OSCP Learning Notes - Post Exploitation(3)

Post-Exploit Password Attacks 1. Crack using the tool - john (Too slow in real world) Locate the roc ...

- OSCP Learning Notes - Overview

Prerequisites: Knowledge of scripting languages(Bash/Pyhon) Understanding of basic networking concep ...

随机推荐

- 深入理解JVM(③)低延迟的Shenandoah收集器

前言 Shenandoah作为第一款不由Oracle(包括一起的Sun)公司的虚拟机团队所领导开发的HotSpot垃圾收集器.是只存在于OpenJDK当中的,最初由RedHat公司创建的,在2014年 ...

- Redis删除策略和逐出策略

本文知识点 过期数据概念 数据删除策略 逐出算法 过期数据 先来看三个key值,分别为sex.name.age. 这三个值设置的指令为 set name kaka setex age 100 24 s ...

- JMeter+Grafana+Influxdb搭建可视化性能测试监控平台(使用了docker)

[运行自定义镜像搭建监控平台] 继上一篇的帖子 ,上一篇已经展示了如何自定义docker镜像,大家操作就行 或者 用我已经自定义好了的镜像,直接pull就行 下面我简单介绍pull下来后如何使用 拉取 ...

- 本地代码提交到远程仓库(git)

[准备环境] 我没有在Linux搭建gitlab私有云服务器,用的是开源的 gitee托管平台 1.在gitee注册账号 2.本地下载git客户端 [步骤] 1 本地新建1个文件夹 进入文件夹后 ...

- Java容器:HashMap连环炮

本文来源于:https://mp.weixin.qq.com/s/oRx-8XXbgage9Hf97WrDQQ, 公众号:安琪拉的博客 前言 HashMap应该算是Java后端工程师面试的必问题,因为 ...

- SSM登录拦截验证

/** * 登陆拦截器,用于后台管理系统拦截,判断用户是否登录 * @author ljy * @date 2015/8/19 */public class LoginForAdminIntercep ...

- 蒲公英 · JELLY技术周刊 Vol.12 尤雨溪新作 Vite, 你会支持么?

「蒲公英」期刊,每周更新,我们专注于挖掘「基础技术.工程化.跨端框架技术.图形编程.服务端开发.桌面开发.人工智能」等多个大方向的业界热点,并加以专业的解读:不仅如此,我们还精选凹凸技术文章,向大家呈 ...

- MongoDB via Dotnet Core数据映射详解

用好数据映射,MongoDB via Dotnet Core开发变会成一件超级快乐的事. 一.前言 MongoDB这几年已经成为NoSQL的头部数据库. 由于MongoDB free schema ...

- JFinal 开箱评测,这次我是认真的

引言 昨天在看服务器容器的时候意外的遇到了 JFinal ,之前我对 JFinal 的印象仅停留在这是一款国人开发的集成 Spring 全家桶的一个框架. 后来我查了一下,好像事情并没有这么简单. J ...

- MongoDB快速入门教程 (2)

2.MongoDB的基本的CRUD操作 2.1.创建文档 在具体操作之前,想要知道有多少数据库,可以执行下面命令 show dbs 在mongodb中,数据库中包含的叫做集合(表),集合中存储的内容叫 ...