Spring Boot使用过滤器和拦截器分别实现REST接口简易安全认证

本文通过一个简易安全认证示例的开发实践,理解过滤器和拦截器的工作原理。

很多文章都将过滤器(Filter)、拦截器(Interceptor)和监听器(Listener)这三者和Spring关联起来讲解,并认为过滤器(Filter)、拦截器(Interceptor)和监听器(Listener)是Spring提供的应用广泛的组件功能。

但是严格来说,过滤器和监听器属于Servlet范畴的API,和Spring没什么关系。

因为过滤器继承自javax.servlet.Filter接口,监听器继承自javax.servlet.ServletContextListener接口,只有拦截器继承的是org.springframework.web.servlet.HandlerInterceptor接口。

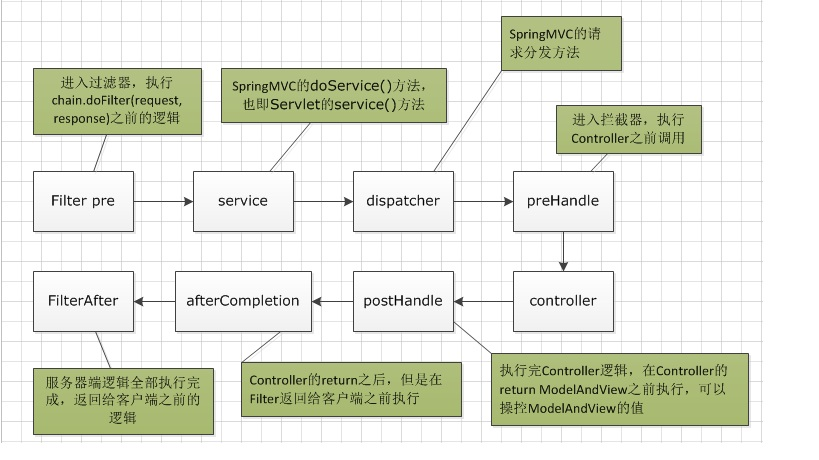

上面的流程图参考自网上资料,一图胜千言。看完本文以后,将对过滤器和拦截器的调用过程会有更深刻理解。

一、安全认证设计思路

有时候内外网调用API,对安全性的要求不一样,很多情况下外网调用API的种种限制在内网根本没有必要,但是网关部署的时候,可能因为成本和复杂度等问题,内外网要调用的API会部署在一起。

实现REST接口的安全性,可以通过成熟框架如Spring Security或者shiro搞定。

但是因为安全框架往往实现复杂(我数了下Spring Security,洋洋洒洒大概有11个核心模块,shiro的源码代码量也比较惊人)同时可能要引入复杂配置(能不能让人痛快一点),不利于中小团队的灵活快速开发、部署及问题排查。

很多团队自己造轮子实现安全认证,本文这个简易认证示例参考自我所在的前厂开发团队,可以认为是个基于token的安全认证服务。

大致设计思路如下:

1、自定义http请求头,每次调用API都在请求头里传人一个token值

2、token放在缓存(如redis)中,根据业务和API的不同设置不同策略的过期时间

3、token可以设置白名单和黑名单,可以限制API调用频率,便于开发和测试,便于紧急处理异状,甚至临时关闭API

4、外网调用必须传人token,token可以和用户有关系,比如每次打开页面或者登录生成token写入请求头,页面验证cookie和token有效性等

在Spring Security框架里有两个概念,即认证和授权,认证指可以访问系统的用户,而授权则是用户可以访问的资源。

实现上述简易安全认证需求,你可能需要独立出一个token服务,保证生成token全局唯一,可能包含的模块有自定义流水生成器、CRM、加解密、日志、API统计、缓存等,但是和用户(CRM)其实是弱绑定关系。某些和用户有关系的公共服务,比如我们经常用到的发送短信SMS和邮件服务,也可以通过token机制解决安全调用问题。

综上,本文的简易安全认证其实和Spring Security框架提供的认证和授权有点不一样,当然,这种“安全”处理方式对专业人士没什么新意,但是可以对外挡掉很大一部分小白用户。

二、自定义过滤器

和Spring MVC类似,Spring Boot提供了很多servlet过滤器(Filter)可使用,并且它自动添加了一些常用过滤器,比如CharacterEncodingFilter(用于处理编码问题)、HiddenHttpMethodFilter(隐藏HTTP函数)、HttpPutFormContentFilter(form表单处理)、RequestContextFilter(请求上下文)等。通常我们还会自定义Filter实现一些通用功能,比如记录日志、判断是否登录、权限验证等。

1、自定义请求头

很简单,在request header添加自定义请求头authtoken:

@RequestMapping(value = "/getinfobyid", method = RequestMethod.POST)

@ApiOperation("根据商品Id查询商品信息")

@ApiImplicitParams({

@ApiImplicitParam(paramType = "header", name = "authtoken", required = true, value = "authtoken", dataType =

"String"),

})

public GetGoodsByGoodsIdResponse getGoodsByGoodsId(@RequestHeader String authtoken, @RequestBody GetGoodsByGoodsIdRequest request) { return _goodsApiService.getGoodsByGoodsId(request); }

getGoodsByGoodsId

加了@RequestHeader修饰的authtoken字段就可以在swagger这样的框架下显示出来。

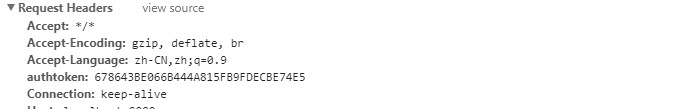

调用后,可以根据http工具看到请求头,本文示例是authtoken(和某些框架的token区分开):

备注:很多httpclient工具都支持动态传人请求头,比如RestTemplate。

2、实现Filter

Filter接口共有三个方法,即init,doFilter和destory,看到名称就大概知道它们主要用途了,通常我们只要在doFilter这个方法内,对Http请求进行处理:

package com.power.demo.controller.filter; import com.power.demo.common.AppConst;

import com.power.demo.common.BizResult;

import com.power.demo.service.contract.AuthTokenService;

import com.power.demo.util.PowerLogger;

import com.power.demo.util.SerializeUtil;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Component; import javax.servlet.*;

import javax.servlet.http.HttpServletRequest;

import java.io.IOException; @Component

public class AuthTokenFilter implements Filter { @Autowired

private AuthTokenService authTokenService; @Override

public void init(FilterConfig var1) throws ServletException { } @Override

public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain)

throws IOException, ServletException {

HttpServletRequest req = (HttpServletRequest) request; String token = req.getHeader(AppConst.AUTH_TOKEN); BizResult<String> bizResult = authTokenService.powerCheck(token); System.out.println(SerializeUtil.Serialize(bizResult)); if (bizResult.getIsOK() == true) {

PowerLogger.info("auth token filter passed"); chain.doFilter(request, response);

} else {

throw new ServletException(bizResult.getMessage());

} } @Override

public void destroy() { }

}

AuthTokenFilter

注意,Filter这样的东西,我认为从实际分层角度,多数处理的还是表现层偏多,不建议在Filter中直接使用数据访问层Dao,虽然这样的代码一两年前我在很多老古董项目中看到过很多次,而且<<Spring实战>>的书里也有这样写的先例。

3、认证服务

这里就是主要业务逻辑了,示例代码只是简单写下思路,不要轻易就用于生产环境:

package com.power.demo.service.impl; import com.power.demo.cache.PowerCacheBuilder;

import com.power.demo.common.BizResult;

import com.power.demo.service.contract.AuthTokenService;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Component;

import org.springframework.util.StringUtils; @Component

public class AuthTokenServiceImpl implements AuthTokenService { @Autowired

private PowerCacheBuilder cacheBuilder; /*

* 验证请求头token是否合法

* */

@Override

public BizResult<String> powerCheck(String token) { BizResult<String> bizResult = new BizResult<>(true, "验证通过"); System.out.println("token的值为:" + token); if (StringUtils.isEmpty(token) == true) {

bizResult.setFail("authtoken为空");

return bizResult;

} //处理黑名单

bizResult = checkForbidList(token);

if (bizResult.getIsOK() == false) {

return bizResult;

} //处理白名单

bizResult = checkAllowList(token);

if (bizResult.getIsOK() == false) {

return bizResult;

} String key = String.format("Power.AuthTokenService.%s", token); //cacheBuilder.set(key, token);

//cacheBuilder.set(key, token.toUpperCase()); //从缓存中取

String existToken = cacheBuilder.get(key);

if (StringUtils.isEmpty(existToken) == true) {

bizResult.setFail(String.format("不存在此authtoken:%s", token));

return bizResult;

} //比较token是否相同

Boolean isEqual = token.equals(existToken);

if (isEqual == false) {

bizResult.setFail(String.format("不合法的authtoken:%s", token));

return bizResult;

} //do something return bizResult;

} }

AuthTokenServiceImpl

用到的缓存服务可以参考这里,这个也是我在前厂的经验总结。

4、注册Filter

常见的有两种写法:

(1)、使用@WebFilter注解来标识Filter

@Order(1)

@WebFilter(urlPatterns = {"/api/v1/goods/*", "/api/v1/userinfo/*"})

public class AuthTokenFilter implements Filter {

使用@WebFilter注解,还可以配合使用@Order注解,@Order注解表示执行过滤顺序,值越小,越先执行,这个Order大小在我们编程过程中就像处理HTTP请求的生命周期一样大有用处。当然,如果没有指定Order,则过滤器的调用顺序跟添加的过滤器顺序相反,过滤器的实现是责任链模式。

最后,在启动类上添加@ServletComponentScan 注解即可正常使用自定义过滤器了。

(2)、使用FilterRegistrationBean对Filter进行自定义注册

本文以第二种实现自定义Filter注册:

package com.power.demo.controller.filter; import com.google.common.collect.Lists;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.boot.web.servlet.FilterRegistrationBean;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.stereotype.Component; import java.util.List; @Configuration

@Component

public class RestFilterConfig { @Autowired

private AuthTokenFilter filter; @Bean

public FilterRegistrationBean filterRegistrationBean() {

FilterRegistrationBean registrationBean = new FilterRegistrationBean();

registrationBean.setFilter(filter); //设置(模糊)匹配的url

List<String> urlPatterns = Lists.newArrayList();

urlPatterns.add("/api/v1/goods/*");

urlPatterns.add("/api/v1/userinfo/*");

registrationBean.setUrlPatterns(urlPatterns); registrationBean.setOrder(1);

registrationBean.setEnabled(true); return registrationBean;

}

}

RestFilterConfig

请大家特别注意urlPatterns,属性urlPatterns指定要过滤的URL模式。对于Filter的作用区域,这个参数居功至伟。

注册好Filter,当Spring Boot启动时监测到有javax.servlet.Filter的bean时就会自动加入过滤器调用链ApplicationFilterChain。

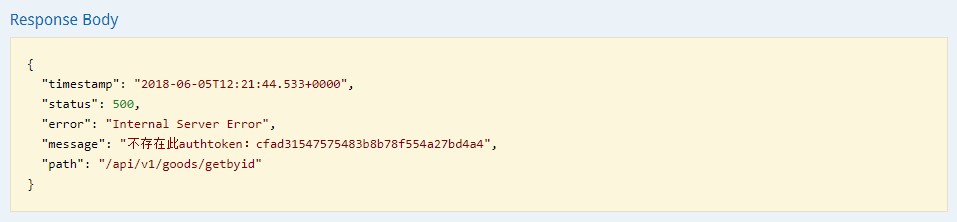

调用一个API试试效果:

通常情况下,我们在Spring Boot下都会自定义一个全局统一的异常管理增强GlobalExceptionHandler(和上面这个显示会略有不同)。

根据我的实践,过滤器里抛出异常,不会被全局唯一的异常管理增强捕获到并进行处理,这个和拦截器Inteceptor以及下一篇文章介绍的自定义AOP拦截不同。

到这里,一个通过自定义Filter实现的简易安全认证服务就搞定了。

三、自定义拦截器

1、实现拦截器

继承接口HandlerInterceptor,实现拦截器,接口方法有下面三个:

preHandle是请求执行前执行

postHandle是请求结束执行

afterCompletion是视图渲染完成后执行

package com.power.demo.controller.interceptor; import com.power.demo.common.AppConst;

import com.power.demo.common.BizResult;

import com.power.demo.service.contract.AuthTokenService;

import com.power.demo.util.PowerLogger;

import com.power.demo.util.SerializeUtil;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Component;

import org.springframework.web.servlet.HandlerInterceptor;

import org.springframework.web.servlet.ModelAndView; import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse; /*

* 认证token拦截器

* */

@Component

public class AuthTokenInterceptor implements HandlerInterceptor { @Autowired

private AuthTokenService authTokenService; /*

* 请求执行前执行

* */

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception { boolean handleResult = false; String token = request.getHeader(AppConst.AUTH_TOKEN); BizResult<String> bizResult = authTokenService.powerCheck(token); System.out.println(SerializeUtil.Serialize(bizResult)); handleResult = bizResult.getIsOK(); PowerLogger.info("auth token interceptor拦截结果:" + handleResult); if (bizResult.getIsOK() == true) {

PowerLogger.info("auth token interceptor passed");

} else {

throw new Exception(bizResult.getMessage());

} return handleResult;

} /*

* 请求结束执行

* */

@Override

public void postHandle(HttpServletRequest request, HttpServletResponse response, Object handler, ModelAndView modelAndView) throws Exception { } /*

* 视图渲染完成后执行

* */

@Override

public void afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex) throws Exception { }

}

AuthTokenInterceptor

示例中,我们选择在请求执行前进行token安全认证。

认证服务就是过滤器里介绍的AuthTokenService,业务逻辑层实现复用。

2、注册拦截器

定义一个InterceptorConfig类,继承自WebMvcConfigurationSupport,WebMvcConfigurerAdapter已经过时。

将AuthTokenInterceptor作为bean注入,其他设置拦截器拦截的URL和过滤器非常相似:

package com.power.demo.controller.interceptor; import com.google.common.collect.Lists;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.stereotype.Component;

import org.springframework.web.servlet.config.annotation.DefaultServletHandlerConfigurer;

import org.springframework.web.servlet.config.annotation.InterceptorRegistry;

import org.springframework.web.servlet.config.annotation.ResourceHandlerRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurationSupport; import java.util.List; @Configuration

@Component

public class InterceptorConfig extends WebMvcConfigurationSupport { //WebMvcConfigurerAdapter已经过时 private static final String FAVICON_URL = "/favicon.ico"; /**

* 发现如果继承了WebMvcConfigurationSupport,则在yml中配置的相关内容会失效。

*

* @param registry

*/

@Override

public void addResourceHandlers(ResourceHandlerRegistry registry) {

registry.addResourceHandler("/").addResourceLocations("/**");

registry.addResourceHandler("/static/**").addResourceLocations("classpath:/static/");

} /**

* 配置servlet处理

*/

@Override

public void configureDefaultServletHandling(DefaultServletHandlerConfigurer configurer) {

configurer.enable();

} @Override

public void addInterceptors(InterceptorRegistry registry) { //设置(模糊)匹配的url

List<String> urlPatterns = Lists.newArrayList();

urlPatterns.add("/api/v1/goods/*");

urlPatterns.add("/api/v1/userinfo/*"); registry.addInterceptor(authTokenInterceptor()).addPathPatterns(urlPatterns).excludePathPatterns(FAVICON_URL);

super.addInterceptors(registry);

} //将拦截器作为bean写入配置中

@Bean

public AuthTokenInterceptor authTokenInterceptor() {

return new AuthTokenInterceptor();

}

}

InterceptorConfig

启动应用后,调用接口就可以看到拦截器拦截的效果了。全局统一的异常管理GlobalExceptionHandler捕获异常后处理如下:

和过滤器显示的主要错误提示信息几乎一样,但是堆栈信息更加丰富。

四、过滤器和拦截器区别

主要区别如下:

1、拦截器主要是基于java的反射机制的,而过滤器是基于函数回调

2、拦截器不依赖于servlet容器,过滤器依赖于servlet容器

3、拦截器只能对action请求起作用,而过滤器则可以对几乎所有的请求起作用

4、拦截器可以访问action上下文、值栈里的对象,而过滤器不能访问

5、在action的生命周期中,拦截器可以多次被调用,而过滤器只能在容器初始化时被调用一次

参考过的一些文章,有的说“拦截器可以获取IOC容器中的各个bean,而过滤器就不行,这点很重要,在拦截器里注入一个service,可以调用业务逻辑”,经过实际验证,这是不对的。

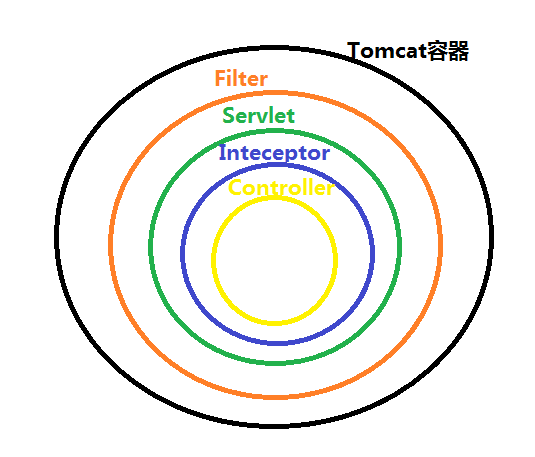

注意:过滤器的触发时机是容器后,servlet之前,所以过滤器的doFilter(ServletRequest request, ServletResponse response, FilterChain chain)的入参是ServletRequest,而不是HttpServletRequest,因为过滤器是在HttpServlet之前。下面这个图,可以让你对Filter和Interceptor的执行时机有更加直观的认识:

只有经过DispatcherServlet 的请求,才会走拦截器链,自定义的Servlet请求是不会被拦截的,比如我们自定义的Servlet地址http://localhost:9090/testServlet是不会被拦截器拦截的。但不管是属于哪个Servlet,只要符合过滤器的过滤规则,过滤器都会执行。

根据上述分析,理解原理,实际操作就简单了,哪怕是ASP.NET过滤器亦然。

问题:实现更加灵活的安全认证

在Java Web下通过自定义过滤器Filter或者拦截器Interceptor配置urlPatterns,可以实现对特定匹配的API进行安全认证,比如匹配所有API、匹配某个或某几个API等,但是有时候这种匹配模式对开发人员相对不够友好。

我们可以参考Spring Security那样,通过注解+SpEL实现强大功能。

又比如在ASP.NET中,我们经常用到Authorized特性,这个特性可以加在类上,也可以作用于方法上,可以更加动态灵活地控制安全认证。

我们没有选择Spring Security,那就自己实现类似Authorized的灵活的安全认证,主要实现技术就是我们所熟知的AOP。

通过AOP方式实现更灵活的拦截的基础知识本文就先不提了,更多的关于AOP的话题将在下篇文章分享。

参考:

<<Spring实战>>

https://blog.csdn.net/qyp1314/article/details/42023725

https://blog.csdn.net/sun_t89/article/details/51916834

https://www.cnblogs.com/moonlightL/p/8126910.html

Spring Boot使用过滤器和拦截器分别实现REST接口简易安全认证的更多相关文章

- Spring boot 配置自己的拦截器

框架使用的是spring boot 2.0 首先,自定义拦截器实现HandlerInterceptor接口,preHandler是在执行controller方法前执行的 此外还有两个方法,具体作用最 ...

- Springboot 系列(六)Spring Boot web 开发之拦截器和三大组件

1. 拦截器 Springboot 中的 Interceptor 拦截器也就是 mvc 中的拦截器,只是省去了 xml 配置部分.并没有本质的不同,都是通过实现 HandlerInterceptor ...

- spring boot 学习(十二)拦截器实现IP黑名单

拦截器实现IP黑名单 前言 最近一直在搞 Hexo+GithubPage 搭建个人博客,所以没怎么进行 SpringBoot 的学习.所以今天就将上次的”?秒防刷新”进行了一番修改.上次是采用注解加拦 ...

- Spring Boot 优雅的配置拦截器方式

https://my.oschina.net/bianxin/blog/2876640 https://cs.xieyonghui.com/java/55.html 其实spring boot拦截器的 ...

- Spring Boot实践——三种拦截器的创建

引用:https://blog.csdn.net/hongxingxiaonan/article/details/48090075 Spring中的拦截器 在web开发中,拦截器是经常用到的功能.它可 ...

- 【spring boot】在自定义拦截器中从request中获取json字符串

又这样的需求,需要在自定义的拦截器中获取request中的数据,想获取到的是JSON字符串 那需要在拦截器中写这样一个方法 public static String getOpenApiRequest ...

- spring boot 过滤器、拦截器的区别与使用

原文:https://blog.csdn.net/heweimingming/article/details/79993591 拦截器与过滤器的区别: 1.过滤器和拦截器触发时机不一样,过滤器是在请求 ...

- spring中的监视器,过滤器,拦截器

1.监视器 (1)首先监视器是观察者模式的实现,在我之前的博客中有关于监视器模式的解释.监视器相当于观察者 (2)我们在springMvc中最常见的监视器 ContextLoaderlistener ...

- spring过滤器和拦截器的区别和联系

一 简介 (1)过滤器: 依赖于servlet容器,是JavaEE标准,是在请求进入容器之后,还未进入Servlet之前进行预处理,并且在请求结束返回给前端这之间进行后期处理.在实现上基于函数回调,可 ...

随机推荐

- Spring基础篇——Spring的AOP切面编程

一 基本理解 AOP,面向切面编程,作为Spring的核心思想之一,度娘上有太多的教程啊.解释啊,但博主还是要自己按照自己的思路和理解再来阐释一下.原因很简单,别人的思想终究是别人的,自己的理解才是 ...

- DynamoDB

https://boto3.amazonaws.com/v1/documentation/api/latest/guide/dynamodb.html Creating a New Table I ...

- hibernate入门一

---恢复内容开始--- hibernate简介: 1.优秀的持久化(通俗讲把内存上的短时间运行信息存储在持久化硬盘上)框架. 2.作用于持久层,因为没什么侵入性,所以同样适用于其他层面上的存储 3. ...

- HttpWebRequest 自定义header,Post发送请求,请求形式是json,坑爹的代码

public static string PostMoths(string url, LoginDTO obj_model, Dictionary<string, string> dic ...

- 实用的JavaScript手册

实用的JavaScript手册,收藏了,需要的时候可以翻阅 包含了 什么是JavaScript: JavaScript基础知识: JavaScript内置对象 JavaScript数据类型的操作方法 ...

- 团队-爬虫豆瓣top250项目-模块测试过程

模块测试: 项目托管平台地址:https://github.com/gengwenhao/GetTop250.git 模块测试:"获取250排名的全部电影信息"功能,测试方法:手动 ...

- vue脚手架的使用

npm install -g @vue/cli --全局环境安装vue/cli vue create <project-name> 在创建项目时你会被提示选取一个 preset.你可 ...

- 小白的CTF学习之路4——内存

明天要进行二模考试了,沉住气,加油,能过 内存是学C路上必不可少的一环,一定要非常认真的去学 内存的物理结构: ROM:只读内存——早期的手机 RAM:读写(数据断点既消) DRAM:经常更新 SRA ...

- ffmpeg 推流相关指令

1.rtsp->rtsp(只解封装,不解码) ffmpeg -re -rtsp_transport tcp -i rtsp://usr:passwd@ip:port/h264/ch1/sub/a ...

- redis学习-散列表常用命令(hash)

redis学习-散列表常用命令(hash) hset,hmset:给指定散列表插入一个或者多个键值对 hget,hmget:获取指定散列表一个或者多个键值对的值 hgetall:获取所欲哦键值以及 ...